Méthodes d’authentification dans Microsoft Entra ID - Jetons OATH

Les mots de passe à usage unique et durée définie (TOTP) OATH sont une norme ouverte qui spécifie la manière dont les codes de mot de passe (OTP) à usage unique sont générés. Les TOTP OATH peuvent être implémentés à l’aide de logiciels ou de matériels permettant de générer des codes. Microsoft Entra ID ne prend pas en charge les HOTP OATH, une norme de génération de code différente.

Jetons logiciels OATH

Les jetons logiciels OATH sont généralement des applications telles que l’application Microsoft Authenticator et d’autres applications d’authentification. Microsoft Entra ID génère la clé secrète, ou seed, entrée dans l’application et utilisée pour générer chaque code OTP.

L’application Authenticator génère automatiquement des codes lorsqu’elle est configurée pour effectuer des notifications push, afin que l’utilisateur dispose d’une sauvegarde, même si son appareil n’a pas de connectivité. Les applications tierces qui utilisent les TOTP OATH pour générer des codes peuvent également être utilisées.

Certains jetons matériels TOTP OATH sont programmables, ce qui signifie qu’ils ne sont pas fournis avec une clé secrète ou une valeur initiale préprogrammée. Ces jetons matériels programmables peuvent être configurés à l’aide de la clé secrète ou de la valeur initiale obtenue à partir du flux d’installation du jeton logiciel. Les clients peuvent acheter ces jetons auprès du fournisseur de leur choix et utiliser la clé secrète ou la valeur initiale dans le processus d’installation de leur fournisseur.

Jetons matériels OATH (version préliminaire)

Microsoft Entra ID prend en charge l’utilisation de jetons OATH-TOTP SHA-1 qui actualisent les codes toutes les 30 ou 60 secondes. Les clients peuvent acheter ces jetons auprès du fournisseur de leur choix. Les jetons OATH matériels sont disponibles pour les utilisateurs disposant d’une licence d’identifiant Microsoft Entra P1 ou P2.

Important

La préversion est uniquement prise en charge dans les clouds Azure Global et Azure Government.

Les jetons matériels OATH TOTP sont généralement fournis avec une clé secrète, ou valeur initiale, préprogrammée dans le jeton. Ces clés doivent être entrées dans l’identifiant Microsoft Entra ID comme décrit dans les étapes suivantes. Les clés secrètes sont limitées à 128 caractères, ce qui n’est pas compatible avec certains jetons. La clé secrète ne peut contenir que les caractères a-z ou A-Z et les chiffres 2-7, et doit être encodée en Base32.

Vous pouvez également configurer des jetons matériels OATH TOTP programmables qui peuvent être réamorcés avec Microsoft Entra ID dans le processus d’installation des jetons logiciels.

Les jetons matériels OATH sont pris en charge dans le cadre d’une préversion publique. Pour plus d’informations sur les préversions, consultez Conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure.

Une fois les jetons acquis, ils doivent être chargés dans un format de fichier CSV (valeurs séparées par des virgules). Le fichier doit inclure l’UPN, le numéro de série, la clé secrète, l’intervalle de temps, le fabricant et le modèle, comme présenté dans l’exemple suivant :

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Remarque

Veillez à inclure la ligne d’en-tête dans votre fichier CSV.

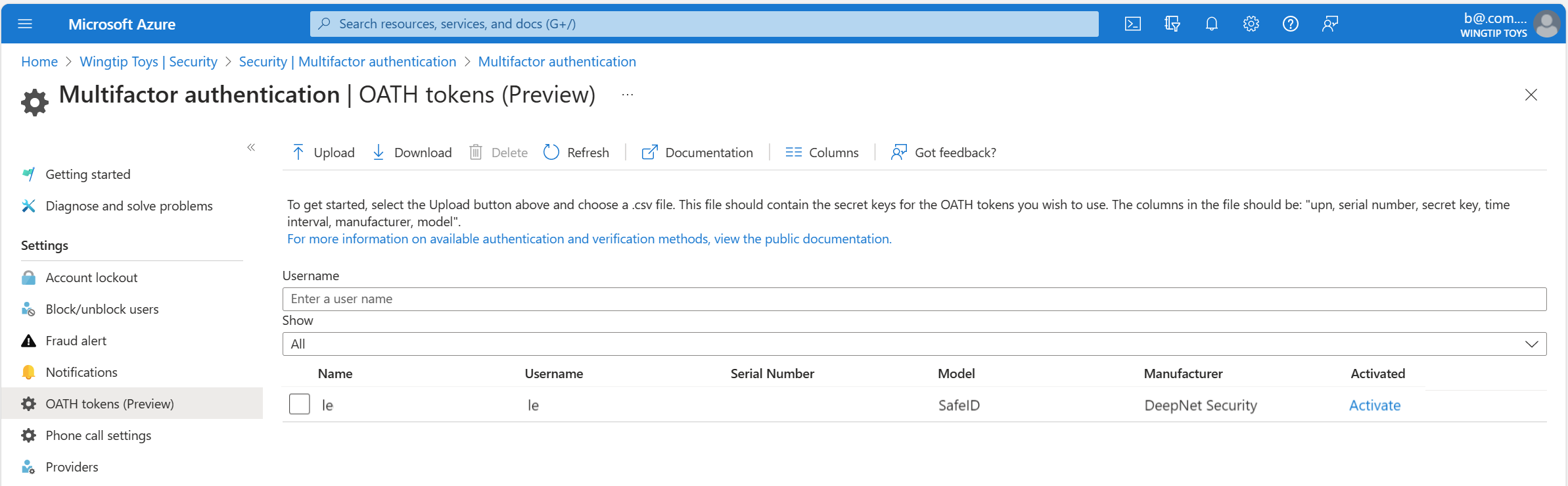

Une fois que le fichier a été correctement mis en forme au format CSV, un administrateur peut se connecter au Centre d’administration Microsoft Entra, accéder à Protection>Authentification multifacteur>Jetons OATH et charger le fichier CSV résultant.

L’opération peut prendre plusieurs minutes selon la taille du fichier CSV. Sélectionnez le bouton Actualiser pour obtenir l’état actuel. Si le fichier contient des erreurs, vous pouvez télécharger un fichier CSV qui répertorie les erreurs à résoudre. Les noms de champs dans le fichier CSV téléchargé sont différents de ceux de la version chargée.

Une fois toutes les erreurs résolues, l’administrateur peut activer chaque clé de jeton en sélectionnant Activer et en entrant l’OTP affiché sur le jeton. Vous pouvez activer un maximum de 200 jetons OATH toutes les 5 minutes.

Les utilisateurs peuvent combiner jusqu’à cinq jetons matériels OATH ou applications d’authentification, comme l’application Microsoft Authenticator, configurées pour une utilisation à tout moment. Les jetons OATH matériels ne peuvent pas être attribués à des utilisateurs invités dans le client de ressources.

Important

Veillez à n’attribuer chaque jeton qu’à un seul utilisateur. À l’avenir, la prise en charge de l’attribution d’un seul jeton à plusieurs utilisateurs sera arrêtée pour éviter un risque de sécurité.

Résolution d’un problème lors du traitement du chargement

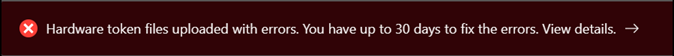

Parfois, des conflits ou des problèmes peuvent se produire lors du traitement du chargement du fichier CSV. En cas de conflit ou de problème, vous recevrez une notification semblable à ce qui suit :

Pour déterminer le message d’erreur, sélectionnez Afficher les détails. Le panneau État du jeton matériel s’ouvre et fournit le résumé de l’état du chargement. Il indique qu’il y a eu un ou plusieurs échecs, comme dans l’exemple suivant :

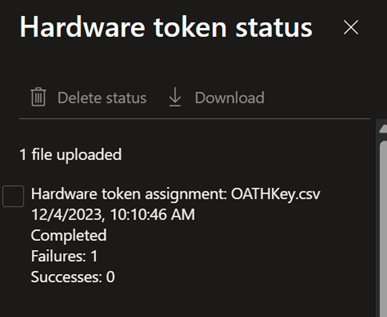

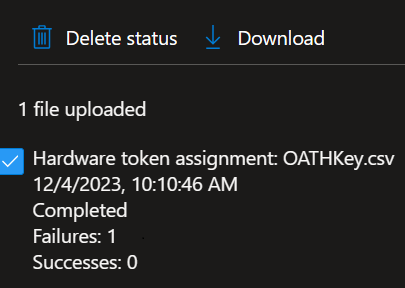

Pour déterminer la cause de l’échec répertorié, cochez la case à côté de l’état que vous souhaitez afficher, ce qui active l’option Télécharger. Cette opération télécharge un fichier CSV qui contient l’erreur identifiée.

Le fichier téléchargé est nommé Failures_filename.csv où filename est le nom du fichier chargé. Il est enregistré dans l’annuaire de téléchargements par défaut de votre navigateur.

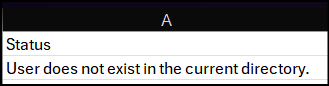

Cet exemple présente l’erreur identifiée comme un utilisateur qui n’existe pas actuellement dans l’annuaire du client :

Une fois que vous avez résolu les erreurs répertoriées, chargez à nouveau le fichier CSV jusqu’à ce qu’il soit traité avec succès. Les informations d’état de chaque tentative restent disponibles pendant 30 jours. Le fichier CSV peut être supprimé manuellement en cochant la case à côté de l’état, puis en sélectionnant Supprimer l’état si souhaité.

Déterminer le type d’inscription de jeton OATH

Les utilisateurs peuvent gérer et ajouter des inscriptions de jeton OATH en accédant à Mes informations de sécurité ou en sélectionnant Informations de sécurité dans Mon compte. Des icônes spécifiques permettent de distinguer si l’inscription de jeton OATH est basée sur un matériel ou sur un logiciel.

| Type d’inscription de jeton | Icône |

|---|---|

| Jeton logiciel OATH | |

| Jeton matériel OATH |

Étapes suivantes

Découvrez comment configurer les méthodes d’authentification à l’aide de l’API REST Microsoft Graph. Découvrez les fournisseurs de clés de sécurité FIDO2 compatibles avec l’authentification sans mot de passe.