Force d’authentification de l’accès conditionnel

La force d’authentification est un contrôle d’accès conditionnel qui spécifie quelles combinaisons de méthodes d’authentification peuvent être utilisées pour accéder à une ressource. Les utilisateurs peuvent satisfaire aux exigences de force en s’authentifiant avec l’une des combinaisons autorisées.

Par exemple, une force d’authentification peut exiger que seules les méthodes d’authentification résistantes au hameçonnage soient utilisées pour accéder à une ressource sensible. Pour accéder à une ressource non sensible, les administrateurs peuvent créer une autre force d’authentification qui autorise des combinaisons d’authentification multifacteur (MFA) moins sécurisées, telles que mot de passe + SMS.

La force d’authentification est basée sur la stratégie des méthodes d’authentification, où les administrateurs peuvent étendre les méthodes d’authentification pour des utilisateurs et des groupes spécifiques à utiliser dans les applications fédérées Microsoft Entra ID. La force d’authentification permet de contrôler davantage l’utilisation de ces méthodes en fonction de scénarios spécifiques tels que l’accès aux ressources sensibles, le risque utilisateur, l’emplacement, etc.

Scénarios pour les forces d’authentification

Les forces d’authentification peuvent aider les clients à résoudre les scénarios suivants :

- Exiger des méthodes d’authentification spécifiques pour accéder à une ressource sensible.

- Exiger une méthode d’authentification spécifique lorsqu’un utilisateur effectue une action sensible au sein d’une application (en combinaison avec le contexte d’authentification de l’accès conditionnel).

- Exiger que les utilisateurs utilisent une méthode d’authentification spécifique lorsqu’ils accèdent à des applications sensibles en dehors du réseau d’entreprise.

- Exiger des méthodes d’authentification plus sécurisées pour les utilisateurs à haut risque.

- Exiger des méthodes d’authentification spécifiques des utilisateurs invités qui accèdent à un locataire de ressource (en combinaison avec les paramètres interlocataires).

Points forts d’authentification

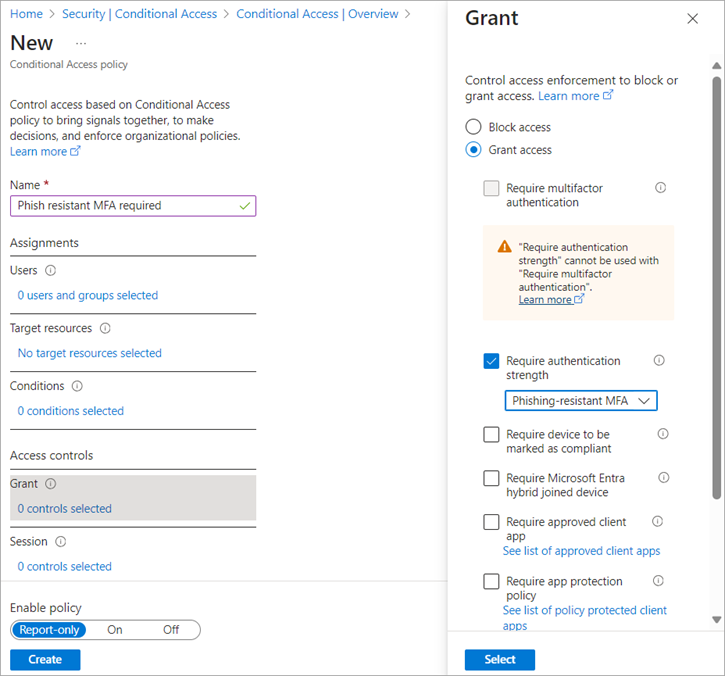

Les administrateurs peuvent spécifier une force d’authentification pour accéder à une ressource en créant une stratégie d’accès conditionnel avec le contrôle Exiger la force d’authentification . Ils peuvent choisir parmi trois forces d’authentification intégrées : Force d’authentification multifacteur, Force MFA sans mot de passe et Force MFA résistante au hameçonnage. Ils peuvent également créer une force d’authentification personnalisée en fonction des combinaisons de méthodes d’authentification qu’ils souhaitent autoriser.

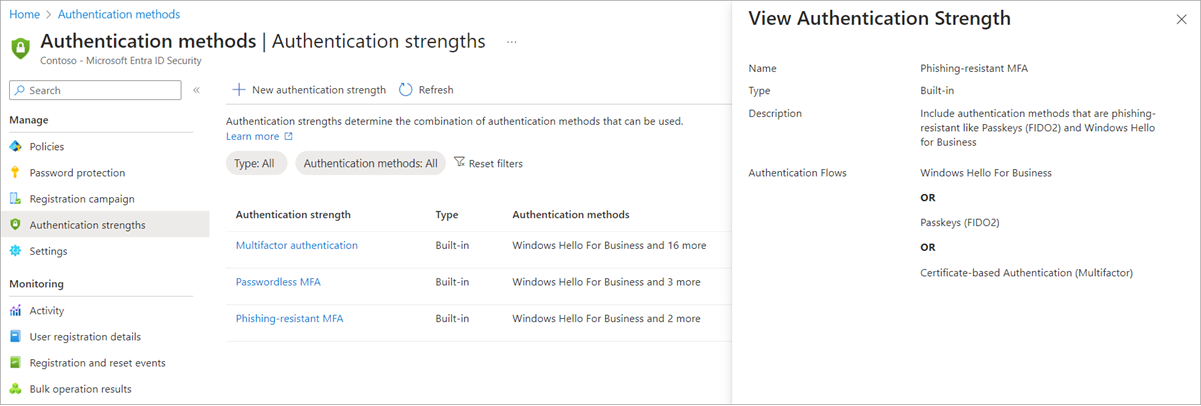

Forces d’authentification intégrées

Les forces d’authentification intégrées sont des combinaisons de méthodes d’authentification prédéfinies par Microsoft. Les forces d’authentification intégrées sont toujours disponibles et ne peuvent pas être modifiées. Microsoft met à jour les forces d’authentification intégrées lorsque de nouvelles méthodes sont disponibles.

Par exemple, la force d’authentification multifacteur intégrée résistante au hameçonnage permet les combinaisons suivantes :

Windows Hello Entreprise

ou

Clé de sécurité FIDO2

Or

Authentification basée sur les certificats de Microsoft Entra (multifacteur)

Le tableau suivant répertorie les combinaisons de méthodes d’authentification pour chaque force d’authentification intégrée. Ces combinaisons incluent les méthodes qui doivent être inscrites par les utilisateurs et activées dans la policy de méthodes d’authentification ou la policy de paramètres MFA héritée.

- Force d’authentification multifacteur : le même ensemble de combinaisons qui peut être utilisé pour satisfaire le paramètre Exiger l’authentification multifacteur.

- Force d’authentification MFA sans mot de passe : inclut des méthodes d’authentification qui répondent à l’authentification multifacteur, mais qui ne nécessitent pas de mot de passe.

- Force MFA résistante au hameçonnage : inclut des méthodes qui nécessitent une interaction entre la méthode d’authentification et la surface de connexion.

| Combinaison de méthodes d’authentification | Force d’authentification multifacteur | Force d’authentification multifacteur sans mot de passe | Force d’authentification multifacteur résistante au hameçonnage |

|---|---|---|---|

| Clé de sécurité FIDO2 | ✅ | ✅ | ✅ |

| Windows Hello Entreprise | ✅ | ✅ | ✅ |

| Authentification basée sur un certificat (multifacteur) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (connexion par téléphone) | ✅ | ✅ | |

| Passe d’accès temporaire (utilisation unique ET multi-utilisation) | ✅ | ||

| Mot de passe + quelque chose que vous avez1 | ✅ | ||

| Facteur unique fédéré + quelque chose que vous avez1 | ✅ | ||

| Multifacteur fédéré | ✅ | ||

| Authentification par certificat (facteur unique) | |||

| Connexion par SMS | |||

| Mot de passe | |||

| Facteur unique fédéré |

1 Quelque chose que vous avez fait référence à l’une des méthodes suivantes : SMS, voix, notification Push, jeton OATH logiciel ou jeton OATH matériel.

L’appel d’API suivant permet de répertorier les définitions de toutes les forces d’authentification intégrées :

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Les administrateurs de l’accès conditionnel peuvent également créer des forces d’authentification personnalisées pour répondre exactement à leurs besoins d’accès. Pour plus d’informations, consultez Forces d’authentification de l’accès conditionnel personnalisées.

Limites

Les stratégies d’accès conditionnel sont évaluées uniquement après l’authentification initiale : par conséquent, la force d’authentification ne limite pas l’authentification initiale d’un utilisateur. Supposons que vous utilisez la force MFA intégrée résistante au hameçonnage. Un utilisateur peut toujours taper son mot de passe, mais il doit se connecter avec une méthode résistante au hameçonnage, telle que la clé de sécurité FIDO2, avant de pouvoir continuer.

Exiger l’authentification multifacteur et Exiger la force de l’authentification ne peuvent pas être utilisées ensemble dans la même stratégie d’accès conditionnel : ces deux contrôles d’octroi d’accès conditionnel ne peuvent pas être utilisés ensemble, car l’authentification multifacteur intégrée est équivalente au contrôle d’octroi Exiger l’authentification multifacteur.

Méthodes d’authentification qui ne sont actuellement pas prises en charge par la force d’authentification : la méthode d’authentification Email passe unique (Invité) n’est pas incluse dans les combinaisons disponibles.

Windows Hello Entreprise : si l’utilisateur s’est connecté avec Windows Hello Entreprise comme méthode d’authentification principale, il peut être utilisé pour satisfaire une exigence de force d’authentification qui inclut Windows Hello Entreprise. Toutefois, si l’utilisateur s’est connecté avec une autre méthode comme méthode d’authentification principale, par exemple un mot de passe, et que la force d’authentification nécessite Windows Hello Entreprise, il n’est pas invité à se connecter avec Windows Hello Entreprise. L’utilisateur doit redémarrer la session, choisir Options de connexion, puis sélectionner une méthode requise par la force d’authentification.

Problèmes connus

Options avancées de la clé de sécurité FIDO2 : les options avancées ne sont pas prises en charge pour les utilisateurs externes dont le locataire d’origine se trouve dans un cloud Microsoft différent de celui du locataire de ressource.

Représentation double du panneau de force d’authentification : les informations d’identification telles que Windows Hello Entreprise et Informations d’identification de la plateforme pour macOS sont représentées dans la force d’authentification sous Windows Hello Entreprise. Pour configurer la force d’authentification personnalisée qui permet l’utilisation des Informations d’identification de la plateforme pour macOS, utilisez Windows Hello Entreprise.

Questions fréquentes (FAQ)

Dois-je utiliser la force d’authentification ou la stratégie des méthodes d’authentification ?

La force de l’authentification est basée sur la stratégie des méthodes d’authentification. La stratégie des méthodes d’authentification permet d’étendre et de configurer les méthodes d’authentification à utiliser dans Microsoft Entra ID par des utilisateurs et des groupes spécifiques. La force de l’authentification permet une autre restriction des méthodes pour des scénarios spécifiques, tels que l’accès aux ressources sensibles, le risque utilisateur, l’emplacement, etc.

Par exemple, l’administrateur de Contoso souhaite permettre à ses utilisateurs d’utiliser Microsoft Authenticator avec les notifications Push ou le mode d’authentification sans mot de passe. L’administrateur accède aux paramètres Microsoft Authenticator dans la stratégie de méthode d’authentification, étend la stratégie pour les utilisateurs concernés et définit Mode d’authentification sur N’importe lequel.

Ensuite, pour la ressource la plus sensible de Contoso, l’administrateur souhaite restreindre l’accès aux seules méthodes d’authentification sans mot de passe. L’administrateur crée une stratégie d’accès conditionnel à l’aide de la Force d’authentification multifacteur sans mot de passe intégrée.

Par conséquent, les utilisateurs de Contoso peuvent accéder à la plupart des ressources du locataire à l’aide du mot de passe + notification Push de Microsoft Authenticator OU uniquement à l’aide de Microsoft Authenticator (connexion par téléphone). Toutefois, lorsque les utilisateurs du locataire accèdent à l’application sensible, ils doivent utiliser Microsoft Authenticator (connexion par téléphone).

Prérequis

- Microsoft Entra ID P1 : votre locataire doit disposer d’une licence Microsoft Entra ID P1 pour utiliser l’accès conditionnel. Si nécessaire, vous pouvez activer un essai gratuit.