Activer les clés d’accès dans Microsoft Authenticator (préversion)

Cet article réunit les étapes permettant d’activer et d’appliquer l’utilisation de clés d’accès dans Authenticator pour Microsoft Entra ID. Tout d’abord, mettez à jour la stratégie des méthodes d’authentification pour permettre aux utilisateurs finaux de s’inscrire et de se connecter avec des clés d’accès dans Authenticator. Vous pouvez ensuite utiliser des stratégies de force d’authentification d’accès conditionnel pour appliquer la connexion avec clé d’accès lorsque les utilisateurs accèdent à une ressource sensible.

Spécifications

- Authentification multifacteur (MFA) Microsoft Entra

- Android 14 et versions ultérieures ou iOS 17 et versions ultérieures

- Connexion Internet active sur n’importe quel appareil qui fait partie du processus d’inscription/d’authentification de clé d’accès

- Pour l’inscription/l’authentification inter-appareils, le Bluetooth doit être activé sur les deux appareils.

Remarque

Les utilisateurs doivent installer la dernière version d’Authenticator pour Android ou iOS afin d’utiliser une clé d’accès.

Pour en savoir plus sur où vous pouvez utiliser des clés secrètes dans Authenticator pour vous connecter, consultez Support de l’authentification FIDO2 avec Microsoft Entra ID.

Activer les clés d’accès dans Authenticator depuis le centre d’administration

La stratégie Microsoft Authenticator ne vous donne pas la possibilité d’activer les clés d’accès dans Authenticator. Au lieu de cela, pour activer les clés secrètes dans Authenticator, vous devez modifier la stratégie de Méthodes d’authentification par clé de sécurité FIDO2.

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Stratégie de méthode d'authentification.

Sous la méthode Clé de sécurité FIDO2, sélectionnez Tous les utilisateurs ou Ajouter des groupes pour sélectionner des groupes spécifiques. Seuls les groupes de sécurité sont pris en charge.

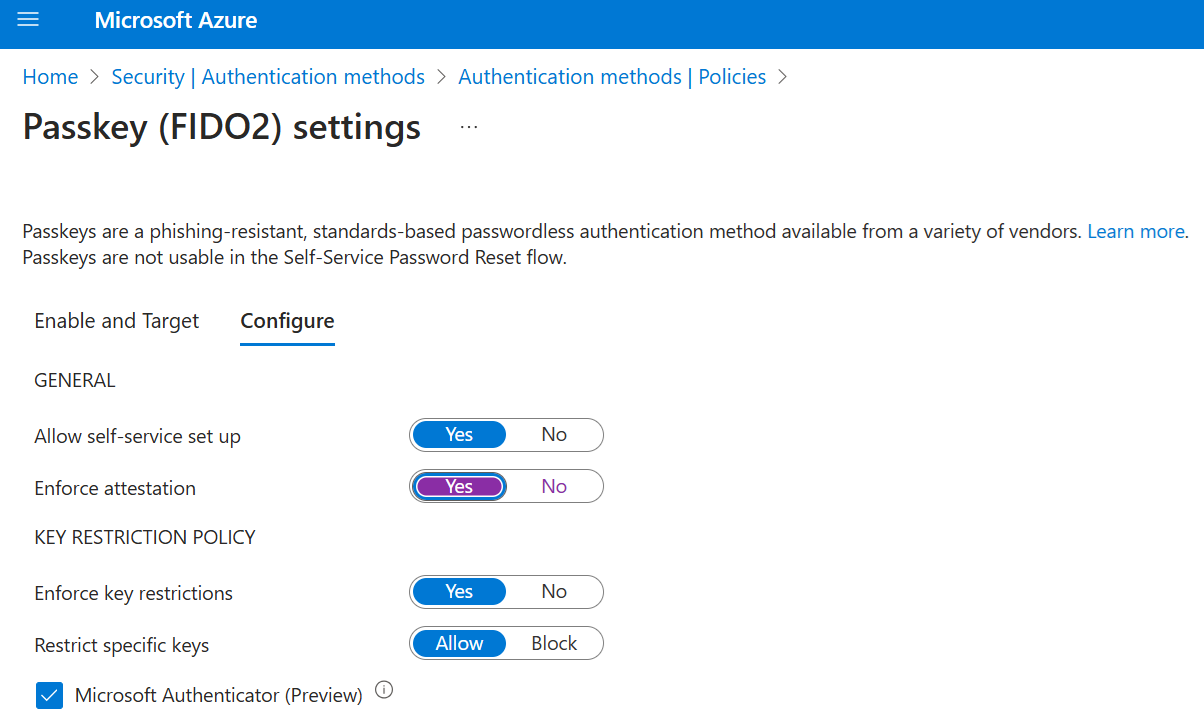

Sous l’onglet Configurer, définissez :

Autoriser la configuration libre-service sur Oui

Appliquer l’attestation sur Non

Appliquer des restrictions aux clés sur Oui

Restreindre les clés spécifiques sur Autoriser

Sélectionnez Microsoft Authenticator (préversion) si la case à cocher s’affiche dans le centre d’administration. Ce paramètre remplit automatiquement les AAGUID de l’application Authenticator dans la liste des restrictions de clé. Sinon, ajoutez manuellement les AAGUID suivants pour activer la préversion de la clé d’accès Authenticator :

- Authenticator pour Android : de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator pour iOS : 90a3ccdf-635c-4729-a248-9b709135078f

Avertissement

Les restrictions de clé définissent la facilité d’utilisation des clés d’accès spécifiques pour l’inscription et l’authentification. Si vous modifiez les restrictions de clé et supprimez un AAGUID que vous avez précédemment autorisé, les utilisateurs qui ont précédemment inscrit une méthode autorisée ne peuvent plus l’utiliser pour la connexion. Si votre organisation n’applique actuellement pas de restrictions de clé et dispose déjà d’une utilisation active de la clé d’accès, vous devez collecter les AAGUID des clés utilisées aujourd’hui. Ajoutez-les à la liste d’autorisation, ainsi que les AAGUID d’Authenticator, pour activer cette préversion. Vous pouvez effectuer cette tâche avec un script automatisé qui analyse les journaux d’activité, tels que les détails de l’inscription et les journaux de connexion.

La liste suivante décrit d’autres paramètres facultatifs :

Général

- Autoriser la configuration du libre-service doit rester défini sur Oui. Si la valeur est défini sur non, vos utilisateurs ne peuvent pas inscrire de clé d’accès via MySecurityInfo, même si cette option est activée par la stratégie des méthodes d’authentification.

- Appliquer l’attestation doit être définie sur Non pour la préversion. La prise en charge de l’attestation est prévue pour la disponibilité générale.

Stratégie de restriction de clé

Appliquer les restrictions de clé doit être définie sur Oui uniquement si votre organisation souhaite autoriser ou interdire certaines clés d’accès identifiées par leur GUID d’attestation d’authentificateur (AAGUID). Si vous le souhaitez, vus pouvez entrer manuellement les AAGUID de l’application Authenticator ou restreindre spécifiquement les appareils Android ou iOS. Sinon, ajoutez manuellement les AAGUID suivants pour activer la préversion de la clé d’accès Authenticator :

- Authenticator pour Android : de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator pour iOS : 90a3ccdf-635c-4729-a248-9b709135078f

Une fois la configuration terminée, sélectionnez Enregistrer.

Activer les clés d’accès dans Authenticator à l’aide de l’Afficheur Graph

Outre l’utilisation du centre d’administration Microsoft Entra, vous pouvez également activer les clés d’accès dans Authenticator à l’aide de l’Afficheur Graph. Les personnes ayant au moins le rôle d’administrateur(-trice) de la stratégie d’authentification peuvent mettre à jour la stratégie de gestion des risques internes des méthodes d’authentification afin d’autoriser les AAGUID pour Authenticator.

Pour configurer la stratégie à l’aide d’Afficheur Graph :

Connectez-vous à Afficheur Graph et acceptez les autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Récupérez la stratégie des méthodes d’authentification :

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Pour désactiver l’application de l’attestation et appliquer des restrictions de clé afin d’autoriser uniquement les AAGUID pour Microsoft Authenticator, effectuez une opération PATCH à l’aide du corps de la demande suivante :

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Vérifiez que la stratégie de clé d’accès (FIDO2) est correctement mise à jour.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Supprimer une clé d’accès

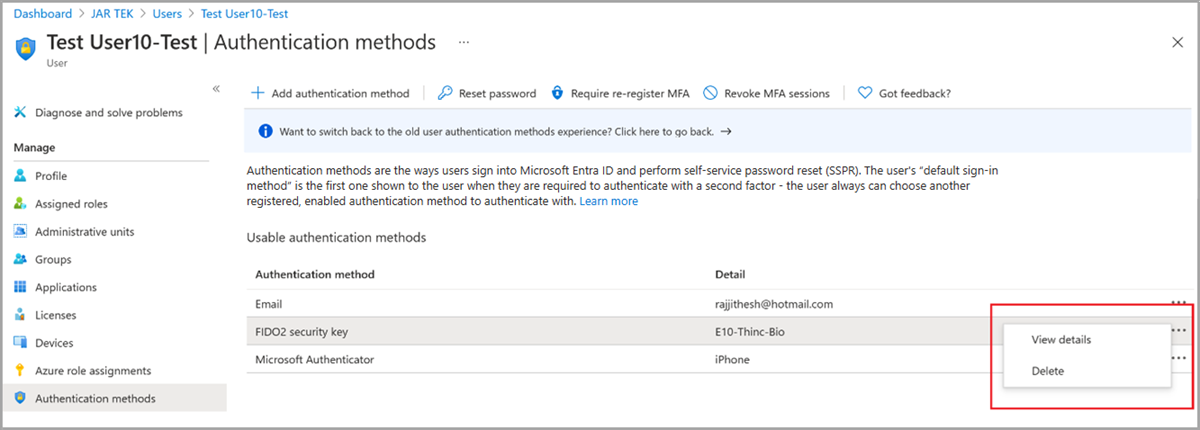

Pour supprimer une clé d’accès associée à un compte d’utilisateur, supprimez la clé des méthodes d’authentification de l’utilisateur.

Connectez-vous au Centre d’administration Microsoft Entra et recherchez l’utilisateur dont la clé d’accès doit être supprimée.

Sélectionnez Méthodes d’authentification>, cliquez avec le bouton droit sur Clé de sécurité FIDO2 et sélectionnez Supprimer.

Remarque

Les utilisateurs doivent également supprimer la clé d’accès dans Authenticator sur leur appareil.

Appliquer la connexion avec des clés d’accès dans Authenticator

Pour que les utilisateurs se connectent avec une clé d’accès lorsqu’ils accèdent à une ressource sensible, utilisez la force d’authentification intégrée résistante au hameçonnage, ou créez une force d’authentification personnalisée en suivant ces étapes :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de l’accès conditionnel.

Accédez à Protection>Méthodes d’authentification>Forces d’authentification.

Sélectionnez Nouvelle force d’authentification.

Fournissez un nom descriptif pour votre nouvelle force d’authentification.

Fournissez une Description si vous le souhaitez.

Sélectionnez Clés d’accès (FIDO2), puis sélectionnez Options avancées.

Ajoutez des AAGUID pour les clés d’accès dans Authenticator :

- Authenticator pour Android : de1e552d-db1d-4423-a619-566b625cdc84

- Authenticator pour iOS : 90a3ccdf-635c-4729-a248-9b709135078f

Choisissez Suivant et passez en revue la configuration de la stratégie.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour