Guide pratique pour mener une campagne d’inscription afin de configurer Microsoft Authenticator

Vous pouvez encourager les utilisateurs à installer Microsoft Authenticator lorsqu’ils se connectent. Les utilisateurs effectuent les étapes habituelles de connexion et d’authentification multifacteur, puis sont invités à installer Microsoft Authenticator. Vous pouvez inclure ou exclure des utilisateurs ou groupes pour contrôler qui peut recevoir une invitation à installer l’application. Cela vous permet de mener des campagnes ciblées pour faire passer les utilisateurs de méthodes d’authentification moins sécurisées à Authenticator.

Vous pouvez également définir le nombre de jours pendant lesquels un utilisateur peut reporter, ou « répéter », la notification d’encouragement. Si un utilisateur appuie sur Ignorer pour le moment afin de répéter la demande de configuration de l’application, il est à nouveau sollicité à sa prochaine tentative d’authentification MFA, une fois le délai de répétition de la demande écoulé. Vous pouvez décider si l’utilisateur peut répéter la demande indéfiniment ou jusqu’à trois fois (après quoi l’inscription est obligatoire).

Remarque

À mesure que les utilisateurs passent par leur connexion régulière, les stratégies d’accès conditionnel qui régissent l’inscription des informations de sécurité s’appliquent avant que l’utilisateur ne soit invité à configurer Authenticator. Par exemple, si une stratégie d’accès conditionnel nécessite que les mises à jour d’informations de sécurité se produisent uniquement sur un réseau interne, les utilisateurs ne seront pas invités à configurer Authenticator, sauf s’ils se trouvent sur le réseau interne.

Prérequis

- Votre organisation doit avoir activé l’authentification multifacteur Microsoft Entra. Chaque édition de Microsoft Entra ID inclut l'authentification multifacteur Microsoft Entra. Aucune licence supplémentaire n’est nécessaire pour une campagne d’inscription.

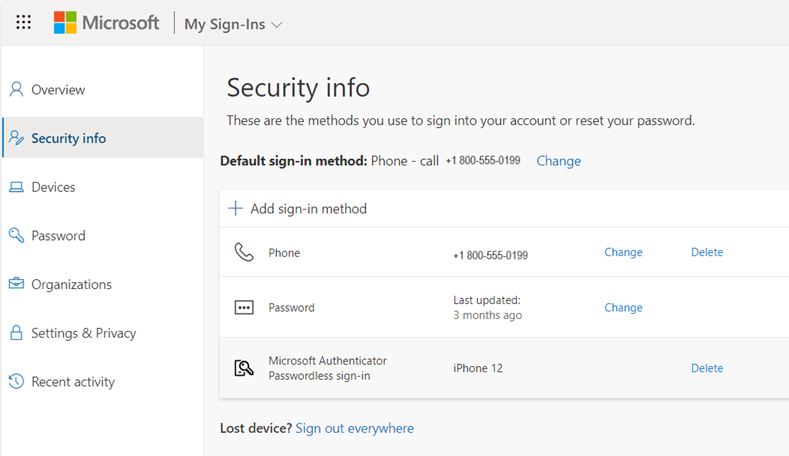

- Les utilisateurs ne peuvent pas avoir déjà installé l’application Authenticator pour les notifications Push dans leur compte.

- Les administrateurs doivent activer l’application Authenticator pour les utilisateurs au moyen de l’une des stratégies suivantes :

- Stratégie d’inscription MFA : la notification via une application mobile doit être activée pour les utilisateurs concernés.

- Stratégie de méthodes d’authentification : les utilisateurs doivent être autorisés à utiliser l’application Authenticator, et le mode d’authentification doit être défini sur Quelconque ou Push. Si la stratégie est définie sur Sans mot de passe, l’utilisateur ne recevra pas de notification d’encouragement. Pour plus d’informations sur la façon de définir le mode d’authentification, consultez Activer la connexion sans mot de passe avec Microsoft Authenticator.

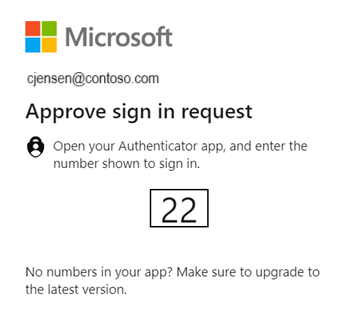

Expérience utilisateur

Tout d’abord, vous devez réussir à vous authentifier à l’aide de l’authentification multifacteur (MFA) Microsoft Entra.

Si vous avez activé les notifications Push pour Authenticator et qu’il n’est pas déjà configuré, vous allez être invité à configurer Authenticator afin d’améliorer votre expérience de connexion.

Remarque

D’autres fonctionnalités de sécurité, telles que la clé d'accès sans mot de passe, la réinitialisation de mot de passe en libre-service ou les paramètres de sécurité par défaut, peuvent également vous inviter à mettre en place une configuration.

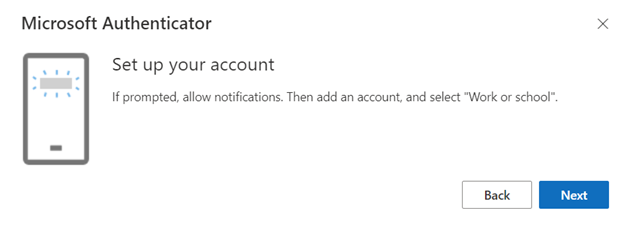

Appuyez sur Suivant et effectuez les différentes étapes de configuration de l’application Authenticator.

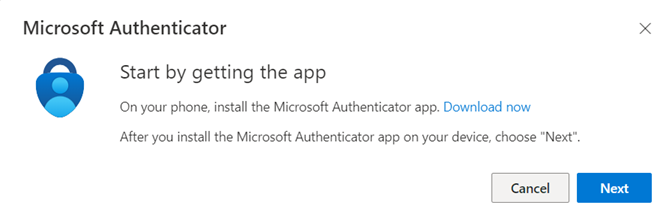

Commencer par télécharger l'application.

Regardez comment installer l’application d’authentification.

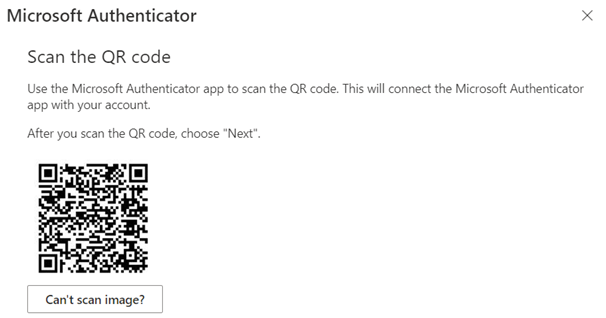

Numériser le code QR.

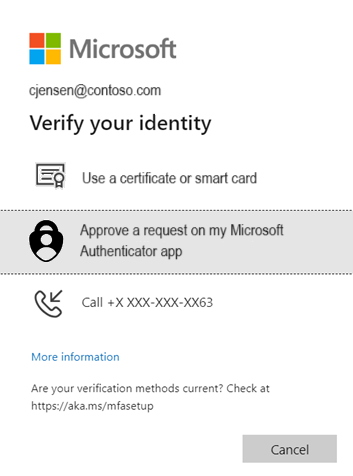

Confirmez votre identité.

Approuvez la notification de test sur votre appareil.

L’application Authenticator est maintenant configurée avec succès.

Si vous ne souhaitez pas installer l’application Authenticator, appuyez sur Ignorer pour le moment pour répéter la notification pendant jusqu’à 14 jours. Cette durée peut être définie par un administrateur. Les utilisateurs disposant d’abonnements ou d’essai gratuits peuvent répéter l’invite jusqu’à trois fois.

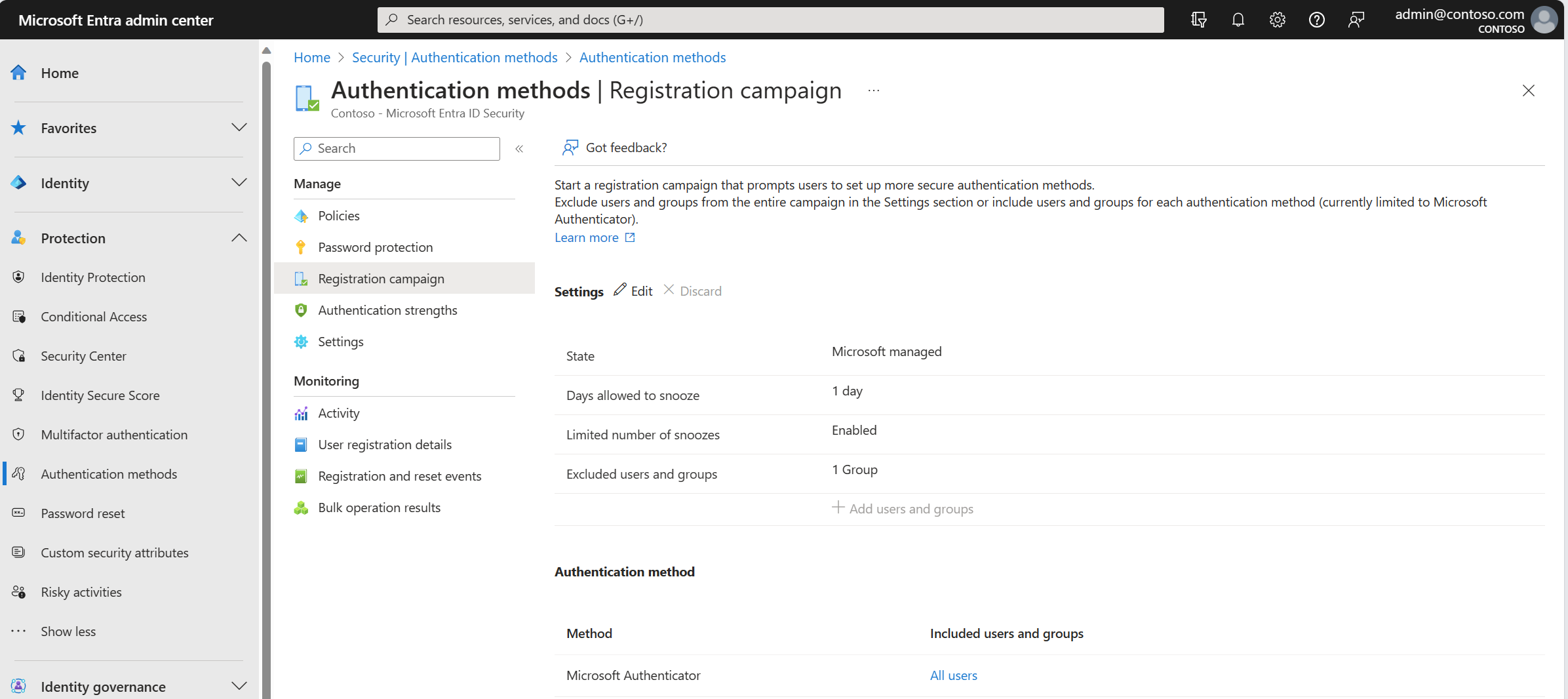

Activer la stratégie de campagne d’inscription à l’aide du centre d’administration Microsoft Entra

Pour activer une campagne d’inscription dans le centre d’administration Microsoft Entra, effectuez les étapes suivantes :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Campagne d’inscription, puis cliquez sur Modifier.

Pour l'État :

- Sélectionnez Activé pour activer la campagne d'inscription pour tous les utilisateurs.

- Sélectionnez Microsoft qui a réussi à activer la campagne d'inscription uniquement pour les utilisateurs d'appels vocaux ou de messages texte. Le paramètre managé par Microsoft permet à Microsoft de définir la valeur par défaut. Pour plus d'informations, consultez Protection des méthodes d'authentification dans Microsoft Entra ID.

Si l’état de la campagne d’inscription est défini sur activé ou managé par Microsoft, vous pouvez configurer l’expérience pour les utilisateurs finaux à l’aide de nombre limité de répétitions :

- Si nombre limité de répétitions est activé, les utilisateurs peuvent ignorer l’invite d’interruption 3 fois, après quoi ils sont obligés d’inscrire Authenticator.

- Si nombre limité de répétitions est désactivé, les utilisateurs peuvent répéter un nombre illimité de fois et éviter d’inscrire Authenticator.

Jours autorisés à répéter définit la période entre deux invites d’interruption successives. Par exemple, s’il est défini sur 3 jours, les utilisateurs qui ont ignoré l’inscription ne sont pas invités à nouveau tant qu’après 3 jours.

Sélectionnez les utilisateurs ou les groupes à exclure de la campagne d’inscription, puis cliquez sur Enregistrer.

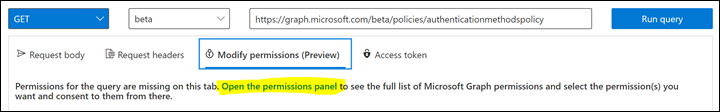

Activer la stratégie de campagne d’inscription à l’aide de l’Afficheur Graph

Vous pouvez activer la stratégie de campagne d’inscription dans le centre d’administration Microsoft Entra, mais aussi avec l’Afficheur Graph. Pour activer la stratégie de campagne d’inscription, vous devez utiliser la stratégie des méthodes d’authentification à l’aide des API Graph. Les personnes ayant au moins le rôle d’administrateur(-trice) de la stratégie d’authentification peuvent mettre à jour la stratégie.

Pour configurer la stratégie à l’aide de l’Afficheur Graph :

Connectez-vous à l’Afficheur Graph et vérifiez que vous avez accepté les autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Pour ouvrir le panneau Autorisations :

Récupérez la stratégie des méthodes d’authentification :

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyMettez à jour la section registrationEnforcement et authenticationMethodsRegistrationCampaign de la stratégie pour activer la fonctionnalité d’encouragement sur un utilisateur ou un groupe.

Pour mettre à jour la stratégie, effectuez un PATCH sur la stratégie des méthodes d’authentification avec uniquement la section registrationEnforcement mise à jour :

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

Le tableau suivant liste les propriétés de la section authenticationMethodsRegistrationCampaign.

| Nom | Valeurs possibles | Description |

|---|---|---|

| snoozeDurationInDays | Plage : 0 – 14 | Définit le nombre de jours avant que l’utilisateur soit à nouveau encouragé. Si la valeur est 0, l’utilisateur est encouragé à chacune de ses tentatives d’authentification MFA. Par défaut : 1 jour |

| enforceRegistrationAfterAllowedSnoozes | "true" "false" |

Détermine si un utilisateur doit effectuer la configuration après 3 répétitions de la demande. Si la valeur est true, l’utilisateur doit s’inscrire. Si la valeur est false, l’utilisateur peut répéter la demande indéfiniment. Valeur par défaut : true. |

| state | "enabled" (activé) "disabled" (désactivé) « valeur par défaut » |

Vous permet d’activer ou de désactiver la fonctionnalité. La valeur par défaut est utilisée lorsque la configuration n'a pas été explicitement définie et utilisera la valeur par défaut de Microsoft Entra ID pour ce paramètre. L’état par défaut est activé pour les utilisateurs d’appels vocaux et de messages texte dans tous les locataires. Modifiez l’état pour activé (pour tous les utilisateurs) ou désactivé en fonction des besoins. |

| excludeTargets | N/A | Vous permet d’exclure les différents utilisateurs et groupes pour lesquels vous ne souhaitez pas activer la fonctionnalité. Si un utilisateur est membre à la fois d’un groupe qui est exclu et d’un groupe qui est inclus, il est exclu de la fonctionnalité. |

| includeTargets | N/A | Vous permet d’inclure les différents utilisateurs et groupes pour lesquels vous souhaitez activer la fonctionnalité. |

Le tableau suivant liste les propriétés includeTargets.

| Nom | Valeurs possibles | Description |

|---|---|---|

| targetType | "user" (utilisateur) "groupe" |

Type d’entité ciblée. |

| id | Identificateur GUID | ID de l’utilisateur ou du groupe ciblé. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | L’utilisateur de la méthode d’authentification est invité à s’inscrire. La seule valeur autorisée est "microsoftAuthenticator". |

Le tableau suivant liste les propriétés excludeTargets.

| Nom | Valeurs possibles | Description |

|---|---|---|

| targetType | "user" (utilisateur) "groupe" |

Type d’entité ciblée. |

| id | Chaîne | ID de l’utilisateur ou du groupe ciblé. |

Exemples

Voici quelques exemples JSON utiles pour commencer.

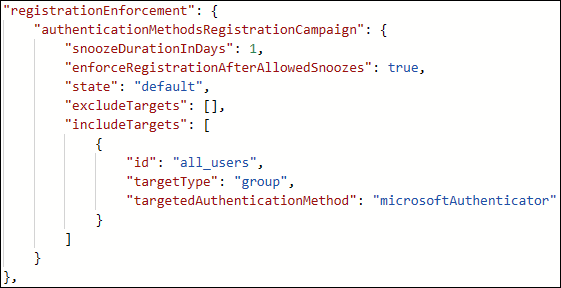

inclure tous les utilisateurs

Si vous souhaitez inclure TOUS les utilisateurs dans votre locataire, mettez à jour l’exemple JSON suivant avec les GUID pertinents de vos utilisateurs et groupes. Collez-le ensuite dans l’Afficheur Graph, puis exécutez

PATCHsur le point de terminaison.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Inclure des utilisateurs ou groupes d’utilisateurs spécifiques

Si vous souhaitez inclure certains utilisateurs ou groupes dans votre locataire, mettez à jour l’exemple JSON suivant avec les GUID pertinents de vos utilisateurs et groupes. Collez ensuite le code JSON dans l’Afficheur Graph, puis exécutez

PATCHsur le point de terminaison.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Inclure et exclure des utilisateurs ou des groupes spécifiques

Si vous souhaitez inclure ET exclure certains utilisateurs ou groupes dans votre locataire, mettez à jour l’exemple JSON suivant avec les GUID pertinents de vos utilisateurs et groupes. Collez-le ensuite dans l’Afficheur Graph, puis exécutez

PATCHsur le point de terminaison.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

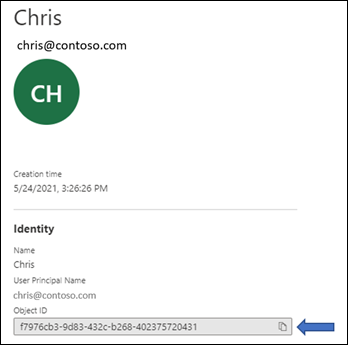

Identifier les GUID des utilisateurs à ajouter dans le code JSON

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Dans le panneau Gérer, appuyez sur Utilisateurs.

Dans la page Utilisateurs, identifiez l’utilisateur spécifique que vous souhaitez cibler.

Lorsque vous appuyez sur l’utilisateur à cibler, vous voyez son ID d’objet, qui est le GUID de l’utilisateur.

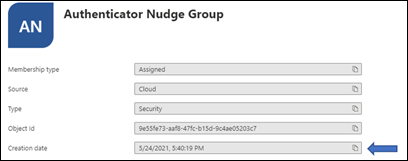

Identifier les GUID des groupes à ajouter dans le code JSON

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Dans le panneau Gérer, appuyez sur Groupes.

Dans la page Groupes, identifiez le groupe spécifique que vous souhaitez cibler.

Appuyez sur le groupe et récupérez l’ID d’objet associé.

Limites

La notification d’encouragement ne s’affichera pas sur les appareils mobiles Android ou iOS.

Forum aux questions

La campagne d’inscription est-elle disponible pour le serveur MFA ?

Non, la campagne d'inscription est disponible uniquement pour les utilisateurs utilisant l'authentification multi-facteur Microsoft Entra.

Les utilisateurs peuvent-ils être déplacés au sein d’une application ?

Oui, nous prenons en charge les vues incorporées du navigateur dans certaines applications. Nous ne déplaçons pas les utilisateurs dans des expériences prêtes à l’emploi ou dans les vues incorporées du navigateur dans les paramètres Windows.

Les utilisateurs peuvent-ils être déplacés sur un appareil mobile ?

La campagne d'inscription n'est pas disponible sur les appareils mobiles.

Pendant combien de temps la campagne reste-t-elle activée ?

Vous pouvez activer la campagne aussi longtemps que vous le souhaitez. Quand vous souhaitez arrêter la campagne, utilisez le centre d’administration ou les API pour la désactiver.

La durée de répétition définie peut-elle être différente pour chaque groupe d’utilisateurs ?

Non. La durée de répétition de l’invite est un paramètre au niveau du locataire qui s’applique à tous les groupes de l’étendue.

Les utilisateurs peuvent-ils être encouragés à installer une connexion par téléphone sans mot de passe ?

Cette fonctionnalité vise à permettre aux administrateurs d’amener les utilisateurs à installer MFA avec l’application Authenticator et non la connexion par téléphone sans mot de passe.

Un utilisateur qui se connecte à l'aide d'une application d'authentification tierce voit-il la notification d’encouragement ?

Oui. Si un utilisateur est activé pour la campagne d’inscription et que Microsoft Authenticator n’est pas configuré pour les notifications Push, l’utilisateur est poussé à configurer Authenticator.

Un utilisateur ayant une application Authenticator configurée uniquement pour les codes TOTP voit-il la notification d’encouragement ?

Oui. Si un utilisateur est activé pour la campagne d’inscription et que l’application Authenticator n’est pas configurée pour les notifications Push, l’utilisateur est poussé à configurer la notification Push avec Authenticator.

Si un utilisateur vient de terminer son inscription MFA, reçoit-il la notification d’encouragement dans la même session de connexion ?

Nombre Pour une expérience utilisateur optimale, les utilisateurs ne recevront pas d’encouragement à installer Authenticator durant la session où ils inscrivent d’autres méthodes d’authentification.

Puis-je encourager des utilisateurs à inscrire une autre méthode d’authentification ?

Non. La fonctionnalité actuelle vise à encourager les utilisateurs à installer uniquement l’application Authenticator.

Y a-t-il un moyen de masquer l’option de répétition et de forcer les utilisateurs à installer l’application Authenticator ?

Définissez le paramètre Nombre limité de répétitions à Activé pour permettre aux utilisateurs de reporter la configuration de l’application jusqu’à trois fois, après quoi la configuration est obligatoire.

Pourrai-je donner un coup de pouce à mes utilisateurs si je n’utilise pas l’authentification multifacteur Microsoft Entra ?

Nombre Le coup de pouce ne fonctionne que pour les utilisateurs qui effectuent une MFA à l'aide du service d'authentification multifacteur Microsoft Entra.

Les utilisateurs invités/B2B de mon locataire seront-ils encouragés ?

Oui. Ils recevront une notification d’encouragement s’ils ont été inclus à l’aide de la stratégie.

Que se passe-t-il si l’utilisateur ferme le navigateur ?

Cette action a le même effet que la répétition. Si une configuration est obligatoire pour un utilisateur après trois répétitions de la demande, l’utilisateur en est informé à sa prochaine connexion.

Pourquoi certains utilisateurs ne voient-ils pas d’incitation lorsqu’il existe une stratégie d’accès conditionnel pour « Inscrire les informations de sécurité » ?

La fonctionnalité de déplacement n’apparaît pas si un utilisateur est dans l’étendue d’une stratégie d’accès conditionnel qui bloque l’accès à la page Inscrire les informations de sécurité.

Les utilisateurs voient-ils l’option de déplacement lorsqu’un écran de conditions d’utilisation (ToU) est présenté à l’utilisateur lors de la connexion ?

L’option de déplacement ne s’affiche pas si l’écran des conditions d’utilisation (ToU) est présenté à un utilisateur lors de la connexion.

Les utilisateurs voient-ils la fonctionnalité de déplacement quand des contrôles personnalisés d’accès conditionnel sont applicables à la connexion ?

L’option de déplacement n’apparaît pas si un utilisateur est redirigé pendant la connexion en raison des paramètres de contrôles personnalisés d’accès conditionnel.

Existe-t-il des plans pour interrompre SMS et Voice en tant que méthodes utilisables pour l’authentification multifacteur ?

Non, il n’existe pas de tels plans.