Intégrer votre infrastructure de Passerelle des services Bureau à distance en utilisant l’extension NPS (Network Policy Server) et Microsoft Entra ID

Cet article explique comment intégrer votre infrastructure de Passerelle des services Bureau à distance à l’authentification multifacteur Microsoft Entra en utilisant l’extension NPS (Network Policy Server) pour Microsoft Azure.

L’extension NPS pour Azure permet de protéger l’authentification du client RADIUS (Remote Authentication Dial-In User Service) à l’aide de l’authentification multifacteur basée sur le cloud d’Azure. Cette solution fournit une vérification en deux étapes pour ajouter une deuxième couche de sécurité aux connexions et transactions utilisateur.

Cet article fournit des instructions pas à pas pour intégrer l’infrastructure NPS à l’authentification multifacteur Microsoft Entra en utilisant l’extension NPS pour Azure. Cela permet une vérification pour les utilisateurs tentant de se connecter à une passerelle des services Bureau à distance.

Remarque

Cet article ne doit pas être utilisé pour les déploiements de serveur de MFA ; il s’applique uniquement aux déploiements de l’authentification multifacteur Microsoft Entra (basée sur le cloud).

Les services de stratégie et d’accès réseau (NPS) permettent aux entreprises d’effectuer les opérations suivantes :

- Définir des emplacements centraux pour la gestion et le contrôle des demandes du réseau en spécifiant qui peut se connecter, les heures de connexion autorisées pendant la journée, la durée des connexions et le niveau de sécurité que les clients doivent utiliser pour se connecter, et autres. Plutôt que de spécifier ces stratégies sur chaque serveur VPN ou de passerelle des services Bureau à distance (RD), ces stratégies peuvent être spécifiées une seule fois dans un emplacement central. Le protocole RADIUS fournit l’authentification, l’autorisation et la gestion des comptes (AAA) centralisées.

- Établissez et appliquez les stratégies de contrôle d’intégrité client de Protection d’accès réseau (NAP) qui déterminent si les périphériques sont accordés avec ou sans restrictions d’accès aux ressources réseau.

- Fournissez un moyen d’appliquer l’authentification et l’autorisation d’accès aux points d’accès sans fil et commutateurs compatibles à 802.1x.

En règle générale, les organisations utilisent NPS (RADIUS) pour simplifier et centraliser la gestion des stratégies VPN. Toutefois, de nombreuses organisations utilisent également NPS pour simplifier et centraliser la gestion des stratégies d’autorisation des connexions aux services Bureau à distance (RD CAP).

Les organisations peuvent également intégrer NPS à l’authentification multifacteur Microsoft Entra pour améliorer la sécurité et fournir un haut niveau de conformité. Cela permet de s’assurer que les utilisateurs établissent la vérification en deux étapes pour se connecter à la passerelle des services Bureau à distance. Pour que les utilisateurs puissent obtenir l’accès, ils doivent fournir leur combinaison de nom d’utilisateur et de mot de passe ainsi que des informations sur lesquelles ils ont le contrôle. Ces informations doivent être approuvées et pas facilement dupliquées, comme un numéro de téléphone portable, numéro de téléphone fixe, une application sur un appareil mobile et autres. La passerelle des services Bureau à distance prend actuellement en charge les appels téléphoniques et les notifications Push Approve/Deny à partir des méthodes d’application Microsoft Authenticator pour l’authentification à 2 facteurs. Pour plus d’informations sur les méthodes d’authentification prises en charge, consultez la section Déterminer les méthodes d’authentification que vos utilisateurs peuvent employer.

Si votre organisation utilise la Passerelle des services Bureau à distance et que l'utilisateur est enregistré pour un code TOTP ainsi que les notifications push de Microsoft Authenticator, l'utilisateur ne peut pas relever le défi MFA et la connexion à la Passerelle des services Bureau à distance échoue. Dans ce cas, vous pouvez définir OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE pour utiliser les notifications push pour approuver/refuser avec Microsoft Authenticator.

Pour qu'une extension NPS continue de fonctionner pour les utilisateurs de la Passerelle des services Bureau à distance, cette clé de registre doit être créée sur le serveur NPS. Sur le serveur NPS, ouvrez l'éditeur de registre. Accédez à :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Créez la paire chaîne/valeur suivante :

Nom : OVERRIDE_NUMBER_MATCHING_WITH_OTP

Value = FALSE

Avant le lancement de l’extension NPS pour Azure, les clients qui souhaitaient implémenter la vérification en deux étapes pour les environnements intégrant NPS et l’authentification multifacteur Microsoft Entra devaient configurer et gérer un serveur MFA distinct dans l’environnement local, comme décrit dans Passerelle des services Bureau à distance et serveur Azure Multi-Factor Authentication avec RADIUS.

La disponibilité de l’extension NPS pour Azure permet désormais aux entreprises de choisir de déployer une solution d’authentification multifacteur locale ou une solution de l’authentification multifacteur basée sur le cloud pour l’authentification client RADIUS sécurisée.

Flux d'authentification

Pour que les utilisateurs puissent obtenir l’accès aux ressources réseau via une passerelle des services Bureau à distance, il leur faut remplir les conditions spécifiées dans une stratégie d'autorisation des connexions aux services Bureau à distance (RD CAP) et une stratégie d'autorisation d'accès aux ressources via les services Bureau à distance (RD RAP). Les RD CAP spécifient qui est autorisé à se connecter à des passerelles des services Bureau à distance. Les RD CAP indiquent les ressources réseau, notamment les bureaux à distance ou les applications à distance, auxquelles l’utilisateur est autorisé à se connecter via la passerelle des services Bureau à distance.

Une passerelle des services Bureau à distance peut être configurée pour utiliser un magasin de stratégies central pour les stratégies RD CAP. Les RD RAP ne peuvent pas utiliser une stratégie centrale, car elles sont traitées sur la passerelle des services Bureau à distance. Voici un exemple de passerelle des services Bureau à distance configurée pour utiliser un magasin de stratégies central pour les stratégies RD CAP Bureau à distance : un client RADIUS vers un autre serveur NPS qui sert de magasin de stratégies central.

Lorsque l’extension NPS pour Azure est intégrée à NPS et à la passerelle des services Bureau à distance, le flux d’authentification réussie est le suivant :

- Le serveur de passerelle des services Bureau à distance reçoit une demande d’authentification à partir d’un utilisateur du bureau à distance pour se connecter à une ressource, par exemple une session Bureau à distance. Agissant comme un client RADIUS, le serveur de passerelle des services Bureau à distance convertit la demande en un message de demande d’accès RADIUS et envoie le message sur le serveur RADIUS (NPS) où est installée l’extension NPS.

- La combinaison nom d’utilisateur et mot de passe est vérifiée dans Active Directory et l’utilisateur est authentifié.

- Si toutes les conditions spécifiées dans les stratégies réseau et la demande de connexion NPS sont remplies (par exemple, restrictions d’heure de la journée ou d’appartenance à un groupe), l’extension NPS déclenche une demande d’authentification secondaire auprès de l’authentification multifacteur Microsoft Entra.

- L’authentification multifacteur Microsoft Entra communique avec Microsoft Entra ID, récupère les informations de l’utilisateur et procède à l’authentification secondaire à l’aide des méthodes prises en charge.

- En cas de réussite de la demande de MFA, l’authentification multifacteur Microsoft Entra communique le résultat à l’extension NPS.

- Le serveur NPS, où est installée l’extension, envoie un message RADIUS d’acceptation d’accès pour la stratégie d’autorisation des connexions aux services Bureau à distance sur le serveur de passerelle Bureau à distance.

- L’utilisateur a accès à la ressource réseau demandée via la passerelle des services Bureau à distance.

Prérequis

Cette section détaille les prérequis à mettre en place avant d’intégrer l’authentification multifacteur Microsoft Entra à la Passerelle des services Bureau à distance. Avant de commencer, vous devez disposer des conditions requises en place suivantes.

- Infrastructure des Services Bureau à distance (RDS)

- Licence d’authentification multifacteur Microsoft Entra

- Logiciel Windows Server

- Rôle des services de stratégie et d’accès réseau (NPS)

- Microsoft Entra synchronisé avec Active Directory local

- ID GUID Microsoft Entra

Infrastructure des Services Bureau à distance (RDS)

Vous devez disposer d’une infrastructure de Services Bureau à distance (RDS) de travail en place. Dans le cas contraire, vous pouvez rapidement créer cette infrastructure dans Azure en utilisant le modèle de démarrage rapide suivant : Créer un déploiement de collections de sessions de Bureau à distance.

Si vous souhaitez créer manuellement et rapidement une infrastructure RDS locale pour des tests, suivez les étapes pour déployer une. En savoir plus : Démarrage rapide : Déployer des services RDS avec Azure et Déploiement de l’infrastructure RDS de base.

Logiciel Windows Server

L’extension NPS requiert Windows Server 2008 R2 SP1 ou version ultérieure avec le service de rôle NPS installé. Toutes les étapes de cette section ont été effectuées à l’aide de Windows Server 2016.

Rôle des services de stratégie et d’accès réseau (NPS)

Le service de rôle NPS fournit la fonctionnalité serveur et client RADIUS ainsi que le service de contrôle d’intégrité de la stratégie d’accès réseau. Ce rôle doit être installé sur au moins deux ordinateurs de votre infrastructure : la passerelle des services Bureau à distance et un autre serveur membre ou contrôleur de domaine. Par défaut, le rôle est déjà présent sur l’ordinateur configuré en tant que passerelle des services Bureau à distance. Vous devez également installer le rôle NPS sur au moins un autre ordinateur, tel qu’un contrôleur de domaine ou un serveur membre.

Pour plus d’informations sur l’installation du service de rôle NPS Windows Server 2012 ou versions plus ancienne, consultez Installer un serveur de stratégie de contrôle d’intégrité NAP. Pour obtenir une description des meilleures pratiques pour NPS, y compris la recommandation pour installer le serveur NPS sur un contrôleur de domaine, consultez Meilleures pratiques pour NPS.

Microsoft Entra synchronisé avec Active Directory local

Pour utiliser l’extension NPS, les utilisateurs locaux doivent être synchronisés avec Microsoft Entra ID et être activés pour MFA. Cette section part du principe que les utilisateurs locaux sont synchronisés avec Microsoft Entra ID en utilisant AD Connect. Pour obtenir des informations sur Microsoft Entra Connect, consultez Intégrer vos annuaires locaux à Microsoft Entra ID.

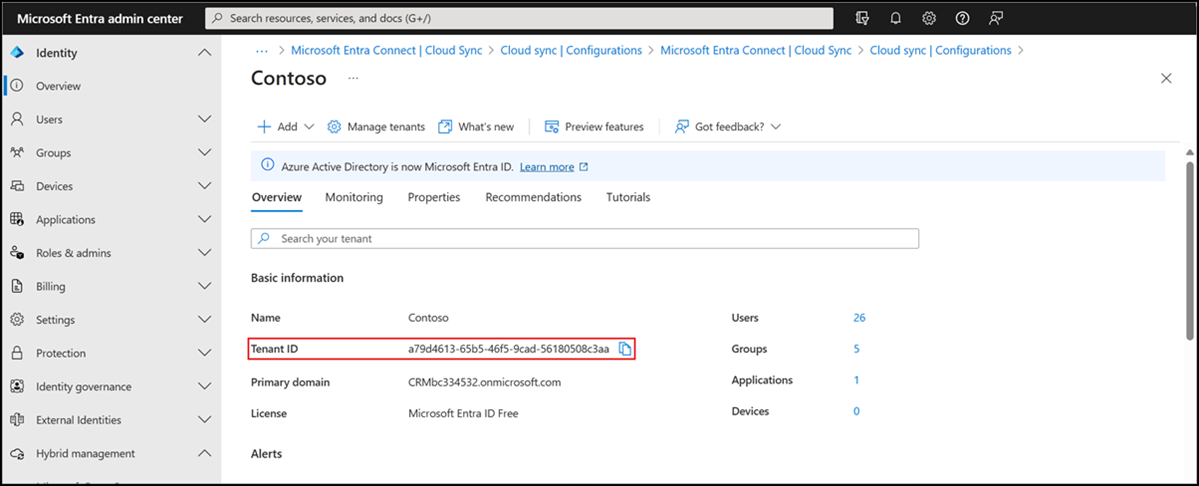

ID GUID Microsoft Entra

Pour installer l’extension NPS, vous devez connaître le GUID de Microsoft Entra ID. Les instructions pour trouver le GUID de Microsoft Entra ID sont fournies ci-dessous.

Configurer l’authentification multifacteur

Cette section fournit des instructions pour intégrer l’authentification multifacteur Microsoft Entra à la Passerelle des services Bureau à distance. En tant qu’administrateur, vous devez configurer le service d’authentification multifacteur Microsoft Entra avant que les utilisateurs puissent inscrire eux-mêmes leurs appareils ou applications multifacteurs.

Pour activer MFA pour vos utilisateurs Microsoft Entra, suivez les étapes décrites dans Bien démarrer avec l’authentification multifacteur Microsoft Entra dans le cloud.

Configurer des comptes pour la vérification en deux étapes

Lorsqu’un compte a été activé pour MFA, vous ne pouvez pas vous connecter aux ressources régies par la stratégie MFA tant que vous n’avez pas correctement configuré un appareil approuvé afin qu’il serve pour le second facteur d’authentification, et qu’il soit authentifié à l’aide de la vérification en deux étapes.

Pour en savoir plus et configurer correctement vos appareils pour MFA avec votre compte d’utilisateur, suivez les étapes décrites dans Que fait l’authentification multifacteur Azure pour moi ?.

Important

Le comportement de connexion de la Passerelle des services Bureau à distance ne permet pas d’entrer un code de vérification avec l’authentification multifacteur Microsoft Entra. Un compte d’utilisateur doit être configuré pour la vérification par téléphone ou l’application Microsoft Authenticator avec des notifications Push Approve/Deny.

Si ni la vérification par téléphone ni l’application Microsoft Authenticator avec notifications Push Approve/Deny ne sont configurées pour un utilisateur, ce dernier ne peut pas répondre à la demande d’authentification multifacteur Microsoft Entra et ne peut pas se connecter à la Passerelle des services Bureau à distance.

La méthode SMS ne fonctionne pas avec la passerelle Bureau à distance, car elle n’offre pas la possibilité de saisir un code de vérification.

Installer et configurer l’extension NPS

Cette section fournit des instructions pour configurer l’infrastructure des services Bureau à distance afin d’utiliser l’authentification multifacteur Microsoft Entra pour l’authentification des clients avec la Passerelle des services Bureau à distance.

Obtenir l’ID du client de répertoire

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Dans le cadre de la configuration de l’extension NPS, vous devez fournir les informations d’identification de l’administrateur et l’ID de votre client Microsoft Entra. Pour obtenir l’ID client, suivez ces étapes :

Connectez-vous au centre d’administration Microsoft Entra.

Accédez à Identité>Paramètres.

Installer l’extension NPS

Installez l’extension NPS sur un serveur ayant le rôle des services de stratégie réseau et d’accès réseau (NPS) est installé. Cela fonctionne comme serveur RADIUS pour votre conception.

Important

N’installez pas l’extension NPS sur votre serveur de passerelle bureau distant (RDG). Le serveur RDG n’utilise pas le protocole RADIUS avec son client, de sorte que l’extension ne peut pas interpréter et effectuer l’authentification MFA.

Lorsque le serveur RDG et le serveur NPS avec l’extension NPS sont des serveurs différents, RDG utilise NPS en interne pour communiquer avec d’autres serveurs NPS et utilise RADIUS comme protocole pour communiquer correctement.

- Téléchargez l’extension NPS.

- Copiez le fichier exécutable du programme d’installation (NpsExtnForAzureMfaInstaller.exe) sur le serveur NPS.

- Sur le serveur NPS, double-cliquez sur NpsExtnForAzureMfaInstaller.exe. À l’invite, cliquez sur Exécuter.

- Dans la boîte de dialogue Installation de l’extension NPS pour l’authentification multifacteur Microsoft Entra, passez en revue les termes du contrat de licence logiciel, cochez la case J’accepte les conditions générales de la licence, puis cliquez sur Installer.

- Dans la boîte de dialogue Installation de l’extension NPS pour l’authentification multifacteur Microsoft Entra, cliquez sur Fermer.

Configurer des certificats pour une utilisation avec l’extension NPS à l’aide d’un script PowerShell

Ensuite, vous devez configurer des certificats pour une utilisation par l’extension NPS pour garantir des communications et une assurance sécurisées. Les composants NPS comprennent un script PowerShell qui configure un certificat auto-signé à utiliser avec NPS.

Le script effectue les actions suivantes :

- Crée un certificat auto-signé

- Associe la clé publique du certificat au principal de service sur Microsoft Entra ID

- Stocke le certificat dans le magasin de l’ordinateur local

- Accorde l’accès à la clé privée du certificat à l’utilisateur réseau

- Redémarre le service de serveur de stratégie réseau

Si vous souhaitez utiliser vos propres certificats, vous devez associer la clé publique de votre certificat au principal de service sur Microsoft Entra ID, et ainsi de suite.

Pour utiliser le script, indiquez dans l’extension vos informations d’identification d’administrateur Microsoft Entra et l’ID de client Microsoft Entra copié précédemment. Exécutez le script sur chaque serveur NPS où vous avez installé l’extension NPS. Faites ensuite ce qui suit :

Ouvrez une invite administrative Windows PowerShell.

À l’invite PowerShell, tapez

cd 'c:\Program Files\Microsoft\AzureMfa\Config', puis appuyez sur ENTRÉE.Tapez

.\AzureMfaNpsExtnConfigSetup.ps1, puis appuyez sur ENTRÉE. Le script vérifie si le module PowerShell est installé. Si ce n’est pas le cas, le script installe le module pour vous.

Une fois la vérification de l’installation du module PowerShell par le script, il affiche la zone de dialogue du module PowerShell. Dans la boîte de dialogue, entrez vos identifiants d’administrateur Microsoft Entra et votre mot de passe, puis cliquez sur Connexion.

Lorsque vous y êtes invité, collez l’ID client que vous avez copié précédemment dans le presse-papiers, puis appuyez sur ENTRÉE.

Le script crée un certificat auto-signé et effectue d’autres modifications de configuration.

Configurer les composants NPS sur la passerelle des services Bureau à distance

Dans cette section, configurez des stratégies d’autorisation des connexions de passerelle des services Bureau à distance et d’autres paramètres de RADIUS.

Le flux d’authentification nécessite que les messages RADIUS soient échangés entre la passerelle des services Bureau à distance et le serveur NPS où est installée l’extension NPS. Cela signifie que vous devez configurer les paramètres des clients RADIUS sur la passerelle des services Bureau à distance et le serveur NPS où est installée l’extension NPS.

Configurer des stratégies de l’autorisation des connexions de passerelle des services Bureau à distance pour utiliser le magasin central

Les stratégies d’autorisation des connexions aux services Bureau à distance (RD CAP) spécifient les exigences techniques de connexion à un serveur de passerelle des services Bureau à distance. Les RD CAP peuvent être stockées localement (par défaut) ou être stockées dans un magasin RD CAP central qui exécute NPS. Pour configurer l’intégration de l’authentification multifacteur Microsoft Entra aux services Bureau à distance, vous devez spécifier l’utilisation d’un magasin central.

Sur le serveur de passerelle des services Bureau à distance, ouvrez Gestionnaire de serveurs.

Dans le menu, cliquez sur Outils, pointez vers Services bureau à distance puis cliquez sur Gestionnaire de passerelle de Bureau à distance.

Dans le Gestionnaire de passerelle Bureau à distance, cliquez avec le bouton droit sur [Nom de serveur] (Local), puis cliquez sur Propriétés.

Dans la boîte de dialogue Propriétés, sélectionnez l’onglet Magasin RD CAP.

Sous l’onglet Magasin RD CAP, sélectionnez Serveur central exécutant NPS.

Dans le champ Entrer une adresse IP ou un nom du serveur exécutant NPS, tapez le nom de serveur ou l’adresse IP du serveur où vous avez installé l’extension NPS.

Cliquez sur Ajouter.

Dans la boîte de dialogue Secret partagé, entrez un secret partagé, puis cliquez sur OK. Veillez à enregistrer ce secret partagé et à stocker l’enregistrement en toute sécurité.

Remarque

Le secret partagé est utilisé pour établir l’approbation entre les serveurs RADIUS et les clients. Créez une clé secrète longue et complexe.

Cliquez sur OK pour fermer la boîte de dialogue.

Configurer la valeur de délai d’expiration RADIUS sur le NPS de passerelle Bureau à distance

Pour vérifier qu’il y a suffisamment de temps pour valider les informations d’identification des utilisateurs, effectuez une vérification en deux étapes, recevez des réponses et répondez aux messages RADIUS, il est nécessaire d’ajuster la valeur de délai d’expiration RADIUS.

Sur le serveur de passerelle des services Bureau à distance, ouvrez Gestionnaire de serveurs. Dans le menu, cliquez sur Outils, puis sur Serveur NPS (Network Policy Server).

Dans la console NPS (Local) , développez Clients et serveurs RADIUS, puis sélectionnez Serveur RADIUS distant.

Dans le volet d’informations, double-cliquez sur GROUPE DE SERVEUR DE PASSERELLE TS.

Remarque

Ce groupe de serveurs RADIUS a été créé lorsque vous avez configuré le serveur central pour les stratégies NPS. La passerelle des services Bureau à distance transfère les messages RADIUS vers ce serveur ou groupe de serveurs, s’il en existe plusieurs dans le groupe.

Dans la boîte de dialogue Propriétés du GROUPE DE SERVEURS DE PASSERELLE TS, sélectionnez l’adresse IP ou le nom NPS configuré pour stocker les RD CAP, puis cliquez sur Modifier.

Dans la boîte de dialogue Modifier le serveur RADIUS, sélectionnez l’onglet Équilibrage de charge.

Dans l’onglet Équilibrage de charge dans le champ Nombre de secondes sans réponse avant que la demande ne soit considérée comme supprimée, modifiez la valeur par défaut de 3 à une valeur comprise entre 30 et 60 secondes.

Dans le champ Nombre de secondes entre les demandes lorsque le serveur est identifié comme non disponible, modifiez la valeur par défaut de 30 secondes à une valeur qui est égale ou supérieure à la valeur que vous avez spécifié à l’étape précédente.

Cliquez deux fois sur OK pour fermer les boîtes de dialogue.

Vérifier les stratégies de demande de connexion

Par défaut, lorsque vous configurez la passerelle des services Bureau à distance pour utiliser un magasin de stratégies central pour les stratégies d’autorisation de connexion, la passerelle des services Bureau à distance est configurée pour transmettre les demandes CAP au serveur NPS. Le serveur NPS sur lequel l’extension d’authentification multifacteur Microsoft Entra est installée traite la demande d’accès RADIUS. Les étapes suivantes vous montrent comment vérifier la stratégie de demande de connexion par défaut.

Sur la passerelle des services Bureau à distance, dans la console NPS (Local), développez Stratégies, puis sélectionnez Stratégies de demande de connexion.

Double-cliquez sur STRATÉGIE D’AUTORISATION DE PASSERELLE TS.

Dans la boîte de dialogue Propriétés de la STRATÉGIE D’AUTORISATION DE PASSERELLE TS, cliquez sur l’onglet Paramètres.

Sur l’onglet Paramètres, sous Transfert de la demande de connexion, cliquez sur Authentification. Le client RADIUS est configuré pour transférer les demandes pour l’authentification.

Cliquez sur Annuler.

Remarque

Pour plus d’informations sur la création d’une stratégie de demande de connexion, consultez l’article Configurer des stratégies de demande de connexion dans la documentation.

Configurer le serveur NPS sur le serveur où est installée l’extension NPS

Le serveur NPS où est installée l’extension NPS doit être en mesure d’échanger des messages RADIUS avec le serveur NPS sur la passerelle des services Bureau à distance. Pour activer l’échange de messages, vous devez configurer les composants NPS sur le serveur où est installé le service d’extension NPS.

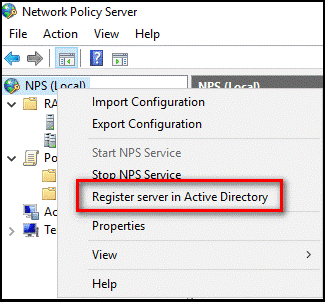

Enregistrer le serveur dans Active Directory

Pour fonctionner correctement dans ce scénario, le serveur NPS doit être enregistré dans Active Directory.

Sur le serveur NPS, ouvrez le Gestionnaire de serveur.

Dans Gestionnaire de serveurs, cliquez sur Outils puis cliquez sur Serveur de stratégie réseau.

Dans la console serveur NPS (Network Policy Server), cliquez avec le bouton droit sur NPS (Local), puis cliquez sur Enregistrer un serveur dans Active Directory.

Cliquez deux fois sur OK.

Laissez la console ouverte pour la procédure suivante.

Créer et configurer un client RADIUS

La passerelle des services Bureau à distance doit être configuré comme client RADIUS sur le serveur NPS.

Sur le serveur NPS où l’extension NPS est installée, dans la console NPS (Local), cliquez avec le bouton droit sur Clients RADIUS et cliquez sur Nouveau.

Dans la boîte de dialogue Nouveau client RADIUS, fournissez un nom convivial, tel que Passerelle, et l’adresse IP ou le nom DNS du serveur de passerelle Bureau à distance.

Dans les champs Secret partagé et Confirmer le secret partagé, entrez le nom secret utilisé précédemment.

Cliquez sur OK pour fermer la boîte de dialogue de nouveau client RADIUS.

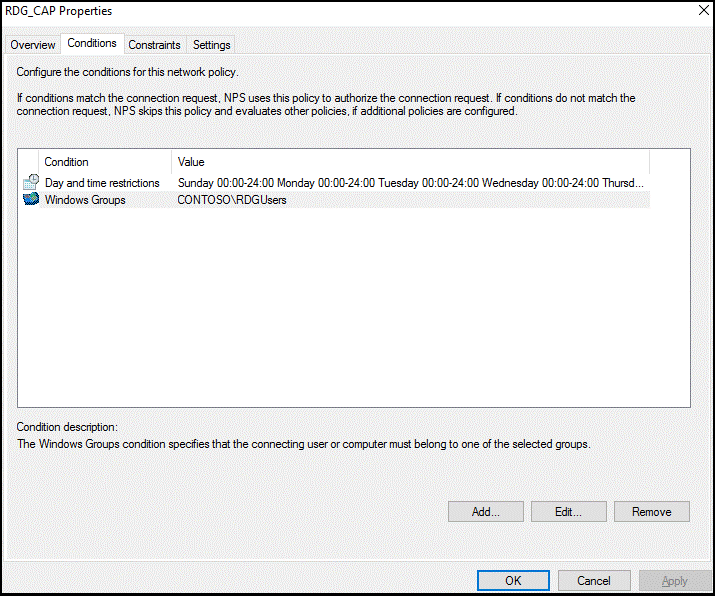

Configurer la stratégie réseau

Rappelez-vous que le serveur NPS doté de l’extension d’authentification multifacteur Microsoft Entra est le magasin de stratégies central désigné pour la stratégie d’autorisation des connexions. Par conséquent, vous devez mettre en œuvre une stratégie d’autorisation de connexion sur le serveur NPS pour autoriser les demandes de connexions valides.

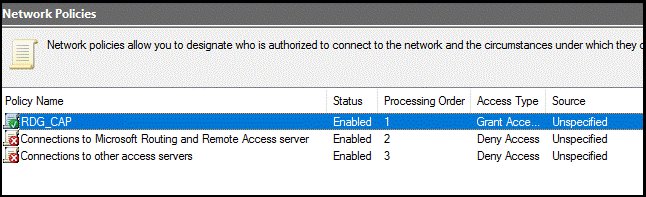

Sur le serveur NPS, dans la console NPS (Local), développez Stratégies, puis cliquez sur Stratégies réseau.

Cliquez avec le bouton droit sur Connexions aux autres serveurs d’accès et cliquez sur Dupliquer la stratégie.

Cliquez avec le bouton droit sur Copie des connexions à d’autres serveurs d’accès et cliquez sur Propriétés.

Dans la boîte de dialogue Copie des connexions à d’autres serveurs d’accès, dans Nom de la stratégie, entrez un nom approprié, tel que RDG_CAP. Cochez la case Stratégie activée et sélectionnez Accorder l’accès. Le cas échéant, dans Type de serveur d’accès réseau, sélectionnez Passerelle des services Bureau à distance, ou laissez ce champ Non spécifié.

Cliquez sur l’onglet Contraintes et cochez la case Autoriser les clients à se connecter sans négocier une méthode d’authentification.

Si vous le souhaitez, cliquez sur l’onglet Conditions et ajoutez des conditions qui doivent être remplies pour la connexion autorisée, par exemple, l’appartenance à un groupe Windows spécifique.

Cliquez sur OK. Lorsque vous êtes invité à consulter la rubrique d’aide correspondante, cliquez sur Non.

Assurez-vous que votre nouvelle stratégie s’affiche en haut de la liste, que la stratégie est activée et qu’elle accorde un accès.

Vérifier la configuration

Pour vérifier la configuration, vous devez vous connecter à la passerelle des services Bureau à distance avec un client RDP approprié. Veillez à utiliser un compte autorisé par vos stratégies d’autorisation des connexions et sur lequel l’authentification multifacteur Microsoft Entra est activée.

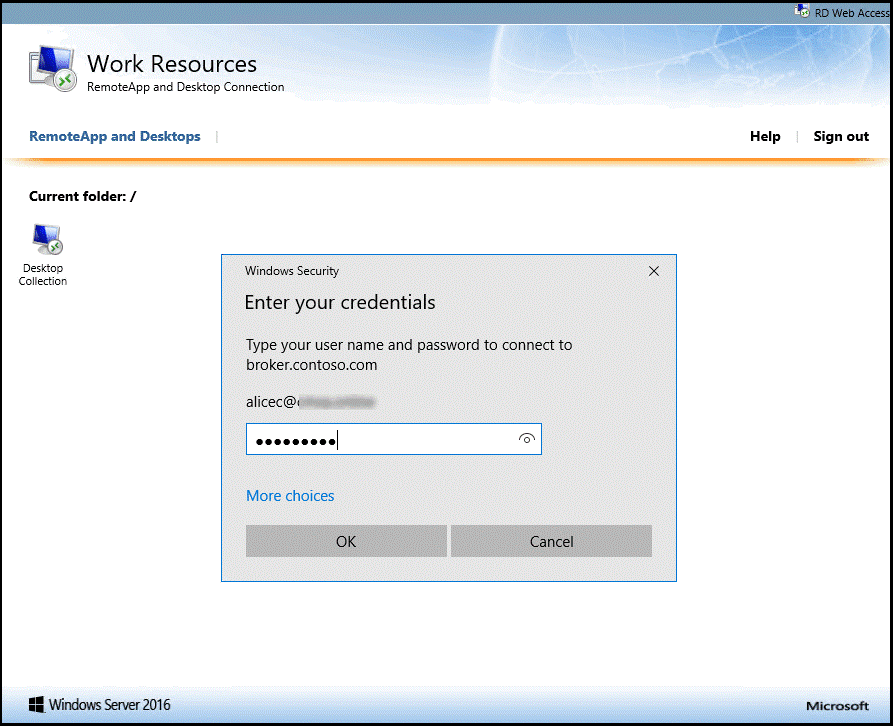

Comme indiqué dans l’image ci-dessous, vous pouvez utiliser la page Accès Web au Bureau à distance.

Lors de l’entrée avec succès de vos identifiants pour l’authentification principale, la boîte de dialogue Connexion au bureau à distance présente l’état de l’initialisation de la connexion à distance, comme indiqué ci-dessous.

Si vous vous authentifiez correctement avec la méthode de vérification secondaire configurée précédemment dans l’authentification multifacteur Microsoft Entra, vous êtes connecté à la ressource. En revanche, si l’authentification secondaire ne réussit pas, l’accès à la ressource vous est refusé.

Dans l’exemple ci-dessous, l’application d’authentification sur un téléphone Windows est utilisée pour fournir l’authentification secondaire.

Une fois que vous vous êtes correctement authentifié à l’aide de la méthode d’authentification secondaire, vous êtes connecté à la passerelle des services Bureau à distance comme d’habitude. Toutefois, étant donné que vous devez utiliser une méthode d’authentification secondaire à l’aide d’une application mobile sur un appareil approuvé, le processus de connexion est plus sûr.

Afficher les journaux d’activité de l’Observateur d’événements pour les événements de connexion réussie

Pour afficher les événements de connexion réussie dans les journaux de l’observateur d’événements Windows, vous pouvez émettre la commande PowerShell suivante pour interroger les journaux des services Windows Terminal et de Sécurité Windows.

Pour interroger les événements de connexion réussie dans les journaux d’activité des opérations de la passerelle (Event Viewer\Applications and Services Logs\Microsoft\Windows\TerminalServices-Gateway\Operational), utilisez les commandes PowerShell suivantes :

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Cette commande affiche les événements Windows qui indiquent que l’utilisateur a respecté les exigences de stratégies d’autorisation de ressource (RD RAP) et que l’accès lui est accordé.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Cette commande affiche les événements qui indiquent quand l’utilisateur a respecté les exigences de stratégies d’autorisation de connexion.

Vous pouvez également afficher ce journal et filtrer les ID d’événement, 300 et 200. Pour interroger les événements de connexion réussie dans les journaux d’activité de l’observateur d’événements de sécurité, utilisez la commande suivante :

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Cette commande peut être exécutée sur le serveur NPS central ou sur le serveur de passerelle des services Bureau à distance.

Vous pouvez également afficher le journal de sécurité ou la vue personnalisée des services de stratégie et d’accès réseau, comme indiqué ci-dessous :

Sur le serveur où vous avez installé l’extension NPS pour l’authentification multifacteur Microsoft Entra, vous trouverez les journaux des applications de l’observateur d’événements propres à l’extension à l’emplacement Application and Services Logs\Microsoft\AzureMfa.

Guide de résolution des problèmes

Si la configuration ne fonctionne pas comme prévu, la première chose à faire pour résoudre le problème est de vérifier que l’utilisateur est configuré pour utiliser l’authentification multifacteur Microsoft Entra. L’utilisateur doit se connecter au centre d’administration Microsoft Entra. Si les utilisateurs sont invités à effectuer une vérification secondaire et parviennent à s’authentifier, vous pouvez éliminer une configuration incorrecte de l’authentification multifacteur Microsoft Entra.

Si l’authentification multifacteur Microsoft Entra fonctionne pour les utilisateurs, vous devez consulter les journaux des événements pertinents. Citons notamment les journaux des événements de sécurité, des opérations de la passerelle et de l’authentification multifacteur Microsoft Entra décrits dans la section précédente.

Voici un exemple de sortie du journal de sécurité montrant un échec d’événement de connexion (ID d’événement 6273).

Voici un événement associé aux journaux d’activité AzureMFA :

Pour exécuter des options de résolution des problèmes avancée, consultez les fichiers journaux au format base de données NPS dans lesquels est installé le service NPS. Ces fichiers journaux sont créés dans le dossier %SystemRoot%\System32\Logs comme fichiers texte délimité par des virgules.

Pour obtenir une description de ces fichiers journaux, consultez Interpréter des fichiers journaux au format base de données NPS. Les entrées de ces fichiers journaux peuvent être difficiles à interpréter sans les importer dans une feuille de calcul ou une base de données. Vous pouvez rechercher plusieurs analyseurs IAS en ligne pour vous aider à interpréter les fichiers journaux.

L’image ci-dessous montre la sortie de l’une de ces applications de logiciel à contribution volontaire téléchargeable.

Étapes suivantes

Comment obtenir l’authentification multifacteur Microsoft Entra

Passerelle des services Bureau à distance et serveur Multi-Factor Authentication avec RADIUS