Qu’est-ce que Microsoft Entra Domain Services ?

Microsoft Entra Domain Services offres des services de domaine managé, comme la jonction de domaine, la stratégie de groupe, le protocole LDAP et l’authentification Kerberos et NTLM. Vous utilisez ces services de domaine sans avoir à déployer, gérer et apporter des correctifs aux contrôleurs de domaine dans le cloud.

Un domaine managé Domain Services vous permet d’exécuter des applications héritées dans le cloud qui ne peuvent pas utiliser les méthodes d’authentification modernes ou pour lesquelles vous ne voulez pas que les recherches de répertoire renvoient systématiquement vers un environnement AD DS local. Vous pouvez effectuer un lift-and-shift de ces applications héritées de votre environnement local à un domaine managé sans devoir gérer l’environnement AD DS dans le cloud.

Domain Services s’intègre à votre tenant Microsoft Entra existant. Cette intégration permet aux utilisateurs de se connecter aux services et aux applications connectés au domaine managé à l’aide de leurs informations d’identification existantes. Vous pouvez également utiliser des comptes d’utilisateurs et des groupes existants pour sécuriser l’accès aux ressources. Ces fonctionnalités fournissent une migration lift-and-shift plus simple des ressources locales vers Azure.

Jetez un coup d’œil à notre courte vidéo pour découvrir plus d’informations sur Domain Services.

Comment fonctionne Domain Services ?

Lorsque vous créez un domaine managé Domain Services, vous définissez un espace de noms unique. Cet espace de noms est le nom de domaine, par exemple aaddscontoso.com. Deux contrôleurs de domaine Windows Server sont ensuite déployés dans votre région Azure sélectionnée. Ce déploiement de contrôleurs de domaine est appelé jeu de réplicas.

Vous n’avez pas besoin de gérer, configurer ou mettre à jour ces contrôleurs de domaine. La plateforme Azure gère les contrôleurs de domaine comme faisant partie du domaine managé, y compris les sauvegardes et le chiffrement au repos utilisant Azure Disk Encryption.

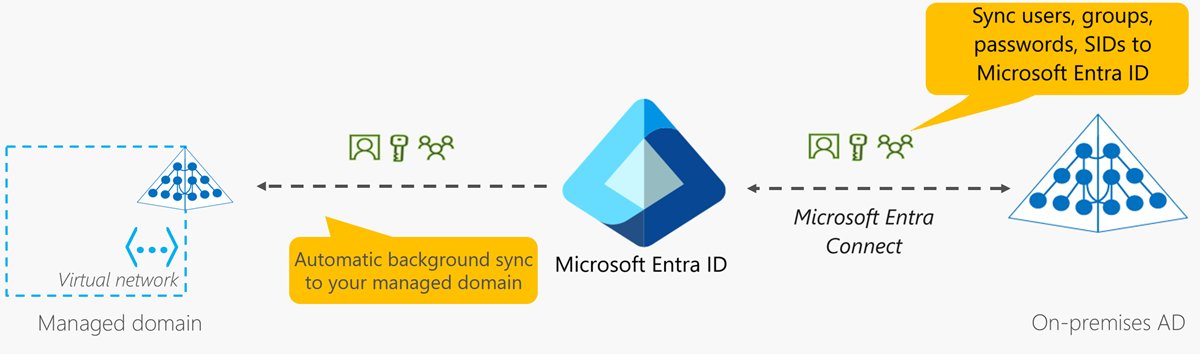

Un domaine managé est configuré pour effectuer une synchronisation unidirectionnelle à partir de Microsoft Entra ID, afin de fournir un accès à un ensemble centralisé d’utilisateurs, de groupes et d’informations d’identification. Vous pouvez créer des ressources directement dans le domaine managé, mais elles ne sont pas resynchronisées sur Microsoft Entra ID. Dans Azure, les applications, les services et les machines virtuelles qui se connectent au domaine managé peuvent ensuite utiliser des fonctionnalités AD DS courantes telles que la jonction de domaine, la stratégie de groupe, LDAP et l’authentification Kerberos/NTLM.

Dans un environnement hybride avec un environnement AD DS local, Microsoft Entra Connect synchronise les informations d’identité avec Microsoft Entra ID, qui sont ensuite synchronisées avec le domaine managé.

Domain Services réplique les informations d’identité à partir de Microsoft Entra ID, de sorte qu’il fonctionne avec des tenants Microsoft Entra qui sont cloud uniquement ou synchronisés avec un environnement AD DS local. Le même ensemble de fonctionnalités Domain Services existe pour les deux environnements.

- Si vous disposez d’un environnement AD DS local existant, vous pouvez synchroniser les informations des comptes d’utilisateurs pour fournir une identité cohérente aux utilisateurs. Pour en savoir plus, consultez Synchronisation des objets et des informations d’identification dans un domaine managé.

- Pour les environnements cloud uniquement, vous n’avez pas besoin d’un environnement AD DS local traditionnel pour utiliser les services d’identité centralisés Domain Services.

Vous pouvez étendre un domaine managé pour avoir plusieurs jeux de réplicas par locataire Microsoft Entra. Les jeux de réplicas peuvent être ajoutés à n’importe quel réseau virtuel appairé dans toute région Azure prenant en charge Domain Services. En ajoutant des ensembles de réplicas dans différentes régions Azure, vous pouvez fournir une récupération d’urgence géographique pour les applications existantes si une région Azure est hors connexion. Pour plus d’informations, consultez Concepts et caractéristiques des jeux de réplicas pour les domaines managés.

Regardez cette vidéo sur la façon dont Domain Services s’intègre à vos applications et charges de travail pour fournir des services d’identité dans le cloud :

Pour découvrir des scénarios de déploiement Domain Services en action, vous pouvez explorer les exemples suivants :

- Domain Services pour les organisations hybrides

- Domain Services pour les entreprises cloud uniquement

Fonctionnalités et avantages de Domain Services

Pour fournir des services d’identité aux applications et aux machines virtuelles dans le cloud, Domain Services est entièrement compatible avec un environnement AD DS traditionnel pour des opérations telles que la jonction de domaine, le protocole LDAP sécurisé (LDAPS), la stratégie de groupe, la gestion de DNS ainsi que la prise en charge des lectures et liaisons LDAP. La prise en charge des écritures LDAP est disponible pour les objets créés dans le domaine managé, mais pas pour les ressources synchronisées à partir Microsoft Entra ID.

Pour obtenir plus d’informations sur les options d’identité, comparez Domain Services à Microsoft Entra ID, AD DS sur les machines virtuelles Azure et AD DS local.

Les fonctionnalités suivantes de Domain Services simplifient les opérations de déploiement et de gestion :

- Expérience de déploiement simplifiée : Domain Services est activé pour votre locataire Microsoft Entra en tirant parti d’un seul Assistant dans le Centre d’administration Microsoft Entra.

- Intégré à Microsoft Entra ID : les comptes d’utilisateur, les appartenances aux groupes et les informations d’identification sont automatiquement disponibles à partir de votre tenant Microsoft Entra. Les nouveaux utilisateurs, groupes ou modifications apportées aux attributs à partir de votre tenant Microsoft Entra ou de votre environnement AD DS local sont automatiquement synchronisés avec Domain Services.

- Les comptes dans les répertoires externes liés à votre Microsoft Entra ID ne sont pas disponibles dans Domain Services. Les informations d’identification ne sont pas disponibles pour ces annuaires externes et ne peuvent donc pas être synchronisées dans un domaine managé.

- Utilisez vos informations d’identification/mots de passe d’entreprise : les mots de passe des utilisateurs dans Domain Services sont les mêmes que ceux de votre tenant Microsoft Entra. Les utilisateurs peuvent utiliser leurs informations d’identification d’entreprise pour joindre des machines à des domaines, se connecter de manière interactive ou via le bureau à distance et s’authentifier sur le domaine managé.

- Authentification NTLM et Kerberos : Grâce à la prise en charge de l’authentification NTLM et Kerberos, vous pouvez déployer des applications qui reposent sur l’authentification intégrée de Windows.

- Haute disponibilité : Domain Services inclut plusieurs contrôleurs de domaine qui fournissent une haute disponibilité pour votre domaine managé. Cette haute disponibilité garantit le temps de fonctionnement du service et la résilience aux défaillances.

- Dans les régions qui prennent en charge les Zones de disponibilité Azure, ces contrôleurs de domaine sont également répartis entre les zones pour une résilience supplémentaire.

- Les jeux de replicas permettent également de proposer la récupération d’urgence géographique pour les applications héritées si une région Azure est mise hors connexion.

Voici quelques aspects majeurs d’un domaine managé :

- Le domaine géré est un domaine autonome. et non une extension du domaine local.

- Le cas échéant, vous pouvez créer des approbations de forêt sortantes unidirectionnelles entre Domain Services et un environnement AD DS local. Si vous souhaitez obtenir plus d’informations, consultez Concepts et fonctionnalités des forêts pour Domain Services.

- Votre équipe informatique n’a pas à gérer, à appliquer les correctifs ni à analyser les contrôleurs de domaine pour ce domaine managé.

Pour les environnements hybrides qui exécutent AD DS localement, vous n’avez pas besoin de gérer la réplication Active Directory sur le domaine managé. Les comptes d’utilisateur, les appartenances aux groupes et les informations d’identification de votre répertoire local sont synchronisés avec Microsoft Entra ID via Microsoft Entra Connect. Ces comptes utilisateur, appartenances aux groupes et informations d’identification sont automatiquement disponibles dans le domaine géré.

Étapes suivantes

Pour obtenir plus d’informations plus sur les différences entre Domain Services et d’autres solutions d’identité et sur le fonctionnement de la synchronisation, consultez les articles suivants :

- Comparer Domain Services avec Microsoft Entra ID, Active Directory Domain Services sur des machines virtuelles Azure et Active Directory Domain Services en local

- Découvrez comment Microsoft Entra Domain Services se synchronise avec votre répertoire Microsoft Entra

- Si vous souhaitez découvrir comment administrer un domaine managé, consultez Concepts de gestion pour les comptes d’utilisateur, les mots de passe et l’administration dans Domain Services.

Pour commencer, créez un domaine géré à l'aide du centre d'administration Microsoft Entra.