Tutoriel : activer la synchronisation du mot de passe dans Microsoft Entra Domain Services pour les environnements hybrides

Pour les environnements hybrides, un locataire Microsoft Entra peut être configuré pour se synchroniser avec un environnement Active Directory Domain Services (AD DS) local en utilisant Microsoft Entra Connect. Par défaut, Microsoft Entra Connect ne synchronise pas les hachages de mot de passe NT LAN Manager (NTLM) et Kerberos hérités qui sont requis pour Microsoft Entra Domain Services.

Pour utiliser Domain Services avec des comptes synchronisés depuis un environnement AD DS local, vous devez configurer Microsoft Entra Connect afin de synchroniser ces hachages de mot de passe requis pour l’authentification NTLM et Kerberos. Une fois Microsoft Entra Connect configuré, un évènement de création de compte local ou de changement de mot de passe synchronise également les hachages de mot de passe hérité vers Microsoft Entra ID.

Vous n’avez pas besoin d’effectuer ces étapes si vous utilisez des comptes cloud uniquement sans environnement AD DS local.

Dans ce tutoriel, vous allez voir comment :

- Découvrir pourquoi les hachages de mot de passe NTLM et Kerberos existants sont nécessaires

- Comment configurer la synchronisation de hachage du mot de passe hérité pour Microsoft Entra Connect

Si vous n’avez pas d’abonnement Azure, créez un compte avant de commencer.

Prérequis

Pour effectuer ce didacticiel, vous avez besoin des ressources suivantes :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un locataire Microsoft Entra associé à votre abonnement qui est synchronisé avec un répertoire local en utilisant Microsoft Entra Connect.

- Un domaine managé Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

Synchronisation de hachage du mot de passe avec Microsoft Entra Connect

Microsoft Entra Connect est utilisé pour synchroniser des objets tels que des comptes et des groupes d’utilisateurs depuis un environnement AD DS local dans un locataire Microsoft Entra. Dans le cadre du processus, la synchronisation de hachage du mot de passe permet à des comptes d’utiliser le même mot de passe dans l’environnement AD DS local et dans Microsoft Entra ID.

Pour authentifier les utilisateurs sur le domaine managé, Domain Services a besoin des hachages de mot de passe dans un format adapté à l’authentification NTLM et Kerberos. Microsoft Entra ID ne génère pas et ne stocke pas les hachages de mot de passe au format requis pour l’authentification NTLM ou Kerberos tant que vous n’activez pas Domain Services pour votre locataire. Pour des raisons de sécurité, Microsoft Entra ID ne stocke pas non plus d’informations d’identification de mot de passe sous forme de texte en clair. Par conséquent, Microsoft Entra ID ne peut pas générer automatiquement ces hachages de mot de passe NTLM ou Kerberos en fonction des informations d’identification existantes des utilisateurs.

Microsoft Entra Connect peut être configuré pour synchroniser les hachages de mot de passe NTLM ou Kerberos requis pour Domain Services. Vérifiez que vous avez effectué les étapes nécessaires pour activer Microsoft Entra Connect pour la synchronisation de hachage du mot de passe. Si vous aviez une instance Microsoft Entra existante, téléchargez la version la plus récente et mettez-la à jour pour garantir que vous pouvez synchroniser les hachages de mot de passe hérité pour NTLM et Kerberos. Cette fonctionnalité n’est pas disponible dans les versions antérieures de Microsoft Entra Connect, ni avec l’outil DirSync hérité. Microsoft Entra Connect version 1.1.614.0, ou une version ultérieure, est requis.

Important

Microsoft Entra Connect doit uniquement être installé et configuré pour la synchronisation avec des environnements AD DS locaux. L’installation de Microsoft Entra Connect n’est pas prise en charge dans un domaine managé Domain Services pour resynchroniser les objets vers Microsoft Entra ID.

Activer la synchronisation des hachages de mot de passe

Une fois Microsoft Entra Connect installé et configuré pour se synchroniser avec Microsoft Entra ID, configurez la synchronisation du hachage du mot de passe hérité pour NTLM et Kerberos. Un script PowerShell est utilisé pour configurer les paramètres obligatoires, puis démarrer une synchronisation de mot de passe complète vers Microsoft Entra ID. Une fois ce processus de synchronisation de hachage du mot de passe Microsoft Entra Connect terminé, les utilisateurs peuvent se connecter aux applications via Domain Services qui utilisent des hachages de mot de passe NTLM ou Kerberos existants.

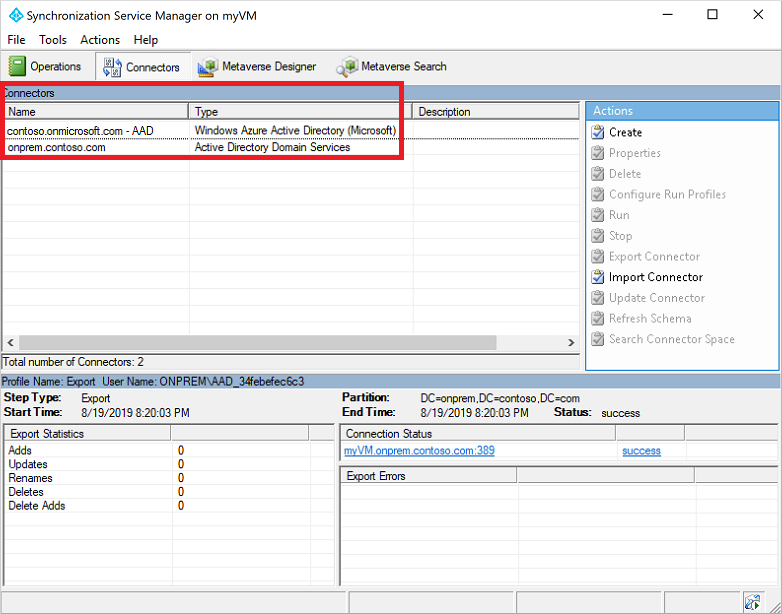

Sur l’ordinateur sur lequel Microsoft Entra Connect est installé, dans le menu Démarrer, ouvrez Microsoft Entra Connect > le service de synchronisation.

Sélectionnez l’onglet Connecteurs. Les informations de connexion utilisées pour établir la synchronisation entre l’environnement AD DS local et Microsoft Entra ID sont listées.

Le Type indique soit Windows Microsoft Entra ID (Microsoft) pour le connecteur Microsoft Entra, soit Active Directory Domain Services pour le connecteur AD DS local. Notez les noms de connecteurs à utiliser dans le script PowerShell à l’étape suivante.

Dans cet exemple de capture d’écran, les connecteurs suivants sont utilisés :

- Le connecteur Microsoft Entra est nommé contoso.onmicrosoft.com - ID Microsoft Entra

- Le connecteur AD DS local est nommé onprem.contoso.com

Copiez et collez le script PowerShell suivant sur l’ordinateur sur lequel Microsoft Entra Connect est installé. Le script déclenche une synchronisation de mot de passe complète qui inclut les hachages de mot de passe existants. Mettez à jour les variables

$azureadConnectoret$adConnectoravec les noms de connecteurs notés à l’étape précédente.Exécutez ce script sur chaque forêt AD pour synchroniser les hachages de mot de passe NTLM et Kerberos de compte local avec Microsoft Entra ID.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueEn fonction de la taille de votre répertoire en termes de nombre de comptes et de groupes, la synchronisation des hachages de mot de passe hérité avec Microsoft Entra ID peut prendre un certain temps. Après avoir s’être synchronisés avec Microsoft Entra ID, les mots de passe sont ensuite synchronisés avec le domaine managé.

Étapes suivantes

Dans ce tutoriel, vous avez appris à effectuer les opérations suivantes :

- Découvrir pourquoi les hachages de mot de passe NTLM et Kerberos existants sont nécessaires

- Comment configurer la synchronisation de hachage du mot de passe hérité pour Microsoft Entra Connect