Gérer des attributs de sécurité personnalisés pour une application

Les attributs de sécurité personnalisés dans Microsoft Entra ID sont des attributs spécifiques à l'entreprise (paires clé-valeur) que vous pouvez définir et attribuer aux objets Microsoft Entra. Par exemple, vous pouvez affecter un attribut de sécurité personnalisé pour filtrer vos applications ou pour vous aider à déterminer qui y a accès. Cet article explique comment attribuer, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour les applications d'entreprise Microsoft Entra.

Prérequis

Pour attribuer ou supprimer des attributs de sécurité personnalisés pour une application dans votre client Microsoft Entra, vous avez besoin de :

- Administrateur d’attribution d’attribut

- Vérifiez que vous disposez d’attributs de sécurité personnalisés existants. Pour savoir comment créer un attribut de sécurité, consultez Ajouter ou désactiver des attributs de sécurité personnalisés dans Microsoft Entra ID.

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Affecter, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour une application

Découvrez comment utiliser des attributs personnalisés pour les applications dans Microsoft Entra ID.

Affecter des attributs de sécurité personnalisés à une application

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Effectuez les étapes suivantes pour affecter des attributs de sécurité personnalisés via le Centre d’administration Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur d’affectation d’attributs.

Accédez à Identité>Applications>Applications d’entreprise.

Recherchez et sélectionnez l’application à laquelle vous souhaitez ajouter un attribut de sécurité personnalisé.

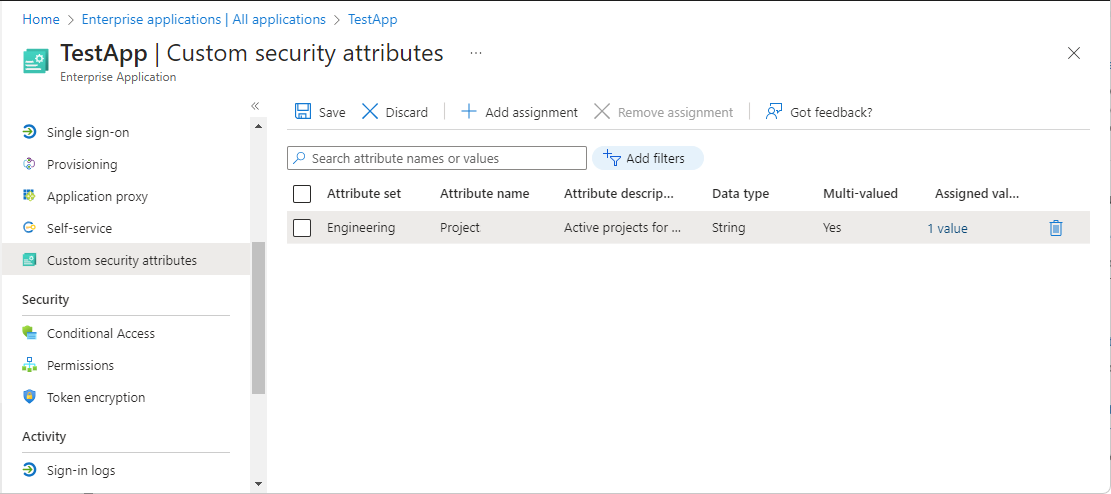

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés.

Sélectionnez Ajouter une attribution.

Sous Jeu d’attributs, sélectionnez un jeu d’attributs dans la liste.

Sous Nom d’attribut, sélectionnez un attribut de sécurité personnalisé dans la liste.

Selon les propriétés de l’attribut de sécurité personnalisé sélectionné, vous pouvez saisir une valeur unique, sélectionner une valeur dans une liste prédéfinie ou ajouter plusieurs valeurs.

- Pour les attributs de sécurité personnalisés à valeur unique en forme libre, saisissez une valeur dans la zone Valeurs attribuées.

- Pour les valeurs d’attribut de sécurité personnalisés prédéfinies, sélectionnez une valeur dans la liste Valeurs attribuées .

- Pour les attributs de sécurité personnalisés à valeurs multiples, sélectionnez Ajouter des valeurs pour ouvrir le volet Valeurs d’attribut et ajouter vos valeurs. Lorsque vous avez fini d’ajouter des valeurs, sélectionnez Terminé.

Lorsque vous avez terminé, sélectionnez Enregistrer pour affecter les attributs de sécurité personnalisés à l’application.

Mettre à jour les valeurs d’affectation d’attribut de sécurité personnalisé pour une application

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur d’affectation d’attributs.

Accédez à Identité>Applications>Applications d’entreprise.

Recherchez et sélectionnez l’application qui a une valeur d’affectation d’attribut de sécurité personnalisé que vous souhaitez mettre à jour.

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés.

Recherchez la valeur d’affectation d’attribut de sécurité personnalisé que vous souhaitez mettre à jour.

Une fois un attribut de sécurité personnalisé affecté à une application, vous pouvez uniquement modifier la valeur de l’attribut. Vous ne pouvez pas modifier d’autres propriétés de l’attribut de sécurité personnalisé, telles que le jeu d’attributs ou le nom d’attribut.

Selon les propriétés de l’attribut de sécurité personnalisé sélectionné, vous pouvez mettre à jour une valeur unique, sélectionner une valeur dans une liste prédéfinie ou mettre à jour plusieurs valeurs.

Lorsque vous avez terminé, sélectionnez Enregistrer.

Filtrer les applications en fonction des attributs de sécurité personnalisés

Vous pouvez filtrer la liste des attributs de sécurité personnalisés affectés à des applications dans la page Toutes les applications.

Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur d’affectation d’attributs.

Accédez à Identité>Applications>Applications d’entreprise.

Sélectionnez Ajouter des filtres pour ouvrir le volet Choisir un champ.

Si vous ne voyez pas l’option Ajouter des filtres, sélectionnez la bannière pour activer l’aperçu de la recherche concernant Applications d’entreprise.

Pour Filtres, sélectionnez Attribut de sécurité personnalisé.

Sélectionnez le jeu d’attributs et le nom d’attribut.

Pour Opérateur, vous pouvez sélectionner est égal à (==), différent de (!=) ou Commence par.

Pour Valeur, saisissez ou sélectionnez une valeur.

Pour appliquer le filtre, sélectionnez Appliquer.

Supprimer des affectations d’attribut de sécurité personnalisé d’applications

Connectez-vous au Centre d'administration Microsoft Entra en tant qu'Administrateur d’affectation d’attributs.

Accédez à Identité>Applications>Applications d’entreprise.

Recherchez et sélectionnez l’application qui a les affectations d’attribut de sécurité personnalisé que vous souhaitez supprimer.

Dans la section Gérer, sélectionnez Attributs de sécurité personnalisés (préversion).

Ajoutez des coches en regard de toutes les affectations d’attribut de sécurité personnalisé que vous souhaitez supprimer.

Sélectionnez Supprimer l’attribution.

Azure AD PowerShell

Pour gérer les attributions d'attributs de sécurité personnalisés pour les applications de votre organisation Microsoft Entra, vous pouvez utiliser PowerShell. Vous pouvez utiliser les commandes suivantes pour gérer les affectations.

Attribuez un attribut de sécurité personnalisé avec une valeur à chaînes multiples à une application (principal de service) à l’aide d’Azure AD PowerShell

Utilisez la commande Set-AzureADMSServicePrincipal pour affecter un attribut de sécurité personnalisé avec une valeur multichaîne à une application (principal de service).

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Collection de chaînes

- Valeur d’attribut :

("Baker","Cascade")

$attributes = @{

Engineering = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

Project = @("Baker","Cascade")

}

}

Set-AzureADMSServicePrincipal -Id aaaaaaaa-bbbb-cccc-1111-222222222222 -CustomSecurityAttributes $attributes

Mettez à jour un attribut de sécurité personnalisé avec une valeur à chaînes multiples pour une application (principal de service) à l’aide d’Azure AD PowerShell

Fournissez le nouveau jeu de valeurs d’attribut que vous souhaitez refléter sur l’application. Dans cet exemple, nous ajoutons une valeur supplémentaire pour l’attribut du projet.

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Collection de chaînes

- Valeur d’attribut :

("Alpine","Baker")

$attributesUpdate = @{

Engineering = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

Project = @("Alpine","Baker")

}

}

Set-AzureADMSServicePrincipal -Id aaaaaaaa-bbbb-cccc-1111-222222222222 -CustomSecurityAttributes $attributesUpdate

Obtenez les affectations d’attribut de sécurité personnalisé pour une application (principal de service) à l’aide d’Azure AD PowerShell

Utilisez la commande Get-AzureADMSServicePrincipal pour obtenir les affectations d’attribut de sécurité personnalisé pour une application (principal de service).

Get-AzureADMSServicePrincipal -Select CustomSecurityAttributes

Get-AzureADMSServicePrincipal -Id aaaaaaaa-bbbb-cccc-1111-222222222222 -Select "CustomSecurityAttributes, Id"

Microsoft Graph PowerShell

Pour gérer les attributions d'attributs de sécurité personnalisés pour les applications de votre organisation Microsoft Entra, vous pouvez utiliser Microsoft Graph PowerShell. Vous pouvez utiliser les commandes suivantes pour gérer les affectations.

Attribuez un attribut de sécurité personnalisé avec une valeur à chaînes multiples à une application (principal de service) à l’aide de Microsoft Graph PowerShell

Utilisez la commande Update-MgServicePrincipal pour affecter un attribut de sécurité personnalisé avec une valeur multi-chaîne à une application (principal de service).

Compte tenu des valeurs

- Ensemble d’attributs :

Engineering - Attribut :

ProjectDate - Type de données d’attribut : Chaîne

- Valeur d’attribut :

"2024-11-15"

#Retrieve the servicePrincipal

$ServicePrincipal = (Get-MgServicePrincipal -Filter "displayName eq 'TestApp'").Id

$customSecurityAttributes = @{

Engineering = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" ="2024-11-15"

}

}

Update-MgServicePrincipal -ServicePrincipalId $ServicePrincipal -CustomSecurityAttributes $customSecurityAttributes

Mettez à jour un attribut de sécurité personnalisé avec une valeur à chaînes multiples pour une application (principal de service) à l’aide de Microsoft Graph PowerShell

Fournissez le nouveau jeu de valeurs d’attribut que vous souhaitez refléter sur l’application. Dans cet exemple, nous ajoutons une valeur supplémentaire pour l’attribut du projet.

Compte tenu des valeurs

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Collection de chaînes

- Valeur d’attribut :

["Baker","Cascade"]

$customSecurityAttributes = @{

Engineering = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project@odata.type" = "#Collection(String)"

"Project" = @(

"Baker"

"Cascade"

)

}

}

Update-MgServicePrincipal -ServicePrincipalId $ServicePrincipal -CustomSecurityAttributes $customSecurityAttributes

Filtrez les applications en fonction des attributs de sécurité personnalisés à l’aide de Microsoft Graph PowerShell

Cet exemple filtre une liste d’applications ayant une attribution d’attribut de sécurité personnalisé égale à la valeur spécifiée.

$appAttributes = Get-MgServicePrincipal -CountVariable CountVar -Property "id,displayName,customSecurityAttributes" -Filter "customSecurityAttributes/Engineering/Project eq 'Baker'" -ConsistencyLevel eventual

$appAttributes | select Id,DisplayName,CustomSecurityAttributes | Format-List

$appAttributes.CustomSecurityAttributes.AdditionalProperties | Format-List

Id : aaaaaaaa-bbbb-cccc-1111-222222222222

DisplayName : TestApp

CustomSecurityAttributes : Microsoft.Graph.PowerShell.Models.MicrosoftGraphCustomSecurityAttributeValue

Key : Engineering

Value : {[@odata.type, #microsoft.graph.customSecurityAttributeValue], [ProjectDate, 2024-11-15], [Project@odata.type, #Collection(String)], [Project, System.Object[]]}

Supprimez des affectations d’attribut de sécurité personnalisé à partir d’applications à l’aide de Microsoft Graph PowerShell

Dans cet exemple, nous supprimons une attribution d’attribut de sécurité personnalisée qui prend en charge des valeurs uniques.

$params = @{

"customSecurityAttributes" = @{

"Engineering" = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"ProjectDate" = $null

}

}

}

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/servicePrincipals/$ServicePrincipal" -Body $params

Dans cet exemple, nous supprimons une attribution d’attribut de sécurité personnalisé prenant en charge plusieurs valeurs.

$customSecurityAttributes = @{

Engineering = @{

"@odata.type" = "#Microsoft.DirectoryServices.CustomSecurityAttributeValue"

"Project" = @()

}

}

Update-MgServicePrincipal -ServicePrincipalId $ServicePrincipal -CustomSecurityAttributes $customSecurityAttributes

API Microsoft Graph

Pour gérer les attributions d'attributs de sécurité personnalisés pour les applications de votre organisation Microsoft Entra, vous pouvez utiliser l'API Microsoft Graph. Effectuez les appels d’API suivants pour gérer les attributs.

Pour obtenir d’autres exemples similaires d’API Microsoft Graph pour les utilisateurs, veuillez consulter les rubriques Attribuer, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour un utilisateur et Exemples : attribuer, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés à l’aide de l’API Microsoft Graph.

Attribuez un attribut de sécurité personnalisé avec une valeur à chaînes multiples à une application (principal de service) à l’aide de l'API Microsoft Graph

Utilisez l’API Mettre à jour servicePrincipal afin d’attribuer à une application un attribut de sécurité personnalisé avec une valeur chaîne.

Compte tenu des valeurs

- Ensemble d’attributs :

Engineering - Attribut :

Project - Type de données d’attribut : Chaîne

- Valeur d’attribut :

"Baker"

PATCH https://graph.microsoft.com/v1.0/servicePrincipals/{id}

Content-type: application/json

{

"customSecurityAttributes":

{

"Engineering":

{

"@odata.type":"#Microsoft.DirectoryServices.CustomSecurityAttributeValue",

"Project@odata.type":"#Collection(String)",

"Project": "Baker"

}

}

}

Mettez à jour un attribut de sécurité personnalisé avec une valeur à chaînes multiples pour une application (principal de service) à l’aide de l’API Microsoft Graph

Fournissez le nouveau jeu de valeurs d’attribut que vous souhaitez refléter sur l’application. Dans cet exemple, nous ajoutons une valeur supplémentaire pour l’attribut du projet.

PATCH https://graph.microsoft.com/v1.0/servicePrincipals/{id}

Content-type: application/json

{

"customSecurityAttributes":

{

"Engineering":

{

"@odata.type":"#Microsoft.DirectoryServices.CustomSecurityAttributeValue",

"Project@odata.type":"#Collection(String)",

"Project":["Baker","Cascade"]

}

}

}

Filtrez les applications en fonction des attributs de sécurité personnalisés à l’aide de l’API Microsoft Graph

Cet exemple filtre une liste d’applications ayant une attribution d’attribut de sécurité personnalisé égale à la valeur spécifiée. La valeur de filtre est sensible à la casse. Vous devez ajouter ConsistencyLevel=eventual dans la requête ou l’en-tête. Vous devez également inclure $count=true pour vous assurer que la demande est acheminée correctement.

GET https://graph.microsoft.com/v1.0/servicePrincipals?$count=true&$select=id,displayName,customSecurityAttributes&$filter=customSecurityAttributes/Engineering/Project eq 'Baker'

ConsistencyLevel: eventual

Supprimez des attribut de sécurité personnalisé à partir d’une application à l’aide de l’API Microsoft Graph

Dans cet exemple, nous supprimons une attribution d’attribut de sécurité personnalisé prenant en charge plusieurs valeurs.

PATCH https://graph.microsoft.com/v1.0/servicePrincipals/{id}

Content-type: application/json

{

"customSecurityAttributes":

{

"Engineering":

{

"@odata.type":"#Microsoft.DirectoryServices.CustomSecurityAttributeValue",

"Project":[]

}

}

}