Déployer une machine virtuelle F5 BIG-IP Virtual Edition sur Azure

Dans ce tutoriel, découvrez comment déployer BIG-IP Vitural Edition (VE) dans Azure IaaS. À la fin du tutoriel, vous aurez ce qui suit :

- Une machine virtuelle BIG-IP préparée pour la modélisation d’une preuve de concept d’accès hybride sécurisé (SHA)

- Une instance intermédiaire pour tester les nouveaux correctifs et les mises à jour du système BIG-IP

En savoir plus : SHA : Sécuriser les applications héritées avec Microsoft Entra ID

Prérequis

Aucune expérience ou connaissance préalable de F5 BIG-IP n’est nécessaire. Toutefois, nous vous recommandons de consulter la terminologie standard du secteur dans le glossaire F5.

Le déploiement d’un système BIG-IP dans Azure pour un accès hybride sécurisé requiert :

- Un abonnement Azure payant

- Si vous n’en avez pas, vous pouvez obtenir un essai gratuit Azure

- L’une des références SKU de licence F5 BIG-IP suivantes :

- F5 BIG-IP® Best bundle

- Licence autonome F5 BIG-IP Access Policy Manager™ (APM)

- Licence de composant additionnel F5 BIG-IP Access Policy Manager™ (APM) sur une instance de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licence d’essai de 90 jours des fonctionnalités complètes de BIG-IP

- Un certificat SAN (autre nom de sujet) ou générique pour publier des applications web via SSL (Secure Socket Layer)

- Accédez à letsencrypt.org pour voir les offres. Sélectionnez Prise en main.

- Un certificat SSL pour sécuriser l’interface d’administration BIG-IP. Vous pouvez utiliser un certificat pour publier des applications web si son sujet correspond au nom de domaine complet (FQDN) du système BIG-IP. Par exemple, vous pouvez utiliser un certificat générique avec un objet

*.contoso.compourhttps://big-ip-vm.contoso.com:8443.

Le déploiement VM et les configurations système de base prennent environ 30 minutes, puis BIG-IP implémente des scénarios SHA dans Intégrer F5 BIG-IP à Microsoft Entra ID.

Scénarios de test

Lorsque vous testez les scénarios, ce tutoriel part du principe que :

- BIG-IP est déployé dans un groupe de ressources Azure avec un environnement Active Directory (AD)

- L’environnement se compose d’un contrôleur de domaine (DC) et de machines virtuelles hôtes web IIS (Internet Information Services)

- Les serveurs qui ne se trouvent pas aux mêmes emplacements que la machine virtuelle BIG-IP sont acceptables, si BIG-IP voit les rôles nécessaires pour prendre en charge un scénario

- Une machine virtuelle BIG-IP connectée à un autre environnement via une connexion VPN est prise en charge

Si vous ne disposez pas des éléments précédents pour le test, vous pouvez déployer un environnement de domaine AD dans Azure, à l’aide d’un script sur Cloud Identity Lab. Vous pouvez déployer programmatiquement des exemples d’applications de test sur un hôte web IIS à l’aide d’une automatisation scriptée sur Demo Suite.

Remarque

Certaines étapes de ce tutoriel peuvent différer de la disposition dans le Centre d’administration Microsoft Entra.

Déploiement Azure

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Vous pouvez déployer une instance BIG-IP dans différentes topologies. Ce guide se concentre sur le déploiement d’une carte d’interface réseau (NIC). Toutefois, si votre déploiement BIG-IP requiert plusieurs interfaces réseau pour bénéficier d’une haute disponibilité, de la séparation des réseaux ou d’un débit supérieur à 1 Go, envisagez d’utiliser des modèles Azure Resource Manager (ARM) précompilés de F5.

Pour déployer BIG-IP VE à partir de la Place de marché Azure.

Connectez-vous au -Centre d’administration Microsoft Entra avec un compte disposant des autorisations nécessaires pour créer des machines virtuelles. Par exemple, un administrateur d’application.

Dans la zone de recherche du ruban supérieur, tapez marketplace

Sélectionnez Enter (Entrer).

Tapez F5 dans le filtre de la place de marché.

Sélectionnez Enter (Entrer).

Dans le ruban supérieur, sélectionnez + Ajouter.

Pour le filtre de la place de marché, entrez F5.

Sélectionnez Enter (Entrer).

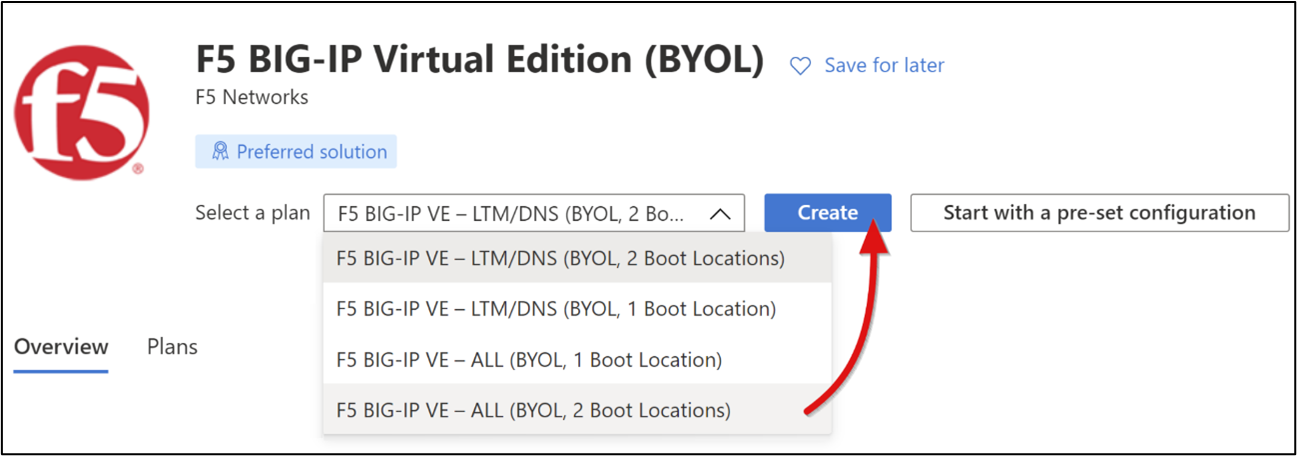

Sélectionnez F5 BIG-IP Virtual Edition (BYOL)>Sélectionner un abonnement logiciel>F5 BIG-IP VE - ALL (BYOL, 2 Boot Locations).

Sélectionnez Create (Créer).

Pour De base :

- Abonnement : abonnement cible pour le déploiement de la machine virtuelle BIG-IP

- Groupe de ressources : groupe de ressources Azure dans lequel la machine virtuelle BIG-IP sera déployée, ou créez-en un. Il s’agit de votre groupe de ressources de contrôleur de domaine et de machines virtuelles IIS

- Pour Détails de l’instance :

- Nom de la machine virtuelle Exemple BIG-IP-VM

- Région : cible géographique Azure pour la machine virtuelle BIG-IP

- Options de disponibilité Activez si vous utilisez une machine virtuelle en production

- Image : F5 BIG-IP VE - ALL (BYOL, 2 Boot Locations)

- Instance Azure Spot : non, mais activez-la, si nécessaire

- Taille : les spécifications minimales sont 2 processeurs virtuels et 8 Go de mémoire

- Pour Compte administrateur :

- Type d’authentification : sélectionnez un mot de passe pour l’instant, puis basculez vers une paire de clés ultérieurement

- Nom d’utilisateur : identité qui sera créée en tant que compte local BIG-IP pour accéder à ses interfaces de gestion. Le nom d’utilisateur respecte la casse.

- Mot de passe : sécurisez l’accès administrateur par un mot de passe fort

- Règles du port d’entrée : ports d’entrée publics, Aucun.

- Sélectionnez Suivant : Disques. Conservez les paramètres par défaut.

- Sélectionnez Suivant : Réseau.

- Pour Mise en réseau :

- Réseau virtuel : le réseau virtuel Azure utilisé par votre contrôleur de domaine et vos machines virtuelles IIS, ou créez-en un

- Sous-réseau : même sous-réseau interne Azure que votre contrôleur de domaine et vos machines virtuelles IIS, ou créez-en un

- Adresse IP publique : aucune

- Groupe de sécurité réseau NIC : sélectionnez Aucun si le sous-réseau Azure que vous avez sélectionné est associé à un groupe de sécurité réseau (NSG). Sinon, sélectionnez De base

- Mise en réseau accélérée : désactivée

- Pour Équilibrage de charge : équilibrer la charge de la machine virtuelle, Non.

- Sélectionnez Suivant : Gestion et complétez les paramètres :

- Surveillance détaillée : désactivée

- Diagnostics de démarrage Activez avec un compte de stockage personnalisé. Cette fonctionnalité permet une connexion à l’interface SSH (Secure Shell) BIG-IP via l’option Console série dans le Centre d’administration Mcirosoft Entra. Sélectionnez un compte de stockage Azure disponible.

- Pour Identité :

- Identité managée affectée par le système : désactivée

- Microsoft Entra ID : BIG-IP ne prend pas en charge cette option

- Pour Arrêt automatique : activez, ou si vous testez, vous pouvez définir la machine virtuelle BIG-IP pour qu’elle s’arrête quotidiennement

- Sélectionnez Suivant : Avancé ; conservez les valeurs par défaut.

- Sélectionnez Suivant : Balises.

- Pour passer en revue votre configuration BIG-IP-VM, sélectionnez Suivant : Vérifier + créer.

- Sélectionnez Create (Créer). Le temps requis pour déployer une machine virtuelle BIG-IP est généralement de 5 minutes.

- Lorsque vous avez terminé, développez le menu de gauche du Centre d’administration Microsoft Entra.

- Sélectionnez Groupes de ressources et accédez à BIG-IP-VM.

Notes

En cas d’échec de la création de la machine virtuelle, sélectionnez Précédent et Suivant.

Configuration réseau

Lors du démarrage de la machine virtuelle BIG-IP, sa carte réseau est provisionnée avec une adresse IP privée principale émise par le service DHCP (Dynamic Host Configuration Protocol) du sous-réseau Azure auquel elle est connectée. BIG-IP Traffic Management Operating System (TMOS) utilise l’adresse IP pour communiquer avec :

- Hôtes et services

- Accès sortant au réseau Internet public

- Accès entrant aux interfaces de gestion SSH et de configuration web du système BIG-IP

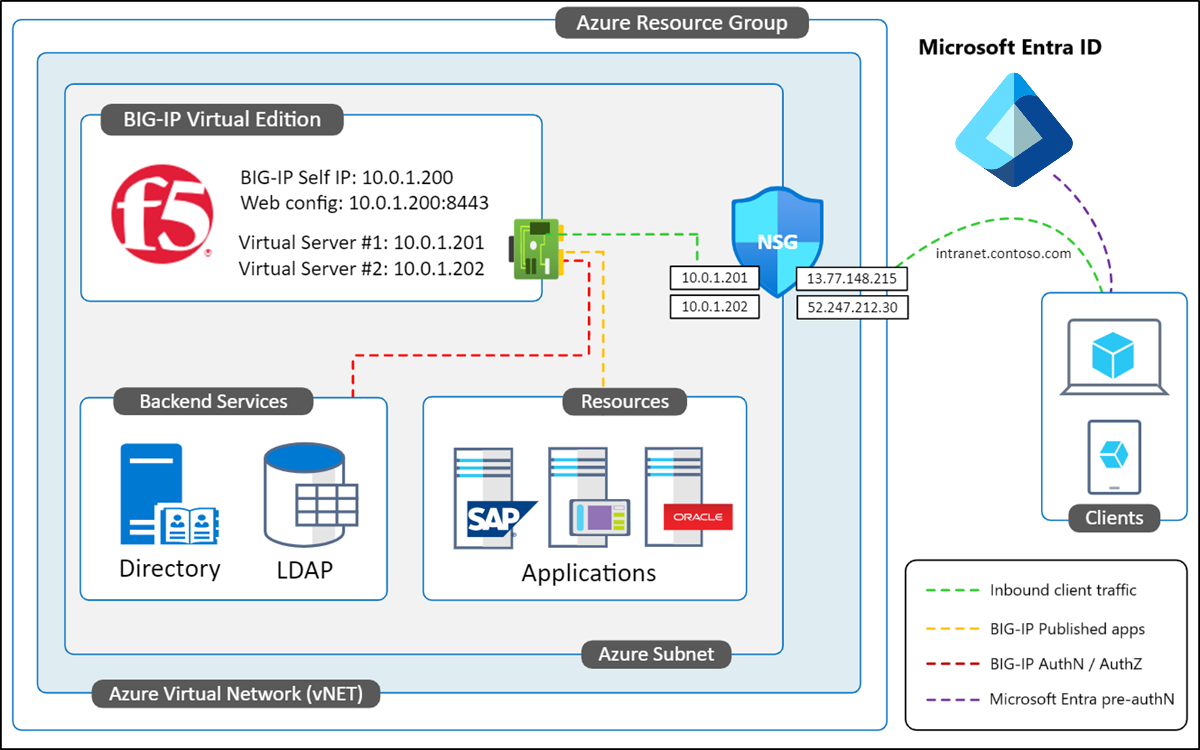

L’exposition des interfaces de gestion à Internet augmente la surface d’attaque BIG-IP. Ce risque est la raison pour laquelle l’adresse IP principale BIG-IP n’a pas été provisionnée avec une adresse IP publique pendant le déploiement. Au lieu de cela, une adresse IP interne secondaire et une adresse IP publique associée sont provisionnées pour la publication. Ce mappage 1 à 1 entre une adresse IP privée et une adresse IP publique de machine virtuelle permet au trafic externe d’atteindre une machine virtuelle. Toutefois, une règle de groupe de sécurité réseau Azure est requise pour autoriser le trafic, de la même façon qu’un pare-feu.

Le diagramme suivant montre un déploiement de carte réseau d’un système BIG-IP VE dans Azure, configuré avec une adresse IP principale pour la gestion et les opérations générales. Il existe une adresse IP de serveur virtuel distincte pour les services de publication. Une règle de groupe de sécurité réseau autorise le routage du trafic distant destiné à intranet.contoso.com vers l’adresse IP publique pour le service publié, avant d’être transféré vers le serveur virtuel BIG-IP.

Par défaut, les adresses IP privée et publique émises pour les machines virtuelles Azure sont dynamiques et peuvent changer quand une machine virtuelle redémarre. Évitez les problèmes de connectivité en changeant l’adresse IP de gestion BIG-IP en adresse statique. Procédez de la même façon avec les adresses IP secondaires pour les services de publication.

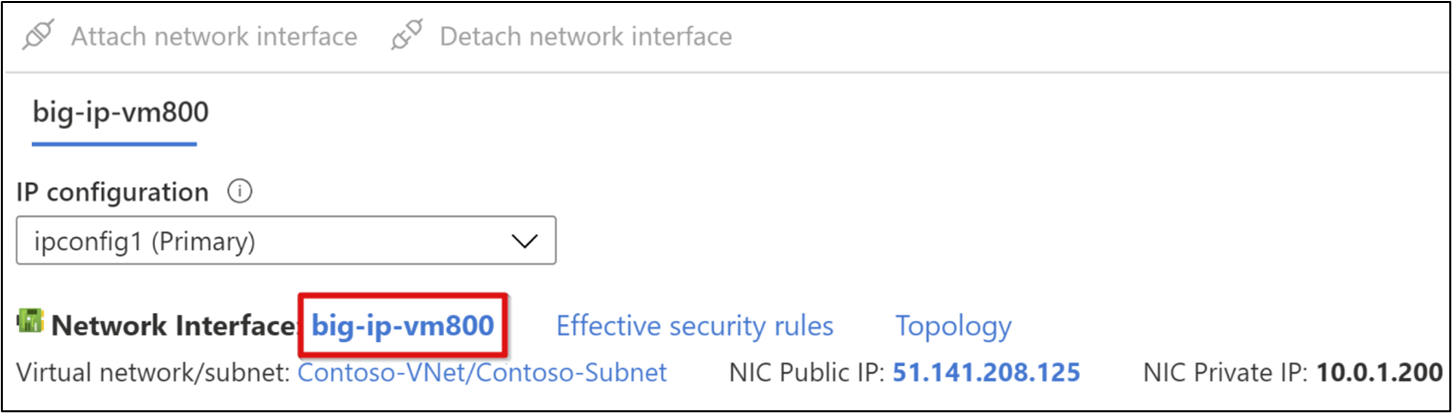

Dans le menu de votre machine virtuelle BIG-IP, accédez à Settings (Paramètres)>Networking (Mise en réseau).

Dans la vue de mise en réseau, sélectionnez le lien à droite du champ Network Interface (Interface réseau).

Notes

Les noms de machine virtuelle sont générés de manière aléatoire lors du déploiement.

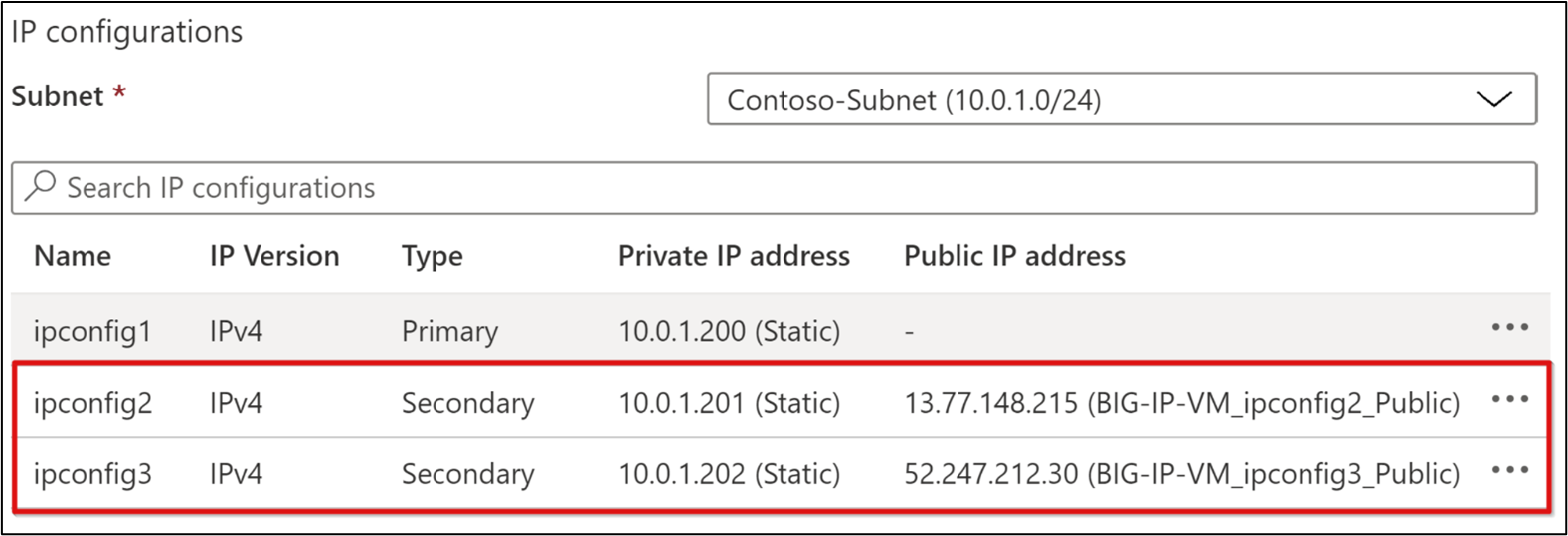

- Dans le volet gauche, sélectionnez Configurations IP.

- Sélectionnez la ligne ipconfig1.

- Définissez l’option Affectation d’adresses IP sur Statique. Si nécessaire, modifiez l’adresse IP principale de la machine virtuelle BIG-IP.

- Sélectionnez Enregistrer.

- Fermez le menu ipconfig1.

Notes

Utilisez l’adresse IP principale pour la connexion et la gestion de la machine virtuelle BIG-IP.

- Dans le ruban supérieur, sélectionnez + Ajouter.

- Fournissez un nom d’adresse IP privée secondaire, par exemple ipconfig2.

- Pour l’adresse IP privée, définissez l’option Affectation sur Statique. Le fait de fournir l’adresse IP supérieure ou inférieure suivante permet de maintenir l’ordre des éléments.

- Définissez l’adresse IP publique sur Associer.

- Sélectionnez Create (Créer).

- Donnez un nom à la nouvelle adresse IP publique, par exemple BIG-IP-VM_ipconfig2_Public.

- Si vous y êtes invité, définissez la référence SKU sur Standard.

- Si vous y êtes invité, définissez Niveau sur Global.

- Définissez l’option Affectation sur Statique.

- Sélectionnez OK deux fois.

Votre machine virtuelle BIG-IP est prête pour ce qui suit :

- Adresse IP privée principale : dédiée à la gestion de la machine virtuelle BIG-IP via son utilitaire de configuration web et SSH. Elle est utilisée par le système BIG-IP comme son adresse Self-IP pour se connecter aux services back-end publiés. Elle se connecte à des services externes :

- Network Time Protocol (NTP)

- Active Directory (AD)

- LDAP (Lightweight Directory Access Protocol)

- Adresse IP privée secondaire : utilisée pour créer un serveur virtuel BIG-IP APM afin d’être à l’écoute d’une demande entrante adressée à un ou plusieurs services publiés

- Adresse IP publique : associée à l’adresse IP privée secondaire, elle permet au trafic client provenant du réseau Internet public d’atteindre le serveur virtuel BIG-IP pour le(s) service(s) publié(s)

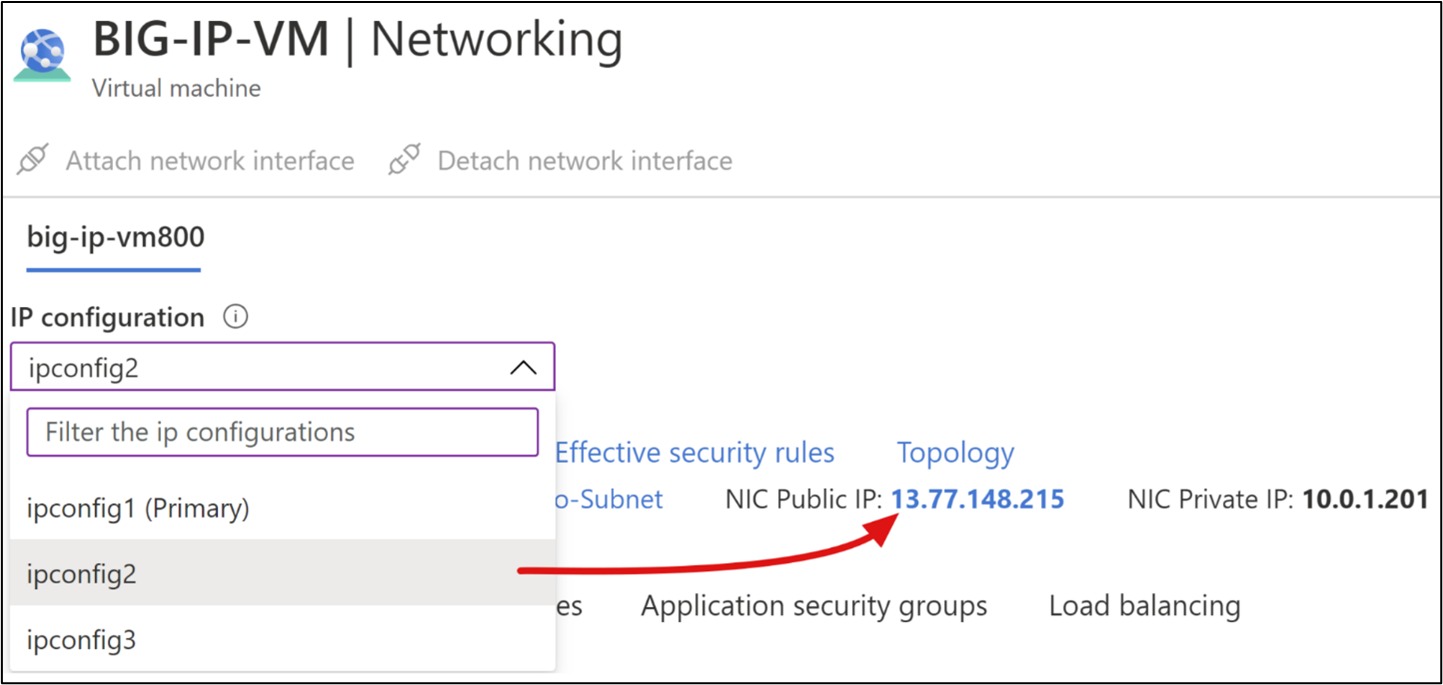

L’exemple illustre la relation 1 à 1 entre les adresses IP publique et privée de la machine virtuelle. Une carte réseau de machine virtuelle Azure a une adresse IP principale, et les autres adresses IP sont secondaires.

Notes

Vous avez besoin des mappages d’adresses IP secondaires pour la publication des services BIG-IP.

Pour implémenter SHA à l’aide de la configuration guidée d’accès BIG-IP, répétez les étapes afin de créer des paires d’adresses IP privée et publique supplémentaire pour les services que vous publiez via BIG-IP APM. Utilisez la même approche pour la publication de services à l’aide de la configuration avancée BIG-IP. Toutefois, évitez la surcharge d’adresses IP publiques en utilisant une configuration SNI (indicateur de nom de serveur) : un serveur virtuel BIG-IP accepte le trafic client qu’il reçoit et l’envoie à sa destination.

Configuration DNS

Pour résoudre vos services SHA publiés sur votre ou vos adresses IP publiques BIG-IP-VM, configurez DNS pour les clients. Les étapes suivantes supposent que la zone DNS du domaine public utilisé pour vos services SHA est gérée dans Azure. Appliquez les principes DNS de création d’un localisateur, quel que soit l’endroit où votre zone DNS est gérée.

Développez le menu de gauche du portail.

Avec l’option Groupes de ressources, accédez à votre BIG-IP-VM.

Dans le menu BIG-IP VM, accédez à Settings (Paramètres)>Networking (Mise en réseau).

Dans la vue de mise en réseau BIG-IP-VMs, dans la liste déroulante de configuration IP, sélectionnez la première adresse IP secondaire.

Sélectionnez le lien IP publique de carte réseau.

Dans le volet de gauche, sous la section Paramètres, sélectionnez Configuration.

Le menu des propriétés DNS et de l’adresse IP publique s’affiche.

Sélectionnez et créez l’enregistrement d’alias.

Dans le menu déroulant, sélectionnez votre zone DNS. S’il n’y a pas de zone DNS, elle peut être gérée en dehors d’Azure, ou créez-en une pour le suffixe de domaine à vérifier dans Microsoft Entra ID.

Pour créer le premier enregistrement d’alias DNS :

- Abonnement : même abonnement que celui de la machine virtuelle BIG-IP

- Zone DNS : zone DNS faisant autorité pour le suffixe de domaine vérifié que vos sites web publiés utilisent, par exemple, www.contoso.com

- Nom : le nom d’hôte que vous spécifiez est résolu en adresse IP publique associée à l’adresse IP secondaire sélectionnée. Définissez des mappages DNS vers IP. Par exemple, intranet.contoso.com vers 11.22.333.444

- TTL : 1

- Unités TTL : heures

Sélectionnez Create (Créer).

Laissez l’étiquette de nom DNS (facultative).

Sélectionnez Enregistrer.

Fermez le menu de l’adresse IP publique.

Notes

Afin de créer des enregistrements DNS supplémentaires pour les services que vous allez publier à l’aide de la configuration guidée BIG-IP, répétez les étapes 1 à 6.

Avec les enregistrements DNS en place, vous pouvez utiliser des outils tels que DNS Checker pour vérifier qu’un enregistrement créé s’est propagé sur les serveurs DNS publics globaux. Si vous gérez votre espace de noms de domaine DNS à l’aide d’un fournisseur externe comme GoDaddy, créez des enregistrements à l’aide de son dispositif de gestion DNS.

Notes

Si vous testez et permutez fréquemment les enregistrements DNS, vous pouvez utiliser un fichier d’hôtes locaux de PC : sélectionnez Win + R. Dans la zone Exécuter, entrez pilotes. Un enregistrement d’hôte local fournit la résolution DNS pour le PC local, pas pour d’autres clients.

Trafic client

Par défaut, les réseaux virtuels Azure et les sous-réseaux associés sont des réseaux privés qui ne peuvent pas recevoir le trafic Internet. Attachez votre carte réseau BIG-IP-VM au groupe de sécurité réseau spécifié pendant le déploiement. Pour que le trafic web externe atteigne la machine virtuelle BIG-IP, définissez une règle de groupe de sécurité réseau entrante pour autoriser les ports 443 (HTTPS) et 80 (HTTP) à partir du réseau Internet public.

- Dans le menu Overview (Présentation) principal de la machine virtuelle BIG-IP, sélectionnez Networking (Mise en réseau).

- Sélectionnez Ajouter une règle de trafic entrant.

- Entrez les propriétés de la règle NSG :

- Source : Toutes

- Plages de ports source : *|

- Adresses IP de destination : liste séparée par des virgules des adresses IP privées secondaires BIG-IP-VM

- Ports de destination : 80, 443

- Protocole : TCP

- Action : Autoriser

- Priorité : valeur disponible la plus basse entre 100 et 4096

- Nom : un nom descriptif, par exemple :

BIG-IP-VM_Web_Services_80_443

- Sélectionnez Ajouter.

- Fermez le menu Mise en réseau.

Le trafic HTTP et HTTPS peut atteindre vos interfaces secondaires BIG-IP-VMs. Le fait d’autoriser le port 80 permet à BIG-IP APM de rediriger automatiquement les utilisateurs de HTTP vers HTTPS. Modifiez cette règle pour ajouter ou supprimer des adresses IP de destination.

Gérer BIG-IP

Un système BIG-IP est administré avec son interface utilisateur de configuration web. Accédez à l’interface utilisateur à partir de :

- Une machine dans le réseau interne BIG-IP

- Un client VPN connecté au réseau interne BIG-IP-VM

- Publié avec le proxy d’application Microsoft Entra

Remarque

Sélectionnez l’une des trois méthodes précédentes avant de poursuivre les configurations restantes. Si nécessaire, connectez-vous directement à la configuration web à partir d’Internet en configurant l’adresse IP principale du système BIG-IP avec une adresse IP publique. Ajoutez ensuite une règle de groupe de sécurité réseau pour autoriser le trafic 8443 vers cette adresse IP principale. Limitez la source à votre propre adresse IP approuvée. Sinon, n’importe qui pourra se connecter.

Confirmer la connexion

Confirmez que vous pouvez vous connecter à la configuration web de la machine virtuelle BIG-IP et vous connecter avec les informations d’identification spécifiées lors du déploiement de la machine virtuelle :

- Si vous vous connectez à partir d’une machine virtuelle sur son réseau interne ou via un VPN, connectez-vous à l’adresse IP principale et au port de configuration web du système BIG-IP. Par exemple :

https://<BIG-IP-VM_Primary_IP:8443. L’invite de votre navigateur peut indiquer que la connexion n’est pas sécurisée. Ignorez l’invite jusqu’à ce que BIG-IP soit configuré. Si le navigateur bloque l’accès, effacez son cache et réessayez. - Si vous avez publié la configuration web via le proxy d’application, utilisez l’URL définie pour accéder en externe à la configuration web. N’ajoutez pas le port, par exemple

https://big-ip-vm.contoso.com. Définissez l’URL interne à l’aide du port de configuration web, par exemple,https://big-ip-vm.contoso.com:8443.

Notes

Vous pouvez gérer un système BIG-IP avec son environnement SSH, généralement utilisé pour les tâches de ligne de commande (CLI) et l’accès au niveau racine.

Pour vous connecter à l’interface CLI :

- Service Azure Bastion : connexion à des machines virtuelles dans un réseau virtuel, à partir de n’importe quel emplacement

- Client SSH, tel que PowerShell avec l’approche juste-à-temps (JIT)

- Console série : dans le portail, dans le menu de la machine virtuelle, section Support et résolution des problèmes. Elle ne prend pas en charge les transferts de fichiers.

- À partir d’Internet : configurez l’adresse IP principale BIG-IP avec une adresse IP publique. Ajoutez une règle de groupe de sécurité réseau pour autoriser le trafic SSH. Limitez votre source IP approuvée.

Licence BIG-IP

Vous devez activer et provisionner un système BIG-IP avec le module APM avant de pouvoir le configurer pour les services de publication et SHA.

- Connectez-vous à la configuration web.

- Dans la page Propriétés générales, sélectionnez Activer.

- Dans le champ Clé d’inscription de base, entrez la clé respectant la casse fournie par F5.

- Laissez la méthode d’activation définie sur Automatique.

- Sélectionnez Suivant.

- BIG-IP valide la licence et affiche le contrat de licence utilisateur final (CLUF).

- Sélectionnez Accepter et attendez la fin de l’activation.

- Sélectionnez Continuer.

- En bas de la page Résumé de la licence, connectez-vous.

- Sélectionnez Suivant.

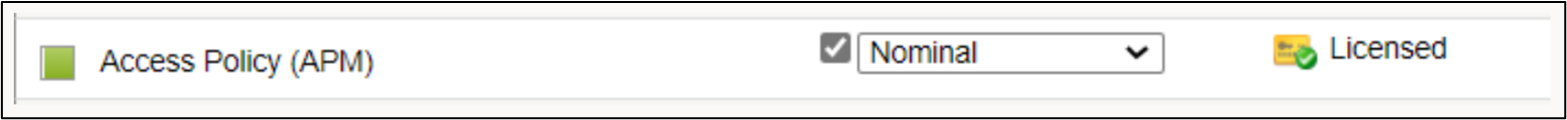

- Une liste de modules, requis pour SHA, s’affiche.

Notes

Si la liste n’apparaît pas, sous l’onglet principal, accédez à Système>Provisionnement des ressources. Examinez la colonne de provisionnement pour Access Policy (APM).

- Sélectionnez Envoyer.

- Acceptez l’avertissement.

- Attendez la fin de l’initialisation.

- Sélectionnez Continuer.

- Sous l’onglet À propos, sélectionnez Exécuter l’utilitaire d’installation.

Important

Une licence F5 est destinée à une instance BIG-IP VE. Pour migrer une licence d’une instance vers une autre, consultez l’article AskF5, K41458656: Reusing a BIG-IP VE license on a different BIG-IP VE system (K41458656 : Réutilisation d’une licence BIG-IP VE sur un système BIP-IP VE différent). Révoquez votre licence d’essai sur l’instance active avant de la désactiver, sinon la licence sera définitivement perdue.

Provisionner BIG-IP

Il est important de sécuriser le trafic de gestion à destination et en provenance de la configuration web BIG-IP. Pour protéger le canal de configuration web contre toute compromission, configurez un certificat de gestion des appareils.

Dans la barre de navigation de gauche, accédez à Système>Gestion des certificats>Gestion des certificats de trafic>Liste des certificats SSL>Importer.

Dans la liste déroulante Type d’importation, sélectionnez PKCS 12(IIS) et Choisir un fichier.

Recherchez un certificat web SSL avec un nom d’objet ou un SAN qui couvre le nom de domaine complet, que vous affecterez ultérieurement à BIG-IP-VM.

Fournissez le mot de passe du certificat.

Sélectionnez Importer.

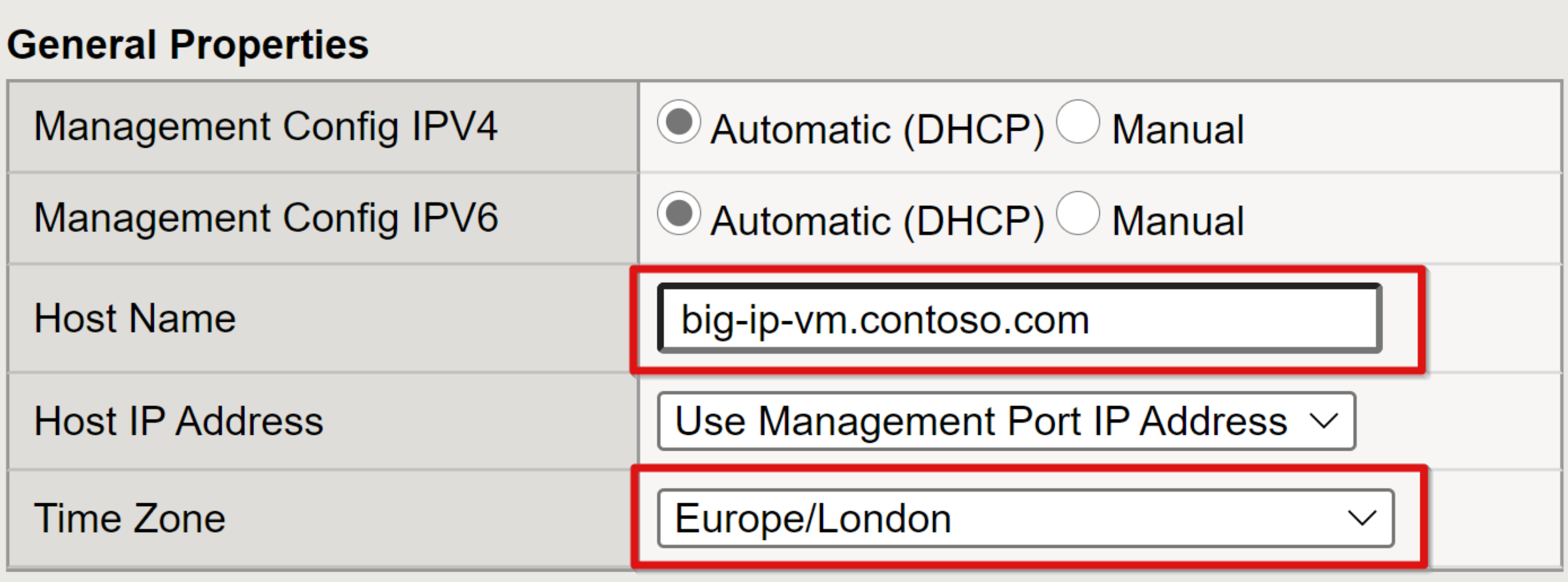

Dans la barre de navigation de gauche, accédez à Système>Plateforme.

Sous Propriétés générales, entrez un nom d’hôte qualifié et un fuseau horaire d’environnement.

Sélectionnez Update.

Dans la barre de navigation de gauche, accédez à Système>Configuration>Appareil>NTP.

Spécifiez une source NTP.

Sélectionnez Ajouter.

Sélectionnez Update. Par exemple :

time.windows.com

Vous avez besoin d’un enregistrement DNS pour résoudre le nom de domaine complet du système BIG-IP, spécifié dans les étapes précédentes, avec son adresse IP privée principale. Ajoutez un enregistrement au DNS interne de votre environnement ou à un fichier localhost du PC pour vous connecter à la configuration web BIG-IP. Lorsque vous vous connectez à la configuration web, l’avertissement du navigateur n’apparaît plus, pas avec Proxy d’application ou tout autre proxy inverse.

Profil SSL

En tant que proxy inverse, un système BIG-IP est un service de transfert simple, également appelé proxy transparent, ou comme un proxy complet qui participe aux échanges entre les clients et les serveurs. Un proxy complet crée deux connexions : une connexion client TCP frontale et une connexion serveur TCP back-end, avec un écart conditionnel au milieu. Les clients se connectent au port d’écoute proxy à une extrémité, un serveur virtuel, et le proxy établit une connexion distincte et indépendante au serveur back-end. Cette configuration est bidirectionnelle, des deux côtés. Dans ce mode proxy complet, le système F5 BIG-IP peut inspecter le trafic et interagir avec les demandes et les réponses. Des fonctions, telles que l’équilibrage de charge et l’optimisation des performances web, et des services de gestion de trafic plus avancés (la sécurité de la couche Application, l’accélération web, le routage des pages et l’accès à distance sécurisé) s’appuient sur cette fonctionnalité. Lorsque vous publiez des services SSL, les profils SSL BIG-IP permettent de déchiffrer et de chiffrer le trafic entre les clients et les services back-end.

Il existe deux types de profils :

- SSL client : la création de ce profil est la façon la plus courante de configurer un système BIG-IP pour publier des services internes avec SSL. Avec un profil SSL client, un système BIG-IP déchiffre les demandes client entrantes avant de les envoyer à un service en aval. Il chiffre les réponses back-end sortantes, puis les envoie aux clients.

- SSL serveur : pour les services back-end configurés pour HTTPS, vous pouvez configurer BIG-IP pour utiliser un profil SSL serveur. Avec ce profil, BIG-IP rechiffre la requête cliente, puis l’envoie au service back-end de destination. Lorsque le serveur retourne une réponse chiffrée, le système BIG-IP la déchiffre et la rechiffre avant de l’envoyer au client via le profil SSL client configuré.

Pour que BIG-IP soit préconfiguré et prêt pour les scénarios SHA, provisionnez des profils SSL client et serveur.

Dans la navigation de gauche, accédez à Système>Gestion des certificats>Gestion des certificats de trafic>Liste des certificats SSL>Importer.

Dans la liste déroulante Type d’importation, sélectionnez PKCS 12(IIS).

Pour le certificat importé, entrez un nom comme

ContosoWildcardCert.Sélectionnez Choisir un fichier.

Accédez au certificat web SSL avec un nom d’objet qui correspond au suffixe de domaine pour les services publiés.

Pour le certificat importé, indiquez le mot de passe.

Sélectionnez Importer.

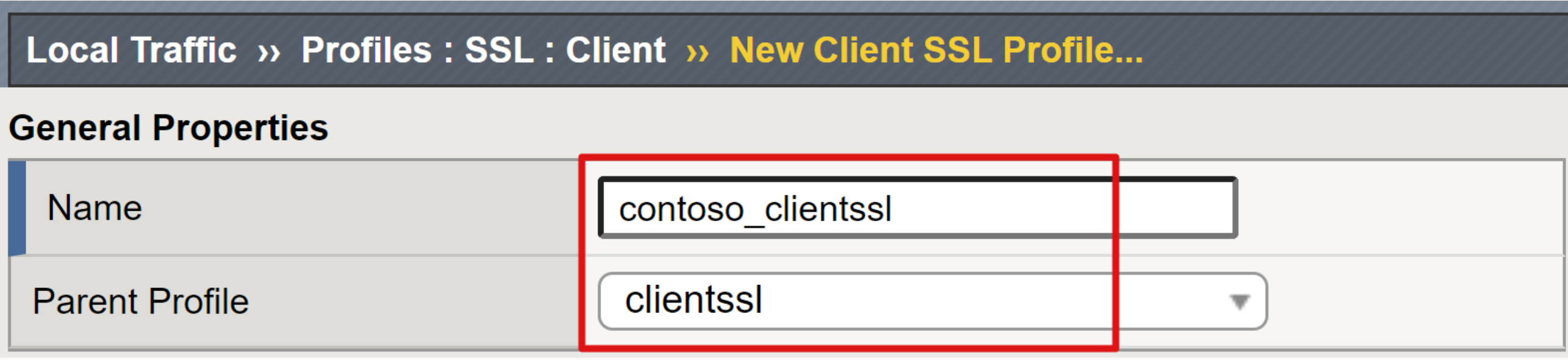

Dans le volet de navigation de gauche, accédez à Trafic local>Profils>SSL>Client.

Sélectionnez Create (Créer).

Dans la page Nouveau profil SSL client, entrez un nom unique et convivial.

Vérifiez que le profil parent est défini sur clientssl.

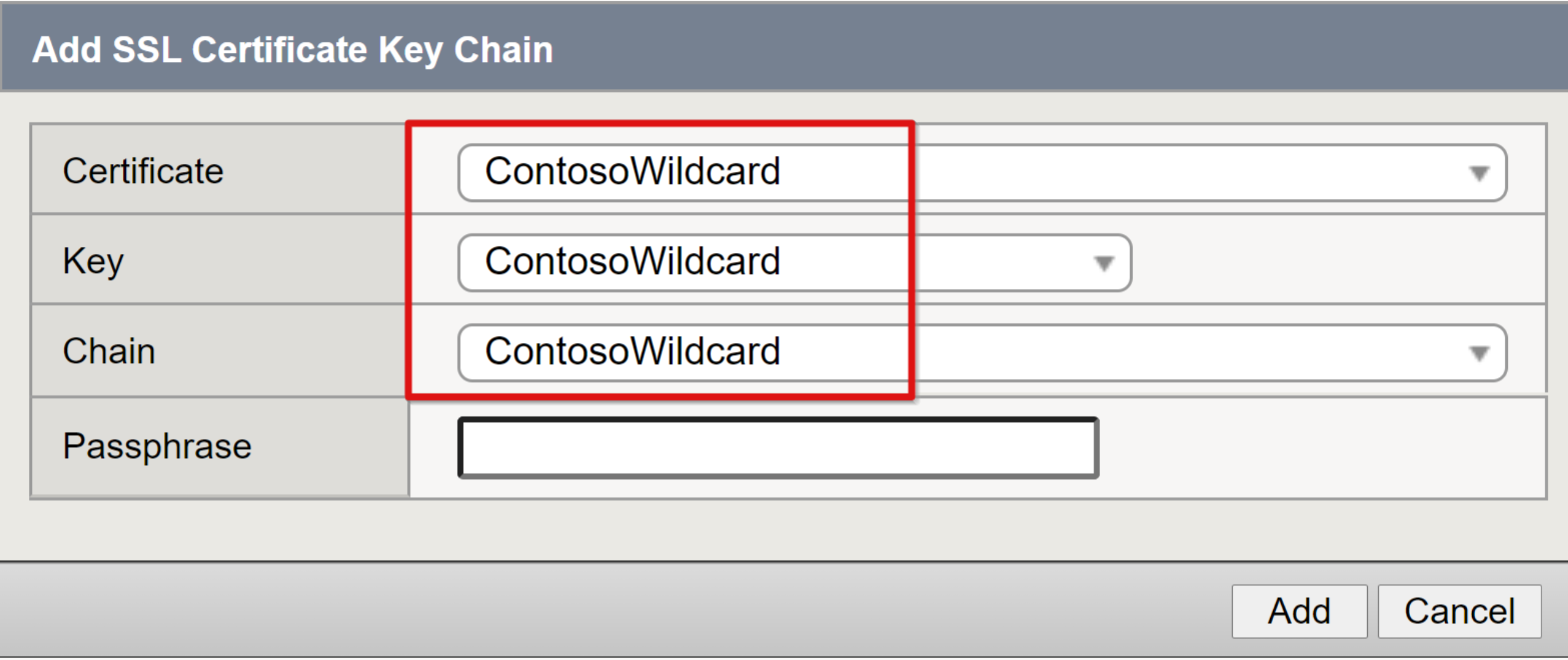

Dans la ligne Chaîne de clé du certificat, cochez la case la plus à droite.

Sélectionnez Ajouter.

Dans les listes déroulantes Certificat, Clé et Chaîne, sélectionnez le certificat générique que vous avez importé sans phrase secrète.

Sélectionnez Ajouter.

Sélectionnez Finished.

Répétez les étapes pour créer un profil de certificat de serveur SSL.

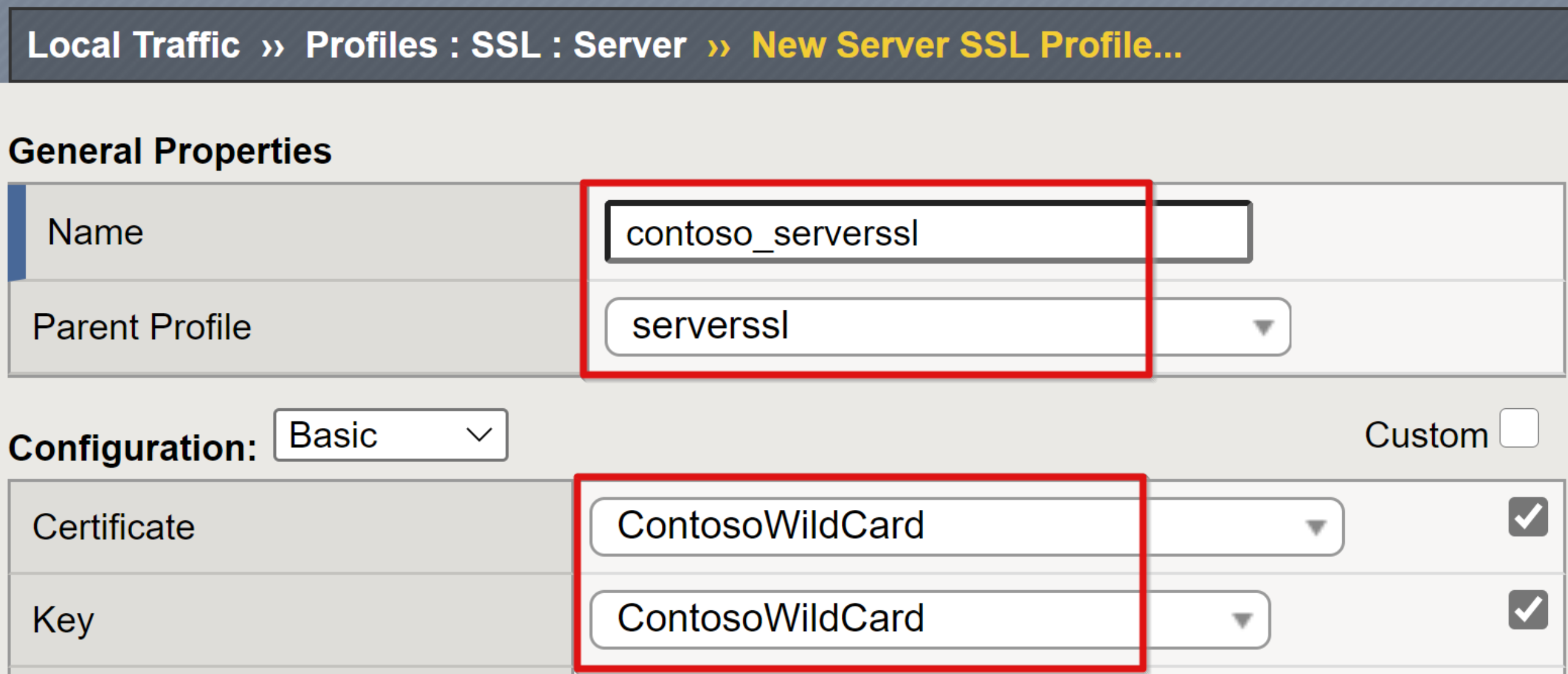

Dans le ruban supérieur, sélectionnez SSL>Server (Serveur)>Create (Créer).

Dans la page Nouveau profil SSL serveur, entrez un nom unique et convivial.

Vérifiez que le profil parent est défini sur serverssl.

Cochez la case la plus à droite dans les lignes Certificat et Clé.

Dans les listes déroulantes Certificat et Clé, sélectionnez votre certificat importé.

Sélectionnez Finished.

Notes

Si vous ne parvenez pas à fournir un certificat SSL, utilisez les certificats SSL client et serveur BIG-IP autosignés. Une erreur de certificat s’affiche dans le navigateur.

Localiser la ressource

Afin de préparer un système BIG-IP pour SHA, localisez les ressources qu’il publie et le service d’annuaire sur lequel il s’appuie pour l’authentification unique. Un système BIG-IP a deux sources de résolution de noms, à commencer par son fichier local/.../hosts. Si un enregistrement est introuvable, le système BIG-IP utilise le service DNS avec lequel il a été configuré. La méthode avec le fichier hosts ne s’applique pas aux nœuds APM ni aux pools qui utilisent un nom de domaine complet.

- Dans la configuration web, accédez à Système>Configuration>Appareil>DNS.

- Dans Liste de serveurs de recherche DNS, entrez l’adresse IP du serveur DNS de votre environnement.

- Sélectionnez Ajouter.

- Sélectionnez Update.

Une étape facultative consiste à utiliser une configuration LDAP pour authentifier les administrateurs système BIG-IP auprès d’Active Directory au lieu de gérer les comptes BIG-IP locaux.

Mettre à jour BIG-IP

Pour obtenir des conseils sur la mise à jour, consultez la liste suivante. Instructions de mise à jour ci-dessous.

- Pour vérifier la version du système d’exploitation de gestion du trafic (TMOS) :

- En haut à gauche de la page principale, pointez votre curseur sur le nom d’hôte BIG-IP

- Exécutez v15.x et versions ultérieures. Voir Téléchargement F5. Connexion obligatoire.

- Pour mettre à jour le TMOS principal, consultez l’article F5 K34745165: Managing software images on the BIG-IP system (K34745165 : Gestion des images logicielles sur le système BIG-IP)

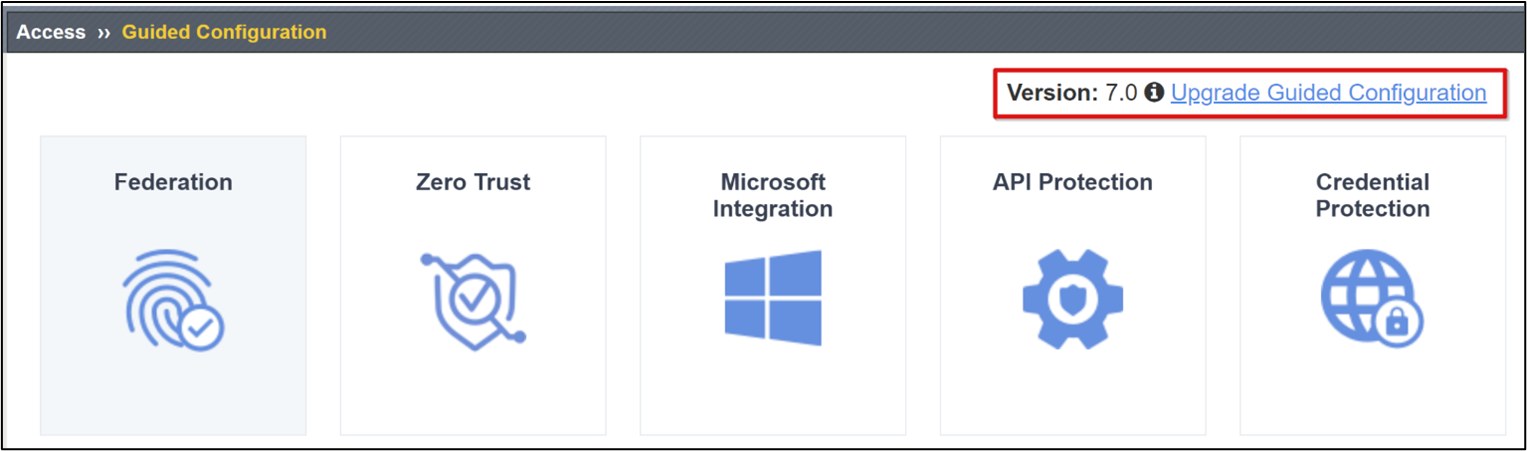

- Si vous ne pouvez pas mettre à jour le TMOS principal, vous pouvez mettre à niveau la configuration guidée. Effectuez les étapes suivantes.

- Voir aussi Aide selon le scénario

Dans l’onglet principal de la configuration web BIG-IP, accédez à Accès>Configuration guidée.

Dans la page Configuration guidée, sélectionnez Mettre à niveau la configuration guidée.

Dans la boîte de dialogue Mettre à niveau la configuration guidée, sélectionnez Choisir un fichier.

Sélectionnez Charger et installer.

Attendez que la mise à niveau se termine.

Sélectionnez Continuer.

Sauvegarder BIG-IP

Lorsque le système BIG-IP est provisionné, nous recommandons d’effectuer une sauvegarde complète de la configuration.

- Accédez à Système>Archives>Créer.

- Fournissez un nom de fichier unique.

- Activez le chiffrement avec une phrase secrète.

- Définissez l’option Clés privées sur Inclure pour sauvegarder les certificats d’appareil et SSL.

- Sélectionnez Finished.

- Attendez que le processus se termine.

- Un message avec les résultats s’affiche.

- Sélectionnez OK.

- Sélectionnez le lien de sauvegarde.

- Enregistrez l’archive du jeu de configuration utilisateur (UCS) localement.

- Sélectionnez Télécharger.

Vous pouvez créer une sauvegarde de l’ensemble du disque système à l’aide d’instantanés Azure. Cet outil fournit un plan d’urgence pour tester les versions de TMOS ou effectuer une restauration vers un nouveau système.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Restaurer BIG-IP

La restauration d’un système BIG-IP est similaire au processus de sauvegarde et peut être utilisée pour migrer des configurations entre des machines virtuelles BIG-IP. Avant d’importer une sauvegarde, vérifiez les chemins de mise à niveau pris en charge.

- Accédez à Système>Archives.

- Sélectionnez un lien de sauvegarde, ou

- Sélectionnez Charger et accédez à une archive UCS enregistrée qui n’est pas dans la liste

- Fournissez la phrase secrète de la sauvegarde.

- Sélectionnez Restaurer

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Notes

Actuellement, l’applet de commande AzVmSnapshot peut restaurer l’instantané le plus récent, en fonction de la date. Les instantanés sont stockés à la racine du groupe de ressources de la machine virtuelle. La restauration des instantanés redémarre une machine virtuelle Azure, donc assurez-vous du moment opportun pour exécuter la tâche.

Ressources

- Réinitialiser le mot de passe BIG-IP VE dans Azure

- Réinitialiser le mot de passe sans utiliser le portail

- Changer la carte réseau utilisée pour la gestion de BIG-IP VE

- À propos des routes dans une configuration à une seule carte réseau

- Microsoft Azure : Waagent

Étapes suivantes

Sélectionnez un scénario de déploiement et commencez votre implémentation.