Accorder le consentement administrateur au niveau locataire à une application

Dans cet article, vous apprenez à octroyer le consentement administrateur sur tout le locataire à une application dans Microsoft Entra ID. Pour comprendre comment configurer les paramètres de consentement de l’utilisateur, consultez Configurer le consentement de l’utilisateur final pour une application.

Quand vous accordez le consentement administrateur à l’échelle du locataire à une application, vous accordez l’accès à l’application pour le compte de l’ensemble de l’organisation aux autorisations demandées. L’octroi du consentement administrateur pour le compte d’une organisation est une opération sensible qui autorise potentiellement l’éditeur de l’application à accéder à des portions importantes des données de votre organisation ou à effectuer des opérations à niveau de privilèges élevés. Il peut s’agir, par exemple, d’opérations de gestion des rôles, d’accès complet à toutes les boîtes aux lettres ou à tous les sites, et d’emprunt d’identité d’utilisateur complet. Vous devez Par conséquent examinez attentivement les autorisations demandées par l’application avant d’accorder le consentement.

Par défaut, l’octroi du consentement administrateur à l’échelle du locataire à une application permet à tous les utilisateurs d’accéder à l’application, sauf restriction contraire. Pour restreindre à des utilisateurs spécifiques l’accès à une application, configurez l’application afin de demander l’affectation d’utilisateurs, puis affectez des utilisateurs ou des groupes à l’application.

Important

L’octroi du consentement administrateur au niveau du locataire révoquer les autorisations déjà accordées au niveau du locataire pour cette application. Les autorisations que les utilisateurs ont déjà accordées en leur propre nom ne sont pas affectées.

Prérequis

Pour accorder le consentement administrateur au niveau locataire, vous devez vous connecter comme utilisateur autorisé à donner un consentement au nom de l’organisation.

Pour accorder le consentement de l’administrateur au niveau locataire, vous devez avoir :

Un compte d’utilisateur Microsoft Entra avec l’un des rôles suivants :

- Administrateur de rôle privilégié pour accorder le consentement aux applications demandant une autorisation, pour toute API.

- Administrateur d’application cloud ou Administrateur d’application pour l’octroi de consentement pour les applications qui demandent une autorisation pour toute API, à l’exception des rôles d’application Microsoft Graph (autorisations d’application).

- Rôle d’annuaire personnalisé qui comprend l’autorisation d’accorder des autorisations aux applications, pour les autorisations requises par l’application.

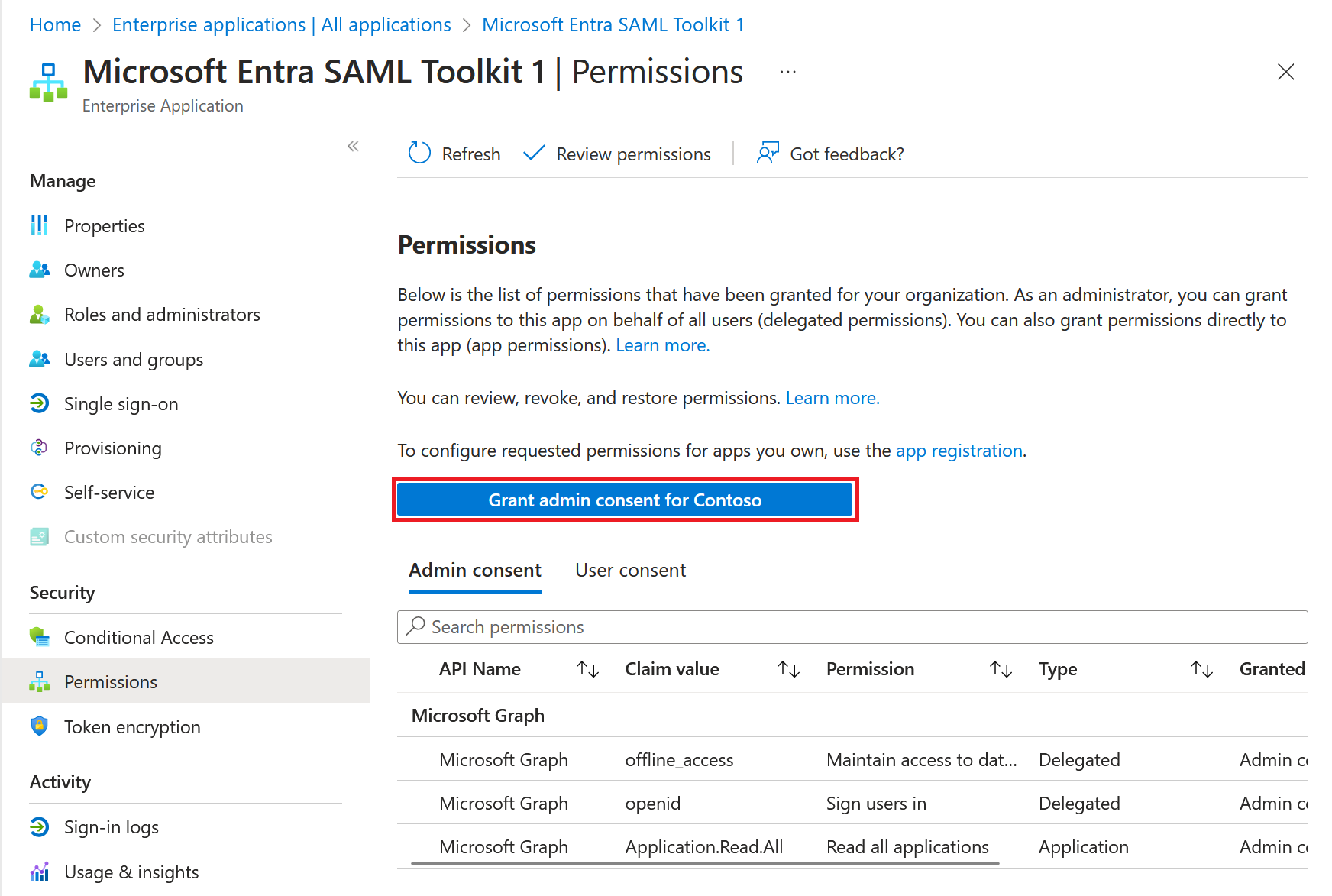

Accordez le consentement de l’administrateur à l’échelle du locataire dans le volet Applications d’entreprise

Vous pouvez accorder le consentement administrateur à l’échelle du locataire par le volet Applications d’entreprise si l’application a déjà été approvisionnée dans votre locataire. Par exemple, une application peut être approvisionnée dans votre locataire si au moins un utilisateur a déjà donné son consentement à l’application. Pour plus d’informations, consultez Comment et pourquoi les applications sont ajoutées à Microsoft Entra ID.

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour accorder le consentement administrateur à l’échelle du locataire à une application figurant dans le volet Applications d’entreprise :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications.

- Entrez le nom de l’application dans la zone de recherche, puis sélectionnez l’application dans les résultats.

- Sélectionnez Autorisations sous Sécurité.

- Examinez attentivement les autorisations requises par l’application. Si vous acceptez les autorisations requises par l’application, sélectionnez Accorder le consentement administrateur.

Accordez le consentement administrateur dans le volet Inscriptions d’applications

Vous pouvez octroyer le consentement administrateur sur tout le locataire à partir des Inscriptions d’applications dans le centre d’administration Microsoft Entra pour les applications développées par votre organisation ou inscrites directement dans votre locataire Microsoft Entra.

Pour accorder le consentement administrateur au niveau locataire dans Inscriptions d'applications :

- Dans le centre d’administration Microsoft Entra, accédez à Identité>Applications>Inscriptions d'applications>Toutes les applications.

- Entrez le nom de l’application dans la zone de recherche, puis sélectionnez l’application dans les résultats.

- Sélectionnez autorisations d’API sous Gérer.

- Examinez attentivement les autorisations requises par l’application. Si vous acceptez, sélectionnez Accorder le consentement administrateur.

Construire l’URL pour accorder le consentement de l’administrateur au niveau du locataire

Lorsque vous accordez le consentement de l’administrateur au niveau du locataire à l’aide de l’une des méthodes décrites dans la section précédente, une fenêtre s’ouvre à partir du Centre d’administration Microsoft Entra pour demander le consentement de l’administrateur au niveau du locataire. Si vous connaissez l’ID client (également appelé ID d’application) de l’application, vous pouvez générer la même URL pour accorder le consentement administrateur au niveau locataire.

L’URL de consentement administrateur au niveau locataire suit le format suivant :

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

où :

{client-id}est l’ID client de l’application (également appelé ID d’application).{organization}est l’ID de locataire ou tout nom de domaine vérifié du locataire dans lequel vous souhaitez consentir à l’application. Vous pouvez utiliser la valeurorganizationsqui entraîne le consentement dans le locataire de base de l’utilisateur avec lequel vous vous connectez.

Comme toujours, examinez attentivement les autorisations demandées par une application avant d’accorder le consentement.

Pour plus d'informations sur la construction de l'URL de consentement à l'administration pour l'ensemble du locataire, voir Consentement à l'administration sur la plateforme d'identité Microsoft.

Accordez le consentement administrateur pour les autorisations déléguées à l’aide de Microsoft Graph PowerShell

Dans cette section, vous accordez des autorisations déléguées à votre application. Les autorisations déléguées sont des autorisations dont votre application a besoin pour accéder à une API pour le compte d’un utilisateur connecté. Les autorisations sont définies par une API de ressource et accordées à votre application d’entreprise, qui est l’application cliente. Ce consentement est accordé au nom de tous les utilisateurs.

Dans l’exemple ci-après, l’API de ressource est Microsoft Graph de l’ID objet aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb. L’API Microsoft Graph définit les autorisations déléguées, User.Read.All et Group.Read.All. ConsentType est AllPrincipals, ce qui indique que vous consentez pour le compte de tous les utilisateurs du locataire. L’ID objet de l’application d’entreprise cliente est aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Attention

Soyez prudent ! Les autorisations accordées par programme ne font pas l’objet d’une révision ou d’une confirmation. Elles prennent effet immédiatement.

Connectez-vous à Microsoft Graph PowerShell avec un niveau Administrateur d’application cloud au minimum.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Récupérez toutes les autorisations déléguées définies par Microsoft Graph (l’application de ressources) dans votre application de locataire. Identifiez les autorisations déléguées que vous devez accorder à l’application cliente. Dans cet exemple, les autorisations de délégation sont

User.Read.AlletGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flAccordez les autorisations déléguées à l’application d’entreprise cliente en exécutant la requête suivante.

$params = @{ "ClientId" = "00001111-aaaa-2222-bbbb-3333cccc4444" "ConsentType" = "AllPrincipals" "ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeVérifiez que vous avez accordé un consentement administrateur à l’échelle du locataire en exécutant la requête suivante.

Get-MgOauth2PermissionGrant -Filter "clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'"

Accordez le consentement administrateur pour les autorisations d’application à l’aide de Microsoft Graph PowerShell

Dans cette section, vous accordez des autorisations d’application à votre application d’entreprise. Les autorisations d’application sont des autorisations dont votre application a besoin pour accéder à une API de ressource. Les autorisations sont définies par l’API de ressource et accordées à votre application d’entreprise, qui est l’application principale. Quand vous avez accordé à votre application l’accès à l’API de ressource, elle s’exécute en tant que service ou démon en arrière-plan sans utilisateur connecté. Les autorisations d’application sont également appelées rôles d’application.

Dans l’exemple suivant, vous accordez à l’application Microsoft Graph (le principal de l’ID aaaaaaaa-bbbb-cccc-1111-222222222222) un rôle d’application (autorisation d’application) de l’ID df021288-bdef-4463-88db-98f22de89214 qui est exposé par une API de ressource d’ID 11112222-bbbb-3333-cccc-4444dddd5555.

Connectez-vous à Microsoft Graph PowerShell avec, au minimum, le rôle Administrateur de rôle privilégié.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Récupérez les rôles d’application définis par Microsoft Graph dans votre locataire. Identifiez le rôle d’application que vous devez accorder à l’application d’entreprise cliente. Dans cet exemple, l’ID de rôle d’application est

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flAccordez l’autorisation d’application (rôle d’application) à l’application principale en exécutant la requête suivante.

$params = @{

"PrincipalId" ="aaaaaaaa-bbbb-cccc-1111-222222222222"

"ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'aaaaaaaa-bbbb-cccc-1111-222222222222' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Utilisez l’Afficheur Graph pour accorder des autorisations déléguées et d’application.

Accordez le consentement administrateur pour les autorisations déléguées à l’aide de l’API Microsoft Graph

Dans cette section, vous accordez des autorisations déléguées à votre application. Les autorisations déléguées sont des autorisations dont votre application a besoin pour accéder à une API pour le compte d’un utilisateur connecté. Les autorisations sont définies par une API de ressource et accordées à votre application d’entreprise, qui est l’application cliente. Ce consentement est accordé au nom de tous les utilisateurs.

Vous devez vous connecter en tant qu’Administrateur d’application cloud.

Dans l’exemple ci-après, l’API de ressource est Microsoft Graph de l’ID objet aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb. L’API Microsoft Graph définit les autorisations déléguées, User.Read.All et Group.Read.All. ConsentType est AllPrincipals, ce qui indique que vous consentez pour le compte de tous les utilisateurs du locataire. L’ID objet de l’application d’entreprise cliente est aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

Attention

Soyez prudent ! Les autorisations accordées programmatiquement ne font pas l’objet d’une révision ou d’une confirmation. Elles prennent effet immédiatement.

Récupérez toutes les autorisations déléguées définies par Microsoft Graph (l’application de ressources) dans votre application de locataire. Identifiez les autorisations déléguées que vous devez accorder à l’application cliente. Dans cet exemple, les autorisations de délégation sont

User.Read.AlletGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesAccordez les autorisations déléguées à l’application d’entreprise cliente en exécutant la requête suivante.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "consentType": "AllPrincipals", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "scope": "User.Read.All Group.Read.All" }Vérifiez que vous avez accordé un consentement administrateur à l’échelle du locataire en exécutant la requête suivante.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'

Accordez le consentement administrateur pour les autorisations d’application à l’aide de l’API Microsoft Graph

Dans cette section, vous accordez des autorisations d’application à votre application d’entreprise. Les autorisations d’application sont des autorisations dont votre application a besoin pour accéder à une API de ressource. Les autorisations sont définies par l’API de ressource et accordées à votre application d’entreprise, qui est l’application principale. Quand vous avez accordé à votre application l’accès à l’API de ressource, elle s’exécute en tant que service ou démon en arrière-plan sans utilisateur connecté. Les autorisations d’application sont également appelées rôles d’application.

Dans l’exemple suivant, vous accordez à l’application Microsoft Graph (le principal de l’ID 00001111-aaaa-2222-bbbb-3333cccc4444) un rôle d’application (autorisation d’application) de l’ID df021288-bdef-4463-88db-98f22de89214 qui est exposé par une application d’entreprise de ressources de l’ID 11112222-bbbb-3333-cccc-4444dddd5555.

Vous devez vous connecter avec, au minimum, le rôle Administrateur de rôle privilégié.

Récupérez les rôles d’application définis par Microsoft Graph dans votre locataire. Identifiez le rôle d’application que vous devez accorder à l’application d’entreprise cliente. Dans cet exemple, l’ID de rôle d’application est

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesAccordez l’autorisation d’application (rôle d’application) à l’application principale en exécutant la requête suivante.

POST https://graph.microsoft.com/v1.0/servicePrincipals/11112222-bbbb-3333-cccc-4444dddd5555/appRoleAssignedTo Request body { "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }