Tutoriel : Intégration de l'authentification unique (SSO) Microsoft Entra avec le VPN Check Point Remote Secure Access

Dans ce didacticiel, vous apprendrez comment intégrer le VPN Check Point Remote Secure Access avec Microsoft Entra ID. Lorsque vous intégrez Check Point Remote Secure Access VPN avec Microsoft Entra ID, vous pouvez :

- Contrôlez dans Microsoft Entra ID qui a accès au VPN Check Point Remote Secure Access.

- Permettez à vos utilisateurs d'être automatiquement connectés au VPN Check Point Remote Secure Access avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Check Point Remote Secure Access VPN pour lequel l’authentification SSO (authentification unique) est activée.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

- Check Point Remote Secure Access VPN prend en charge l’authentification SSO lancée par le fournisseur de services.

Ajout de Check Point Remote Secure Access VPN à partir de la galerie

Pour configurer l'intégration de Check Point Remote Secure Access VPN dans Microsoft Entra ID, vous devez ajouter Check Point Remote Secure Access VPN depuis la galerie à votre liste d'applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Sous la section Ajouter à partir de la galerie, dans la zone de recherche, tapez Check Point Remote Secure Access VPN.

- Sélectionnez Check Point Remote Secure Access VPN dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester Microsoft Entra SSO pour Check Point Remote Secure Access VPN

Configurez et testez Microsoft Entra SSO avec Check Point Remote Secure Access VPN à l'aide d'un utilisateur test appelé B.Simon. Pour que SSO fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l'utilisateur associé dans Check Point Remote Secure Access VPN.

Pour configurer et tester Microsoft Entra SSO avec Check Point Remote Secure Access VPN, effectuez les étapes suivantes :

Configurer Microsoft Entra SSO – pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créez un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuer l’utilisateur test Microsoft Entra – pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

Configurer l’authentification SSO de Check Point Remote Secure Access VPN pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur test VPN Check Point Remote Secure Access – pour avoir un homologue de B.Simon dans Check Point Remote Secure Access VPN qui est lié à la représentation Microsoft Entra de l'utilisateur.

Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Check Point Remote Secure Access VPN>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

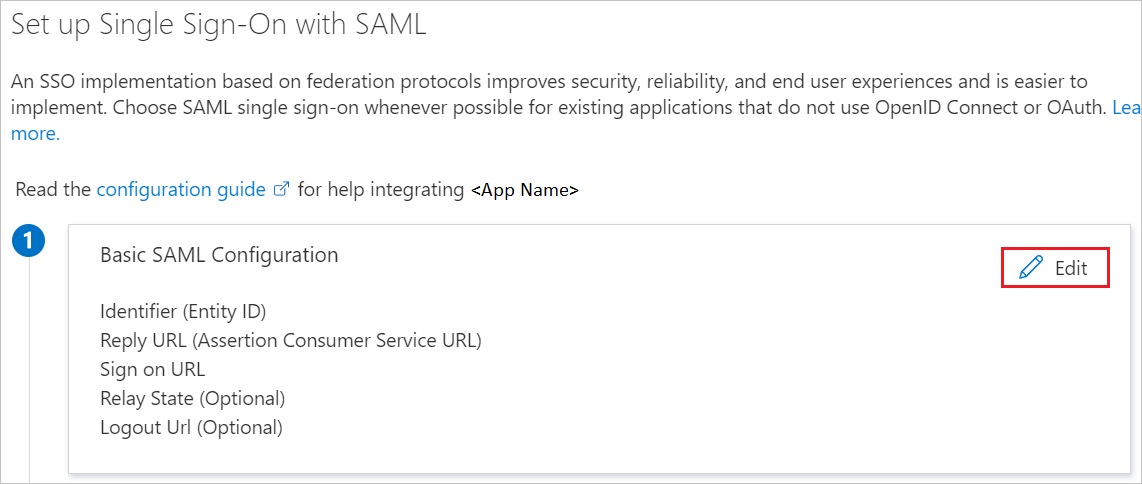

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon de Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, entrez les valeurs pour les champs suivants :

Dans la zone de texte Identificateur (ID d’entité) , saisissez une URL au format suivant :

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Dans la zone de texte URL de réponse, tapez une URL au format suivant :

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Dans la zone de texte URL de connexion, saisissez une URL au format suivant :

https://<GATEWAY_IP>/saml-vpn/

Remarque

Il ne s’agit pas de valeurs réelles. Mettez à jour ces valeurs avec l’identificateur, l’URL d’authentification et l’URL de réponse réels. Pour obtenir ces valeurs, contactez l’équipe du support technique de Check Point Remote Secure Access VPN. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

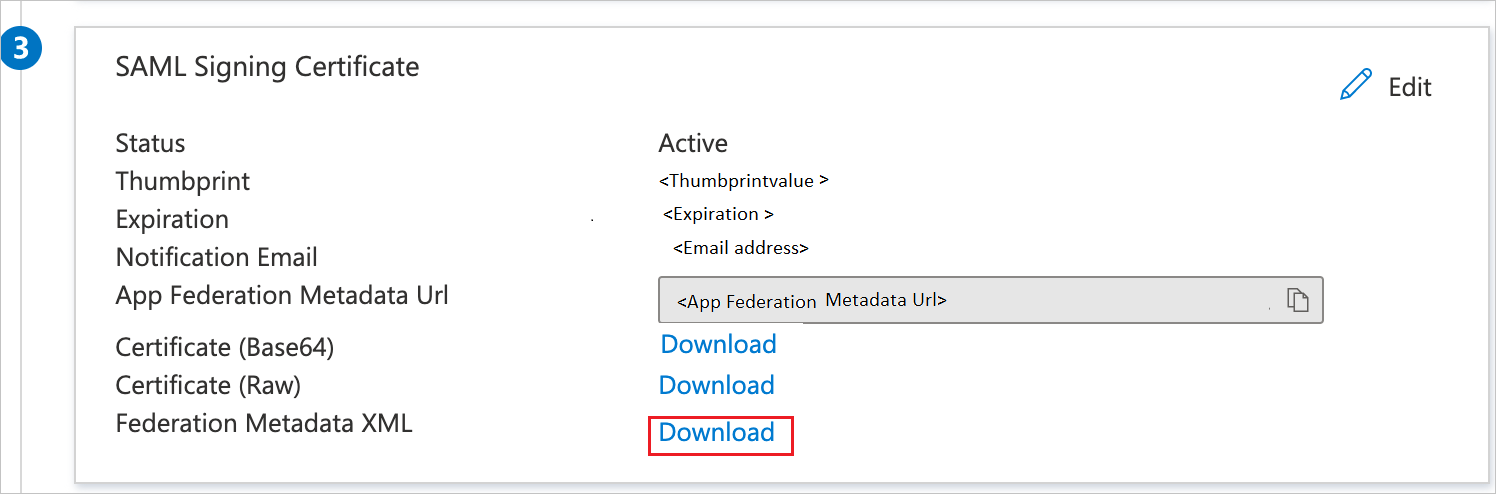

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez XML de métadonnées de fédération et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

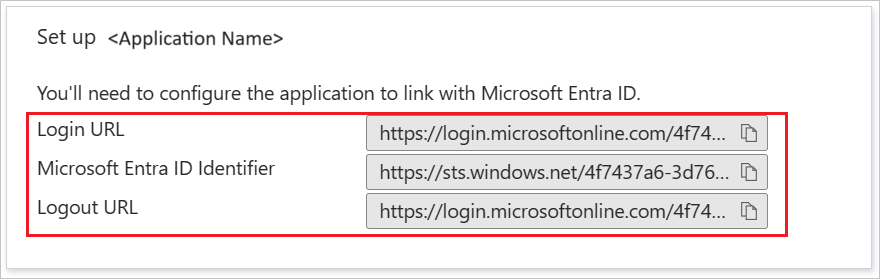

Dans la section Configurer Check Point Remote Secure Access VPN, copiez l’URL ou les URL appropriées selon vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez permettre à B.Simon d’utiliser l’authentification unique en lui octroyant l’accès à Check Point Remote Secure Access VPN.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Check Point Remote Secure Access VPN.

- Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification SSO pour Check Point Remote Secure Access VPN

Configurer un objet de profil utilisateur externe

Notes

Cette section est nécessaire uniquement si vous ne souhaitez pas utiliser d’annuaire Active Directory local (LDAP).

Configurer un profil utilisateur générique dans le SmartDashboard hérité :

Dans SmartConsole, accédez à Gestion et paramètres > Panneaux.

Dans la section Mobile Access (Accès mobile), cliquez sur Configure in SmartDashboard (Configurer dans SmartDashboard). Le SmartDashboard hérité s’ouvre.

Dans le volet Network Objects (Objets réseau), cliquez sur Utilisateurs.

Cliquez avec le bouton droit à un emplacement vide, puis sélectionnez New (Nouveau) > External User Profile (Profil utilisateur externe) > Match all users (Faire correspondre tous les utilisateurs).

Configurez les propriétés de External User Profile :

Dans la page General Properties (Propriétés générales) :

- Dans le champ de nom correspondant à External User Profile, conservez le nom par défaut

generic* - Dans le champ Date d’expiration, définissez la date applicable

- Dans le champ de nom correspondant à External User Profile, conservez le nom par défaut

Dans la page Authentification :

- Dans la liste déroulante Authentication Scheme (Schéma d’authentification), sélectionnez

undefined

- Dans la liste déroulante Authentication Scheme (Schéma d’authentification), sélectionnez

Dans les pages Location (Emplacement), Time (Heure) et Encryption (Chiffrement) :

- Configurez les autres paramètres applicables

Cliquez sur OK.

Dans la barre d’outils supérieure, cliquez sur Update (Mettre à jour), ou appuyez sur Ctrl+S.

Fermez SmartDashboard.

Dans SmartConsole, installez la stratégie de contrôle d’accès.

Configurer Remote Access VPN

Ouvrez l’objet de la passerelle de sécurité applicable.

Dans la page General Properties, activez la blade logicielle IPsec VPN (VPN IPsec).

Dans l’arborescence de gauche, cliquez dans la page IPsec VPN.

Dans la section This Security Gateway participates in the following VPN communities (Cette passerelle de sécurité fait partie des communautés VPN suivantes), cliquez sur Add (Ajouter), puis sélectionnez Remote Access Community (Communauté d’accès à distance).

Dans l’arborescence de gauche, cliquez sur VPN clients (Clients VPN) > Remote Access (Accès à distance).

Activez Support Visitor Mode (Prendre en charge le mode Visiteur).

Dans l’arborescence de gauche, cliquez sur VPN clients (Clients VPN) > Office Mode (Mode Bureau).

Sélectionnez Allow Office Mode (Autoriser le mode Bureau), puis sélectionnez la méthode du mode Bureau applicable.

Dans l’arborescence de gauche, cliquez sur VPN Clients (Clients VPN) > SAML Portal Settings (Paramètres du portail SAML).

Vérifiez que l’URL principale contient le nom de domaine complet de la passerelle. Ce nom de domaine doit finir par un suffixe DNS inscrit par votre organisation. Par exemple :

https://gateway1.company.com/saml-vpnVérifiez que le certificat est approuvé par le navigateur des utilisateurs finaux.

Cliquez sur OK.

Configurer un objet de fournisseur d’identité

Effectuez les étapes suivantes pour chaque passerelle de sécurité qui participe à Remote Access VPN.

Dans SmartConsole, dans la vue Passerelles et serveurs, cliquez sur Nouveau fournisseur d’identité > > d’utilisateur/d’identité>.

Dans la page New Identity Provider, effectuez les étapes suivantes.

a. Dans le champ Gateway, sélectionnez la passerelle de sécurité qui doit effectuer l’authentification SAML.

b. Dans le champ Service, dans la liste déroulante, sélectionnez Remote Access VPN.

c. Copiez la valeur Identificateur (ID d'entité) et collez-la dans la zone de texte Identificateur de la section Configuration SAML de base.

d. Copiez la valeur d’URL de réponse et collez-la dans la zone de texte URL de réponse de la section Configuration SAML de base.

e. Sélectionnez Import Metadata File (Importer le fichier de métadonnées) pour charger le fichier XML de métadonnées de fédération.

Remarque

Vous pouvez également sélectionner Insérer manuellement pour coller manuellement les valeurs ID d’entité et URL de connexion dans les champs correspondants, et pour charger le Fichier de certificat.

f. Cliquez sur OK.

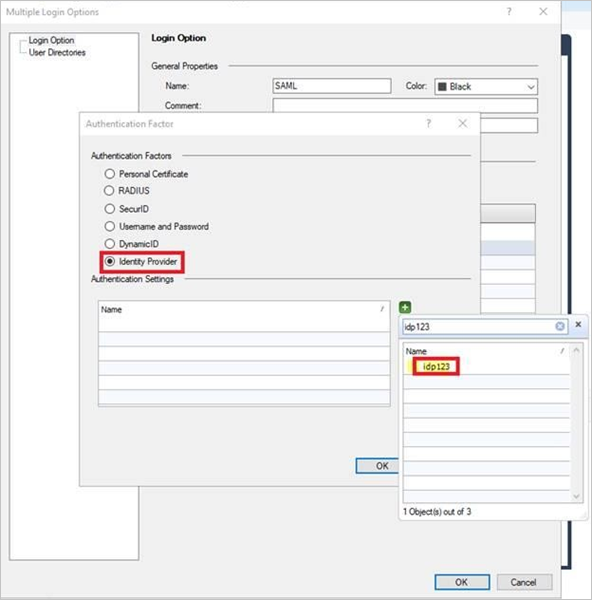

Configurer le fournisseur d’identité en tant que méthode d’authentification

Ouvrez l’objet de la passerelle de sécurité applicable.

Dans la page VPN Clients (Clients VPN) > Authentication (Authentification) :

a. Décochez la case Allow older clients to connect to this gateway (Autoriser les clients plus anciens à se connecter à cette passerelle).

b. Ajoutez un nouvel objet ou modifiez un domaine existant.

Entrez un nom et un nom d’affichage, puis ajoutez/modifiez une méthode d’authentification. Au cas où l’option de connexion serait utilisée sur les passerelles qui participent à MEP, le nom doit commencer par le préfixe

SAMLVPN_pour rendre l’expérience utilisateur plus fluide.

Sélectionnez l’option Identity Provider (Fournisseur d’identité), cliquez sur le bouton

+vert, puis sélectionnez l’objet de fournisseur d’identité applicable.

Dans la fenêtre Multiple Login Options (Options de connexion multiples), dans le volet gauche, cliquez sur User Directories (Annuaires des utilisateurs), puis sélectionnez Manual configuration (Configuration manuelle). Nous avons deux options :

- Si vous ne souhaitez pas utiliser d’annuaire Active Directory local (LDAP), sélectionnez uniquement External User Profiles, puis cliquez sur OK.

- Si vous souhaitez utiliser un annuaire Active Directory local (LDAP), sélectionnez uniquement LDAP users (Utilisateurs LDAP), puis dans LDAP Lookup Type (Type de recherche LDAP), sélectionnez email (e-mail). Puis cliquez sur OK.

Configurez les paramètres nécessaires dans la base de données de gestion :

Fermez SmartConsole.

Connectez-vous avec l’outil GuiDBEdit au serveur d’administration (consultez sk13009).

Dans le volet supérieur gauche, accédez à Edit (Modifier) > Network Objects (Objets réseau).

Dans le volet supérieur droit, sélectionnez l’objet Security Gateway (Passerelle de sécurité).

Dans le volet inférieur, accédez à realms_for_blades>vpn.

Si vous ne souhaitez pas utiliser d’annuaire Active Directory local (LDAP), affectez à do_ldap_fetch la valeur false, et à do_generic_fetch la valeur true. Cliquez ensuite sur OK. Si vous souhaitez utiliser un annuaire Active Directory local (LDAP), affectez à do_ldap_fetch la valeur true, et à do_generic_fetch la valeur false. Cliquez ensuite sur OK.

Répétez les étapes 4 à 6 pour toutes les passerelles de sécurité applicables.

Enregistrez tous les changements apportés en sélectionnant Fichier>Enregistrer tout.

Fermez l’outil GuiDBEdit.

Chaque passerelle de sécurité et chaque blade logicielle a des paramètres distincts. Vérifiez les paramètres de chaque passerelle de sécurité et de chaque blade logicielle qui utilise l’authentification (VPN, Mobile Access et Identity Awareness).

Veillez à sélectionner l’option LDAP users uniquement pour les blades logicielles qui utilisent LDAP.

Veillez à sélectionner l’option External User Profiles uniquement pour les blades logicielles qui n’utilisent pas LDAP.

Installez la stratégie de contrôle d’accès sur chaque passerelle de sécurité.

Installation et configuration du client VPN RA

Installez le client VPN.

Définissez le mode d’exploration du fournisseur d’identité (facultatif).

Par défaut, le client Windows utilise son navigateur intégré, et le client macOS utilise Safari pour s’authentifier sur le portail du fournisseur d’identité. Pour les clients Windows, modifiez ce comportement de façon à utiliser Internet Explorer à la place :

Sur la machine cliente, ouvrez un éditeur de texte brut en tant qu’administrateur.

Ouvrez le fichier

trac.defaultsdans l’éditeur de texte.Sur les éditions 32 bits de Windows :

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsSur les éditions 64 bits de Windows :

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Remplacez la valeur

embeddedde l’attributidp_browser_modeparIE.Enregistrez le fichier .

Redémarrez le service du client Check Point Endpoint Security VPN.

Ouvrez l’invite de commandes Windows en tant qu’administrateur, puis exécutez les commandes suivantes :

# net stop TracSrvWrapper# net start TracSrvWrapperDémarrez l’authentification avec le navigateur s’exécutant en arrière-plan :

Sur la machine cliente, ouvrez un éditeur de texte brut en tant qu’administrateur.

Ouvrez le fichier

trac.defaultsdans l’éditeur de texte.Sur les éditions 32 bits de Windows :

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsSur les éditions 64 bits de Windows :

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsSur macOS :

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Remplacez la valeur de

idp_show_browser_primary_auth_flowparfalse.Enregistrez le fichier .

Redémarrez le service du client Check Point Endpoint Security VPN.

Sur les clients Windows, ouvrez l’invite de commandes Windows en tant qu’administrateur, puis exécutez les commandes suivantes :

# net stop TracSrvWrapper# net start TracSrvWrapperSur les clients macOS, exécutez :

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Créer l’utilisateur de test Check Point Remote Secure Access VPN

Dans cette section, vous allez créer une utilisatrice appelée Britta Simon dans Check Point Remote Secure Access VPN. Rapprochez-vous de l’équipe du support technique de Check Point Remote Secure Access VPN pour ajouter les utilisateurs à la plateforme Check Point Remote Secure Access VPN. Les utilisateurs doivent être créés et activés avant que vous utilisiez l’authentification unique.

Tester l’authentification unique (SSO)

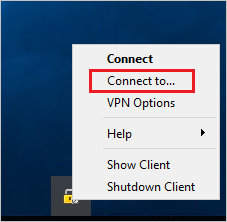

Ouvrez le client VPN, puis cliquez sur Connect to... (Se connecter à).

Dans la liste déroulante, sélectionnez Site, puis cliquez sur Se connecter.

Dans la fenêtre contextuelle de connexion Microsoft Entra, connectez-vous à l'aide des informations d'identification Microsoft Entra que vous avez créées dans la section Créer un utilisateur de test Microsoft Entra.

Étapes suivantes

Une fois que vous avez configuré Check Point Remote Secure Access VPN, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.