Tutoriel : Intégration de Microsoft Entra SSO avec New Relic

Dans ce didacticiel, vous apprendrez comment intégrer New Relic à Microsoft Entra ID. Lorsque vous intégrez New Relic à Microsoft Entra ID, vous pouvez :

- Contrôlez dans Microsoft Entra ID qui a accès à New Relic.

- Permettez à vos utilisateurs d’être automatiquement connectés à New Relic avec leurs comptes Microsoft Entra.

- gérer vos comptes à un emplacement central : le portail Azure.

Prérequis

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Une organisation New Relic sur le compte/modèle d’utilisateur New Relic One et sur l’édition Pro ou Enterprise. Pour plus d’informations, consultez Configuration New Relic requise.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

New Relic prend en charge l’authentification unique lancée par le fournisseur de services ou le fournisseur d’identité.

New Relic prend en charge l’attribution automatisée d’utilisateurs.

Ajouter New Relic depuis la galerie

Pour configurer l'intégration de New Relic dans Microsoft Entra ID, vous devez ajouter New Relic (par organisation) depuis la galerie à votre liste d'applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Sur la page Parcourir Microsoft Entra Gallery, tapez New Relic (By Organization) dans la zone de recherche.

- Sélectionnez New Relic (By Organization) dans les résultats, puis sélectionnez Créer. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester Microsoft Entra SSO pour New Relic

Configurez et testez Microsoft Entra SSO avec New Relic en utilisant un utilisateur test appelé B.Simon. Pour que SSO fonctionne, vous devez établir une relation liée entre un utilisateur Microsoft Entra et l'utilisateur associé dans New Relic.

Pour configurer et tester Microsoft Entra SSO avec New Relic :

- Configurez Microsoft Entra SSO pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créez un utilisateur test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuer l'utilisateur de test Microsoft Entra pour permettre à B.Simon d'utiliser l'authentification unique Microsoft Entra.

- Configurer l’authentification unique New Relic pour configurer les paramètres d’authentification unique côté New Relic.

- Créez un utilisateur test New Relic pour avoir un homologue pour B.Simon dans New Relic lié à l'utilisateur Microsoft Entra.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à la page d’intégration d’application à partir de Identité>Applications>Applications d’entreprise>New Relic by Organization, puis recherchez la section Gérer. Ensuite, sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

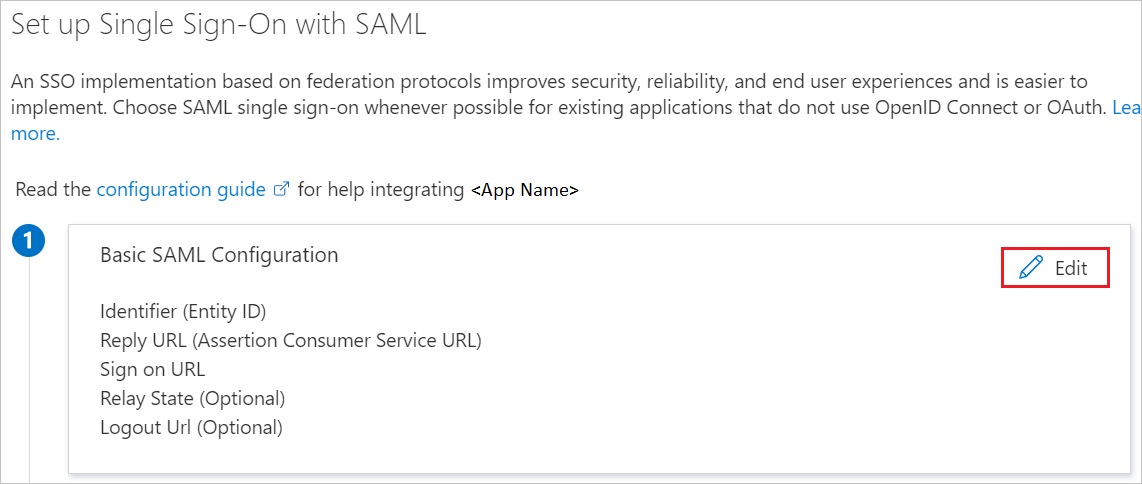

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, entrez des valeurs pour Identificateur et URL de réponse.

- Récupérez ces valeurs à partir de l’interface utilisateur du domaine d’authentification New Relic. À partir de là :

- Si vous disposez de plusieurs domaines d'authentification, choisissez celui auquel vous souhaitez que Microsoft Entra SSO se connecte. La plupart des entreprises n’ont qu’un seul domaine d’authentification appelé Default (Par défaut). S’il n’existe qu’un seul domaine d’authentification, vous n’avez rien à sélectionner.

- Dans la section Authentication (Authentification), Assertion consumer URL (URL du consommateur d’assertion) contient la valeur à utiliser pour Reply URL (URL de réponse).

- Dans la section Authentication (Authentification), Our entity ID (Notre ID d’entité) contient la valeur à utiliser pour Identifier (Identificateur).

- Récupérez ces valeurs à partir de l’interface utilisateur du domaine d’authentification New Relic. À partir de là :

Dans la section User Attributes & Claims (Attributs et revendications utilisateur), vérifiez que Unique User Identifier (Identificateur utilisateur unique) est mappé à un champ qui contient l’adresse e-mail utilisée dans New Relic.

- Le champ par défaut user.userprincipalname fonctionne pour vous si ses valeurs correspondent aux adresses e-mail New Relic.

- Il se peut que le champ user.mail fonctionne mieux si user.userprincipalname n’est pas l’adresse e-mail New Relic.

Dans la section Certificat de signature SAML, copiez la valeur de URL des métadonnées de fédération d’application, puis enregistrez-la pour une utilisation ultérieure.

Dans la section Configurer New Relic by Organization, copiez la valeur de URL de connexion, puis enregistrez-la pour une utilisation ultérieure.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez permettre à B.Simon d’utiliser l’authentification unique en accordant l’accès à New Relic.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>New Relic.

- Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification unique pour New Relic

Pour configurer l’authentification unique dans New Relic, suivez ces étapes.

Connectez-vous à New Relic.

Accédez à l’interface utilisateur du domaine d’authentification.

Choisissez le domaine d'authentification auquel vous souhaitez que Microsoft Entra SSO se connecte (si vous disposez de plusieurs domaines d'authentification). La plupart des entreprises n’ont qu’un seul domaine d’authentification appelé Default (Par défaut). S’il n’existe qu’un seul domaine d’authentification, vous n’avez rien à sélectionner.

Dans la section Authentication (Authentification), sélectionnez Configure (Configurer).

Pour Source des métadonnées SAML, entrez la valeur que vous avez précédemment enregistrée dans le champ URL des métadonnées de la fédération d’application Microsoft Entra ID.

Pour URL cible SSO, saisissez la valeur que vous avez précédemment enregistrée dans le champ URL de connexion Microsoft Entra ID.

Après avoir vérifié que les paramètres semblent corrects du côté de Microsoft Entra ID et de New Relic, sélectionnez Enregistrer. Si la configuration est incorrecte des deux côtés, vos utilisateurs ne pourront pas se connecter à New Relic.

Créer un utilisateur de test New Relic

Dans cette section, vous allez créer un utilisateur appelé B.Simon dans New Relic.

Connectez-vous à New Relic.

Accédez à l’interface utilisateur de gestion des utilisateurs.

Sélectionnez Ajouter un utilisateur.

Pour Name (Nom), entrez B.Simon.

Pour Email, saisissez la valeur qui sera envoyée par Microsoft Entra SSO.

Choisissez un type d’utilisateur dans Type et un groupe d’utilisateurs dans Group pour l’utilisateur. Pour un utilisateur de test, Basic user (Utilisateur de base) pour Type et User (Utilisateur) pour Group sont des choix raisonnables.

Pour enregistrer l’utilisateur, sélectionnez Add User (Ajouter un utilisateur).

Notes

New Relic prend également en charge l’attribution automatique d’utilisateurs. Vous trouverez plus d’informations sur la configuration de cette fonctionnalité ici.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Lancée par le fournisseur de services :

Cliquez sur Tester cette application. Vous êtes alors redirigé vers l’URL de connexion à New Relic, d’où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion à New Relic et lancez le flux de connexion.

Lancée par le fournisseur d’identité :

- Cliquez sur Tester cette application. Vous êtes alors normalement connecté automatiquement à l’instance de New Relic pour laquelle vous avez configuré l’authentification unique.

Vous pouvez aussi utiliser Mes applications de Microsoft pour tester l’application dans n’importe quel mode. Si, quand vous cliquez sur la vignette New Relic dans Mes applications, le mode Fournisseur de services est configuré, vous êtes redirigé vers la page de connexion de l’application pour lancer le flux de connexion ; s’il s’agit du mode Fournisseur d’identité, vous êtes automatiquement connecté à l’instance de New Relic pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Étapes suivantes

Une fois que vous avez terminé, vous pouvez consulter l’interface utilisateur de gestion des utilisateurs pour vérifier que vos utilisateurs ont été ajoutés à New Relic.

Ensuite, vous voudrez probablement affecter vos utilisateurs à des rôles ou des comptes Relic spécifiques. Pour en savoir plus à ce sujet, consultez Concepts de gestion des utilisateurs.

Dans l’interface utilisateur du domaine d’authentification New Relic, vous pouvez configurer d’autres paramètres, comme le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour