Appartenance au groupe dans un groupe dynamique dans Microsoft Entra ID

Cet aperçu de fonctionnalité dans Microsoft Entra ID permet aux administrateurs de créer des groupes dynamiques et des unités administratives qui se remplissent en ajoutant des membres d’autres groupes avec l’attribut memberOf. Les applications qui ne pouvaient pas lire l’apppartenance basée sur un groupe précédemment dans Microsoft Entra ID peuvent désormais lire l’intégralité de l’appartenance de ces nouveaux groupes memberOf. Ces groupes peuvent être utilisés non seulement pour les applications, mais également pour les attributions de licences.

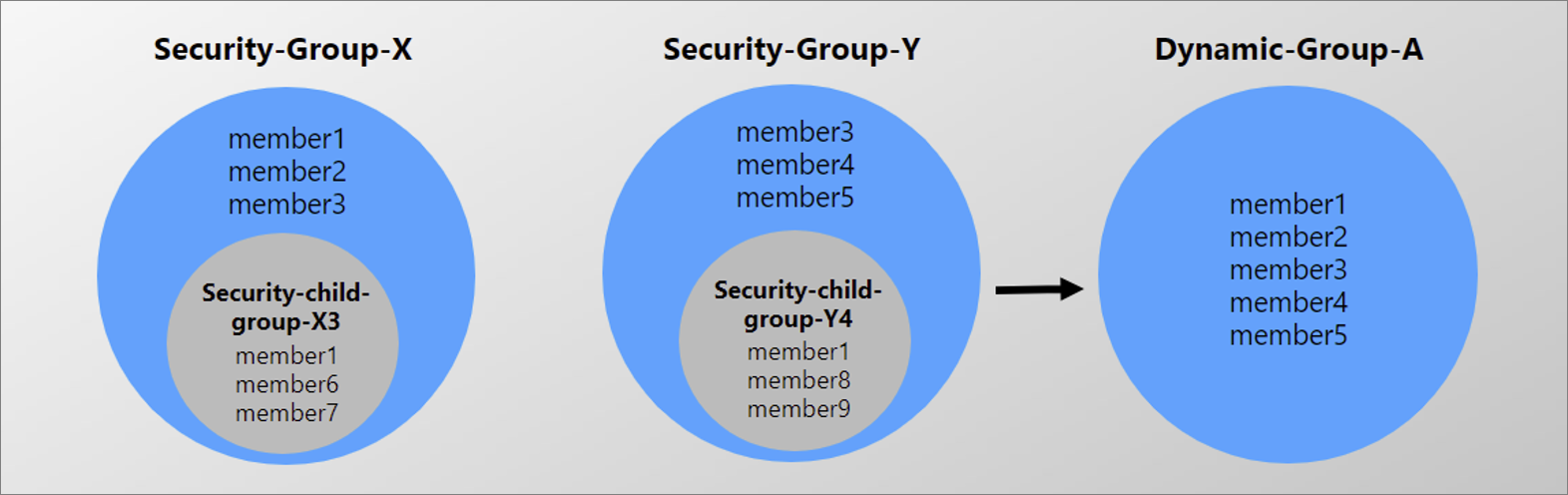

Le diagramme suivant montre comment créer Dynamic-Group-A avec les membres de Security-Group-X et Security-Group-Y. Les membres des groupes à l’intérieur de groupe de sécurité-X et Y ne deviennent pas membres de groupe dynamique-A.

Avec cet aperçu, les administrateurs peuvent configurer des groupes dynamiques avec l’attribut memberOf dans le portail Azure, Microsoft Graph et PowerShell. Les groupes de sécurité, les groupes Microsoft 365, les groupes synchronisés à partir d’Active Directory local peuvent tous être ajoutés en tant que membres de ces groupes dynamiques. Ils peuvent également être ajoutés à un seul groupe. Par exemple, le groupe dynamique peut être un groupe de sécurité, mais vous pouvez utiliser des groupes Microsoft 365, des groupes de sécurité et des groupes synchronisés localement pour définir son appartenance.

Prérequis

Vous devez être au moins un Administrateur d’utilisateurs pour utiliser l’attribut memberOf afin de créer un groupe dynamique Microsoft Entra. Vous devez disposer d’une licence Microsoft Entra ID P1 ou P2 pour le locataire Microsoft Entra.

Limitations de la version préliminaire

- Chaque locataire Microsoft Entra est limité à 500 groupes dynamiques à l’aide de l’attribut

memberOf. Les groupesmemberOfcomptent vers le quota total de membres de groupe dynamique de 15 000. - Chaque groupe dynamique peut avoir jusqu’à 50 groupes membres.

- Pendant l’ajout de membres de groupes de sécurité à des groupes dynamiques

memberOf, seuls les membres directs du groupe de sécurité deviennent membres du groupe dynamique. - Vous ne pouvez pas utiliser un groupe dynamique

memberOfpour définir l’appartenance d’un autre groupe dynamiquememberOf. Par exemple, le groupe dynamique A, comprenant des membres des groupes B et C, ne peut pas être membre du groupe dynamique D. - L’attribut

memberOfne peut pas être utilisé avec d’autres règles. Par exemple, une règle qui indique que le groupe dynamique A doit contenir des membres du groupe B et doit également contenir uniquement des utilisateurs situés à Redmond échoue. - Le générateur de règles de groupe dynamique et la fonctionnalité de validation ne peuvent pas être utilisés pour

memberOfà ce stade. - L’attribut

memberOfne peut pas être utilisé avec d’autres opérateurs. Par exemple, vous ne pouvez pas créer une règle qui indique « Les membres du groupe A ne peuvent pas appartenir au groupe dynamique B ».

Bien démarrer

Cette fonctionnalité peut être utilisée dans le portail Azure, dans Microsoft Graph et dans PowerShell. Étant donné que memberOf n’est pas encore pris en charge dans le générateur de règles, vous devez entrer votre règle dans l’éditeur de règle.

Étapes pour créer un groupe dynamique memberOf

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Groupes>Tous les groupes.

- Cliquez sur Nouveau groupe.

- Remplissez les détails du groupe. Le type de groupe peut être Sécurité ou Microsoft 365, et le type d’appartenance peut être défini sur Utilisateur dynamique ou Appareil dynamique.

- Sélectionnez Ajouter une requête dynamique.

- memberOf n’est pas encore pris en charge dans le générateur de règles. Sélectionnez Modifier pour écrire la règle dans la zone Syntaxe de la règle.

- Exemple de règle d’utilisateur :

user.memberof -any (group.objectId -in ['groupId', 'groupId']) - Exemple de règle d’appareil :

device.memberof -any (group.objectId -in ['groupId', 'groupId'])

- Exemple de règle d’utilisateur :

- Sélectionnez OK.

- Sélectionnez Créer un groupe.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour