Principes de base de l’administration basée sur les rôles pour Configuration Manager

S’applique à : Gestionnaire de Configuration (branche actuelle)

Avec Configuration Manager, vous utilisez l’administration basée sur les rôles pour sécuriser l’accès dont les utilisateurs administratifs ont besoin pour utiliser Configuration Manager. Vous sécurisez également l’accès aux objets que vous gérez, tels que les collections, les déploiements et les sites.

Le modèle d’administration basée sur les rôles définit et gère de manière centralisée l’accès à la sécurité à l’échelle de la hiérarchie. Ce modèle est destiné à tous les sites et paramètres de site à l’aide des éléments suivants :

Les rôles de sécurité sont attribués aux utilisateurs administratifs pour leur donner l’autorisation de Configuration Manager objets. Par exemple, l’autorisation de créer ou de modifier les paramètres du client.

Les étendues de sécurité sont utilisées pour regrouper des instances spécifiques d’objets qu’un utilisateur administratif est chargé de gérer. Par exemple, une application qui installe la console Configuration Manager.

Les regroupements sont utilisés pour spécifier des groupes d’utilisateurs et d’appareils que l’utilisateur administratif peut gérer dans Configuration Manager.

Avec la combinaison de rôles, d’étendues et de regroupements, vous séparez les affectations administratives qui répondent aux exigences de votre organisation. Utilisés ensemble, ils définissent l’étendue administrative d’un utilisateur. Cette étendue administrative contrôle les objets affichés par un utilisateur administratif dans la console Configuration Manager et contrôle les autorisations dont dispose un utilisateur sur ces objets.

Avantages

Les éléments suivants sont les avantages de l’administration basée sur les rôles dans Configuration Manager :

Les sites ne sont pas utilisés comme limites administratives. En d’autres termes, n’étendez pas un site principal autonome à une hiérarchie avec un site d’administration centrale pour séparer les utilisateurs administratifs.

Vous créez des utilisateurs administratifs pour une hiérarchie et ne devez leur attribuer la sécurité qu’une seule fois.

Toutes les affectations de sécurité sont répliquées et disponibles dans toute la hiérarchie. Les configurations d’administration basée sur les rôles sont répliquées sur chaque site de la hiérarchie en tant que données globales, puis appliquées à toutes les connexions d’administration.

Importante

Les retards de réplication intersite peuvent empêcher un site de recevoir des modifications pour l’administration basée sur les rôles. Pour plus d’informations sur la surveillance de la réplication de base de données intersite, consultez Transferts de données entre sites.

Il existe des rôles de sécurité intégrés qui sont utilisés pour attribuer les tâches d’administration classiques. Créez vos propres rôles de sécurité personnalisés pour prendre en charge vos besoins métier spécifiques.

Les utilisateurs administratifs voient uniquement les objets qu’ils ont les autorisations de gérer.

Vous pouvez auditer les actions de sécurité administratives.

Rôles de sécurité

Utilisez des rôles de sécurité pour accorder des autorisations de sécurité aux utilisateurs administratifs. Les rôles de sécurité sont des groupes d’autorisations de sécurité que vous attribuez aux utilisateurs administratifs afin qu’ils puissent effectuer leurs tâches administratives. Ces autorisations de sécurité définissent les actions qu’un utilisateur administratif peut effectuer et les autorisations accordées pour des types d’objets particuliers. En guise de meilleure pratique en matière de sécurité, attribuez les rôles de sécurité qui fournissent le moins d’autorisations requises pour la tâche.

Configuration Manager a plusieurs rôles de sécurité intégrés pour prendre en charge les regroupements classiques de tâches d’administration. Vous pouvez créer vos propres rôles de sécurité personnalisés pour prendre en charge vos besoins métier spécifiques.

Le tableau suivant récapitule tous les rôles intégrés :

| Nom | Description |

|---|---|

| Administrateur d’application | Combine les autorisations du gestionnaire de déploiement d’application et des rôles d’auteur d’application . Les utilisateurs administratifs disposant de ce rôle peuvent également gérer les requêtes, afficher les paramètres de site, gérer les regroupements, modifier les paramètres de l’affinité entre utilisateurs et appareils et gérer les environnements virtuels App-V. |

| Auteur de l’application | Peut créer, modifier et mettre hors service des applications. Les utilisateurs administratifs disposant de ce rôle peuvent également gérer les applications, les packages et les environnements virtuels App-V. |

| Gestionnaire de déploiement d’applications | Peut déployer des applications. Les utilisateurs administratifs disposant de ce rôle peuvent afficher une liste d’applications. Ils peuvent gérer les déploiements pour les applications, les alertes et les packages. Ils peuvent afficher les regroupements et leurs membres, les messages d’état, les requêtes, les règles de remise conditionnelle et les environnements virtuels App-V. |

| Gestionnaire de ressources | Accorde des autorisations pour gérer le point de synchronisation Asset Intelligence, les classes de création de rapports Asset Intelligence, l’inventaire logiciel, l’inventaire matériel et les règles de contrôle. |

| Gestionnaire d’accès aux ressources de l’entreprise | Accorde des autorisations pour créer, gérer et déployer des profils d’accès aux ressources d’entreprise. Par exemple, wi-fi, VPN, Exchange ActiveSync e-mail et profils de certificat. |

| Gestionnaire des paramètres de conformité | Accorde des autorisations pour définir et surveiller les paramètres de conformité. Les utilisateurs administratifs disposant de ce rôle peuvent créer, modifier et supprimer des éléments de configuration et des bases de référence. Ils peuvent également déployer des bases de référence de configuration sur des regroupements, démarrer l’évaluation de la conformité et démarrer la correction pour les ordinateurs non conformes. |

| Endpoint Protection Manager | Accorde des autorisations pour créer, modifier et supprimer des stratégies Endpoint Protection. Ils peuvent déployer ces stratégies sur des regroupements, créer et modifier des alertes, et surveiller l’état de Endpoint Protection. |

| Administrateur complet | Accorde toutes les autorisations dans Configuration Manager. L’utilisateur administratif qui installe Configuration Manager reçoit automatiquement ce rôle de sécurité, toutes les étendues et toutes les collections. |

| Administrateur d’infrastructure | Accorde des autorisations pour créer, supprimer et modifier l’infrastructure du serveur Configuration Manager et pour exécuter des tâches de migration. |

| Gestionnaire de déploiement de système d’exploitation | Accorde des autorisations pour créer des images de système d’exploitation et les déployer sur des ordinateurs, gérer les packages et les images de mise à niveau du système d’exploitation, les séquences de tâches, les pilotes, les images de démarrage et les paramètres de migration d’état. |

| Administrateur des opérations | Accorde des autorisations pour toutes les actions dans Configuration Manager à l’exception des autorisations de gestion de la sécurité. Ce rôle ne peut pas gérer les utilisateurs administratifs, les rôles de sécurité et les étendues de sécurité. |

| Analyste en lecture seule | Accorde des autorisations pour afficher tous les objets Configuration Manager. |

| Opérateur d’outils à distance | Accorde des autorisations pour exécuter et auditer les outils d’administration à distance qui aident les utilisateurs à résoudre les problèmes d’ordinateur. Les utilisateurs administratifs disposant de ce rôle peuvent exécuter le contrôle à distance, l’assistance à distance et le Bureau à distance à partir de la console Configuration Manager. |

| Administrateur de sécurité | Accorde des autorisations pour ajouter et supprimer des utilisateurs administratifs et pour associer des utilisateurs administratifs à des rôles de sécurité, des regroupements et des étendues de sécurité. Les utilisateurs administratifs disposant de ce rôle peuvent également créer, modifier et supprimer des rôles de sécurité, ainsi que les étendues de sécurité et les regroupements qui leur sont attribués. |

| Gestionnaire de mises à jour logicielles | Accorde des autorisations pour définir et déployer des mises à jour logicielles. Les utilisateurs administratifs disposant de ce rôle peuvent gérer les groupes de mises à jour logicielles, les déploiements et les modèles de déploiement. |

Conseil

Si vous disposez d’autorisations, vous pouvez afficher la liste de tous les rôles de sécurité dans la console Configuration Manager. Pour afficher les rôles, accédez à l’espace de travail Administration , développez Sécurité, puis sélectionnez le nœud Rôles de sécurité .

Vous ne pouvez pas modifier les rôles de sécurité intégrés, à part ajouter des utilisateurs administratifs. Vous pouvez copier le rôle, apporter des modifications, puis enregistrer ces modifications en tant que nouveau rôle de sécurité personnalisé. Vous pouvez également importer des rôles de sécurité que vous avez exportés à partir d’une autre hiérarchie, comme un environnement lab. Pour plus d’informations, consultez Configurer l’administration basée sur les rôles.

Passez en revue les rôles de sécurité et leurs autorisations pour déterminer si vous allez utiliser les rôles de sécurité intégrés ou si vous devez créer vos propres rôles de sécurité personnalisés.

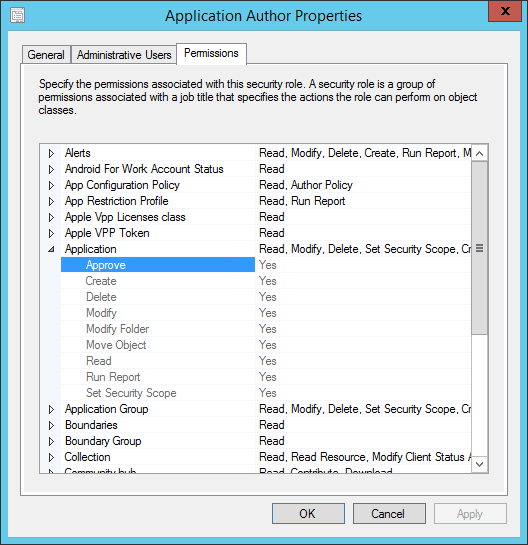

Autorisations de rôle

Chaque rôle de sécurité a des autorisations spécifiques pour différents types d’objets. Par exemple, le rôle d’auteur d’application dispose des autorisations suivantes pour les applications :

- Approuver

- Créer

- Supprimer

- Modifier

- Modifier le dossier

- Déplacer un objet

- Lecture

- Exécuter le rapport

- Définir l’étendue de sécurité

Ce rôle dispose également d’autorisations pour d’autres objets.

Pour plus d’informations sur la façon d’afficher les autorisations d’un rôle ou de modifier les autorisations d’un rôle personnalisé, consultez Configurer l’administration basée sur les rôles.

Planifier les rôles de sécurité

Utilisez ce processus pour planifier Configuration Manager rôles de sécurité dans votre environnement :

Identifiez les tâches que les utilisateurs administratifs doivent effectuer dans Configuration Manager. Ces tâches peuvent être liées à un ou plusieurs groupes de tâches de gestion. Par exemple, le déploiement de systèmes d’exploitation et de paramètres pour la conformité.

Mappez ces tâches d’administration à un ou plusieurs des rôles intégrés.

Si certains utilisateurs administratifs effectuent les tâches de plusieurs rôles, affectez les utilisateurs à plusieurs rôles. Ne créez pas de rôle personnalisé qui combine les autorisations.

Si les tâches que vous avez identifiées ne correspondent pas aux rôles de sécurité intégrés, créez et testez des rôles personnalisés.

Pour plus d’informations, consultez Créer des rôles de sécurité personnalisés et Configurer des rôles de sécurité.

Collections

Les regroupements spécifient les utilisateurs et les appareils qu’un utilisateur administratif peut afficher ou gérer. Par exemple, pour déployer une application sur un appareil, l’utilisateur administratif doit disposer d’un rôle de sécurité qui accorde l’accès à un regroupement qui contient l’appareil.

Pour plus d’informations sur les collections, consultez Présentation des collections.

Avant de configurer l’administration basée sur les rôles, décidez si vous devez créer des regroupements pour l’une des raisons suivantes :

- Organisation fonctionnelle. Par exemple, des collections distinctes de serveurs et de stations de travail.

- Alignement géographique. Par exemple, des collections distinctes pour Amérique du Nord et l’Europe.

- Exigences de sécurité et processus métier. Par exemple, des regroupements distincts pour les ordinateurs de production et de test.

- Alignement de l’organisation. Par exemple, des collections distinctes pour chaque unité commerciale.

Pour plus d’informations, consultez Configurer des regroupements pour gérer la sécurité.

Étendues de sécurité

Utilisez des étendues de sécurité pour fournir aux utilisateurs administratifs l’accès aux objets sécurisables. Une étendue de sécurité est un ensemble nommé d’objets sécurisables qui sont affectés aux utilisateurs administrateurs en tant que groupe. Tous les objets sécurisables sont affectés à une ou plusieurs étendues de sécurité. Configuration Manager a deux étendues de sécurité intégrées :

Tout : accorde l’accès à toutes les étendues. Vous ne pouvez pas affecter d’objets à cette étendue de sécurité.

Par défaut : cette étendue est utilisée par défaut pour tous les objets. Lorsque vous installez Configuration Manager, tous les objets sont affectés à cette étendue de sécurité.

Si vous souhaitez limiter les objets que les utilisateurs administratifs peuvent voir et gérer, créez vos propres étendues de sécurité personnalisées. Les étendues de sécurité ne prennent pas en charge une structure hiérarchique et ne peuvent pas être imbriquées. Les étendues de sécurité peuvent contenir un ou plusieurs types d’objets, qui incluent les éléments suivants :

- Abonnements aux alertes

- Applications et groupes d’applications

- Environnements virtuels des applications App-V

- Images de démarrage

- Groupes de limites

- Éléments de configuration et bases de référence

- Paramètres client personnalisés

- Points de distribution et groupes de points de distribution

- Packages de pilotes

- Stratégies Endpoint Protection (toutes)

- Dossiers

- Conditions globales

- Tâches de migration

- OneDrive Entreprise profils

- Images de système d’exploitation de machine virtuelle prises en charge

- Packages de mise à niveau du système d’exploitation

- Packages

- Requêtes

- Profils de connexion distante

- Scripts

- Sites

- Règles de contrôle des logiciels

- Groupes de mises à jour logicielles

- Packages de mises à jour logicielles

- Séquences de tâches

- Éléments de configuration des données et des profils utilisateur

- Windows Update pour les stratégies d’entreprise

Il existe également des objets que vous ne pouvez pas inclure dans les étendues de sécurité, car ils sont uniquement sécurisés par des rôles de sécurité. L’accès administratif à ces objets ne peut pas être limité à un sous-ensemble des objets disponibles. Par exemple, vous pouvez avoir un utilisateur administratif qui crée des groupes de limites utilisés pour un site spécifique. Étant donné que l’objet de limite ne prend pas en charge les étendues de sécurité, vous ne pouvez pas attribuer à cet utilisateur une étendue de sécurité qui fournit uniquement l’accès aux limites qui peuvent être associées à ce site. Étant donné qu’un objet de limite ne peut pas être associé à une étendue de sécurité, lorsque vous attribuez un rôle de sécurité qui inclut l’accès aux objets limites à un utilisateur, cet utilisateur peut accéder à toutes les limites de la hiérarchie.

Les objets qui ne prennent pas en charge les étendues de sécurité incluent, mais ne sont pas limités aux éléments suivants :

- Forêts Active Directory

- Utilisateurs administratifs

- Alertes

- Limites

- Associations d’ordinateurs

- Paramètres client par défaut

- Modèles de déploiement

- Pilotes de périphériques

- Migration des mappages site à site

- Rôles de sécurité

- Étendues de sécurité

- Adresses de site

- Rôles de système de site

- Mises à jour logicielles

- Messages d’état

- Affinités entre les utilisateurs et les appareils

Créez des étendues de sécurité lorsque vous devez limiter l’accès à des instances distinctes d’objets. Par exemple :

Vous avez un groupe d’utilisateurs administratifs qui doivent voir les applications de production et non les applications de test. Créez une étendue de sécurité pour les applications de production et une autre pour les applications de test.

Un groupe d’utilisateurs administratifs nécessite l’autorisation Lecture pour des groupes de mises à jour logicielles spécifiques. Un autre groupe d’utilisateurs administratifs nécessite des autorisations Modifier et Supprimer pour d’autres groupes de mises à jour logicielles. Créez différentes étendues de sécurité pour ces groupes de mises à jour logicielles.

Pour plus d’informations, consultez Configurer des étendues de sécurité pour un objet.

Prochaines étapes

Configurer l’administration basée sur les rôles pour Configuration Manager