Tutoriel : Configurer un point de mise à jour logicielle pour utiliser TLS/SSL avec un certificat PKI

S’applique à : Configuration Manager (branche actuelle)

La configuration de serveurs WSUS (Windows Server Update Services) et de leurs points de mise à jour logicielle (SUP) correspondants pour utiliser TLS/SSL peut réduire la capacité d’un attaquant potentiel à compromettre à distance un client et d’élever des privilèges. Pour vous assurer que les meilleurs protocoles de sécurité sont en place, nous vous recommandons vivement d’utiliser le protocole TLS/SSL pour sécuriser votre infrastructure de mise à jour logicielle. Cet article vous guide tout au long des étapes requises pour configurer chacun de vos serveurs WSUS et le point de mise à jour logicielle pour utiliser HTTPS. Pour plus d’informations sur la sécurisation de WSUS, consultez l’article Secure WSUS with the Secure Sockets Layer Protocol dans la documentation WSUS.

Dans ce didacticiel, vous allez :

- Obtenir un certificat PKI, si nécessaire

- Lier le certificat au site web d’administration WSUS

- Configurer les services web WSUS pour exiger SSL

- Configurer l’application WSUS pour utiliser SSL

- Vérifier que la connexion à la console WSUS peut utiliser SSL

- Configurer le point de mise à jour logicielle pour exiger une communication SSL vers le serveur WSUS

- Vérifier les fonctionnalités avec Configuration Manager

Considérations et limitations

WSUS utilise TLS/SSL pour authentifier les ordinateurs clients et les serveurs WSUS en aval auprès du serveur WSUS en amont. WSUS utilise également TLS/SSL pour chiffrer les métadonnées de mise à jour. WSUS n’utilise pas TLS/SSL pour les fichiers de contenu d’une mise à jour. Les fichiers de contenu sont signés et le hachage du fichier est inclus dans les métadonnées de la mise à jour. Avant que les fichiers ne soient téléchargés et installés par le client, la signature numérique et le hachage sont vérifiés. Si l’une des vérifications échoue, la mise à jour n’est pas installée.

Tenez compte des limitations suivantes lorsque vous utilisez TLS/SSL pour sécuriser un déploiement WSUS :

- L’utilisation de TLS/SSL augmente la charge de travail du serveur. Vous devez vous attendre à une petite perte de performances du chiffrement de toutes les métadonnées envoyées sur le réseau.

- Si vous utilisez WSUS avec une base de données SQL Server distante, la connexion entre le serveur WSUS et le serveur de base de données n’est pas sécurisée par TLS/SSL. Si la connexion de base de données doit être sécurisée, tenez compte des recommandations suivantes :

- Déplacez la base de données WSUS vers le serveur WSUS.

- Déplacez le serveur de base de données distant et le serveur WSUS vers un réseau privé.

- Déployez IPsec (Internet Protocol Security) pour sécuriser le trafic réseau.

Lors de la configuration des serveurs WSUS et de leurs points de mise à jour logicielle pour utiliser TLS/SSL, vous souhaiterez peut-être effectuer des modifications progressives pour les hiérarchies Configuration Manager volumineuses. Si vous choisissez d’effectuer ces modifications par phases, commencez au bas de la hiérarchie et remontez jusqu’au site d’administration centrale.

Configuration requise

Ce tutoriel décrit la méthode la plus courante pour obtenir un certificat à utiliser avec Internet Information Services (IIS). Quelle que soit la méthode utilisée par votre organisation, assurez-vous que le certificat répond aux exigences de certificat PKI pour un point de mise à jour logicielle Configuration Manager. Comme pour tout certificat, l’autorité de certification doit être approuvée par les appareils qui communiquent avec le serveur WSUS.

- Un serveur WSUS avec le rôle de point de mise à jour logicielle installé

- Vérifiez que vous avez suivi les bonnes pratiques relatives à la désactivation du recyclage et à la configuration des limites de mémoire pour WSUS avant d’activer TLS/SSL.

- Une des deux options suivantes :

- Un certificat PKI approprié déjà dans le magasin de certificats personnels du serveur WSUS.

- Possibilité de demander et d’obtenir un certificat PKI approprié pour le serveur WSUS auprès de votre autorité de certification racine d’entreprise.

- Par défaut, la plupart des modèles de certificat, y compris le modèle de certificat WebServer, sont uniquement utilisés pour les administrateurs de domaine. Si l’utilisateur connecté n’est pas un administrateur de domaine, son compte d’utilisateur doit disposer de l’autorisation Inscrire sur le modèle de certificat.

Obtenir le certificat auprès de l’autorité de certification si nécessaire

Si vous disposez déjà d’un certificat approprié dans le magasin de certificats personnel du serveur WSUS, ignorez cette section et commencez par la section Lier le certificat . Pour envoyer une demande de certificat à votre autorité de certification interne afin d’installer un nouveau certificat, suivez les instructions de cette section.

À partir du serveur WSUS, ouvrez une invite de commandes d’administration et exécutez

certlm.msc. Votre compte d’utilisateur doit être un administrateur local pour gérer les certificats de l’ordinateur local.L’outil Gestionnaire de certificats pour l’appareil local s’affiche.

Développez Personnel, puis cliquez avec le bouton droit sur Certificats.

Sélectionnez Toutes les tâches , puis Demander un nouveau certificat.

Choisissez Suivant pour commencer l’inscription du certificat.

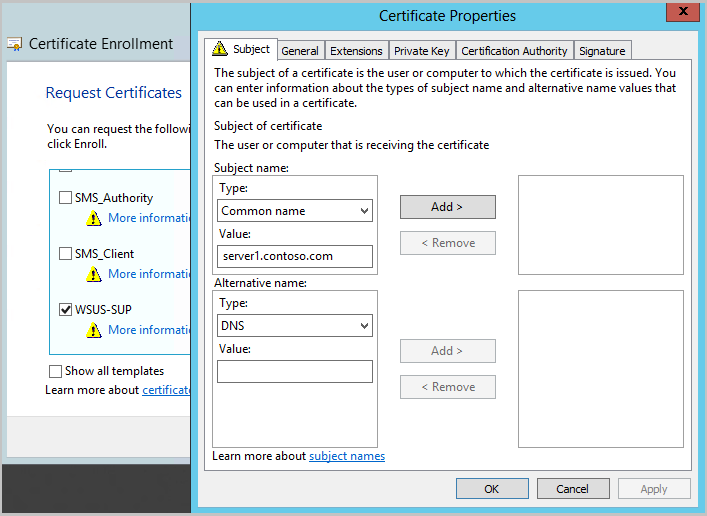

Choisissez le type de certificat à inscrire. L’objectif du certificat est Authentification du serveur et le modèle de certificat Microsoft à utiliser est Serveur web ou un modèle personnalisé pour lequel l’authentification du serveur est spécifiée comme Utilisation améliorée de la clé. Vous pouvez être invité à fournir des informations supplémentaires pour inscrire le certificat. En règle générale, vous spécifiez au minimum les informations suivantes :

- Nom commun: Dans l’onglet Objet , définissez la valeur sur le nom de domaine complet du serveur WSUS.

- Nom convivial : Dans l’onglet Général , définissez la valeur sur un nom descriptif pour vous aider à identifier le certificat ultérieurement.

Sélectionnez Inscrire , puis Terminer pour terminer l’inscription.

Ouvrez le certificat si vous souhaitez afficher des détails le concernant, tels que l’empreinte numérique du certificat.

Conseil

Si votre serveur WSUS est accessible sur Internet, vous aurez besoin du nom de domaine complet externe dans l’objet ou l’autre nom de l’objet (SAN) de votre certificat.

Lier le certificat au site d’administration WSUS

Une fois que vous disposez du certificat dans le magasin de certificats personnel du serveur WSUS, liez-le au site d’administration WSUS dans IIS.

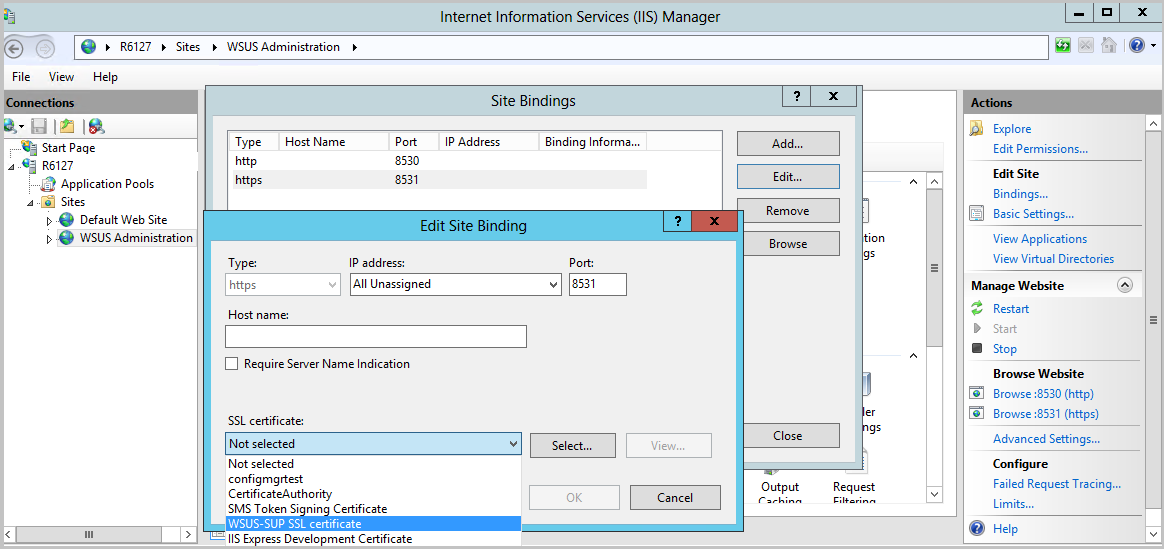

Sur le serveur WSUS, ouvrez le Gestionnaire des services Internet (IIS).

Accédez à Sites>Administration WSUS.

Sélectionnez Liaisons dans le menu Action ou en cliquant avec le bouton droit sur le site.

Dans la fenêtre Liaisons de site, sélectionnez la ligne pour https, puis sélectionnez Modifier....

- Ne supprimez pas la liaison de site HTTP. WSUS utilise HTTP pour les fichiers de contenu de mise à jour.

Sous l’option Certificat SSL , choisissez le certificat à lier au site d’administration WSUS. Le nom convivial du certificat s’affiche dans le menu déroulant. Si aucun nom convivial n’a été spécifié, le champ du

IssuedTocertificat s’affiche. Si vous ne savez pas quel certificat utiliser, sélectionnez Afficher et vérifiez que l’empreinte numérique correspond à celle que vous avez obtenue.

Sélectionnez OK lorsque vous avez terminé, puis Fermer pour quitter les liaisons de site. Laissez le Gestionnaire des services Internet (IIS) ouvert pour les étapes suivantes.

Configurer les services web WSUS pour exiger SSL

Dans le Gestionnaire IIS sur le serveur WSUS, accédez à Sites>Administration WSUS.

Développez le site d’administration WSUS pour afficher la liste des services web et des répertoires virtuels pour WSUS.

Pour chacun des services web WSUS ci-dessous :

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Apportez les modifications suivantes :

- Sélectionnez Paramètres SSL.

- Activez l’option Exiger SSL .

- Vérifiez que l’option Certificats clients est définie sur Ignorer.

- Sélectionnez Appliquer.

Ne définissez pas les paramètres SSL sur le site d’administration WSUS de niveau supérieur, car certaines fonctions, telles que le contenu, doivent utiliser HTTP.

Configurer l’application WSUS pour utiliser SSL

Une fois que les services web sont configurés pour exiger SSL, l’application WSUS doit être avertie afin qu’elle puisse effectuer une configuration supplémentaire pour prendre en charge la modification.

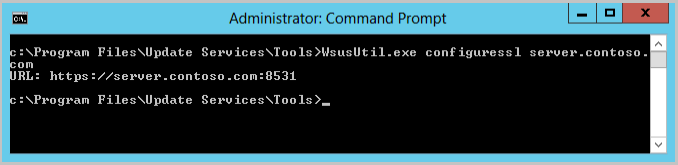

Ouvrez une invite de commandes d’administration sur le serveur WSUS. Le compte d’utilisateur exécutant cette commande doit être membre du groupe Administrateurs WSUS ou du groupe Administrateurs local.

Accédez au dossier tools pour WSUS :

cd "c:\Program Files\Update Services\Tools"Configurez WSUS pour utiliser SSL avec la commande suivante :

WsusUtil.exe configuressl server.contoso.comOù server.contoso.com est le nom de domaine complet du serveur WSUS.

WsusUtil retourne l’URL du serveur WSUS avec le numéro de port spécifié à la fin. Le port sera 8531 (par défaut) ou 443. Vérifiez que l’URL retournée correspond à ce que vous attendiez. Si un élément a été mal typé, vous pouvez réexécuter la commande.

Conseil

Si votre serveur WSUS est accessible sur Internet, spécifiez le nom de domaine complet externe lors de l’exécution WsusUtil.exe configuresslde .

Vérifier que la console WSUS peut se connecter à l’aide de SSL

La console WSUS utilise le service web ApiRemoting30 pour la connexion. Le point de mise à jour logicielle (SUP) de Configuration Manager utilise également ce même service web pour demander à WSUS d’effectuer certaines actions telles que :

- Lancement d’une synchronisation des mises à jour logicielles

- Définition du serveur en amont approprié pour WSUS, qui dépend de l’emplacement du site du SUP dans votre hiérarchie Configuration Manager

- Ajout ou suppression de produits et de classifications pour la synchronisation du serveur WSUS de niveau supérieur de la hiérarchie.

- Suppression des mises à jour expirées

Ouvrez la console WSUS pour vérifier que vous pouvez utiliser une connexion SSL au service web ApiRemoting30 du serveur WSUS. Nous testerons certains des autres services web ultérieurement.

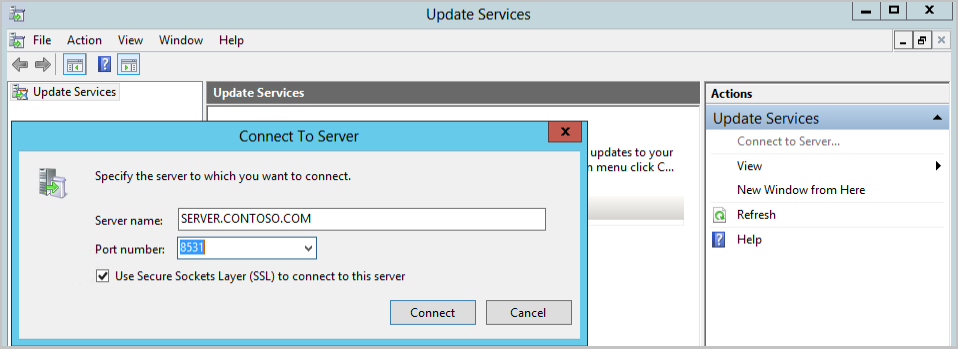

Ouvrez la console WSUS et sélectionnez Action>Se connecter au serveur.

Entrez le nom de domaine complet du serveur WSUS pour l’option Nom du serveur .

Choisissez le numéro de port retourné dans l’URL de WSUSutil.

L’option Utiliser SSL (Secure Sockets Layer) pour se connecter à ce serveur est activée automatiquement lorsque 8531 (par défaut) ou 443 sont choisis.

Si votre serveur de site Configuration Manager est distant du point de mise à jour logicielle, lancez la console WSUS à partir du serveur de site et vérifiez que la console WSUS peut se connecter via SSL.

- Si la console WSUS distante ne peut pas se connecter, cela indique probablement un problème lié à l’approbation du certificat, à la résolution de noms ou au blocage du port.

Configurer le point de mise à jour logicielle pour exiger une communication SSL vers le serveur WSUS

Une fois que WSUS est configuré pour utiliser TLS/SSL, vous devez mettre à jour le point de mise à jour logicielle Configuration Manager correspondant pour exiger également SSL. Lorsque vous apportez cette modification, Configuration Manager effectue les tâches suivantes :

- Vérifiez qu’il peut configurer le serveur WSUS pour le point de mise à jour logicielle

- Indiquez aux clients d’utiliser le port SSL lorsqu’ils sont chargés d’effectuer une analyse sur ce serveur WSUS.

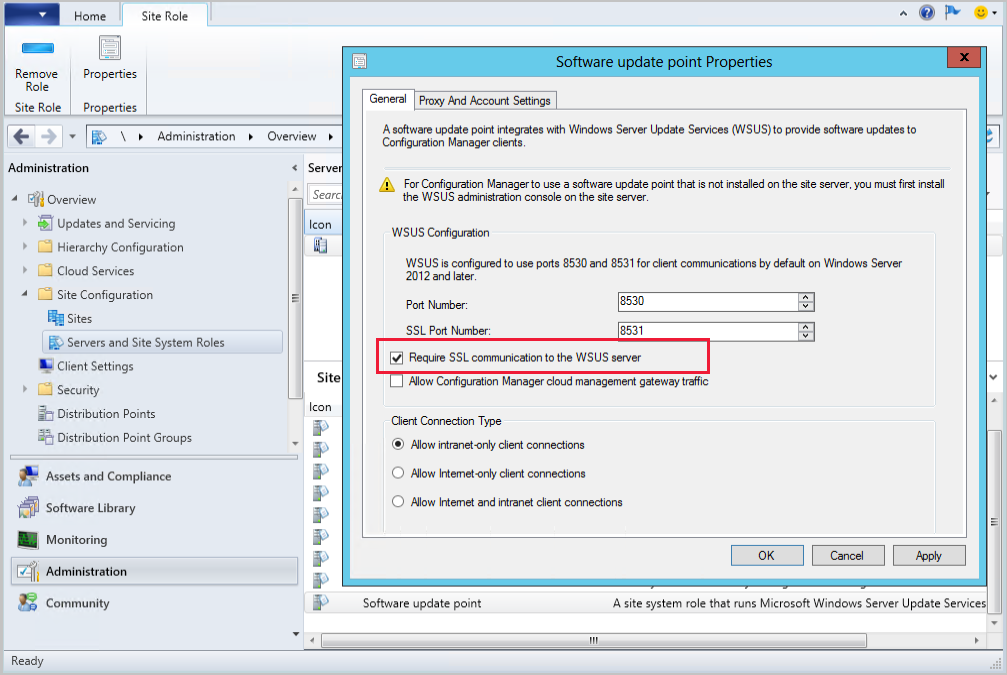

Pour configurer le point de mise à jour logicielle afin d’exiger une communication SSL avec le serveur WSUS, procédez comme suit :

Ouvrez la console Configuration Manager et connectez-vous à votre site d’administration centrale ou au serveur de site principal pour le point de mise à jour logicielle que vous devez modifier.

Accédez àVue d’ensemble> de l’administration> Serveurs deconfiguration> desite et rôles de système de site.

Sélectionnez le serveur de système de site sur lequel WSUS est installé, puis sélectionnez le rôle de système de site du point de mise à jour logicielle.

Dans le ruban, choisissez Propriétés.

Activez l’option Exiger la communication SSL vers le serveur WSUS .

Dans la WCM.log du site, les entrées suivantes s’affichent lorsque vous appliquez la modification :

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Les exemples de fichiers journaux ont été modifiés pour supprimer les informations inutiles pour ce scénario.

Vérifier les fonctionnalités avec Configuration Manager

Vérifier que le serveur de site peut synchroniser les mises à jour

Connectez la console Configuration Manager au site de niveau supérieur.

Accédez àVue d’ensemble> de la bibliothèque> delogiciels Mises à jour>logicielles Toutes les mises à jour logicielles.

Dans le ruban, sélectionnez Synchroniser les mises à jour logicielles.

Sélectionnez Oui pour accéder à la notification vous demandant si vous souhaitez lancer une synchronisation à l’échelle du site pour les mises à jour logicielles.

- Étant donné que la configuration WSUS a changé, une synchronisation complète des mises à jour logicielles se produit plutôt qu’une synchronisation delta.

Ouvrez le wsyncmgr.log pour le site. Si vous surveillez un site enfant, vous devez attendre que le site parent termine d’abord la synchronisation. Vérifiez que le serveur se synchronise correctement en examinant les entrées similaires au journal :

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

Vérifier qu’un client peut rechercher des mises à jour

Lorsque vous modifiez le point de mise à jour logicielle pour exiger SSL, les clients Configuration Manager reçoivent l’URL WSUS mise à jour lorsqu’ils effectuent une demande d’emplacement pour un point de mise à jour logicielle. En testant un client, nous pouvons :

- Déterminez si le client approuve le certificat du serveur WSUS.

- Si le SimpleAuthWebService et le ClientWebService pour WSUS sont fonctionnels.

- Que le répertoire virtuel de contenu WSUS est fonctionnel, si le client a obtenu un CLUF pendant l’analyse

Identifiez un client qui analyse le point de mise à jour logicielle récemment modifié pour utiliser TLS/SSL. Utilisez Exécuter des scripts avec le script PowerShell ci-dessous si vous avez besoin d’aide pour identifier un client :

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"Conseil

Ouvrez ce script dans le hub de la communauté. Pour plus d’informations, consultez Liens directs vers les éléments du hub de la communauté.

Exécutez un cycle d’analyse des mises à jour logicielles sur votre client de test. Vous pouvez forcer une analyse avec le script PowerShell suivant :

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"Conseil

Ouvrez ce script dans le hub de la communauté. Pour plus d’informations, consultez Liens directs vers les éléments du hub de la communauté.

Passez en revue les ScanAgent.log du client pour vérifier que le message à analyser par rapport au point de mise à jour logicielle a été reçu.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'Passez en revue les LocationServices.log pour vérifier que le client voit l’URL WSUS correcte. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>Passez en revue les WUAHandler.log pour vérifier que le client peut analyser correctement.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

Épinglage de certificat TLS pour les appareils analysant les serveurs WSUS configurés par HTTPS

(Introduit dans la version 2103)

À compter de Configuration Manager 2103, vous pouvez renforcer la sécurité des analyses HTTPS par rapport à WSUS en appliquant l’épinglage de certificat. Pour activer entièrement ce comportement, ajoutez des certificats pour vos serveurs WSUS au nouveau WindowsServerUpdateServices magasin de certificats sur vos clients et vérifiez que l’épinglage des certificats est activé via les paramètres client. Pour plus d’informations sur les modifications apportées à l’Agent Windows Update, consultez Analyser les modifications et les certificats ajouter la sécurité pour les appareils Windows à l’aide de WSUS pour les mises à jour - Microsoft Tech Community.

Prérequis pour l’application de l’épinglage de certificat TLS pour le client Windows Update

- Configuration Manager version 2103

- Vérifiez que vos serveurs WSUS et vos points de mise à jour logicielle sont configurés pour utiliser TLS/SSL

- Ajouter les certificats de vos serveurs WSUS au nouveau

WindowsServerUpdateServicesmagasin de certificats sur vos clients- Lorsque vous utilisez l’épinglage de certificat avec une passerelle de gestion cloud (CMG), le

WindowsServerUpdateServicesmagasin a besoin du certificat de passerelle de gestion cloud. Si les clients passent d’Internet à VPN, les certificats de serveur de passerelle de gestion cloud et WSUS sont nécessaires dans leWindowsServerUpdateServicesmagasin.

- Lorsque vous utilisez l’épinglage de certificat avec une passerelle de gestion cloud (CMG), le

Remarque

Les analyses des mises à jour logicielles pour les appareils continueront à s’exécuter correctement à l’aide de la valeur par défaut Oui pour le paramètre client Appliquer l’épinglage de certificat TLS pour le client Windows Update pour la détection des mises à jour . Cela inclut les analyses sur HTTP et HTTPS. L’épinglage de certificat ne prend pas effet tant qu’un certificat n’est pas dans le magasin du WindowsServerUpdateServices client et que le serveur WSUS est configuré pour utiliser TLS/SSL.

Activer ou désactiver l’épinglage de certificat TLS pour les appareils analysant les serveurs WSUS configurés par HTTPS

- À partir de la console Configuration Manager, accédez àParamètres du clientd’administration>.

- Choisissez les paramètres client par défaut ou un ensemble personnalisé de paramètres client, puis sélectionnez Propriétés dans le ruban.

- Sélectionnez l’onglet Mises à jour logicielles dans les paramètres du client

- Choisissez l’une des options suivantes pour le paramètre Appliquer l’épinglage de certificat TLS pour le client Windows Update pour la détection des mises à jour :

- Non : Ne pas activer l’application de l’épinglage de certificat TLS pour l’analyse WSUS

- Oui : Active l’application de l’épinglage de certificat TLS pour les appareils pendant l’analyse WSUS (par défaut)

- Vérifiez que les clients peuvent rechercher les mises à jour.