Configurer et utiliser des certificats PKCS importés avec Intune

Microsoft Intune prend en charge l’utilisation de certificats de paire de clés publiques (PKCS) importés, couramment utilisés pour le chiffrement S/MIME avec les profils de messagerie. Certains profils de messagerie dans Intune prennent en charge une option permettant d’activer S/MIME dans laquelle vous pouvez définir un certificat de signature S/MIME et un certificat de chiffrement S/MIME.

Importante

Comme annoncé dans ce blog Microsoft Tech Community, la prise en charge de la bibliothèque d’authentification Azure Active Directory (ADAL) prend fin en décembre 2022. Pour que vos scripts PowerShell ou votre code personnalisé continuent à fonctionner pour importer des certificats PFX utilisateur dans Intune, ils doivent être mis à jour pour tirer parti de la bibliothèque d’authentification Microsoft (MSAL). En outre, l’ID d’application Intune global doit être mis à jour avec l’ID d’application (client) unique affecté à votre application après l’avoir inscrit dans l’ID Microsoft Entra pour éviter les problèmes d’authentification futurs.

Sur GitHub, l’exemple de script PowerShell pour simplifier l’importation des certificats PFX a été mis à jour pour référencer MSAL et l’ID (client) de l’application Microsoft Entra. Les exemples de script de cet article sont également mis à jour le cas échéant.

Pour plus d’informations, consultez le fichier lisez-moi du projet PowerShell PFXImport sur GitHub et téléchargez l’exemple de script mis à jour.

Le chiffrement S/MIME est difficile, car l’e-mail est chiffré avec un certificat spécifique :

- Vous devez disposer de la clé privée du certificat qui a chiffré le courrier électronique sur l’appareil sur lequel vous lisez le courrier afin de pouvoir le déchiffrer.

- Avant l’expiration d’un certificat sur un appareil, vous devez importer un nouveau certificat pour que les appareils puissent continuer à déchiffrer les nouveaux e-mails. Le renouvellement de ces certificats n’est pas pris en charge.

- Les certificats de chiffrement sont régulièrement renouvelés. Vous pouvez donc conserver le certificat précédent sur vos appareils pour vous assurer que les anciens e-mails continuent d’être déchiffrés.

Étant donné que le même certificat doit être utilisé sur les appareils, il n’est pas possible d’utiliser des profils de certificat SCEP ou PKCS à cet effet, car ces mécanismes de remise de certificat offrent des certificats uniques par appareil.

Pour plus d’informations sur l’utilisation de S/MIME avec Intune, consultez Utiliser S/MIME pour chiffrer les e-mails.

Plateformes prises en charge

Intune prend en charge l’importation de certificats PFX pour les plateformes suivantes :

- Administrateur d’appareils Android

- Android Enterprise :

- Entièrement géré

- Profil professionnel appartenant à l’entreprise

- Profil professionnel appartenant à l’utilisateur

- iOS/iPadOS

- macOS

- Windows 10/11

Importante

Microsoft Intune met fin à la prise en charge de la gestion des administrateurs d’appareils Android sur les appareils ayant accès à Google Mobile Services (GMS) le 31 décembre 2024. Après cette date, l’inscription de l’appareil, le support technique, les correctifs de bogues et les correctifs de sécurité ne seront pas disponibles. Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android dans Intune avant la fin du support. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Configuration requise

Pour utiliser des certificats PKCS importés avec Intune, vous devez disposer de l’infrastructure suivante :

Certificate Connector pour Microsoft Intune :

Le connecteur de certificat gère les demandes des fichiers PFX importés dans Intune en vue de chiffrer les e-mails S/MIME pour un utilisateur spécifique. Vérifiez que chaque connecteur que vous installez a accès à la clé privée qui est utilisée pour chiffrer les mots de passe des fichiers PFX chargés.

Pour plus d’informations sur le connecteur de certificat, consultez :

- La vue d’ensemble du connecteur Certificate Connector pour Microsoft Intune.

- Configuration requise.

- Installation et configuration.

Windows Server :

Le connecteur de certificat s’installe sur un serveur Windows qui répond aux prérequis pour les connecteurs.

Visual Studio 2015 ou version ultérieure (facultatif) :

Vous utilisez Visual Studio pour générer le module d’assistance PowerShell avec des cmdlets pour l’importation de certificats PFX dans Microsoft Intune. Pour obtenir les cmdlets PowerShell d’assistance, consultez Projet PowerShell PFXImport dans GitHub.

Fonctionnement

Quand vous utilisez Intune pour déployer un certificat PFX importé pour un utilisateur, deux composants sont impliqués en plus de l’appareil :

Service Intune: Stocke les certificats PFX dans un état chiffré et gère le déploiement du certificat sur l’appareil de l’utilisateur. Les mots de passe protégeant les clés privées des certificats sont chiffrés avant d’être chargés à l’aide d’un module de sécurité matériel (HSM) ou du chiffrement Windows, ce qui garantit qu’Intune ne peut jamais accéder à la clé privée.

Certificate Connector pour Microsoft Intune : quand un appareil demande un certificat PFX importé dans Intune, le mot de passe chiffré, le certificat et la clé publique de l’appareil sont envoyés au connecteur. Le connecteur déchiffre le mot de passe à l’aide de la clé privée locale, puis chiffre à nouveau le mot de passe (et tous les profils plist si vous utilisez iOS) avec la clé de l’appareil avant de renvoyer le certificat à Intune. Intune remet ensuite le certificat à l’appareil et l’appareil le déchiffre avec la clé privée de l’appareil et installe le certificat.

Importer des certificats PFX dans Intune

Vous utilisez Microsoft Graph pour importer les certificats PFX de vos utilisateurs dans Intune. Le projet d’assistance PowerShell PFXImport sur GitHub fournit des cmdlets pour faciliter les opérations.

Si vous préférez utiliser votre propre solution personnalisée à l’aide de Graph, utilisez le type de ressource userPFXCertificate.

Cmdlets de création de 'Projet PowerShell PFXImport'

Pour utiliser les cmdlets PowerShell, vous générez le projet vous-même à l’aide de Visual Studio. Le processus est simple et même s’il peut s’exécuter sur le serveur, nous vous recommandons de l’exécuter sur votre station de travail.

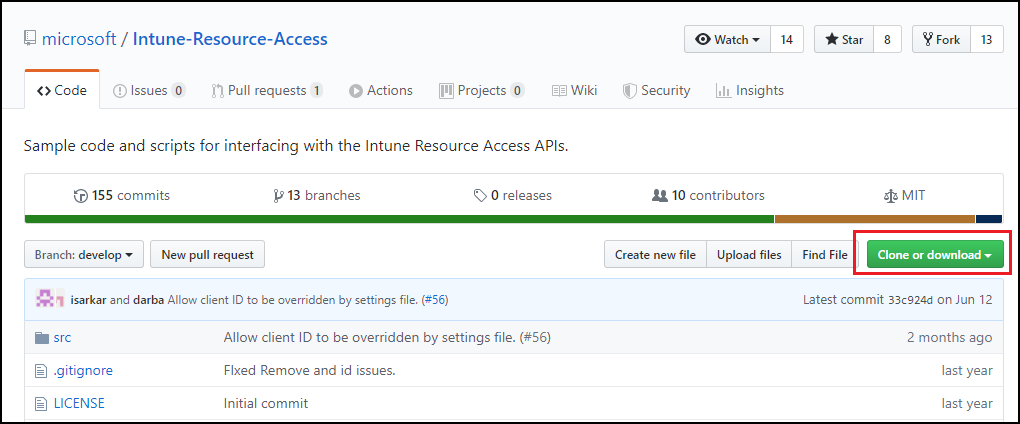

Accédez à la racine du référentiel Intune-Resource-Access sur GitHub, puis téléchargez ou clonez le référentiel avec Git sur votre ordinateur.

Accédez à

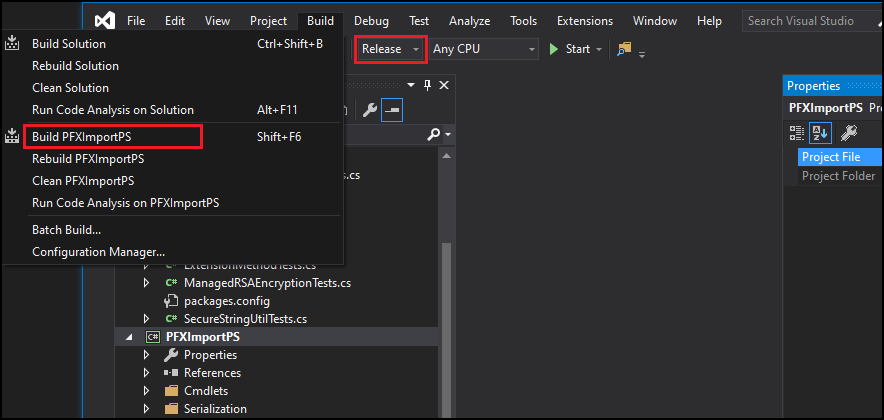

.\Intune-Resource-Access-develop\src\PFXImportPowershell\et ouvrez le projet avec Visual Studio à l’aide du fichier PFXImportPS.sln.En haut, passez de Déboguer à Publier.

Accédez à Build, puis sélectionnez Générer PFXImportPS. Dans quelques instants, vous verrez la confirmation de la réussite de la génération en bas à gauche de Visual Studio.

Le processus de build crée un nouveau dossier avec le module PowerShell dans

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release.Vous utiliserez ce dossier Publier pour les étapes suivantes.

Créer la clé publique de chiffrement

Vous importez des certificats PFX et leurs clés privées dans Intune. Le mot de passe protégeant la clé privée est chiffré avec une clé publique stockée localement. Vous pouvez utiliser le chiffrement Windows, un module de sécurité matériel ou un autre type de chiffrement pour générer et stocker les paires de clés publiques/privées. Selon le type de chiffrement utilisé, la paire de clés publique/privée peut être exportée dans un format de fichier à des fins de sauvegarde.

Le module PowerShell fournit des méthodes pour créer une clé à l’aide du chiffrement Windows. Vous pouvez également utiliser d’autres outils pour créer une clé.

Pour créer la clé de chiffrement à l’aide du chiffrement Windows

Copiez le dossier Publier créé par Visual Studio sur le serveur où vous avez installé le connecteur Certificate Connector pour Microsoft Intune. Ce dossier contient le module PowerShell.

Sur le serveur, ouvrez PowerShell en tant qu’administrateur, puis accédez au dossier Publier qui contient le module PowerShell.

Pour importer le module, exécutez

Import-Module .\IntunePfxImport.psd1pour importer le module.Ensuite, exécutez

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"Conseil

Le fournisseur que vous utilisez doit être sélectionné à nouveau lorsque vous importez des certificats PFX. Vous pouvez utiliser le fournisseur de stockage de clés logicielles Microsoft, bien qu’il soit possible d’utiliser un autre fournisseur. Le nom de la clé est également fourni à titre d’exemple et vous pouvez utiliser un autre nom de clé de votre choix.

Si vous envisagez d’importer le certificat à partir de votre station de travail, vous pouvez exporter cette clé dans un fichier à l’aide de la commande suivante :

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"La clé privée doit être importée sur le serveur qui héberge le connecteur Certificate Connector pour Microsoft Intune afin que les certificats PFX importés puissent être traités correctement.

Pour utiliser un module de sécurité matériel (HSM)

Vous pouvez utiliser un module de sécurité matériel (HSM) pour générer et stocker la paire de clés publique/privée. Pour plus d'informations, consultez la documentation du fournisseur HSM.

Importer des certificats PFX

Le processus suivant utilise les cmdlets PowerShell comme exemple d’importation des certificats PFX. Vous pouvez choisir différentes options en fonction de vos besoins.

Les options suivantes sont disponibles :

Objectif prévu (regroupe les certificats en fonction d’une balise) :

- non attribué

- smimeEncryption

- smimeSigning

Schéma de remplissage :

- oaepSha256

- oaepSha384

- oaepSha512

Sélectionnez le fournisseur de stockage de clés qui correspond au fournisseur que vous avez utilisé pour créer la clé.

Pour importer le certificat PFX

Exportez les certificats d’une autorité de certification en suivant la documentation du fournisseur. Pour les services de certificats Microsoft Active Directory Certificate Services, vous pouvez utiliser cet exemple de script.

Sur le serveur, ouvrez PowerShell en tant qu’administrateur, puis accédez au dossier Version qui contient le module PowerShell IntunePfxImport.psd1.

Remarque

Les modifications suivantes doivent être apportées aux clients GCC High et DoD avant d’exécuter IntunePfxImport.psd1.

Utilisez un éditeur de texte ou l’ISE PowerShell pour modifier le fichier, afin de mettre à jour les points de terminaison de service pour l’environnement GCC High. Notez que ces mises à jour modifient les URI des suffixes .com en .us. Il y a un total de deux mises à jour dans IntunePfxImport.psd1. Une pour AuthURI et une seconde pour GraphURI :

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Après avoir enregistré les modifications, redémarrez PowerShell.

Pour importer le module, exécutez

Import-Module .\IntunePfxImport.psd1Pour vous authentifier auprès d’Intune Graph, exécutez

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Remarque

Comme l’authentification est exécutée sur Graph, vous devez fournir des autorisations à l’AppID. Si c’est la première fois que vous utilisez cet utilitaire, un administrateur général est requis. Les cmdlets PowerShell utilisent le même AppID que celui utilisé avec les exemples Intune PowerShell.

Convertissez le mot de passe pour chaque fichier PFX que vous importez en une chaîne sécurisée en exécutant

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Force.Pour créer un objet UserPFXCertificate, exécutez

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Par exemple :

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Remarque

Quand vous importez le certificat à partir d’un système autre que le serveur sur lequel le connecteur est installé, vous devez utiliser la commande suivante, qui comprend le chemin du fichier de clé :

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"VPN n’est pas pris en charge en tant qu’IntendedPurpose.

Importez l’objet UserPFXCertificate dans Intune en exécutant

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectPour valider que le certificat a été importé, exécutez

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Comme meilleure pratique pour nettoyer le cache de jetons Microsoft Entra sans attendre qu’il expire sur son propre, exécutez

Remove-IntuneAuthenticationToken

Pour plus d’informations sur les autres commandes disponibles, consultez le fichier Lisez-moi dans Projet PowerShell PFXImport sur GitHub.

Créer un profil de certificat importé PKCS

Après avoir importé les certificats dans Intune, créez un profil de certificat importé PKCS et affectez-le aux groupes Microsoft Entra.

Remarque

Une fois que vous avez créé un profil de certificat importé PKCS, les valeurs Usage prévu et Fournisseur de stockage de clés (KSP) du profil sont en lecture seule et non modifiables. Si vous avez besoin d’une autre valeur pour ces paramètres, créez et déployez un nouveau profil.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez et accédez à Appareils>Gérer les appareils>Configuration>Créer.

Entrez les propriétés suivantes :

- Plateforme: Choisissez la plateforme de vos appareils.

- Profil: Sélectionnez Certificat importé PKCS. Vous pouvez également sélectionner Modèles>Certificat importé PKCS.

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommez vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, Profil PKCS de certificat importé pour toute l’entreprise est un bon nom de profil.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

Dans Paramètres de configuration, entrez les propriétés suivantes :

Rôle prévu : spécifiez la finalité des certificats qui sont importés pour ce profil. Les administrateurs peuvent importer des certificats avec différents rôles (par exemple, la signature S/MIME ou le chiffrement S/MIME). La finalité sélectionnée dans le profil de certificat correspond au profil de certificat comprenant les certificats importés associés. Le rôle prévu est une balise permettant de regrouper les certificats importés et ne garantit pas que les certificats importés avec cette balise seront conformes au rôle prévu.

Fournisseur de stockage de clés (KSP) : pour Windows, sélectionnez l’emplacement de l’appareil auquel stocker les clés.

Cette étape s’applique uniquement aux profils d’appareils Android Enterprise pour profil professionnel entièrement managé, dédié et Corporate-Owned.

Dans Applications, configurez l’accès par certificat pour gérer la façon dont l’accès par certificat est accordé aux applications. Choisissez parmi les autorisations suivantes :

- Exiger l’approbation de l’utilisateur pour les applications(par défaut) : les utilisateurs doivent approuver l’utilisation d’un certificat par toutes les applications.

- Accorder en mode silencieux pour des applications spécifiques (nécessite l’approbation de l’utilisateur pour d’autres applications) : avec cette option, sélectionnez Ajouter des applications, puis sélectionnez une ou plusieurs applications qui utiliseront le certificat sans intervention de l’utilisateur.

Sélectionnez Suivant.

Dans Affectations, sélectionnez l’utilisateur ou les groupes qui recevront votre profil. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

(S’applique uniquement à Windows 10/11) Dans Règles de mise en application, spécifiez des règles de mise en application pour affiner l’affectation de ce profil. Vous pouvez choisir d’affecter ou non le profil en fonction de l’édition du système d’exploitation ou de la version d’un appareil.

Pour plus d’informations, consultez Règles de mise en application dans Créer un profil d’appareil dans Microsoft Intune.

Sélectionnez Suivant.

Dans Vérifier + créer, passez en revue vos paramètres. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie apparaît également dans la liste des profils.

Prise en charge des partenaires tiers

Les partenaires suivants fournissent des méthodes ou des outils pris en charge que vous pouvez utiliser pour importer des certificats PFX dans Intune.

DigiCert

Si vous utilisez le service de plateforme PKI DigiCert, vous pouvez utiliser l’outil d’importation pour les certificats S/MIME Intune de DigiCert pour importer des certificats PFX dans Intune. Si vous utilisez cet outil, vous n’avez pas besoin de suivre les instructions de la section Importer des certificats PFX dans Intune plus haut dans cet article.

Pour en savoir plus sur l’outil d’importation de DigiCert et sur la façon de vous le procurer, consultez https://knowledge.digicert.com/tutorials/microsoft-intune.html dans la base de connaissances DigiCert.

EverTrust

Si vous utilisez EverTrust comme solution PKI, autonome ou combinée à une PKI existante, vous pouvez configurer EverTrust Horizon pour importer des certificats PFX dans Intune. Après avoir terminé l’intégration, vous n’aurez pas besoin de suivre les instructions de la section Importer des certificats PFX dans Intune qui est détaillé plus haut dans cet article.

Pour en savoir plus sur l’intégration d’EverTrust avec Intune, consultez https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Si vous utilisez le service KeyTalk, vous pouvez le configurer pour importer des certificats PFX dans Intune. Après avoir terminé l’intégration, vous n’aurez pas besoin de suivre les instructions de la section Importer des certificats PFX dans Intune relative à Intune, ce qui est détaillé plus haut dans cet article.

Pour en savoir plus sur l’intégration de KeyTalk dans Intune, consultez https://keytalk.com/support dans la base de connaissances KeyTalk.

Prochaines étapes

Utiliser SCEP pour les certificats

L’interface utilisateur Intune affiche les appareils Windows Server comme étant distincts des clients Windows pour le scénario Gestion de la sécurité pour Microsoft Defender pour point de terminaison

Pour prendre en charge le scénario Gestion de la sécurité pour Microsoft Defender pour point de terminaison (configuration de sécurité MDE), Intune distinguera bientôt les appareils Windows dans l’ID Microsoft Entra comme Windows Server pour les appareils qui exécutent Windows Server ou Windows pour les appareils qui exécutent Windows 10 ou Windows 11.

Avec cette modification, vous serez en mesure d’améliorer le ciblage de stratégie pour la configuration de la sécurité de Microsoft Defender pour point de terminaison. Par exemple, vous serez en mesure d’utiliser des groupes dynamiques qui se composent uniquement d’appareils Windows Server ou uniquement d’appareils clients Windows (Windows 10/11).