Microsoft Tunnel pour la gestion des applications mobiles pour Android

Remarque

Cette fonctionnalité est disponible en tant que module complémentaire Intune. Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Lorsque vous ajoutez Microsoft Tunnel pour la gestion des applications mobiles (MAM) à votre locataire, vous pouvez utiliser la passerelle VPN Microsoft Tunnel avec des appareils Android non inscrits pour prendre en charge les scénarios MAM. Avec la prise en charge de gam, vos appareils non inscrits peuvent utiliser Tunnel pour se connecter en toute sécurité à votre organisation, ce qui permet aux utilisateurs et aux applications d’accéder en toute sécurité aux données de votre organisation.

S’applique à :

- Android Entreprise

Pour étendre votre configuration Microsoft Tunnel existante afin de prendre en charge gam, créez et déployez trois profils qui configurent cette prise en charge sur vos appareils non inscrits :

- Stratégie de configuration des applications pour Microsoft Defender. Cette stratégie configure Microsoft Defender pour point de terminaison sur un appareil en tant qu’application cliente de tunnel VPN.

- Stratégie de configuration des applications pour Microsoft Edge. Cette stratégie configure Microsoft Edge pour prendre en charge le changement d’identité, qui se connecte et déconnecte automatiquement le tunnel VPN lors du passage d’un compte Microsoft « professionnel ou scolaire » à un « compte personnel » Microsoft dans Microsoft Edge.

- Stratégie de protection des applications pour démarrer automatiquement la connexion à Microsoft Tunnel lorsque l’application gam activée sur l’appareil accède aux ressources d’entreprise.

Une fois ces stratégies en place, vos configurations de site et de serveur existantes pour Tunnel prennent en charge l’accès à partir d’appareils qui ne sont pas inscrits dans Intune. En outre, vous pouvez choisir de déployer vos configurations pour MAM Tunnel sur des appareils inscrits au lieu d’utiliser des configurations de tunnel MDM. Toutefois, un appareil inscrit doit utiliser uniquement les configurations de tunnel MDM ou mam Tunnel, mais pas les deux. Par exemple, les appareils inscrits ne peuvent pas avoir une application telle que Microsoft Edge qui utilise des configurations de tunnel MAM, tandis que d’autres applications utilisent des configurations MDM Tunnel.

Essayez la démonstration interactive :

La démonstration interactive de Microsoft Tunnel pour la gestion des applications mobiles pour Android montre comment Tunnel pour MAM étend la passerelle VPN Microsoft Tunnel pour prendre en charge les appareils Android non inscrits auprès d’Intune.

Configuration requise

Infrastructure et locataire :

Tunnel pour MAM nécessite les mêmes considérations et conditions préalables que l’utilisation de Tunnel pour les appareils inscrits. Pour plus d’informations, consultez Conditions préalables pour tunnel.

Après avoir configuré Microsoft Tunnel, vous serez prêt à ajouter les deux stratégies de configuration d’application et la stratégie de protection des applications qui permet aux appareils non inscrits d’utiliser Tunnel. La configuration de ces stratégies est détaillée dans les sections suivantes.

Appareils:

Les utilisateurs d’appareils qui ne sont pas inscrits auprès d’Intune doivent installer les applications suivantes sur leur appareil Android avant de pouvoir utiliser le scénario Tunnel for MAM. Ces applications peuvent toutes être installées manuellement à partir du Google Play Store :

Microsoft Defender – Obtenez-le à partir de Microsoft Defender - Applications sur Google Play. Microsoft Defender inclut l’application cliente tunnel que l’appareil utilise pour se connecter à Microsoft Tunnel. Pour prendre en charge Tunnel pour MAM, Microsoft Defender pour point de terminaison doit être version 1.0.4722.0101 ou ultérieure.

Microsoft Edge – Obtenez-le à partir de Microsoft Edge : Navigateur web - Applications sur Google Play.

Portail d’entreprise : accédez à Portail d’entreprise Intune - Applications sur Google Play. Les appareils doivent installer l’application Portail d’entreprise, même si les utilisateurs n’ont pas besoin de se connecter à l’application ou d’inscrire leur appareil auprès d’Intune.

Applications métier :

Pour vos applications métier, intégrez-les au KIT DE développement logiciel (SDK) GAM. Par la suite, vous pouvez ajouter vos applications métier à votre stratégie de protection des applications et aux stratégies de configuration des applications pour MAM Tunnel. Consultez Prise en main de GAM pour Android.

Remarque

Assurez-vous que vos applications métier Android prennent en charge le proxy direct ou la configuration automatique de proxy (PAC) pour GPM et GAM.

Version du KIT de développement logiciel (SDK) MAM :

Pour utiliser la fonctionnalité Racines approuvées Android pour Microsoft Tunnel pour GAM, vous devez disposer d’une version 9.5.0 ou ultérieure du Kit de développement logiciel (SDK) MAM, accédez à Version 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android sur github.com.

Configurer des stratégies pour prendre en charge Microsoft Tunnel pour GAM

Pour prendre en charge l’utilisation de Tunnel pour MAM, créez et déployez les trois profils détaillés dans les sections suivantes. Ces stratégies peuvent être créées dans n’importe quel ordre :

- Stratégie de configuration des applications pour Microsoft Edge

- Stratégie de configuration des applications pour Microsoft Defender

- Stratégie de protection des applications pour Microsoft Edge

Lorsque les trois sont configurés et déployés sur les mêmes groupes, la stratégie de protection des applications déclenche automatiquement Tunnel pour se connecter au VPN chaque fois que Microsoft Edge est lancé.

Vous pouvez également configurer un profil de certificat approuvé à utiliser avec Microsoft Edge et avec vos applications métier lorsqu’elles doivent se connecter à des ressources locales et qu’elles sont protégées par un certificat SSL/TLS émis par une autorité de certification locale ou privée. Par défaut, Microsoft Edge prend en charge les certificats racines approuvés. Pour les applications métier, vous utilisez le Kit de développement logiciel (SDK) GAM pour ajouter la prise en charge des certificats racines approuvés.

Stratégie de configuration des applications pour Microsoft Defender

Créez une stratégie de configuration d’application pour configurer Microsoft Defender pour point de terminaison sur l’appareil à utiliser comme application cliente tunnel.

Remarque

Vérifiez qu’une seule stratégie de configuration d’application Defender cible l’appareil non inscrit. Le ciblage de plus d’une stratégie de configuration d’application avec différents paramètres de tunnel pour Defender pour point de terminaison crée des problèmes de connexion de tunnel sur l’appareil.

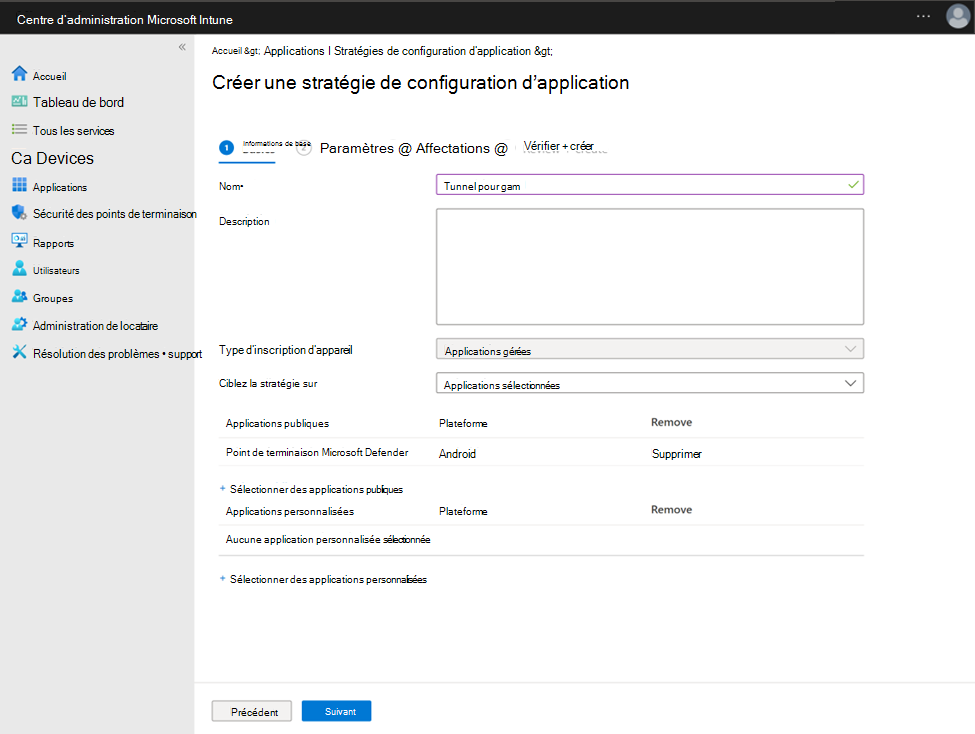

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications>App Configuration stratégiesAjouter des>>applications gérées.

Sous l’onglet Informations de base :

- Entrez un Nom pour cette stratégie et une Description (facultatif) .

- Cliquez sur Sélectionner des applications publiques, sélectionnez Point de terminaison Microsoft Defender pour Android, puis cliquez sur Sélectionner.

Lorsque Microsoft Defender Endpoint est répertorié pour applications publiques, sélectionnez Suivant.

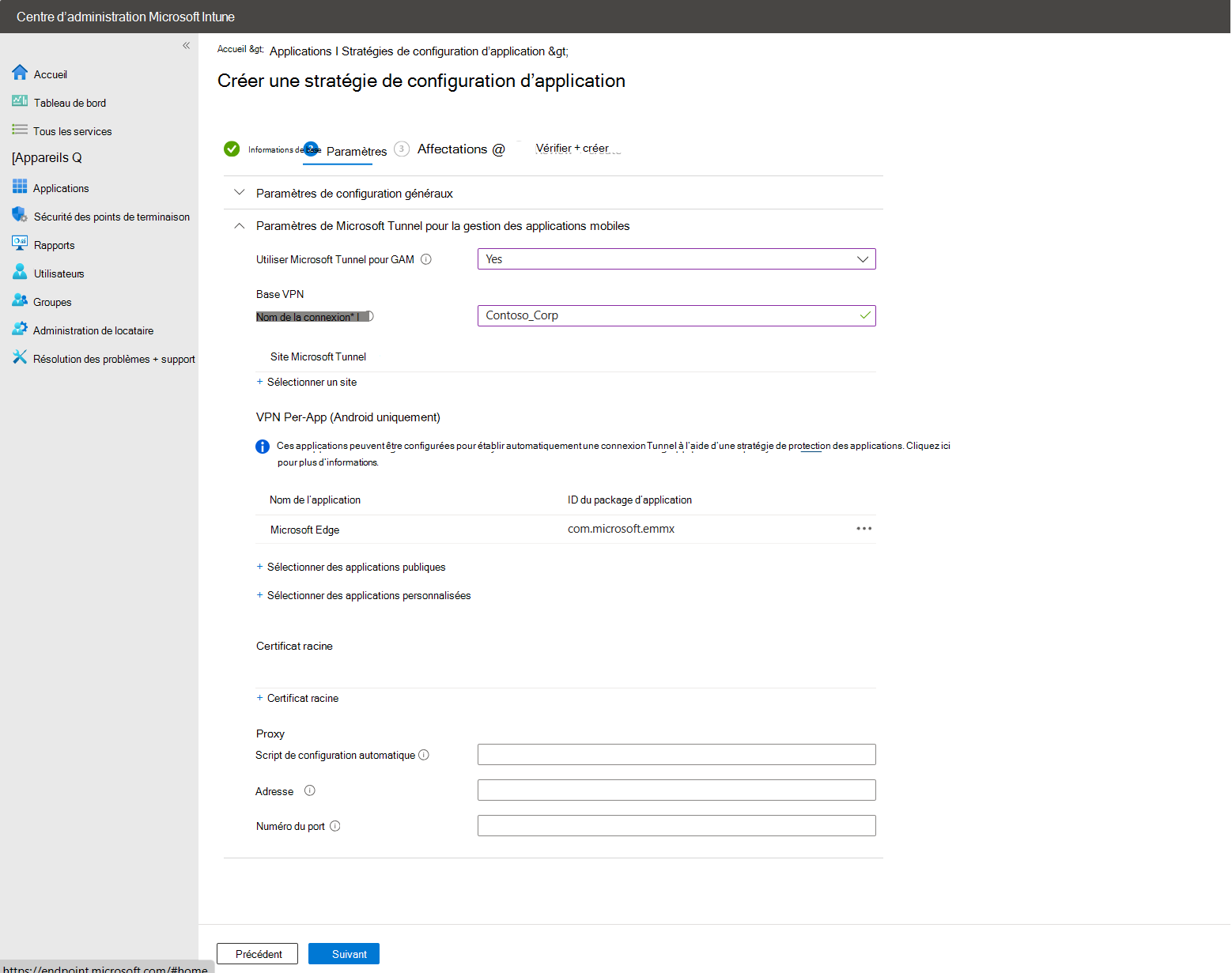

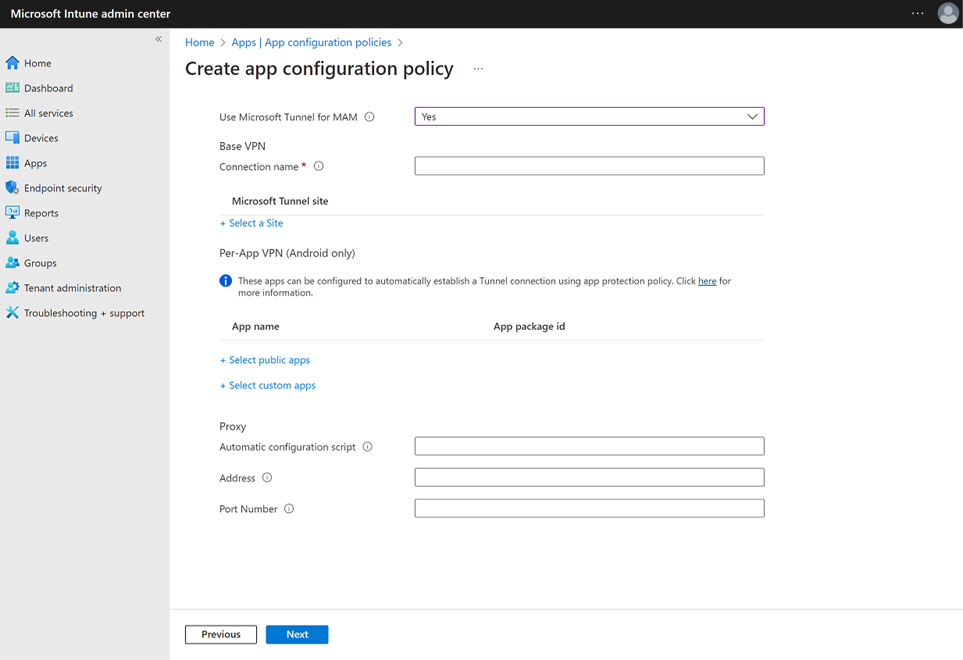

Sous l’onglet Paramètres , ignorez la catégorie Paramètres de configuration générale , qui n’est pas utilisée pour cette stratégie. Pour la catégorie paramètres Microsoft Tunnel , effectuez les configurations suivantes :

- Définissez Utiliser le VPN Microsoft Tunnel sur Oui.

- Pour Nom de la connexion, spécifiez le nom de connexion de votre VPN.

Ensuite, cliquez sur Sélectionner un site :

Pour Nom du site, sélectionnez un site disponible, puis cliquez sur OK.

Vpn par application (Android uniquement) est un paramètre facultatif. Sélectionnez des applications publiques ou personnalisées pour limiter l’utilisation de la connexion VPN Tunnel à ces applications spécifiées.

Importante

Pour garantir un basculement d’identité transparent et des notifications Tunnel précises dans Microsoft Edge, il est essentiel d’inclure Edge dans votre liste VPN par application.

Importante

Mam Tunnel pour Android ne prend pas en charge l’utilisation du VPN Always On. Lorsque le VPN Always On est défini sur Activer, Tunnel ne se connecte pas correctement et envoie des notifications d’échec de connexion à l’utilisateur de l’appareil.

Le proxy est un paramètre facultatif. Configurez les paramètres de proxy pour répondre aux exigences de votre réseau local.

Remarque

Les configurations de serveur proxy ne sont pas prises en charge avec les versions d’Android antérieures à la version 10. Pour plus d’informations, consultez VpnService.Builder dans cette documentation pour développeurs Android.

Quand vous êtes prêt, sélectionnez Suivant pour continuer.

Sous l’onglet Affectations , sélectionnez Ajouter des groupes, puis sélectionnez les groupes Microsoft Entra sur lesquels vous avez déployé le profil de configuration de l’application Microsoft Edge, puis sélectionnez Suivant.

Sous l’onglet Vérifier + créer , sélectionnez Créer pour terminer la création de la stratégie et déployer la stratégie sur les groupes attribués.

La nouvelle stratégie apparaît dans la liste des stratégies de configuration d’application.

Stratégie de configuration des applications pour Microsoft Edge

Créez une stratégie de configuration d’application pour Microsoft Edge. Cette stratégie configure Microsoft Edge pour prendre en charge le changement d’identité, en offrant la possibilité de connecter automatiquement le tunnel VPN lors de la connexion ou du basculement vers un compte Microsoft « professionnel ou scolaire », et de déconnecter automatiquement le tunnel VPN lors du basculement vers un compte personnel Microsoft.

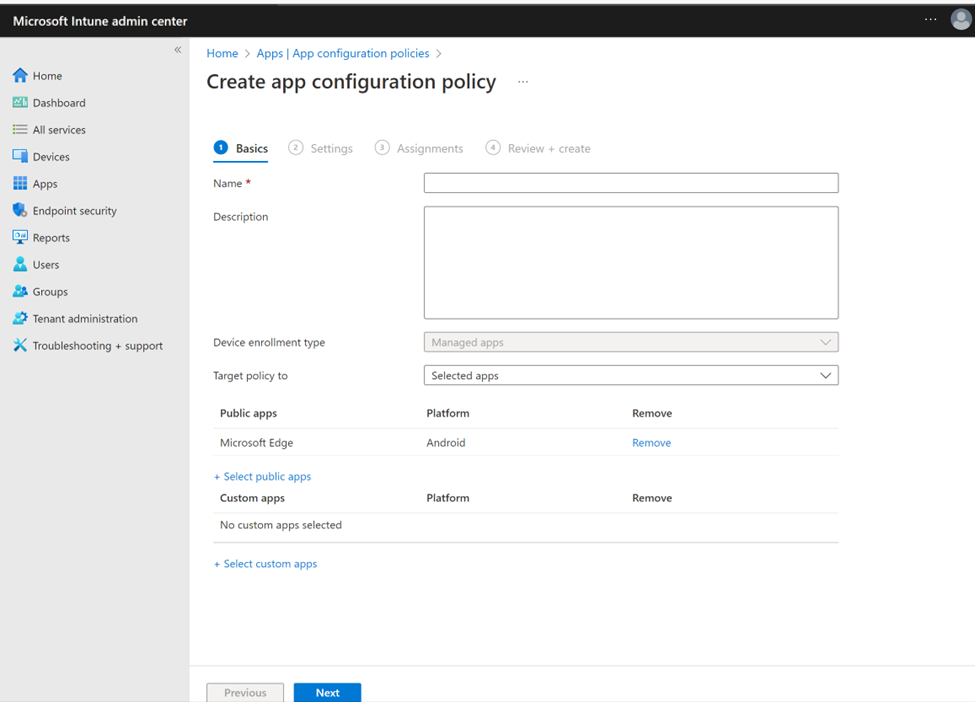

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications>App Configuration stratégiesAjouter des>>applications gérées.

Sous l’onglet Informations de base :

- Entrez un Nom pour la stratégie et une Description (facultatif) .

- Cliquez sur Sélectionner des applications publiques, sélectionnez Microsoft Edge pour Android, puis cliquez sur Sélectionner.

Une fois Microsoft Edge répertorié pour applications publiques, sélectionnez Suivant.

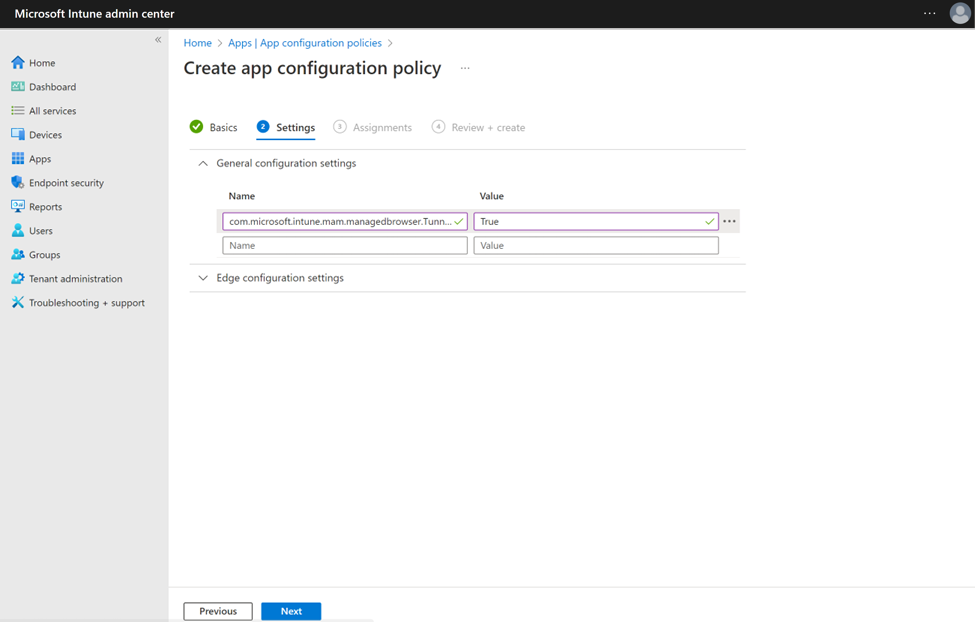

Sous l’onglet Paramètres , configurez la paire Nom et Valeur dans la catégorie Paramètres de configuration générale comme suit :

Nom Description com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valeur :TrueLorsqu’il Trueest défini sur , il fournit la prise en charge du mode tunnel strict à Edge. Lorsque les utilisateurs se connectent à Edge avec un compte d’organisation, si le VPN n’est pas connecté, le mode tunnel strict bloque le trafic Internet.

Lorsque le VPN se reconnecte, la navigation Internet est à nouveau disponible.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valeur :TrueLorsqu’il Trueest défini sur , il fournit la prise en charge du basculement d’identité vers Edge.

Lorsque les utilisateurs se connectent avec un compte professionnel ou scolaire, Edge se connecte automatiquement au VPN. Lorsque les utilisateurs activent la navigation en privé, Edge bascule vers un compte personnel et déconnecte le VPN.L’image suivante montre le

Identity switchparamètre dans une stratégie de configuration d’application pour Microsoft Edge :

Remarque

Vérifiez qu’il n’y a pas d’espaces de fin à la fin du paramètre Configuration générale.

Vous pouvez utiliser cette même stratégie pour configurer d’autres configurations Microsoft Edge dans la catégorie paramètres de configuration Microsoft Edge . Une fois que des configurations supplémentaires pour Microsoft Edge sont prêtes, sélectionnez Suivant.

Sous l’onglet Affectations , sélectionnez Ajouter des groupes, puis sélectionnez un ou plusieurs groupes Microsoft Entra qui recevront cette stratégie. Après avoir configuré les groupes, sélectionnez Suivant.

Sous l’onglet Vérifier + créer , sélectionnez Créer pour terminer la création de la stratégie et déployer la stratégie sur les groupes attribués.

La nouvelle stratégie apparaît dans la liste des stratégies de configuration d’application.

Stratégie de protection des applications pour Microsoft Edge

Créez une stratégie de protection des applications pour démarrer automatiquement la connexion VPN Microsoft Tunnel lorsque l’application est lancée.

Remarque

Lorsque l’application est démarrée, la connexion VPN Tunnel tente de démarrer. Une fois démarré, l’appareil a accès aux itinéraires réseau locaux disponibles via la passerelle Microsoft Tunnel. Si vous souhaitez limiter l’accès réseau tunnel à des applications spécifiques, configurez les paramètres VPN par application (Android uniquement).

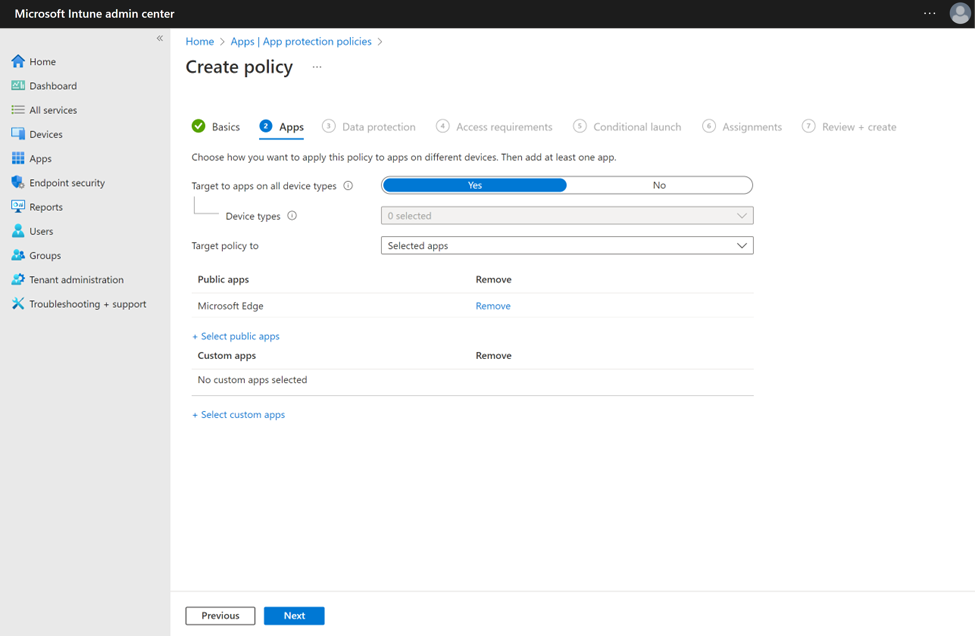

Connectez-vous au Centre d’administration Microsoft Intune et accédez à Applications Stratégies>de protection des applications>Créer une stratégie>Android.

Sous l’onglet Informations de base , entrez un Nom pour cette stratégie et une Description (facultative), puis sélectionnez Suivant.

Sous l’onglet Applications , cliquez sur Sélectionner des applications publiques, sélectionnez Microsoft Edge, puis cliquez sur Sélectionner.

Lorsque Microsoft Edge est répertorié pour applications publiques, sélectionnez Suivant.

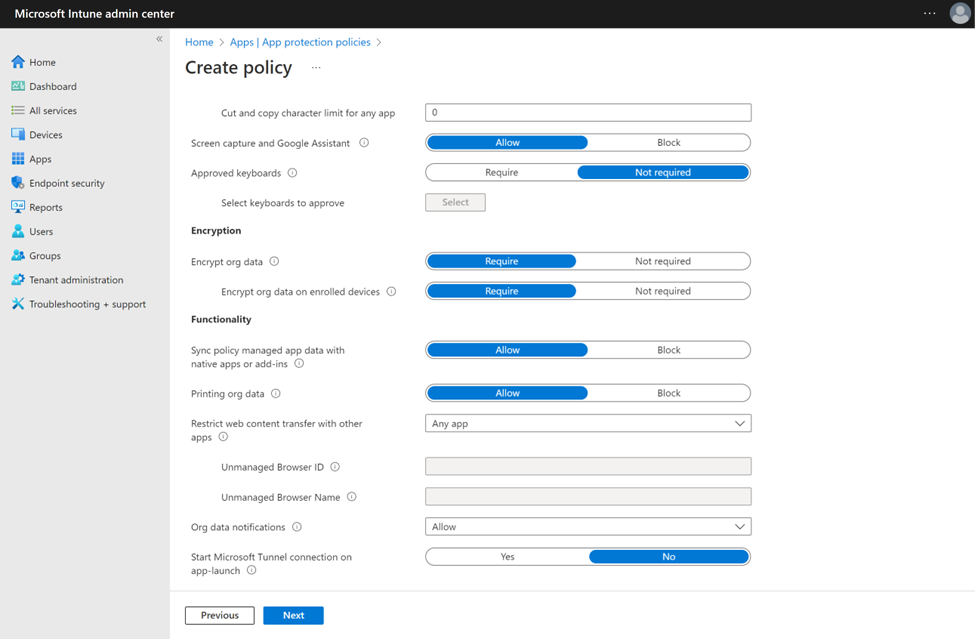

Sous l’onglet Protection des données , faites défiler vers le bas et définissez Démarrer la connexion Microsoft Tunnel au lancement de l’application sur Oui, puis sélectionnez Suivant.

Passez aux onglets Conditions d’accès et Lancement conditionnel .

Sous l’onglet Affectations , sélectionnez Ajouter des groupes, puis sélectionnez les groupes Microsoft Entra sur lesquels vous avez déployé les deux profils de configuration d’application, puis sélectionnez Suivant.

Sous l’onglet Vérifier + créer , sélectionnez Créer pour terminer la création de la stratégie et déployer la stratégie sur les groupes attribués.

La nouvelle stratégie apparaît dans la liste des stratégies de configuration d’application.

Configurer des applications métier

Si vous avez intégré vos applications métier au SDK MAM, vous pouvez les utiliser avec Microsoft Tunnel en les ajoutant en tant qu’applications personnalisées aux trois stratégies MAM Tunnel que vous avez créées précédemment.

Pour plus d’informations sur l’ajout d’applications personnalisées aux stratégies, consultez les articles suivants pour les deux types de stratégies :

- Stratégies de configuration des applications pour les applications gérées par le SDK d’application Intune

- Guide pratique pour créer et affecter des stratégies de protection des applications

Pour prendre en charge les applications métier sur vos appareils non inscrits, les applications doivent être déployées en tant qu’applications disponibles à partir du Centre d’administration Microsoft Intune. Vous ne pouvez pas utiliser Intune pour déployer des applications en tant qu’applications requises sur des appareils non inscrits.

Utiliser un profil de certificat approuvé

Les applications métier qui utilisent le tunnel MAM sur Android doivent s’intégrer au SDK d’application Intune et doivent utiliser le nouveau gestionnaire d’approbation Tunnel for MAM pour utiliser la prise en charge des certificats racines approuvés pour leurs applications métier. Pour prendre en charge les certificats racines approuvés, vous devez utiliser la version minimale du Kit de développement logiciel (SDK) (ou version ultérieure) comme indiqué dans la section Prérequis de cet article.

Gestion des certificats racines approuvés :

Si votre application nécessite des certificats SSL/TLS émis par une autorité de certification locale ou privée pour fournir un accès sécurisé aux applications et sites web internes, le SDK d’application Intune a ajouté la prise en charge de la gestion des approbations de certificats à l’aide des classes d’API MAMTrustedRootCertsManager et MAMCertTrustWebViewClient.

Configuration requise :

Formats de certificat pris en charge par Tunnel pour MAM Android :

- X.509 binaire encodé DER

- PEM

MAMCertTrustWebViewClient prend en charge :

- Android 10 ou version ultérieure

MAMTrustedRootCertsManager prend en charge :

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

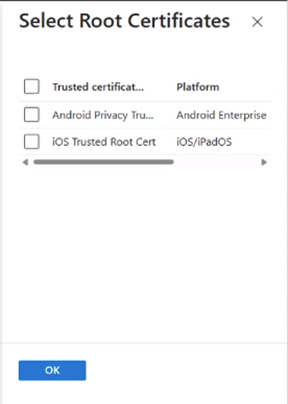

Lors de la configuration du profil de configuration d’application pour une application qui utilisera Tunnel pour gam, sélectionnez le profil de certificat qui sera utilisé :

Sous l’onglet Paramètres de votre profil de configuration d’application, développez Paramètres microsoft Tunnel pour la gestion des applications mobiles.

Configurez les options suivantes :

- Définissez Utiliser Microsoft Tunnel pour GAM surOui.

- Pour Nom de la connexion, spécifiez un nom côté utilisateur pour cette connexion, par exemple mam-tunnel-vpn.

- Ensuite, sélectionnez Sélectionner un site, puis choisissez l’un de vos sites Microsoft Tunnel Gateway. Si vous n’avez pas configuré de site Tunnel Gateway, consultez Configurer Microsoft Tunnel.

- Si votre application nécessite un certificat approuvé, sélectionnez Certificat racine pour ouvrir le volet Sélectionner les certificats racines , puis sélectionnez un profil de certificat approuvé à utiliser.

Pour plus d’informations sur la configuration des profils de certificat racine, consultez Profils de certificat racine approuvés pour Microsoft Intune.

Après avoir configuré les paramètres mam tunnel, sélectionnez Suivant pour ouvrir l’onglet Affectations .

Problèmes connus

Voici les problèmes connus ou limitations liés à MAM Tunnel pour Android.

Tunnel for Mobile Application Management ne prend pas en charge Microsoft Defender en mode profil personnel

Pour plus d’informations sur Microsoft Defender en mode profil personnel, consultez Microsoft Defender dans le profil personnel sur Android Entreprise en mode BYOD.

Solution de contournement : Aucune.

Tunnel MAM non pris en charge lors de l’utilisation du tunnel MDM

Vous pouvez choisir d’utiliser mam Tunnel avec des appareils inscrits au lieu d’utiliser des configurations de tunnel MDM. Toutefois, un appareil inscrit doit utiliser uniquement les configurations de tunnel MDM ou mam Tunnel, mais pas les deux. Par exemple, les appareils inscrits ne peuvent pas avoir une application telle que Microsoft Edge qui utilise des configurations de tunnel MAM, tandis que d’autres applications utilisent des configurations MDM Tunnel.

Solution de contournement : Aucune.

Application métier utilisant WebView et le SDK Intune pour la prise en charge racine approuvée, les points de terminaison internes ne sont pas accessibles

Solution de contournement : déployez et installez manuellement le certificat racine approuvé sur des appareils Android non inscrits qui utilisent LOB Apps avec WebView sur Tunnel.

Android ne parvient pas à générer la chaîne de certificats lorsque vous utilisez une autorité de certification privée

Lorsque vous utilisez WebView avec MAMCertTrustWebViewClient pour valider les certificats, MAM délègue à Android pour créer une chaîne de certificats à partir de certificats fournis par les administrateurs et le serveur. Si un serveur qui utilise des certificats privés fournit la chaîne complète au WebView de connexion, mais que l’administrateur déploie uniquement le certificat racine, Android peut ne pas générer la chaîne de certificats et échouer lors de la vérification de l’approbation du serveur. Ce comportement se produit parce qu’Android nécessite des certificats intermédiaires pour générer la chaîne à un niveau acceptable.

Solution de contournement : pour garantir une validation de certificat appropriée, les administrateurs doivent déployer le certificat racine et tous les certificats intermédiaires dans Intune. Si le certificat racine et tous les certificats intermédiaires ne sont pas déployés, Android peut ne pas générer la chaîne de certificats et ne pas approuver le serveur.

Erreur de certificat Defender pour point de terminaison lors de l’utilisation d’un certificat TLS/SSL d’une autorité de certification privée

Lorsque le serveur Microsoft Tunnel Gateway utilise un certificat TLS/SSL émis par une autorité de certification privée (locale), Microsoft Defender pour point de terminaison génère une erreur de certificat lors de la tentative de connexion.

Contourner les problèmes : installez manuellement le certificat racine approuvé correspondant de l’autorité de certification privée sur l’appareil Android. Une prochaine mise à jour de l’application Defender pour point de terminaison fournira une prise en charge et supprimera la nécessité d’installer manuellement le certificat racine approuvé.

Microsoft Edge ne peut pas atteindre les ressources internes pendant une courte période après son lancement

Immédiatement après l’ouverture de Microsoft Edge, le navigateur tente de se connecter aux ressources internes avant de se connecter à Tunnel. Ce comportement a pour effet que le navigateur signale que la ressource ou l’URL de destination n’est pas disponible.

Solution de contournement : actualisez la connexion du navigateur sur l’appareil. La ressource devient disponible une fois la connexion à Tunnel établie.

Les trois applications requises pour prendre en charge Tunnel pour les appareils non inscrits ne sont pas visibles dans l’application Portail d’entreprise sur un appareil

Une fois que Microsoft Edge, Microsoft Defender pour point de terminaison et le portail d’entreprise sont affectés à un appareil comme disponible avec ou sans inscription, l’utilisateur ciblé ne peut pas trouver les applications dans le portail d’entreprise ou à portal.manage.microsoft.com.

Solution de contournement : installez les trois applications manuellement à partir du Google Play Store. Vous trouverez des liens vers les trois applications sur Google Play dans la section Conditions préalables de cet article.

Erreur : « Échec du démarrage du VPN MSTunnel, contactez votre administrateur informatique pour obtenir de l’aide »

Ce message d’erreur peut se produire même si le tunnel est connecté.

Solution de contournement : ce message peut être ignoré.

Erreur : Licence non valide, contactez l’administrateur

Cette erreur se produit lorsque la version de Microsoft Defender pour point de terminaison ne prend pas en charge Tunnel.

Solution de contournement : installez la version prise en charge de Defender pour point de terminaison à partir de Microsoft Defender - Apps sur Google Play.

L’utilisation de plusieurs stratégies pour Defender afin de configurer différents sites de tunnel pour différentes applications n’est pas prise en charge

L’utilisation de deux ou plusieurs stratégies de configuration d’application pour Microsoft Defender qui spécifient différents sites tunnel n’est pas prise en charge et peut entraîner une condition de concurrence qui empêche l’utilisation réussie de Tunnel.

Solution de contournement : ciblez chaque appareil avec une seule stratégie de configuration d’application pour Microsoft Defender, en veillant à ce que chaque appareil non inscrit soit configuré pour utiliser un seul site.

Prise en charge gcc High et FIPS

Microsoft Tunnel pour GAM n’est pas pris en charge pour les environnements GCC High Microsoft Tunnel pour MAM ne prend pas en charge FIPS (Federal Information Processing Standard). Microsoft Tunnel pour GAM n’est pas pris en charge dans les environnements Fairfax

Étapes suivantes

Consulter également :

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour