Tutoriel : Protéger la messagerie Exchange Online sur les appareils iOS non gérés avec Microsoft Intune

Ce tutoriel montre comment utiliser des stratégies de protection des applications Microsoft Intune avec l’accès conditionnel Microsoft Entra pour bloquer l’accès à Exchange Online par les utilisateurs qui utilisent un appareil iOS non géré ou une application autre que l’application mobile Outlook pour accéder à la messagerie Microsoft 365. Les résultats de ces stratégies s’appliquent lorsque les appareils iOS ne sont pas inscrits dans une solution de gestion des appareils comme Intune.

Dans ce tutoriel, vous apprendrez comment le faire :

- Créez une stratégie de protection des applications Intune pour l’application Outlook. Vous limiterez ce que l’utilisateur peut faire avec les données d’application en empêchant Enregistrer sous et en limitant les actions couper, copier et coller .

- Créez des stratégies d’accès conditionnel Microsoft Entra qui autorisent uniquement l’application Outlook à accéder à la messagerie de l’entreprise dans Exchange Online. Vous allez également exiger une authentification multifacteur (MFA) pour des clients d’authentification moderne, comme Outlook pour iOS et Android.

Configuration requise

Pour ce didacticiel, nous vous recommandons d’utiliser des abonnements d’essai hors production.

Au cours de ce tutoriel, les abonnements d’essai vous permettent d’éviter d’affecter un environnement de production avec des configurations incorrectes. Les essais nous permettent également d’utiliser uniquement le compte que vous avez créé lors de la création de l’abonnement d’évaluation pour configurer et gérer Intune, car il dispose des autorisations nécessaires pour effectuer chaque tâche de ce didacticiel. L’utilisation de ce compte élimine la nécessité de créer et de gérer des comptes d’administration dans le cadre du didacticiel.

Ce didacticiel nécessite un locataire de test avec les abonnements suivants :

- Abonnement Microsoft Intune Plan 1 (inscrivez-vous pour obtenir un compte d’essai gratuit)

- Microsoft Entra ID P1 (essai gratuit)

- Abonnement Microsoft 365 Apps for business incluant Exchange (essai gratuit)

Se connecter à Intune

Pour ce tutoriel, lorsque vous vous connectez au Centre d’administration Microsoft Intune, connectez-vous avec le compte qui a été créé lorsque vous vous êtes inscrit à l’abonnement d’évaluation Intune. Continuez à utiliser ce compte pour vous connecter au centre d’administration tout au long de ce didacticiel.

Créer la stratégie de protection des applications

Dans ce tutoriel, nous avons configuré une stratégie de protection des applications Intune pour iOS pour l’application Outlook afin de mettre des protections en place au niveau de l’application. Nous allons exiger un code confidentiel pour ouvrir une application dans un contexte professionnel. Nous allons également limiter le partage des données entre les applications et empêcher l’enregistrement des données d’entreprise sur un emplacement personnel.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Applications>Stratégies de protection>des applications Créer une stratégie, puis sélectionnez iOS/iPadOS.

Sur la page Informations de base, configurez les paramètres suivants :

- Nom : entrez test de la stratégie d’application Outlook.

- Description : entrez test de la stratégie d’application Outlook.

La valeur platform a été définie à l’étape précédente en sélectionnant iOS/iPadOS.

Sélectionnez Suivant pour continuer.

Dans la page Applications , vous choisissez les applications gérées par cette stratégie. Pour ce tutoriel, nous allons ajouter uniquement Microsoft Outlook :

Vérifiez que la stratégie cible sur est définie sur Applications sélectionnées.

Choisissez + Sélectionner des applications publiques pour ouvrir le volet Sélectionner les applications vers la cible . Ensuite, dans la liste des applications, sélectionnez Microsoft Outlook pour l’ajouter à la liste Applications sélectionnées . Vous pouvez rechercher une application par ID de bundle ou par nom. Choisissez Sélectionner pour enregistrer la sélection de l’application.

Le volet Sélectionner les applications à cibler se ferme et Microsoft Outlook s’affiche désormais sous Applications publiques dans la page Applications.

Sélectionnez Suivant pour continuer.

Dans la page Protection des données , vous configurez les paramètres qui déterminent la façon dont les utilisateurs peuvent interagir avec les données tout en utilisant les applications protégées par cette stratégie de protection des applications. Configurez les options suivantes :

Pour la catégorie Transfert de données , configurez les paramètres suivants et laissez tous les autres paramètres à leurs valeurs par défaut :

- Envoyer des données d’organisation à d’autres applications : dans la liste déroulante, sélectionnez Aucune.

- Recevoir des données d’autres applications : dans la liste déroulante, sélectionnez Aucune.

- Restreindre les opérations couper, copier et coller entre d’autres applications : dans la liste déroulante, sélectionnez Bloqué.

Sélectionnez Suivant pour continuer.

La page Conditions d’accès fournit des paramètres pour vous permettre de configurer les exigences de code confidentiel et d’informations d’identification que les utilisateurs doivent respecter avant de pouvoir accéder aux applications protégées dans un contexte professionnel. Configurez les paramètres suivants, en conservant les valeurs par défaut de tous les autres paramètres :

- Pour Accès par code confidentiel, sélectionnez Exiger.

- Pour Informations d’identification du compte professionnel ou scolaire pour l’accès, sélectionnez Exiger.

Sélectionnez Suivant pour continuer.

Dans la page Lancement conditionnel , vous configurez les exigences de sécurité de la connexion pour cette stratégie de protection des applications. Pour ce tutoriel, vous n’avez pas besoin de configurer ces paramètres.

Sélectionnez Suivant pour continuer.

La page Affectations vous permet d’affecter la stratégie de protection des applications à des groupes d’utilisateurs. Pour ce didacticiel, nous n’affectons pas cette stratégie à un groupe.

Sélectionnez Suivant pour continuer.

Dans le Suivant : vérifier + créer page, passez en revue les valeurs et les paramètres que vous avez entrés pour cette stratégie de protection des applications. Sélectionnez Créer pour créer la stratégie de protection des applications dans Intune.

La stratégie de protection d’application pour Outlook est créée. Ensuite, vous allez configurer l’accès conditionnel pour exiger que les appareils utilisent l’application Outlook.

Créer des stratégies d’accès conditionnel

Ensuite, utilisez le Centre d’administration Microsoft Intune pour créer deux stratégies d’accès conditionnel pour couvrir toutes les plateformes d’appareils. Vous intégrez l’accès conditionnel à Intune pour contrôler les appareils et les applications qui peuvent se connecter à la messagerie et aux ressources de votre organisation.

La première stratégie exige que les clients d’authentification moderne utilisent l’application Outlook approuvée et l’authentification multifacteur (MFA). Les clients d’authentification moderne incluent Outlook pour iOS et Outlook pour Android.

La deuxième stratégie exige que les clients Exchange ActiveSync utilisent l’application Outlook approuvée. (Actuellement, Exchange Active Sync ne prend pas en charge d’autres conditions que la plateforme de l’appareil). Vous pouvez configurer des stratégies d’accès conditionnel dans le Centre d’administration Microsoft Entra ou utiliser le Centre d’administration Microsoft Intune, qui présente l’interface utilisateur de l’accès conditionnel de Microsoft Entra. Étant donné que nous sommes déjà dans le centre d’administration, nous pouvons créer la stratégie ici.

Lorsque vous configurez des stratégies d’accès conditionnel dans le Centre d’administration Microsoft Intune, vous configurez réellement ces stratégies dans les panneaux Accès conditionnel à partir du portail Azure. Par conséquent, l’interface utilisateur est légèrement différente de celle que vous utilisez pour d’autres stratégies pour Intune.

Créer une stratégie d’authentification multifacteur pour les clients d’authentification moderne

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison>Accès> conditionnelCréer une stratégie.

Pour Nom, entrez Stratégie de test pour les clients d’authentification moderne.

Sous Affectations, pour Utilisateurs, sélectionnez 0 utilisateurs et groupes sélectionnés. Sous l’onglet Inclure , sélectionnez Tous les utilisateurs. La valeur de Users est mise à jour sur Tous les utilisateurs.

Sous Affectations, pour Ressources cibles, sélectionnez Aucune ressource cible sélectionnée. Vérifiez que Sélectionnez à quoi cette stratégie s’applique est défini sur Applications cloud. Étant donné que nous voulons protéger la messagerie Microsoft 365 Exchange Online, sélectionnez-la en procédant comme suit :

- Dans l’onglet Inclure, choisissez Sélectionner les applications.

- Pour Sélectionner, cliquez sur Aucun pour ouvrir le volet Sélectionner des applications cloud.

- Dans la liste des applications, cochez la case Office 365 Exchange Online, puis sélectionnez Sélectionner.

- Sélectionnez Terminé pour revenir au volet Nouvelle stratégie.

Sous Affectations, pour Conditions, sélectionnez 0 condition sélectionnée, puis, pour Plateformes d’appareils, sélectionnez Non configuré pour ouvrir le volet Plateformes d’appareils :

- Définissez le bouton bascule Configurer sur Oui.

- Sous l’onglet Inclure , choisissez Sélectionner les plateformes d’appareils, puis cochez les cases pour Android et pour iOS.

- Sélectionnez Terminé pour enregistrer la configuration Plateformes d’appareils.

Restez dans le volet Conditions , puis sélectionnez Non configuré pour applications clientes afin d’ouvrir le volet Applications clientes :

- Définissez le bouton bascule Configurer sur Oui.

- Cochez les cases pour Applications mobiles et clients de bureau.

- Décochez les autres cases.

- Sélectionnez Terminé pour revenir au volet Nouvelle stratégie.

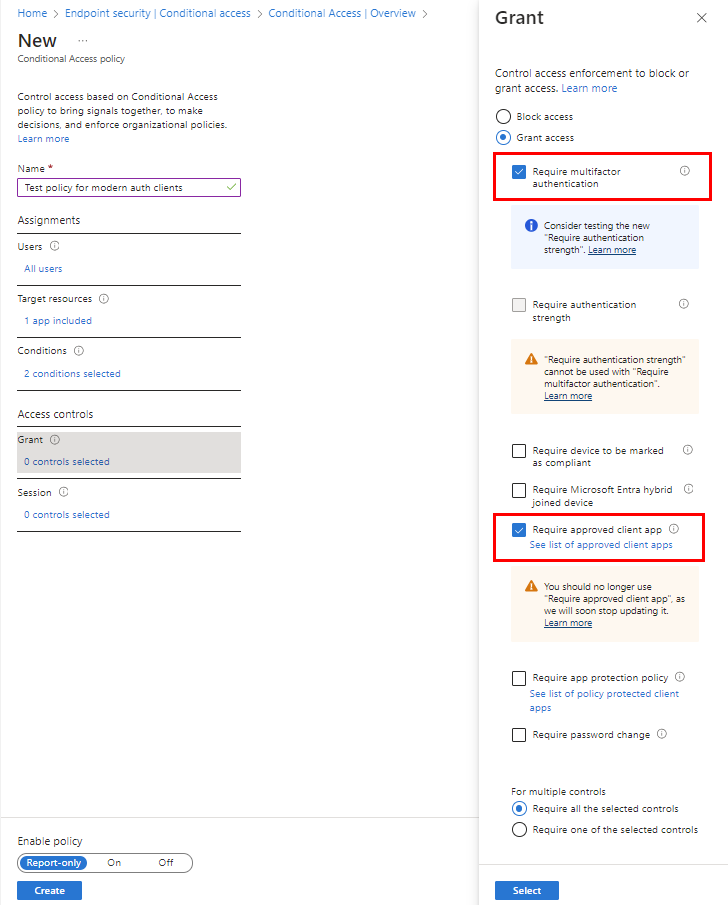

Sous Contrôles d’accès, pour Accorder, sélectionnez 0 condition sélectionnée, puis :

- Dans le volet Accorder, sélectionnez Accorder l’accès.

- Sélectionnez Exiger une authentification multifacteur.

- Sélectionnez Demander une application cliente approuvée.

- Définissez Pour plusieurs contrôles sur Exiger tous les contrôles sélectionnés. Ce paramètre garantit que les deux exigences que vous avez sélectionnées sont appliquées quand un appareil tente d’accéder à la messagerie.

- Choisissez Sélectionner pour enregistrer la configuration d’octroi.

Sous Activer la stratégie, sélectionnez Activé, puis sélectionnez Créer.

La stratégie d’accès conditionnel pour les clients d’authentification moderne est créée. Vous pouvez maintenant créer une stratégie pour les clients Exchange Active Sync.

Créer une stratégie pour les clients Exchange Active Sync

Le processus de configuration de cette stratégie est similaire à la stratégie d’accès conditionnel précédente :

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezAccès> conditionnel sécurité> du point de terminaisonCréer une stratégie.

Pour Nom, entrez Stratégie de test pour les clients EAS.

Sous Affectations, pour Utilisateurs, sélectionnez 0 utilisateurs et groupes. Sous l’onglet Inclure , sélectionnez Tous les utilisateurs.

Sous Affectations, pour Ressources cibles, sélectionnez Aucune ressource cible sélectionnée. Vérifiez que Sélectionnez à quoi cette stratégie s’applique est défini sur Applications cloud, puis configurez la messagerie Microsoft 365 Exchange Online en procédant comme suit :

- Dans l’onglet Inclure, choisissez Sélectionner les applications.

- Pour Sélectionner, choisissez Aucun.

- Dans la liste Applications cloud, cochez la case Office 365 Exchange Online, puis sélectionnez Sélectionner.

Sous Affectations, ouvrezConditions Plateformes> d’appareil, puis :

- Définissez le bouton bascule Configurer sur Oui.

- Dans l’onglet Inclure, sélectionnez N’importe quel appareil, puis Terminé.

Restez dans le volet Conditions , développez Applications clientes, puis :

- Définissez le bouton bascule Configurer sur Oui.

- Sélectionnez Applications mobiles et clients de bureau.

- Sélectionnez Clients Exchange ActiveSync.

- Décochez toutes les autres cases.

- Sélectionnez Terminé.

Sous Contrôles d’accès, développez Accorder , puis :

- Dans le volet Accorder, sélectionnez Accorder l’accès.

- Sélectionnez Demander une application cliente approuvée. Désactivez toutes les autres cases à cocher, mais laissez la configuration Pour plusieurs contrôles définie sur Exiger tous les contrôles sélectionnés.

- Choisir Sélectionner.

Sous Activer la stratégie, sélectionnez Activé, puis sélectionnez Créer.

Vos stratégies de protection des applications et l’accès conditionnel sont maintenant en place et prêts à être testés.

Essayez

Avec les stratégies que vous avez créées dans ce tutoriel, les appareils doivent s’inscrire dans Intune et utiliser l’application mobile Outlook avant que l’appareil puisse être utilisé pour accéder à la messagerie Microsoft 365. Pour tester ce scénario sur un appareil iOS, essayez de vous connecter à Exchange Online à l’aide des informations d’identification d’un utilisateur dans votre locataire de test.

Pour tester sur un iPhone, accédez à Paramètres>Mots de passe et comptes>Ajouter un compte>Exchange .

Entrez l’adresse e-mail d’un utilisateur dans votre locataire de test, puis appuyez sur Suivant.

Appuyez sur Se connecter.

Entrez le mot de passe de l’utilisateur de test, puis appuyez sur Se connecter.

Le message Plus d’informations sont nécessaires s’affiche, ce qui signifie que vous êtes invité à configurer l’authentification multifacteur. Configurez une autre méthode de vérification.

Vous verrez ensuite un message indiquant que vous tentez d’ouvrir cette ressource avec une application qui n’a pas été approuvée par votre service informatique. Ce message signifie que vous ne pouvez pas utiliser l’application de messagerie native. Annulez l’ouverture de session.

Ouvrez l’application Outlook et sélectionnez Paramètres>Ajouter un compte>Ajouter un compte de messagerie.

Entrez l’adresse e-mail d’un utilisateur dans votre locataire de test, puis appuyez sur Suivant.

Appuyez sur Se connecter avec Office 365. Vous serez invité à fournir une autre authentification et une autre inscription. Une fois que vous êtes connecté, vous pouvez tester des actions telles que couper, copier, coller et Enregistrer sous.

Nettoyer les ressources

Lorsque les stratégies de test ne sont plus nécessaires, vous pouvez les supprimer.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Conformité des appareils>.

Dans la liste Nom de la stratégie, sélectionnez le menu contextuel (...) de votre stratégie de test, puis sélectionnez Supprimer. Sélectionnez OK pour confirmer.

Accédez à Sécurité> des points de terminaisonStratégies d’accès> conditionnel.

Dans la liste Nom de la stratégie, sélectionnez le menu contextuel (... ) pour chacune de vos stratégies de test, puis sélectionnez Supprimer. Cliquez sur Oui pour confirmer.

Prochaines étapes

Dans ce didacticiel, vous avez créé des stratégies de protection afin de limiter les actions d’un utilisateur avec l’application Outlook et vous avez créé des stratégies d’accès conditionnel pour exiger l’utilisation de l’application Outlook et de l’authentification multifacteur pour les clients d’authentification moderne. Pour en savoir plus sur l’utilisation d’Intune avec l’accès conditionnel pour protéger d’autres applications et services, consultez En savoir plus sur l’accès conditionnel et Intune.