Étape 2. Protéger vos comptes privilégiés Microsoft 365

Cet article est valable pour Microsoft 365 Entreprise et Office 365 Entreprise.

Découvrez tout notre contenu d'aide et d’apprentissage destiné aux petites entreprises.

Les violations de sécurité d’un locataire Microsoft 365, y compris la collecte d’informations et les attaques par hameçonnage, sont généralement effectuées en compromettant les informations d’identification d’un compte privilégié Microsoft 365. La sécurité dans le cloud est un partenariat entre vous et Microsoft :

Les services de cloud computing Microsoft reposent sur la confiance et la sécurité. Microsoft met à votre disposition des contrôles et fonctionnalités de sécurité pour vous aider à protéger vos données et applications.

Il est de votre responsabilité de protéger vos données et votre identité, ainsi que d’assurer la sécurité de vos ressources locales et des composants cloud que vous contrôlez.

Microsoft fournit des fonctionnalités pour protéger vos organization, mais elles ne sont efficaces que si vous les utilisez. Si vous ne les utilisez pas, vous pouvez être vulnérable aux attaques. Pour protéger vos comptes privilégiés, Microsoft est là pour vous aider avec des instructions détaillées pour :

Créez des comptes cloud dédiés, privilégiés et utilisez-les uniquement si nécessaire.

Configurez l’authentification multifacteur (MFA) pour vos comptes microsoft 365 privilégiés dédiés et utilisez la forme d’authentification secondaire la plus forte.

Protégez les comptes privilégiés avec Confiance nulle recommandations d’identité et d’accès aux appareils.

Remarque

Pour sécuriser vos rôles privilégiés, case activée bonnes pratiques pour Microsoft Entra rôles afin de sécuriser l’accès privilégié à votre locataire.

1. Créer des comptes d’utilisateur dédiés, privilégiés et basés sur le cloud et les utiliser uniquement si nécessaire

Au lieu d’utiliser des comptes d’utilisateur quotidiens auxquels des rôles d’administrateur ont été attribués, créez des comptes d’utilisateur dédiés qui ont les rôles d’administrateur dans Microsoft Entra ID.

À partir de ce moment, vous vous connectez avec les comptes privilégiés dédiés uniquement pour les tâches qui nécessitent des privilèges d’administrateur. Toute autre administration Microsoft 365 doit être effectuée en attribuant d’autres rôles d’administration aux comptes d’utilisateur.

Remarque

Cela nécessite des étapes supplémentaires pour vous déconnecter en tant que compte d’utilisateur quotidien et vous connecter avec un compte d’administrateur dédié. Mais cela ne doit être fait que de temps en temps pour les opérations d’administrateur. Considérez que la récupération de votre abonnement Microsoft 365 après une violation de compte administrateur nécessite beaucoup plus d’étapes.

Vous devez également créer des comptes d’accès d’urgence pour empêcher le verrouillage accidentel de Microsoft Entra ID.

Vous pouvez protéger davantage vos comptes privilégiés avec Microsoft Entra Privileged Identity Management (PIM) pour l’attribution juste-à-temps à la demande de rôles d’administrateur.

2. Configurer l’authentification multifacteur pour vos comptes privilégiés Microsoft 365 dédiés

L’authentification multifacteur (MFA) nécessite des informations supplémentaires au-delà du nom et du mot de passe du compte. Microsoft 365 prend en charge ces méthodes de vérification supplémentaires :

- L’application Microsoft Authenticator

- appel téléphonique ;

- Un code de vérification généré de manière aléatoire envoyé via un SMS

- Une carte intelligente (virtuelle ou physique) (nécessite une authentification fédérée)

- appareil biométrique.

- Jeton Oauth

Remarque

Pour les organisations qui doivent se conformer aux normes du National Institute of Standards and Technology (NIST), l’utilisation d’un appel téléphonique ou d’un sms de méthodes de vérification supplémentaires basées sur les sms est limitée. Cliquez ici pour plus d’informations.

Si vous êtes une petite entreprise qui utilise des comptes d’utilisateur stockés uniquement dans le cloud (modèle d’identité cloud uniquement), configurez l’authentification multifacteur pour configurer l’authentification multifacteur à l’aide d’un appel téléphonique ou d’un code de vérification par SMS envoyé à un téléphone intelligent pour chaque compte privilégié dédié.

Si vous êtes un plus grand organization qui utilise un modèle d’identité hybride Microsoft 365, vous disposez d’autres options de vérification. Si vous disposez déjà de l’infrastructure de sécurité pour une méthode d’authentification secondaire plus forte, configurez l’authentification multifacteur et configurez chaque compte privilégié dédié pour la méthode de vérification appropriée.

Si l’infrastructure de sécurité pour la méthode de vérification plus forte souhaitée n’est pas en place et ne fonctionne pas pour Microsoft 365 MFA, nous vous recommandons vivement de configurer des comptes privilégiés dédiés avec MFA à l’aide de l’application Microsoft Authenticator, d’un appel téléphonique ou d’un code de vérification par SMS envoyé à un téléphone intelligent pour vos comptes privilégiés comme mesure de sécurité intermédiaire. Ne laissez pas vos comptes privilégiés dédiés sans la protection supplémentaire fournie par l’authentification multifacteur.

Pour plus d’informations, consultez MFA pour Microsoft 365.

3. Protéger les comptes d’administrateur avec Confiance nulle recommandations relatives à l’identité et à l’accès aux appareils

Pour garantir la sécurité et la productivité du personnel, Microsoft fournit un ensemble de recommandations pour l’identité et l’accès aux appareils. Pour l’identité, utilisez les recommandations et les paramètres de ces articles :

Protections supplémentaires pour les organisations d’entreprise

Utilisez ces méthodes supplémentaires pour vous assurer que votre compte privilégié et la configuration que vous effectuez à l’aide de celui-ci sont aussi sécurisés que possible.

Station de travail avec accès privilégié

Pour vous assurer que l’exécution de tâches à privilèges élevés est aussi sécurisée que possible, utilisez une station de travail à accès privilégié (PAW). Un PAW est un ordinateur dédié qui est utilisé uniquement pour les tâches de configuration sensibles, telles que la configuration Microsoft 365 qui nécessite un compte privilégié. Étant donné que cet ordinateur n’est pas utilisé quotidiennement pour la navigation sur Internet ou la messagerie électronique, il est mieux protégé contre les attaques et les menaces Internet.

Pour obtenir des instructions sur la configuration d’un PAW, consultez Sécurisation des appareils dans le cadre de l’article sur l’accès privilégié.

Pour activer Azure PIM pour vos comptes de locataire et d’administrateur Microsoft Entra, consultez les étapes de configuration de PIM.

Pour développer une feuille de route complète pour sécuriser l’accès privilégié contre les cyber-attaquants, consultez Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID.

Privileged Identity Management

Au lieu d’attribuer définitivement un rôle d’administrateur à vos comptes privilégiés, vous pouvez utiliser PIM pour activer l’attribution juste-à-temps à la demande du rôle d’administrateur lorsque cela est nécessaire.

Vos comptes d’administrateur passent d’administrateurs permanents à administrateurs éligibles. Le rôle d'administrateur est inactif tant que vous n'en avez pas besoin. Vous effectuez ensuite un processus d’activation pour ajouter le rôle d’administrateur au compte privilégié pendant une durée prédéterminée. Lorsque le délai expire, PIM supprime le rôle d’administrateur du compte privilégié.

L’utilisation de PIM et de ce processus réduit considérablement la durée pendant laquelle vos comptes privilégiés sont vulnérables aux attaques et à l’utilisation par des utilisateurs malveillants.

L’utilisation de cette fonctionnalité nécessite des abonnements Gouvernance Microsoft Entra ID ou Microsoft Entra ID P2. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités généralement disponibles de Microsoft Entra ID.

Pour plus d’informations sur les licences pour les utilisateurs, consultez Conditions requises pour utiliser Privileged Identity Management.

Pour plus d’informations, consultez l’article suivant :

- Privileged Identity Management.

- Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID

Gestion des accès privilégiés

La gestion des accès privilégiés est activée en configurant des stratégies qui spécifient l’accès juste-à-temps pour les activités basées sur des tâches dans votre locataire. Il peut vous aider à protéger vos organization contre les violations susceptibles d’utiliser des comptes d’administrateur privilégiés existants avec un accès permanent aux données sensibles ou un accès aux paramètres de configuration critiques. Par exemple, vous pouvez configurer une stratégie de gestion des accès privilégiés qui nécessite une approbation explicite pour accéder aux paramètres de boîte aux lettres et les modifier organization dans votre locataire.

Dans cette étape, vous allez activer la gestion des accès privilégiés dans votre locataire et configurer des stratégies d’accès privilégié qui fournissent une sécurité supplémentaire pour l’accès basé sur les tâches aux données et les paramètres de configuration de votre organization. Il existe trois étapes de base pour commencer à utiliser l’accès privilégié dans votre organization :

- Création d’un groupe d’approbateurs

- Activation des accès privilégiés

- Création de stratégies d’approbation

La gestion des accès privilégiés permet à votre organization de fonctionner sans privilèges permanents et de fournir une couche de défense contre les vulnérabilités découlant de cet accès administratif permanent. L’accès privilégié nécessite des approbations pour l’exécution de toute tâche à laquelle une stratégie d’approbation associée est définie. Les utilisateurs qui doivent exécuter des tâches incluses dans la stratégie d’approbation doivent demander et obtenir l’approbation de l’accès.

Pour activer la gestion des accès privilégiés, consultez Prise en main de la gestion des accès privilégiés.

Pour plus d’informations, consultez En savoir plus sur la gestion des accès privilégiés.

Logiciel SIEM (Security Information and Event Management) pour la journalisation Microsoft 365

Le logiciel SIEM exécuté sur un serveur effectue une analyse en temps réel des alertes de sécurité et des événements créés par les applications et le matériel réseau. Pour permettre à votre serveur SIEM d’inclure des alertes et des événements de sécurité Microsoft 365 dans ses fonctions d’analyse et de création de rapports, intégrez Microsoft Entra ID à votre SEIM. Consultez Introduction à Azure Log Integration.

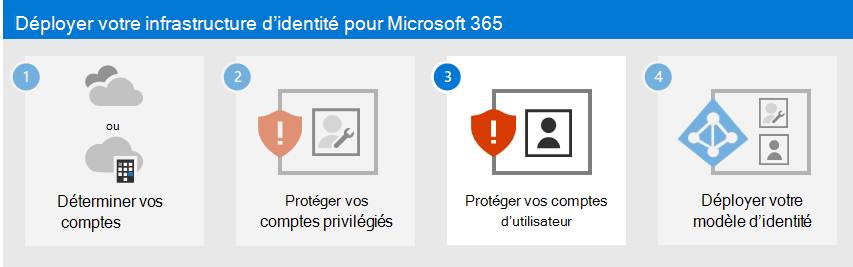

Étape suivante

Passez à l’étape 3 pour sécuriser vos comptes d’utilisateur.