Utiliser votre tableau de bord de gestion des vulnérabilités dans Microsoft Defender for Business

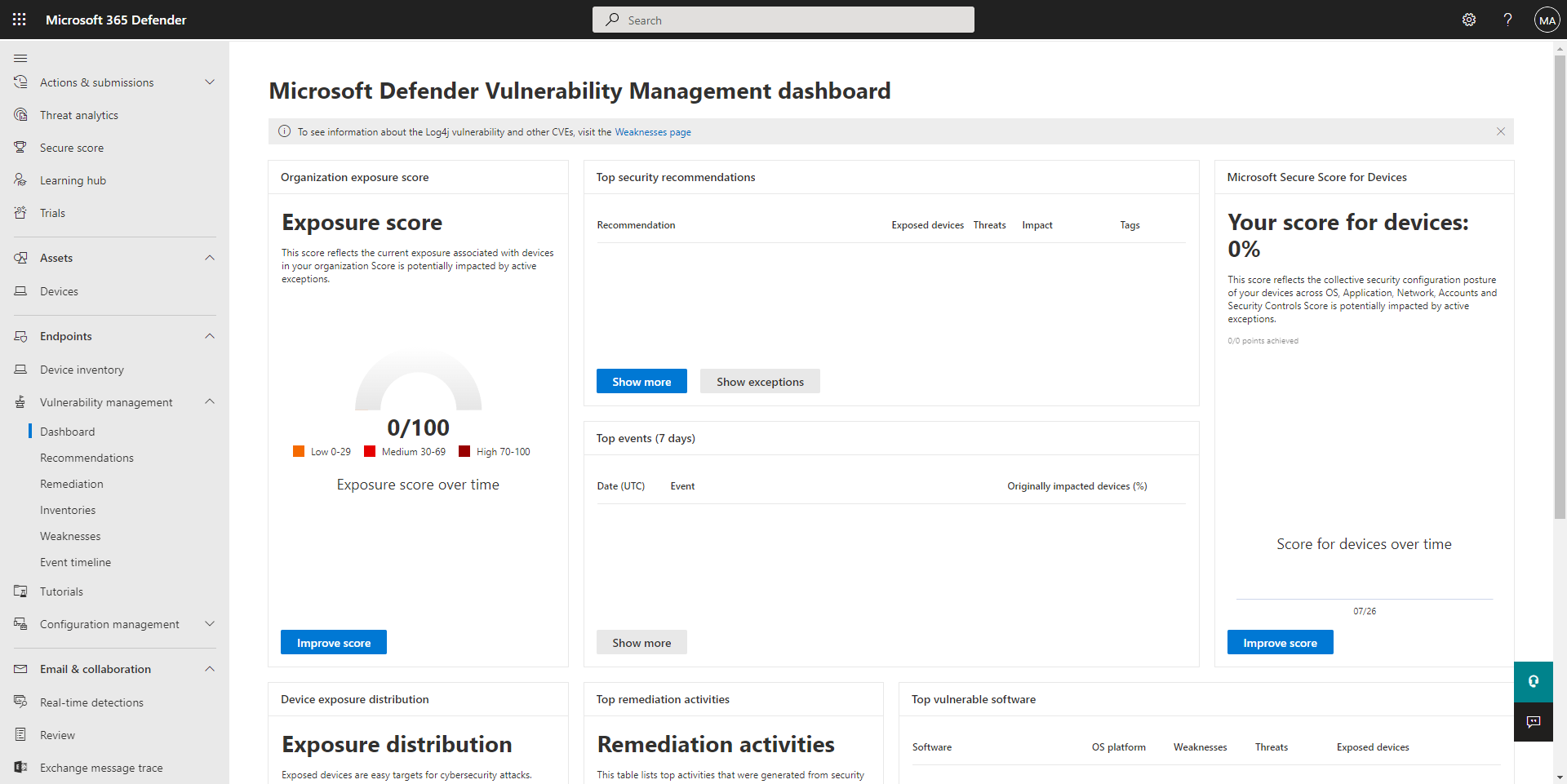

Defender for Business inclut un tableau de bord de gestion des vulnérabilités conçu pour faire gagner du temps et des efforts à votre équipe de sécurité. En plus de fournir un score d’exposition, ce tableau de bord vous permet d’afficher des informations sur les appareils exposés et de consulter les recommandations de sécurité pertinentes. Vous pouvez utiliser votre tableau de bord Gestion des vulnérabilités Defender pour :

- Affichez votre score d’exposition, qui est associé aux appareils de votre entreprise.

- Consultez vos principales recommandations en matière de sécurité, telles que la résolution des communications altérées avec les appareils, l’activation de la protection du pare-feu ou la mise à jour des définitions de l’Antivirus Microsoft Defender.

- Visualisez les activités de remédiation, comme les fichiers qui ont été envoyés en quarantaine ou les vulnérabilités trouvées sur les appareils.

Fonctionnalités et fonctionnalités de gestion des vulnérabilités

Les fonctionnalités et fonctionnalités de gestion des vulnérabilités dans Microsoft Defender entreprise sont les suivantes :

Tableau de bord : fournit des informations sur les vulnérabilités, l’exposition et les recommandations. Vous pouvez voir les activités de correction récentes, les appareils exposés et les moyens d’améliorer la sécurité globale de votre entreprise. Chaque carte du tableau de bord inclut un lien vers des informations plus détaillées ou vers une page dans laquelle vous pouvez effectuer une action recommandée.

Recommandations : répertorie les recommandations de sécurité actuelles et les informations associées sur les menaces à examiner et à prendre en compte. Lorsque vous sélectionnez un élément dans la liste, un panneau volant s’ouvre avec plus de détails sur les menaces et les actions que vous pouvez effectuer.

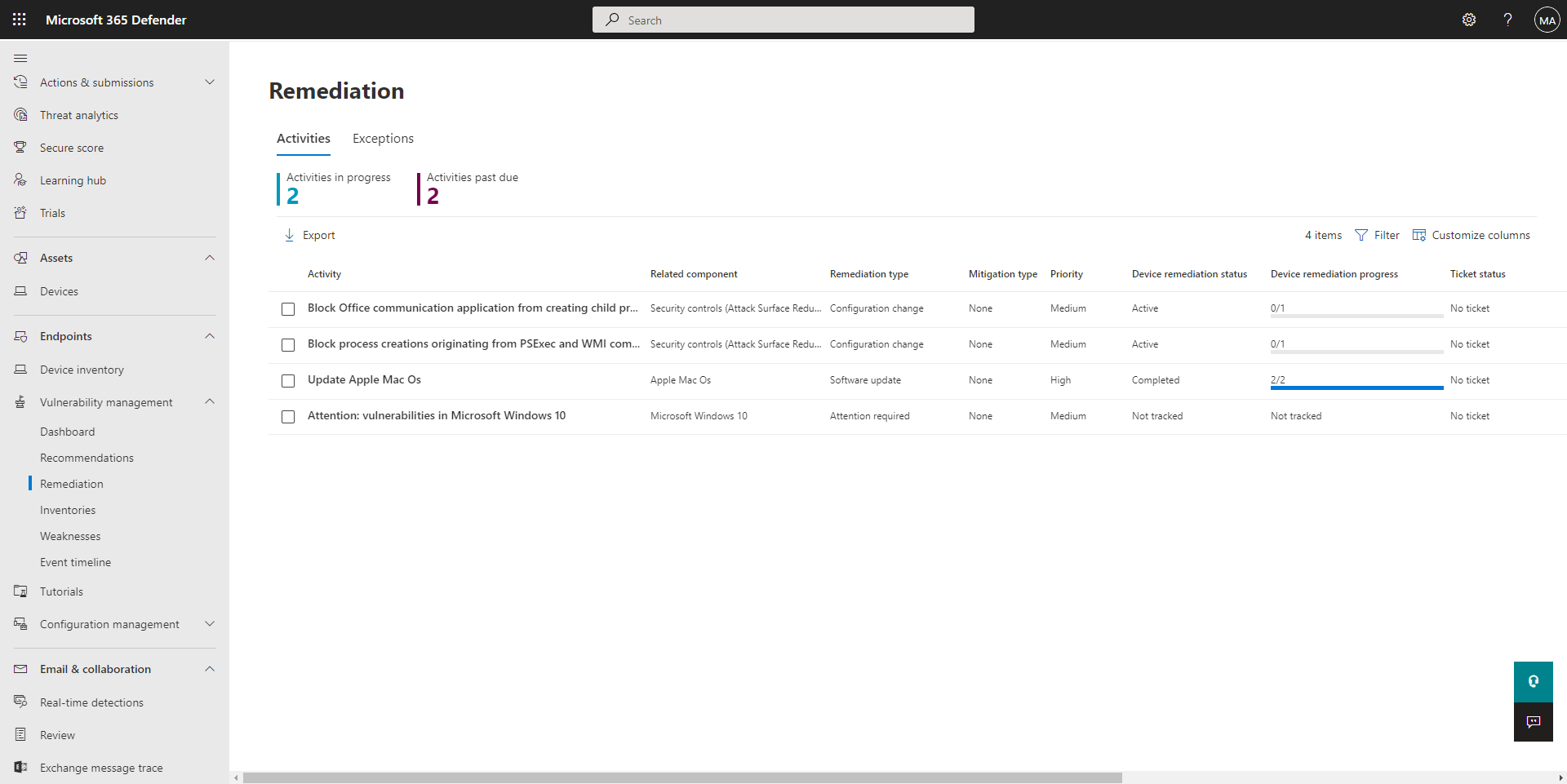

Correction : répertorie toutes les actions de correction et leur état. Les activités de correction peuvent inclure l’envoi d’un fichier en quarantaine, l’arrêt de l’exécution d’un processus et le blocage de l’exécution d’une menace détectée. Les activités de correction peuvent également inclure la mise à jour d’un appareil, l’exécution d’une analyse antivirus, etc.

Inventaires : répertorie les logiciels et les applications actuellement utilisés dans votre organisation. Vous verrez des navigateurs, des systèmes d’exploitation et d’autres logiciels sur les appareils, ainsi que des faiblesses et des menaces identifiées.

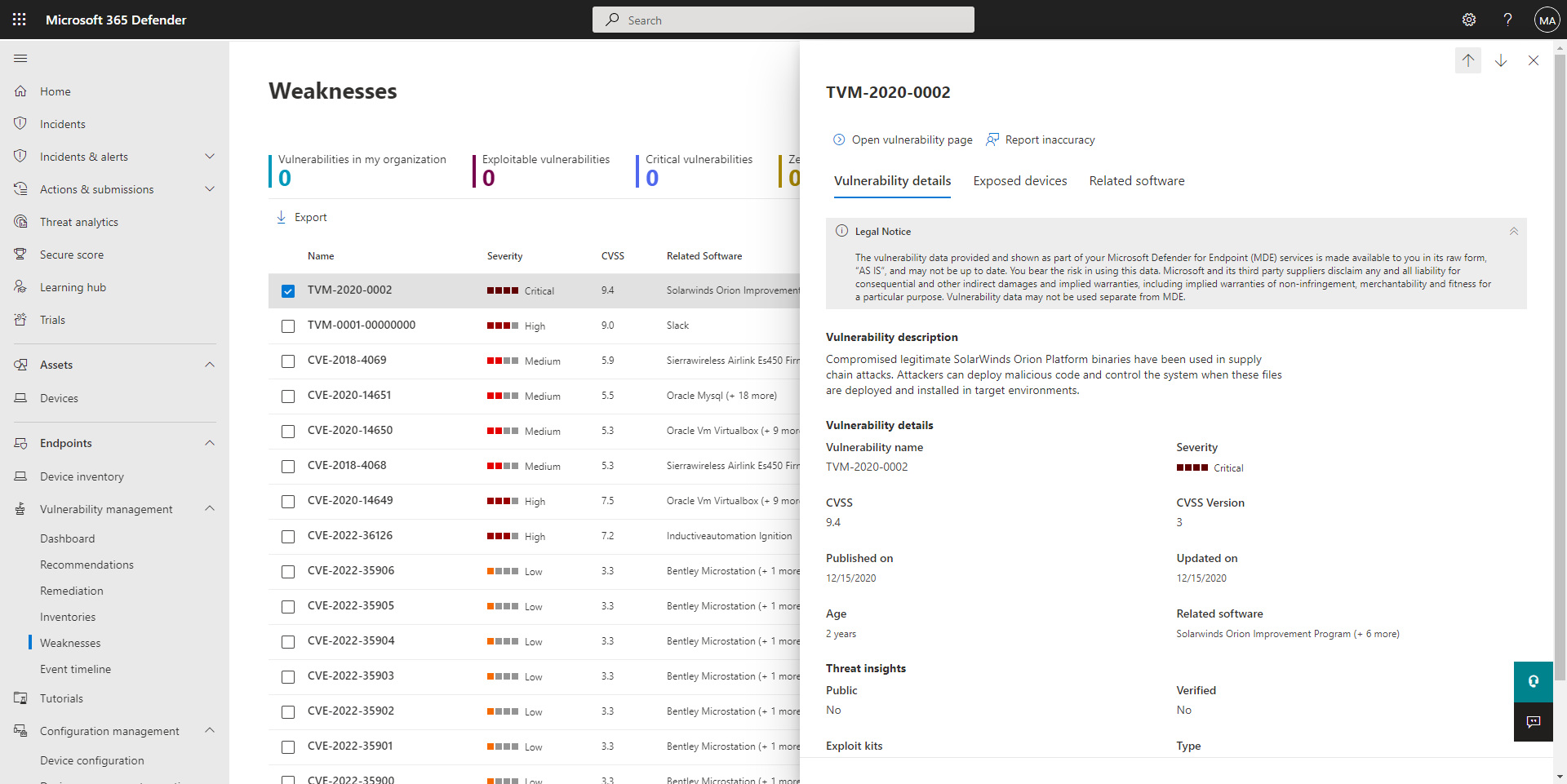

Faiblesses : répertorie les vulnérabilités ainsi que le nombre d’appareils exposés dans votre organisation. Si vous voyez « 0 » dans la colonne Appareils exposés, vous n’avez pas besoin d’effectuer une action immédiate. Toutefois, vous pouvez en savoir plus sur chaque vulnérabilité répertoriée sur cette page. Sélectionnez un élément pour en savoir plus à son sujet et sur ce que vous pouvez faire pour atténuer la menace potentielle pour votre entreprise.

Chronologie des événements : répertorie les vulnérabilités qui affectent votre organisation dans une vue de chronologie.

En savoir plus sur la gestion des vulnérabilités Microsoft Defender.