Transition de DAP vers GDAP menée par Microsoft

Rôles appropriés : tous les utilisateurs intéressés dans l’Espace partenaires

Microsoft aide les partenaires Jumpstart qui n’ont pas commencé à passer des protocoles d’accès délégués (DAP) aux protocoles d’accès délégué granulaires (GDAP). Cette assistance aide les partenaires à réduire les risques de sécurité en se déplaçant vers des comptes qui utilisent les meilleures pratiques en matière de sécurité, y compris l’utilisation de contrats de sécurité à durée limitée et minimale.

Fonctionnement de la transition pilotée par Microsoft

- Microsoft crée automatiquement une relation GDAP avec huit rôles par défaut.

- Les rôles sont automatiquement attribués à des groupes de sécurité fournisseur de solutions Cloud (CSP) prédéfinis.

- Après 30 jours, DAP est supprimé.

Planification

Microsoft a commencé la transition du DAP au GDAP le 22 mai 2023. Il y a une période de blackout en juin. La transition reprendra après juillet.

Qui se qualifie pour la transition dirigée par Microsoft ?

Ce tableau présente un résumé de haut niveau :

| DAP activé | La relation GDAP existe | Relation GDAP dans l’état « Approbation en attente » | Relation GDAP terminée/expirée | Éligibilité de la transition dirigée par Microsoft |

|---|---|---|---|---|

| Oui | Non | N/A | N/A | Oui |

| Oui | Oui | No | Non | Non |

| Oui | Oui | Oui | Non | Non† |

| Oui | Oui | No | Oui | Non† |

| Non | Oui | No | Non | Non† |

| Non | Non | Non | Oui | Non |

Si vous avez créé une relation GDAP, Microsoft ne crée pas de relation GDAP dans le cadre de la transition dirigée par Microsoft. Au lieu de cela, la relation DAP sera supprimée en juillet 2023.

Vous pouvez être éligible pour faire partie de la transition dirigée par Microsoft dans l’un des scénarios suivants :

- Vous avez créé une relation GDAP et la relation se trouve dans un état d’approbation en attente. Cette relation sera propre sortie après trois mois.

- † Vous pouvez être éligible si vous avez créé une relation GDAP, mais la relation GDAP a expiré. La qualification dépend de la durée pendant laquelle la relation a expiré :

- Si la relation a expiré il y a moins de 365 jours, une nouvelle relation GDAP n’est pas créée.

- Si la relation a expiré il y a plus de 365 jours, la relation est supprimée.

Y aura-t-il une interruption pour les clients après la transition dirigée par Microsoft ?

Les partenaires et leur entreprise sont uniques. Une fois la relation GDAP créée via l’outil de transition dirigé par Microsoft, GDAP est prioritaire sur DAP.

Microsoft recommande aux partenaires de tester et de créer de nouvelles relations avec les rôles requis manquants dans l’outil de transition dirigé par Microsoft. Créez une relation GDAP avec des rôles en fonction de vos cas d’usage et de vos besoins métier afin de garantir une transition fluide de DAP à GDAP.

Quels rôles Microsoft Entra attribue-t-il à Microsoft lorsqu’une relation GDAP est créée à l’aide de l’outil de transition dirigé par Microsoft ?

- Lecteurs d’annuaire : peut lire les informations de base du répertoire. Couramment utilisé pour accorder à l’annuaire l’accès en lecture aux applications et aux invités.

- Enregistreurs d’annuaires : peut lire et écrire des informations de base sur les répertoires. Couramment utilisé pour accorder l’accès aux applications. Ce rôle n’est pas destiné aux utilisateurs.

- Lecteur global : peut lire tout ce qu’un Administration istrateur global peut, mais ne rien mettre à jour.

- Administrateur de licence : peut gérer les licences de produit sur les utilisateurs et les groupes.

- Administrateur du support de service : peut lire les informations d’intégrité du service et gérer les tickets de support.

- Administrateur d’utilisateurs : peut gérer tous les aspects des utilisateurs et des groupes, notamment la réinitialisation des mots de passe pour les administrateurs limités.

- Administrateur de rôle privilégié : peut gérer les attributions de rôles dans Microsoft Entra ID et tous les aspects de Privileged Identity Management (PIM).

- Administrateur du support technique : peut réinitialiser les mots de passe pour les non-administrateurs et les administrateurs du support technique.

- Administrateur d’authentification privilégié : peut accéder, afficher, définir et réinitialiser les informations de méthode d’authentification pour n’importe quel utilisateur (administrateur ou non administrateur).

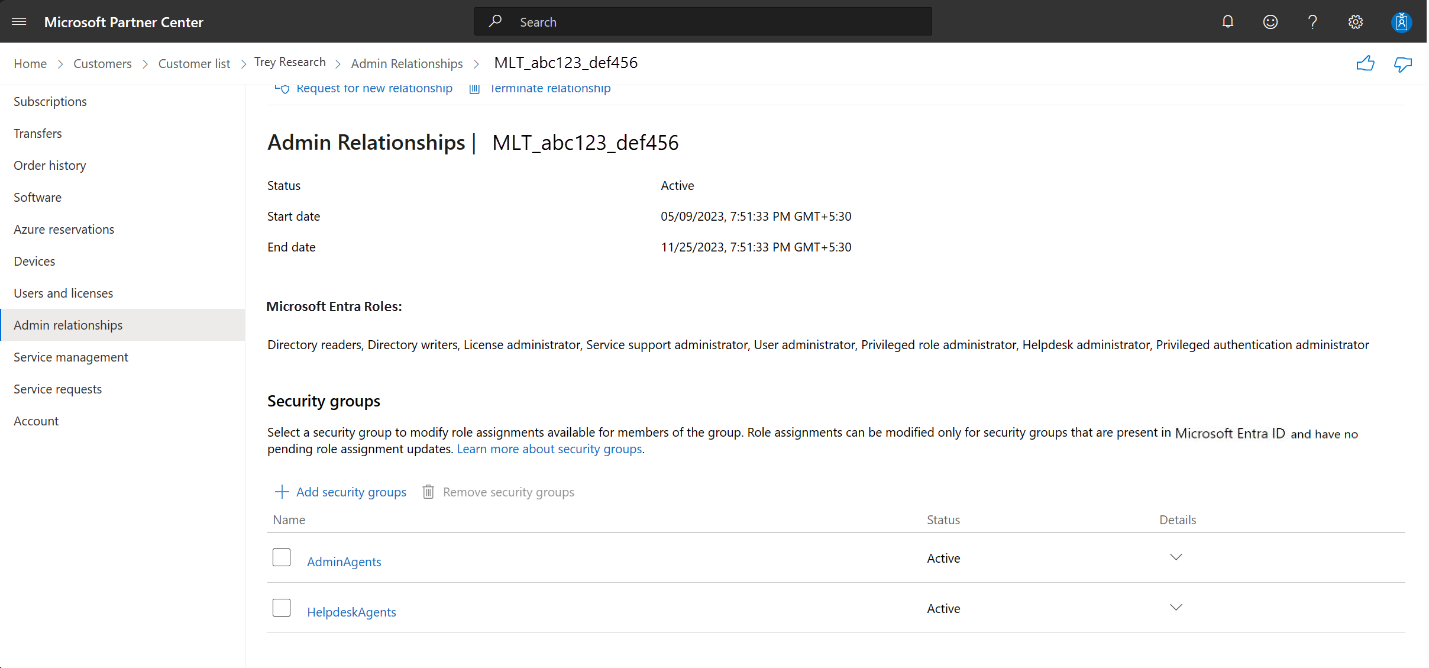

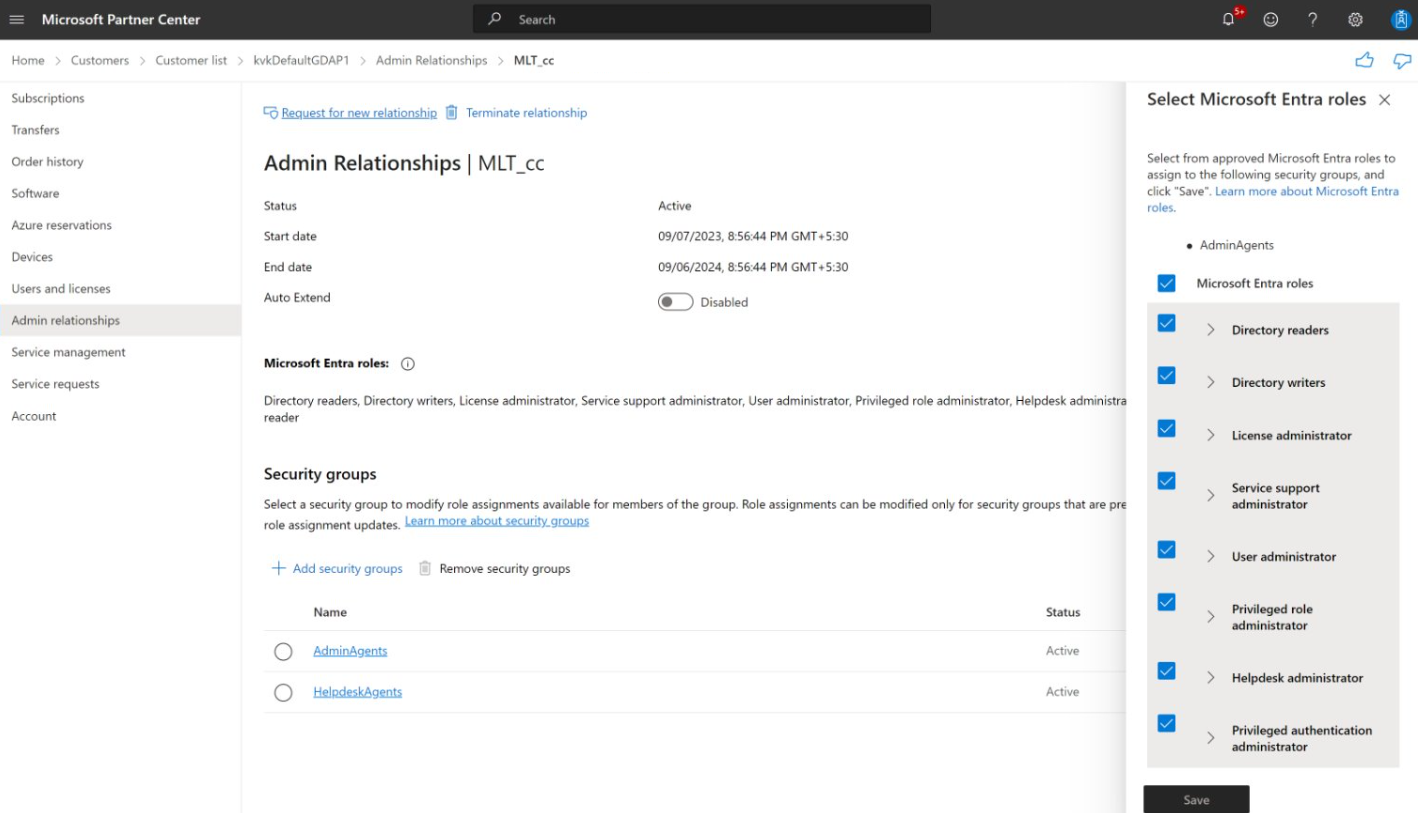

Quels rôles Microsoft Entra sont automatiquement attribués aux groupes de sécurité CSP prédéfinis dans le cadre de la transition dirigée par Microsoft ?

groupe de sécurité des agents Administration :

- Lecteurs d’annuaire : peut lire les informations de base du répertoire. Couramment utilisé pour accorder à l’annuaire l’accès en lecture aux applications et aux invités.

- Enregistreurs d’annuaires : peut lire et écrire des informations de base sur l’annuaire ; pour accorder l’accès aux applications, et non destiné aux utilisateurs.

- Lecteur global : peut lire tout ce qu’un Administration istrateur global peut, mais ne rien mettre à jour.

- Administrateur de licence : peut gérer les licences de produit sur les utilisateurs et les groupes.

- Administrateur d’utilisateurs : peut gérer tous les aspects des utilisateurs et des groupes, notamment la réinitialisation des mots de passe pour les administrateurs limités.

- Administrateur de rôle privilégié : peut gérer les attributions de rôles dans Microsoft Entra ID et tous les aspects de Privileged Identity Management (PIM).

- Administrateur d’authentification privilégié : peut accéder, afficher, définir et réinitialiser les informations de méthode d’authentification pour n’importe quel utilisateur (administrateur ou non administrateur).

- Administrateur du support de service : peut lire les informations d’intégrité du service et gérer les tickets de support.

- Administrateur du support technique : peut réinitialiser les mots de passe pour les non-administrateurs et les administrateurs du support technique.

Groupe de sécurité des agents du support technique :

- Administrateur du support de service : peut lire les informations d’intégrité du service et gérer les tickets de support.

- Administrateur du support technique : peut réinitialiser les mots de passe pour les non-administrateurs et les administrateurs du support technique.

Combien de temps est la nouvelle relation GDAP ?

La relation GDAP créée pendant la transition dirigée par Microsoft est pendant un an.

Les clients sauront-ils quand Microsoft crée la nouvelle relation GDAP dans le cadre de la transition DAP vers GDAP ou supprimez-vous DAP ?

Non. Tous les e-mails qui seraient normalement envoyés aux clients dans le cadre de la transition GDAP sont supprimés.

Comment savoir quand Microsoft crée une relation dans le cadre de la transition DAP vers GDAP ?

Les partenaires ne reçoivent pas de notifications lorsque la nouvelle relation GDAP est créée pendant la transition dirigée par Microsoft. Nous avons supprimé ces types de notifications pendant la transition, car l’envoi d’un e-mail pour chaque modification peut créer un volume énorme d’e-mails. Vous pouvez case activée les journaux d’audit pour voir quand la nouvelle relation GDAP est créée.

Désactiver la transition dirigée par Microsoft

Pour refuser cette transition, vous pouvez créer une relation GDAP ou supprimer vos relations DAP existantes.

Quand la relation DAP sera-t-elle supprimée ?

Trente jours après la création de la relation GDAP, Microsoft supprime la relation DAP. Si vous avez déjà créé une relation GDAP, Microsoft supprime la relation DAP correspondante en juillet 2023.

Accéder au Portail Azure après la transition dirigée par Microsoft

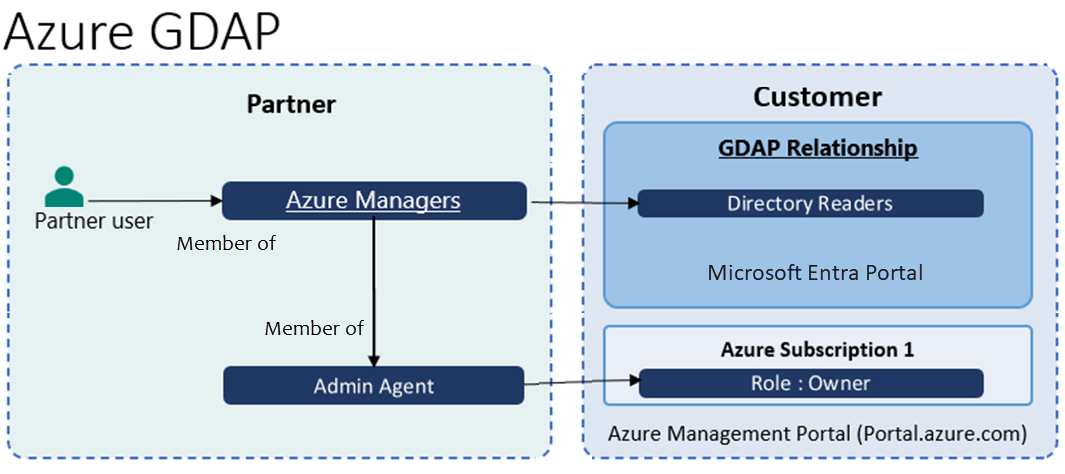

Si l’utilisateur partenaire fait partie du groupe de sécurité de l’agent Administration, ou si l’utilisateur fait partie d’un groupe de sécurité tel qu’Azure Manager imbriqué dans le groupe de sécurité de l’agent Administration (microsoft recommande la meilleure pratique), l’utilisateur partenaire est en mesure d’accéder à Portail Azure à l’aide du rôle Lecteur d’annuaire le moins privilégié. Le rôle Lecteur d’annuaire est l’un des rôles par défaut pour la relation GDAP créée par l’outil de transition dirigé par Microsoft. Ce rôle est automatiquement attribué au groupe de sécurité Administration Agent dans le cadre de la transition dirigée par Microsoft entre DAP et GDAP.

| Scénario | DAP activé | La relation GDAP existe | Rôle Administration Agent affecté par l’utilisateur | Utilisateur ajouté au groupe de sécurité avec l’appartenance Administration Agent | Rôle lecteur d’annuaire attribué automatiquement au groupe de sécurité de l’agent Administration | L’utilisateur peut accéder à un abonnement Azure |

|---|---|---|---|---|---|---|

| 1 | Oui | Oui | No | Oui | Oui | Oui |

| 2 | Non | Oui | No | Oui | Oui | Oui |

| 3 | Non | Oui | Oui | Oui | Oui | Oui |

Dans les scénarios 1 et 2, où le rôle d’agent d’administration affecté par l’utilisateur est « Non », l’appartenance des utilisateurs partenaires passe à Administration rôle Agent une fois qu’ils font partie du groupe de sécurité de l’agent (SG) Administration. Ce comportement n’est pas une appartenance directe, mais dérivé en faisant partie de Administration Agent SG ou d’un groupe de sécurité imbriqué sous le Administration Agent SG.

Après la transition dirigée par Microsoft, comment les nouveaux utilisateurs partenaires ont-ils accès à Portail Azure ?

Consultez les charges de travail prises en charge par des privilèges d’administrateur délégué granulaires (GDAP) pour les meilleures pratiques Azure. Vous pouvez également reconfigurer les groupes de sécurité de votre utilisateur partenaire existant pour suivre le flux recommandé :

Voir la nouvelle relation GDAP

Quand une nouvelle relation GDAP est créée avec l’outil de transition dirigé par Microsoft, vous trouverez une relation avec le nom MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number). Le nombre garantit que la relation est unique à la fois dans votre locataire et dans le locataire client. Exemple de nom de relation GDAP : «MLT_12abcd34_56cdef78_90abcd12 ».

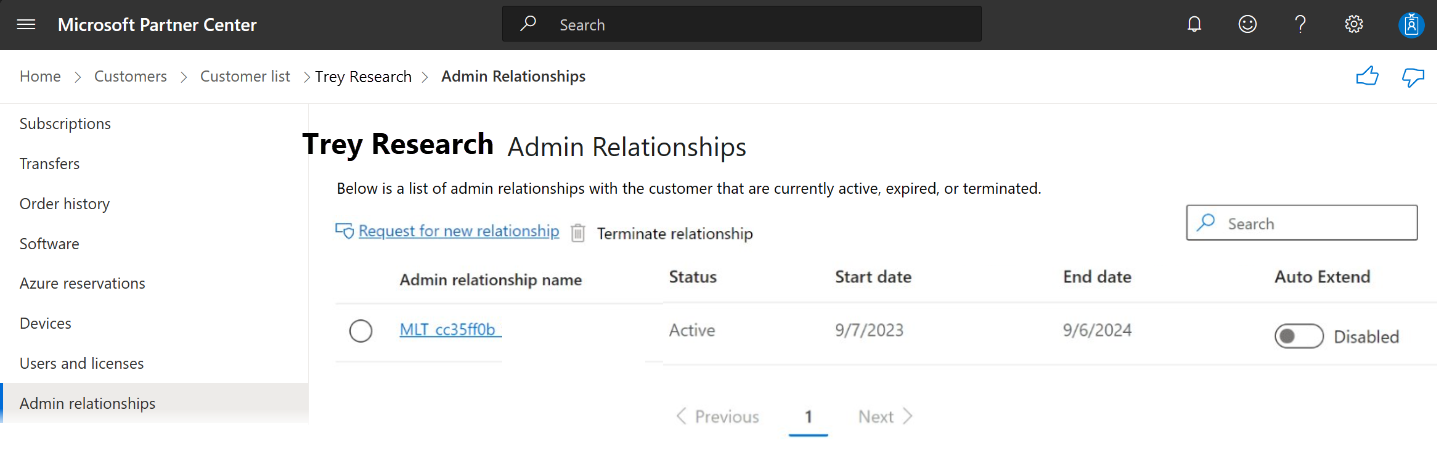

Voir la nouvelle relation GDAP dans le portail de l’Espace partenaires

Dans le portail de l’Espace partenaires, ouvrez l’espace de travail Client, puis sélectionnez la section Administration relation, puis sélectionnez le client.

À partir de là, vous trouverez les rôles Microsoft Entra et recherchez les rôles Microsoft Entra qui sont attribués aux groupes de sécurité des agents Administration et des agents du support technique.

Sélectionnez la flèche vers le bas dans la colonne Détails pour afficher les rôles Microsoft Entra.

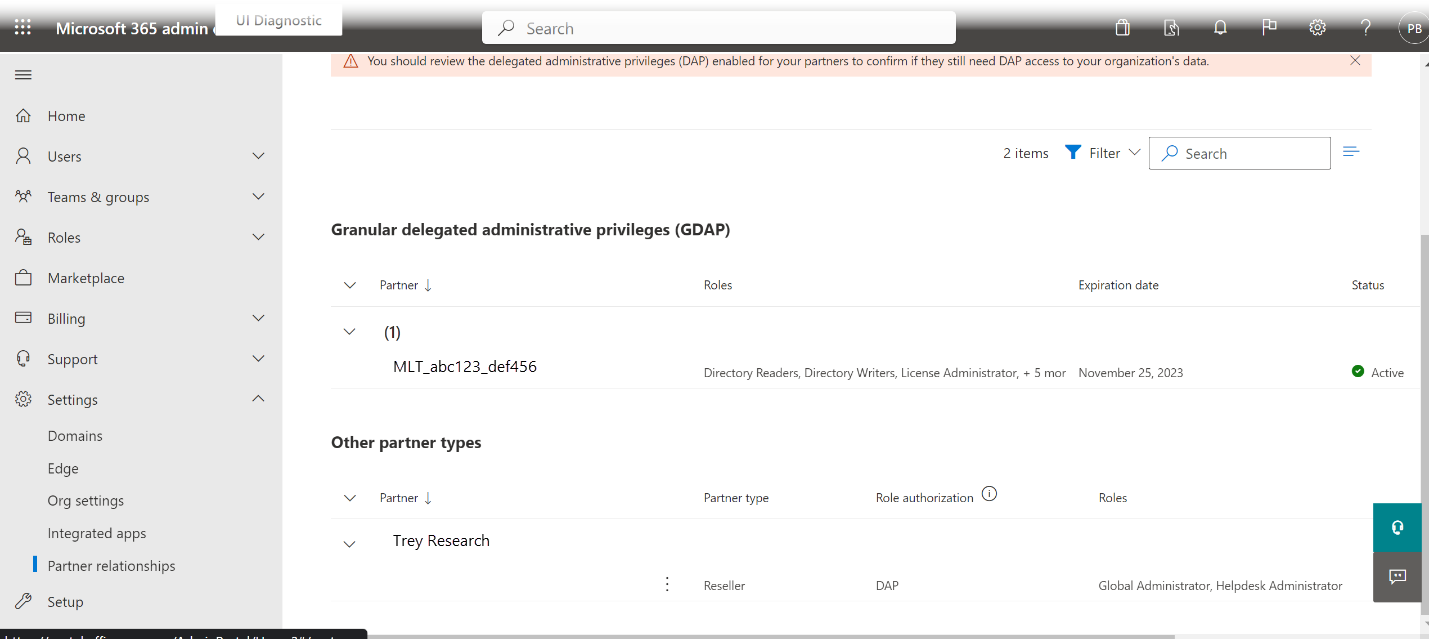

Où les clients trouveront-ils la nouvelle relation GDAP créée par le biais de la transition dirigée par Microsoft dans le portail Microsoft Administration Center (MAC) ?

Les clients peuvent trouver la relation GDAP dirigée par Microsoft dans la section Relation partenaire sous l’onglet Paramètres.

Journaux d’audit dans le locataire client

La capture d’écran suivante montre à quoi ressemblent les journaux d’audit dans le locataire client après la création de la relation GDAP par le biais de la transition dirigée par Microsoft :

Comment rechercher les journaux d’audit dans le portail de l’Espace partenaires pour MS Led a créé une relation GDAP ?

La capture d’écran suivante montre à quoi ressemblent les journaux d’audit dans le portail de l’Espace partenaires après la création de la relation GDAP par le biais de la transition dirigée par Microsoft :

Quels sont les principaux de service Microsoft Entra GDAP créés dans le locataire du client ?

| Nom | ID de l'application |

|---|---|

| Administration déléguée du client partenaire | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| Processeur hors connexion de l’administrateur délégué du client partenaire | a3475900-ccec-4a69-98f5-a65cd5dc5306 |

| Migration Administration déléguée de l’Espace partenaires | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

Dans ce contexte, « first-party » signifie que le consentement est implicitement fourni par Microsoft au moment de l’appel de l’API et que le jeton d’accès OAuth 2.0 est validé sur chaque appel d’API pour appliquer le rôle ou les autorisations pour l’identité d’appel aux relations GDAP managées.

Le principal de service 283* configure la stratégie « fournisseur de services » XTAP et prépare les autorisations pour autoriser l’expiration et la gestion des rôles. Seul le fournisseur de services GDAP peut définir ou modifier les stratégies XTAP pour les fournisseurs de services.

L’identité a34* est requise pour l’ensemble du cycle de vie de la relation GDAP et est automatiquement supprimée au moment où la dernière relation GDAP se termine. L’autorisation principale et la fonction de l’identité a34* consiste à gérer les stratégies et les affectations d’accès XTAP. Un administrateur client ne doit pas tenter de supprimer manuellement l’identité a34*. L’identité a34* implémente des fonctions pour l’expiration approuvée et la gestion des rôles. La méthode recommandée pour qu’un client affiche ou supprime des relations GDAP existantes via le portail admin.microsoft.com.

Le principal de service b39* est requis pour l’approbation d’une relation GDAP qui est migrée dans le cadre de la transition dirigée par Microsoft. Le principal de service b39* est autorisé à configurer la stratégie « fournisseur de services » XTAP et à ajouter des principaux de service dans les locataires clients pour la migration des relations GDAP uniquement. Seul le fournisseur de services GDAP peut définir ou modifier les stratégies XTAP pour les fournisseurs de services.

Stratégies d'accès conditionnel

Microsoft crée une relation GDAP, même si vous avez une stratégie d’accès conditionnel en place. La relation GDAP est créée dans un état Actif .

La nouvelle relation GDAP ne contourne pas la stratégie d’accès conditionnel existante configurée par un client. La stratégie d’accès conditionnel se poursuit et le partenaire continue d’avoir une expérience similaire à celle d’une relation DAP.

Dans certains cas, bien que la relation GDAP soit créée, les rôles Microsoft Entra ne sont pas ajoutés aux groupes de sécurité par l’outil de transition dirigé par Microsoft. En règle générale, les rôles Microsoft Entra ne sont pas ajoutés aux groupes de sécurité en raison de certaines stratégies d’accès conditionnel définies par le client. Dans ce cas, collaborez avec le client pour terminer l’installation. Découvrez comment les clients peuvent exclure les fournisseurs de services cloud de la stratégie d’accès conditionnel.

Rôle Lecteur global ajouté à Microsoft Led Transition GDAP

Le rôle « Lecteur global » a été ajouté à MS Led a créé LE GDAP en mai après avoir reçu des commentaires des partenaires en juin 2023. À compter de juillet 2023, tous les GDAP créés par MS Led ont un rôle Lecteur global, ce qui en fait neuf rôles Microsoft Entra au total.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour