Configurer les paramètres de proxy d’appareil et de connexion Internet pour Information Protection

Les technologies de point de terminaison Microsoft utilisent Microsoft Windows HTTP (WinHTTP) pour signaler les données et communiquer avec le service cloud de point de terminaison Microsoft. Le service incorporé s’exécute dans le contexte système à l’aide du compte LocalSystem.

Conseil

Pour les organisations qui utilisent des proxies de transfert comme passerelle vers l'Internet, vous pouvez utiliser la protection du réseau pour enquêter derrière un proxy. Pour plus d'informations, voir Enquêter sur les événements de connexion qui se produisent derrière les procurations.

Le paramètre de configuration de WinHTTP est indépendant des paramètres du proxy de navigation Internet de Windows (WinINet) et ne peut découvrir un serveur proxy qu'en utilisant les méthodes de découverte automatique suivantes :

Proxy transparent

Protocole WPAD (Web Proxy Auto-Discovery Protocol)

Remarque

Si vous utilisez un proxy transparent ou WPAD dans votre topologie de réseau, vous n'avez pas besoin de paramètres de configuration particuliers. Pour plus d'informations sur le Defender for Endpoint URL exclusions in the proxy, voirActiver l'accès aux URL des services DLP dans le cloud du point de terminaison dans le serveur proxy.

Configuration manuelle du proxy statique :

- Configuration basée sur le registre

- WinHTTP configuré à l'aide de la commande netsh – Convient uniquement aux ordinateurs de bureau à topologie stable (par exemple : un ordinateur de bureau dans un réseau d'entreprise derrière le même proxy)

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Configurer le serveur proxy manuellement en utilisant un proxy statique basé sur le registre

Pour les terminaux qui ne sont pas autorisés à se connecter à Internet, vous devez configurer un proxy statique basé sur le registre. Vous devez configurer ceci pour autoriser uniquement Microsoft Endpoint DLP à signaler des données de diagnostic et à communiquer avec le service cloud Microsoft Endpoint.

Le proxy statique est configurable via une stratégie de groupe. La stratégie de groupe se trouve sous :

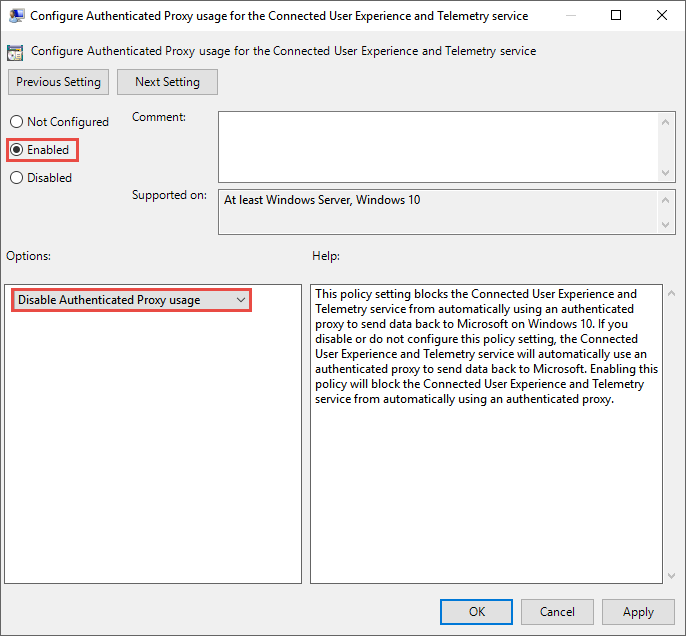

Ouvrir les modèles > d’administration Composants > Windows Collecte de données et builds > en préversion Configurer l’utilisation du proxy authentifié pour le service Expérience utilisateur connectée et télémétrie

Définir sur Activer puis sélectionnez Désactiver l'utilisation d'un proxy authentifié:

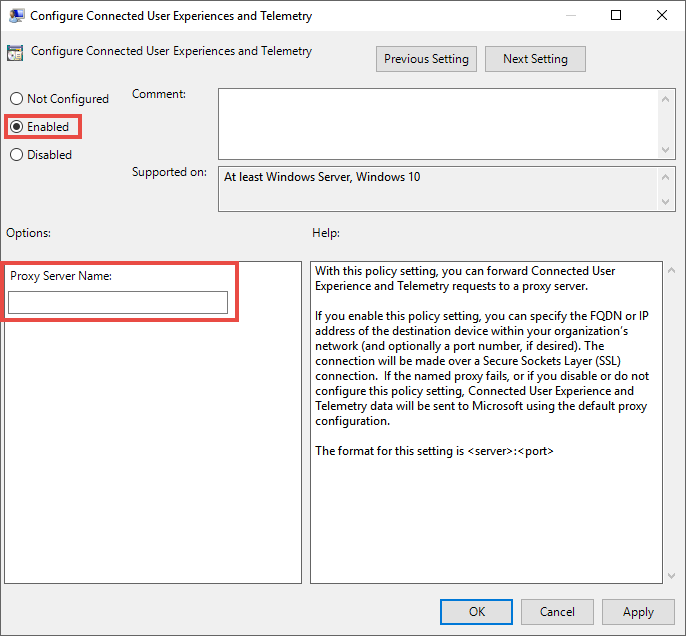

Ouvrez modèles d’administration > Composants > Windows Builds > Collecte de données et préversion Configurer les expériences utilisateur connectées et la télémétrie :

Configurer le proxy

La stratégie définit deux valeurs de registre

TelemetryProxyServercomme REG_SZ etDisableEnterpriseAuthProxycomme REG_DWORD sous la clé de registreHKLM\Software\Policies\Microsoft\Windows\DataCollection.La valeur de Registre TelemetryProxyServer est au format <nom du serveur ou ip> :<port>. Par exemple, 10.0.0.6:8080

Cette valeur de registre

DisableEnterpriseAuthProxydoit être égale à 1.

Configurer le serveur proxy manuellement à l’aide de la commande « netsh »

Utiliser netsh pour configurer un proxy statique à l’échelle du système.

Remarque

Cela affectera toutes les applications, y compris les services Windows qui utilisent WinHTTP avec un proxy par défaut. - Les ordinateurs portables qui changent de topologie (par exemple : du bureau à la maison) fonctionneront mal avec netsh. Utiliser la configuration statique du proxy basée sur le registre.

Ouvrez une invite de commandes avec élévation de privilèges :

- Accéder à Démarrer et taper cmd

- Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante et appuyez sur Entrée :

netsh winhttp set proxy <proxy>:<port>Par exemple : netsh winhttp initialiser proxy 10.0.0.6:8080

Pour réinitialiser le proxy winhttp, entrez la commande suivante et appuyez sur Entrée :

netsh winhttp reset proxy

Pour plus d’informations, voir la syntaxe, les contextes et le formatage de la commande Netsh.

Activer l’accès aux URL des services cloud DLP de point de terminaison dans le serveur proxy

Si un proxy ou un pare-feu bloque tout le trafic par défaut et n'autorise le passage que de domaines spécifiques, ajoutez les domaines énumérés dans la feuille téléchargeable à la liste des domaines autorisés.

Cette de calcul téléchargeable énumère les services et leurs URL associés auxquels votre réseau doit pouvoir se connecter. Vous devez vous assurer qu'il n'y a pas de pare-feu ou de règles de filtrage du réseau qui refuseraient l'accès à ces URL, ou vous pouvez avoir besoin de créer une règle d'autorisation spécifique pour eux.

Si l’analyse HTTPS (inspection SSL) est activée pour un proxy ou un pare-feu, excluez les domaines répertoriés dans le tableau ci-dessus de l’analyse HTTPS. Si un proxy ou un pare-feu bloque le trafic anonyme, étant donné que le point de terminaison DLP se connecte à partir du contexte système, assurez-vous que le trafic anonyme est autorisé dans les URL répertoriées précédemment.

Vérifier la connectivité du client aux URL des services cloud Microsoft

Vérifier que la configuration du proxy a été effectuée avec succès, que WinHTTP peut découvrir et communiquer par le biais du serveur proxy dans votre environnement, et que le serveur proxy permet le trafic vers les URL du service Defender for Endpoint.

Téléchargez l’ outil Analyseur de client MDATP sur le PC sur lequel la DLP de point de terminaison est en cours d’exécution.

Extraire le contenu de MDATPClientAnalyzer.zip sur l’appareil.

Ouvrez une invite de commandes avec élévation de privilèges :

- Accéder à Démarrer et taper cmd.

- Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante et appuyez sur Entrée :

HardDrivePath\MDATPClientAnalyzer.cmdRemplacez la HardDrivePath par le chemin d’accès dans lequel l’outil MDATPClientAnalyzer automatiquement a été téléchargé, par exemple.

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

Extrayez le fichier MDATPClientAnalyzerResult.zip* créé par l’outil dans le dossier utilisé dans HardDrivePath.

Open MDATPClientAnalyzerResult.txt et vérifiez que vous avez effectué les étapes de configuration du proxy pour permettre la découverte du serveur et l'accès aux URL des services. L'outil vérifie la connectivité des URL du service Defender for Endpoint avec lesquelles le client Defender for Endpoint est configuré pour interagir. Il imprime ensuite les résultats dans le fichier MDATPClientAnalyzerResult.txt pour chaque URL pouvant être utilisée pour communiquer avec Defender pour les services Endpoint. Par exemple :

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Si au moins une des options de connectivité renvoie un état (200), le client Defender pour le point de terminaison peut communiquer avec l’URL testée correctement à l’aide de cette méthode de connectivité.

Toutefois, si les résultats du contrôle de la connectivité indiquent un échec, une erreur HTTP est affichée (voir Codes d'état HTTP). Vous pouvez ensuite utiliser les URL du tableau figurant dans la section Activer l'accès aux URL du service DLP dans le nuage de points terminaux dans le serveur proxy. Les URL que vous utiliserez dépendent de la région sélectionnée au cours de la procédure d’intégration.

Remarque

L’outil Analyseur de connectivité n’est pas compatible avec la règle de réduction de la surface d’attaque Bloquer les créations de processus provenant des commandes PSExec et WMI. Vous devrez désactiver temporairement cette règle pour exécuter l'outil de connectivité.

Lorsque le TelemetryProxyServer est défini, dans le Registre ou via une stratégie de groupe, Le Defender for Endpoint se rabattra sur le direct s'il ne peut pas accéder au proxy défini. Rubriques connexes :

- Appareils Windows 10 embarqués

- Résolution des problèmes liés à l'intégration de Microsoft Endpoint DLP.

Voir aussi

- Découvrir la protection contre la perte de données de point de terminaison

- Utilisation de la prévention des pertes de données sur les points de terminaison

- En savoir plus sur la prévention des pertes de données

- Create et déployer des stratégies de protection contre la perte de données

- Prise en main de l’explorateur d’activités

- Microsoft Defender pour point de terminaison

- Outils et méthodes d’intégration pour les appareils Windows 10.

- Abonnement Microsoft 365

- Microsoft Entra appareils joints

- Télécharger le nouveau Microsoft Edge sur la base de chrome