En savoir plus sur la gestion des risques internes Microsoft

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

La gestion des risques liés aux initiés Microsoft Purview est une solution de conformité qui contribue à minimiser les risques internes en vous permettant de détecter, d'enquêter et d'agir sur les activités malveillantes et involontaires au sein de votre organisation. Les stratégies relatives aux risques d'initiés vous permettent de définir les types de risques à identifier et à détecter dans votre organisation, y compris les mesures à prendre et l'escalade des cas vers Microsoft eDiscovery (Premium) si nécessaire. Les analystes de risques de votre organisation peuvent rapidement prendre les mesures appropriées pour s'assurer que les utilisateurs respectent les normes de conformité de votre organisation.

Pour plus d’informations et une vue d’ensemble du processus de planification pour traiter les activités potentiellement risquées dans votre organization susceptibles d’entraîner un incident de sécurité, consultez Démarrage d’un programme de gestion des risques internes.

Regardez les vidéos ci-dessous pour découvrir comment la gestion des risques internes peut aider votre organization à prévenir, détecter et contenir les risques tout en hiérarchisant vos valeurs organization, votre culture et l’expérience utilisateur :

Solution de gestion des risques internes & développement :

Workflow de gestion des risques internes :

Regardez la vidéo Microsoft Mechanics sur la façon dont la gestion des risques internes et la conformité des communications fonctionnent ensemble pour réduire les risques liés aux données des utilisateurs de votre organization.

Importante

La gestion des risques internes est actuellement disponible dans les locataires hébergés dans des régions et des pays géographiques pris en charge par les dépendances de service Azure. Pour vérifier que la gestion des risques internes est prise en charge pour votre organization, consultez Disponibilité des dépendances Azure par pays/région.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Points faibles du risque moderne

La gestion et la réduction des risques au sein de votre organisation commencent par la compréhension des types de risques présents sur le lieu de travail moderne. Certains risques sont pilotés par des événements et des facteurs externes qui échappent au contrôle direct. D’autres risques sont pilotés par les événements internes et les actions de l’utilisateur qui peuvent être réduits et évités. Voici quelques exemples de risques liés à des comportements et actions illégaux, inappropriés, non autorisés ou contraires à l’éthique des utilisateurs de votre organization. Ces comportements incluent un large éventail de risques internes des utilisateurs :

- Fuites de données sensibles et fuite de données

- Violations de confidentialité

- Vol de propriété intellectuelle (IP)

- Fraude

- Délit d’initié

- Violations de la conformité avec la réglementation

Les utilisateurs de l’espace de travail moderne ont accès à la création, à la gestion et au partage de données sur un large éventail de plateformes et de services. Dans la plupart des cas, les organisations disposent de ressources et d’outils limités pour identifier et atténuer les risques organization tout en respectant les normes de confidentialité des utilisateurs.

La gestion des risques internes utilise toute l’étendue des indicateurs de service et tiers pour vous aider à identifier, trier et agir rapidement sur les activités à risque. En utilisant les journaux de Microsoft 365 et de Microsoft Graph, la gestion des risques internes vous permet de définir des stratégies spécifiques pour identifier les indicateurs de risque. Ces stratégies vous permettent d’identifier les activités à risque et d’agir pour atténuer ces risques.

La gestion des risques internes est centrée sur les principes suivants :

- Transparence : équilibrez la confidentialité de l’utilisateur par rapport au risque organization avec l’architecture de confidentialité par conception.

- Configurable : stratégies configurables en fonction du secteur d’activité, de la zone géographique et des groupes d’entreprises.

- Intégré : flux de travail intégré dans les solutions Microsoft Purview.

- Actionnable : fournit des insights pour activer les notifications des réviseurs, les investigations de données et les investigations utilisateur.

Identification des risques potentiels avec l’analytique

L’analyse des risques internes vous permet d’effectuer une évaluation des risques internes potentiels au sein de votre organisation sans aucune configuration de stratégie des risques internes. Cette évaluation peut aider votre organization à identifier les zones potentielles à risque utilisateur plus élevé et à déterminer le type et l’étendue des stratégies de gestion des risques internes que vous pouvez envisager de configurer. Cette évaluation peut également vous aider à déterminer les besoins en matière de licences supplémentaires ou d’optimisation future des stratégies de risque internes existantes.

Pour en savoir plus sur l’analytique des risques internes, consultez Paramètres de gestion des risques internes : Analytique.

Bien démarrer avec les actions recommandées

Que vous configuriez la gestion des risques internes pour la première fois ou que vous ayez commencé à créer de nouvelles stratégies, les nouvelles actions recommandées peuvent vous aider à tirer le meilleur parti des fonctionnalités de gestion des risques internes. Les actions recommandées incluent la configuration des autorisations, le choix d’indicateurs de stratégie, la création d’une stratégie, etc.

Flux de travail

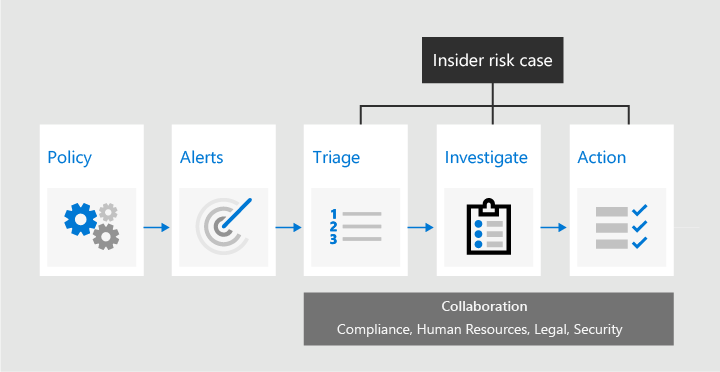

Le workflow de gestion des risques internes vous permet d’identifier, d’examiner et de prendre des mesures pour traiter les risques internes dans votre organization. Avec des modèles de stratégie ciblés, une signalisation d’activité complète dans le service Microsoft 365 et des outils de gestion des alertes et des cas, vous pouvez utiliser des insights actionnables pour identifier et agir rapidement sur les comportements à risque.

L’identification et la résolution des activités à risque internes et des problèmes de conformité avec la gestion des risques internes utilisent le workflow suivant :

Politiques

Les stratégies de gestion des risques internes sont créées à l’aide de modèles prédéfinis et de conditions de stratégie qui définissent les événements déclencheurs et les indicateurs de risque qui sont examinés dans votre organization. Ces conditions incluent la façon dont les indicateurs de risque sont utilisés pour les alertes, quels utilisateurs sont inclus dans la stratégie, quels services sont hiérarchisés et la période de détection.

Vous pouvez choisir parmi les modèles de stratégie suivants pour commencer rapidement avec la gestion des risques internes :

Fuites de données par des utilisateurs à risque (préversion)

Violations de stratégie de sécurité par des utilisateurs sortants (préversion)

Violations de stratégie de sécurité par les utilisateurs à risque (préversion)

Violations de la stratégie de sécurité par des utilisateurs prioritaires (préversion)

Alertes

Les alertes sont générées automatiquement par des indicateurs de risque qui correspondent aux conditions de stratégie et sont affichées dans le tableau de bord Alertes. Ce tableau de bord autorise un affichage rapide de toutes les alertes nécessitant un examen, des alertes ouvertes au fil du temps et des statistiques des alertes pour votre organisation. Toutes les alertes de stratégie s’affichent avec les informations suivantes pour vous aider à identifier rapidement les status des alertes existantes et des nouvelles alertes qui nécessitent une action :

- ID

- Utilisateurs

- Alerte

- Statut

- Gravité de l’alerte

- Heure détectée

- Cas

- Status de cas

- Facteur de risque

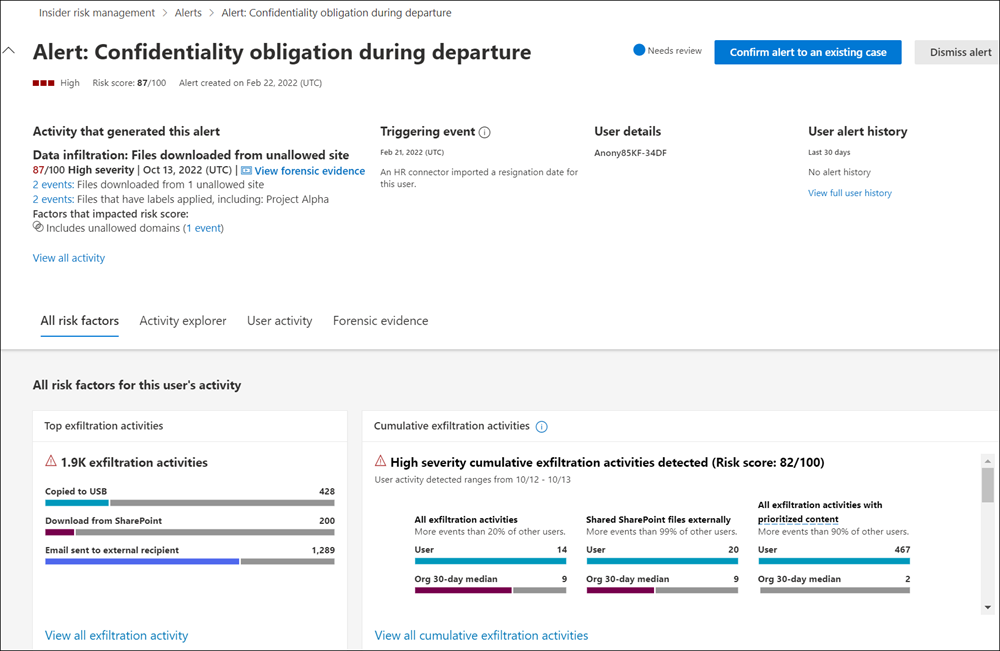

Triage

Les nouvelles activités des utilisateurs qui nécessitent une investigation génèrent automatiquement des alertes auxquelles un status de révision a besoin. Les réviseurs peuvent rapidement identifier et examiner, évaluer et trier ces alertes.

Les alertes sont résolues par l'ouverture d'un nouveau cas, l'affectation de l'alerte à un cas existant ou le rejet de l'alerte. Grâce aux filtres d’alerte, il est facile d’identifier rapidement les alertes par status, gravité ou heure de détection. Dans le cadre du processus de triage, les réviseurs peuvent afficher les détails des alertes pour les activités identifiées par la stratégie, afficher l’activité de l’utilisateur associée à la correspondance de stratégie, voir la gravité de l’alerte et passer en revue les informations de profil utilisateur.

Examiner

Examinez rapidement toutes les activités à risque pour un utilisateur sélectionné avec les rapports d’activité utilisateur (préversion) . Ces rapports permettent aux enquêteurs de votre organization d’examiner les activités d’utilisateurs spécifiques pendant une période définie sans avoir à les affecter temporairement ou explicitement à une stratégie de gestion des risques internes. Après avoir examiné les activités d’un utilisateur, les enquêteurs peuvent ignorer les activités individuelles comme étant bénignes, partager ou envoyer par e-mail un lien vers le rapport avec d’autres enquêteurs, ou choisir d’affecter l’utilisateur temporairement ou explicitement à une stratégie de gestion des risques internes.

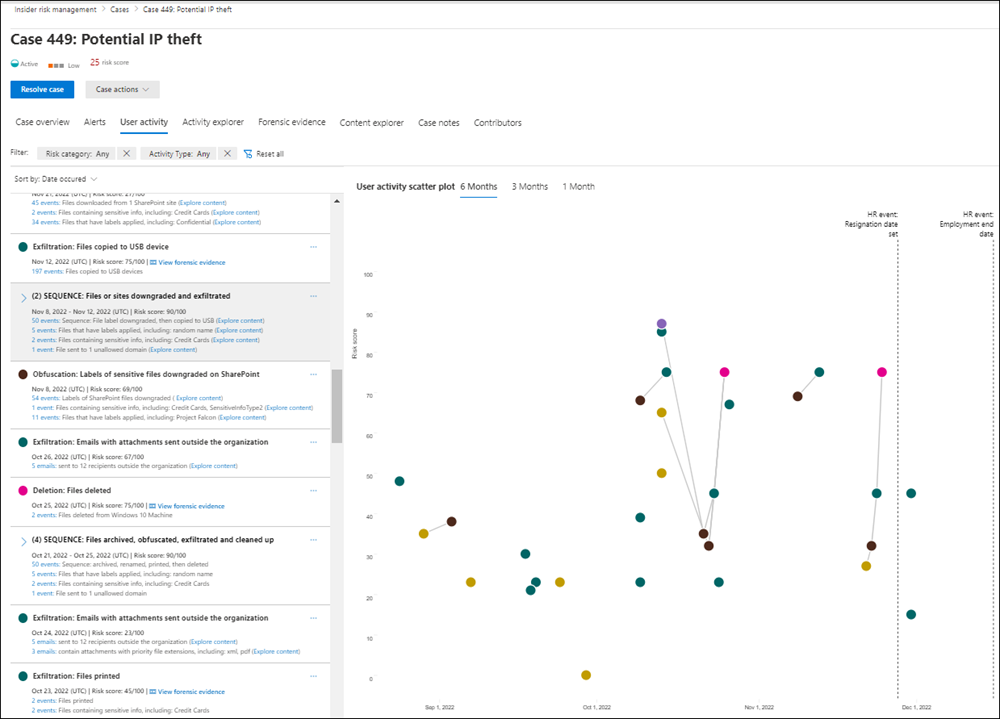

Les cas sont créés pour les alertes qui nécessitent un examen approfondi des détails de l’activité et des circonstances relatives à la correspondance de stratégie. La Tableau de bord des cas fournit un affichage total de tous les cas actifs, des cas ouverts au fil du temps et des statistiques sur les cas pour votre organisation. Les réviseurs peuvent filtrer rapidement les cas par status, la date d’ouverture du cas et la date de la dernière mise à jour du cas.

La sélection d’un cas dans le tableau de bord des cas ouvre le cas pour examen et enquête. Cette étape est au cœur du workflow de gestion des risques internes. Dans cette zone, les activités à risque, les conditions de stratégie, les détails des alertes et les détails de l’utilisateur sont synthétisés dans une vue intégrée pour les réviseurs. Les principaux outils d’investigation dans ce domaine sont les suivants :

- Activité de l’utilisateur : l’activité à risque de l’utilisateur s’affiche automatiquement dans un graphique interactif qui trace les activités au fil du temps et par niveau de risque pour les activités à risque actuelles ou passées. Les réviseurs peuvent rapidement filtrer et afficher l’ensemble de l’historique des risques pour l’utilisateur et explorer des activités spécifiques pour plus de détails.

- Explorateur de contenu : tous les fichiers de données et messages électroniques associés aux activités d’alerte sont automatiquement capturés et affichés dans l’Explorateur de contenu. Les réviseurs peuvent filtrer et afficher les fichiers et les messages par source de données, type de fichier, balises, conversation et bien d’autres attributs.

- Notes sur les cas : les réviseurs peuvent fournir des notes pour un cas dans la section Notes sur le cas. Cette liste regroupe toutes les notes dans une vue centrale et inclut les informations du réviseur et de la date d’envoi.

En outre, le nouveau journal d’audit (préversion) vous permet de rester informé des actions effectuées sur les fonctionnalités de gestion des risques internes. Cette ressource permet un examen indépendant des actions effectuées par les utilisateurs affectés à un ou plusieurs groupes de rôles de gestion des risques internes.

Action

Une fois les cas examinés, les réviseurs peuvent agir rapidement pour résoudre le cas ou collaborer avec d’autres parties prenantes à risque dans votre organization. Si les utilisateurs violent accidentellement ou par inadvertance les conditions de la stratégie, une simple notification de rappel peut être envoyée à l’utilisateur à partir de modèles de notification que vous pouvez personnaliser pour votre organization. Ces avis peuvent servir de simples rappels ou diriger l’utilisateur vers une formation de mise à jour ou des conseils pour éviter les comportements à risque futurs. Pour plus d’informations, voir Modèles de notifications sur la gestion des risques internes.

Dans des situations plus graves, vous devrez peut-être partager les informations de cas de gestion des risques internes avec d’autres réviseurs ou services de votre organization. La gestion des risques internes est étroitement intégrée à d’autres solutions Microsoft Purview pour vous aider à résoudre les risques de bout en bout.

- eDiscovery (Premium) : l’escalade d’un cas pour investigation vous permet de transférer les données et la gestion du cas vers Microsoft Purview eDiscovery (Premium). eDiscovery (Premium) fournit un flux de travail de bout en bout pour conserver, collecter, examiner, analyser et exporter du contenu qui répond aux investigations internes et externes de votre organisation. Il permet aux équipes juridiques de gérer l’ensemble du flux de travail de notification de conservation légale. Pour en savoir plus sur les cas eDiscovery (Premium), consultez Vue d’ensemble de Microsoft Purview eDiscovery (Premium).

- Intégration des API de gestion des Office 365 (préversion) : la gestion des risques internes prend en charge l’exportation des informations d’alerte vers les services SIEM (Security Information and Event Management) via les API de gestion des Office 365. Avoir accès aux informations d’alerte dans la plateforme qui s’adapte le mieux aux processus de risque de votre organization vous donne plus de flexibilité dans la façon d’agir sur les activités à risque. Pour en savoir plus sur l’exportation des informations d’alerte avec les API de gestion des Office 365, consultez Exporter des alertes.

Scénarios

La gestion des risques internes peut vous aider à détecter, examiner et prendre des mesures pour atténuer les risques internes dans votre organization dans plusieurs scénarios courants :

Vol de données par des employés quittant votre organisation

Lorsque les utilisateurs quittent un organization, soit volontairement, soit à la suite d’une résiliation, il existe souvent des préoccupations légitimes quant au risque que les données de l’entreprise, des clients et des utilisateurs soient menacées. Les utilisateurs peuvent supposer innocemment que les données du projet ne sont pas propriétaires, ou ils peuvent être tentés de prendre les données de l’entreprise à des fins personnelles et en violation de la politique et des normes juridiques de l’entreprise. Les stratégies de gestion des risques internes qui utilisent le modèle de stratégie Vol de données en quittant les utilisateurs détectent automatiquement les activités généralement associées à ce type de vol. Avec cette stratégie, vous recevez automatiquement des alertes pour les activités suspectes associées au vol de données par les utilisateurs sortants afin que vous puissiez prendre les mesures d’investigation appropriées. La configuration d’un connecteur Microsoft 365 HR pour votre organization est requise pour ce modèle de stratégie.

Fuite intentionnelle ou involontaire d’informations sensibles ou confidentielles

Dans la plupart des cas, les utilisateurs font de leur mieux pour gérer correctement les informations sensibles ou confidentielles. Mais parfois, les utilisateurs peuvent faire des erreurs et des informations sont accidentellement partagées en dehors de votre organization ou en violation de vos stratégies de protection des informations. Dans d’autres circonstances, les utilisateurs peuvent intentionnellement divulguer ou partager des informations sensibles et confidentielles avec des intentions malveillantes et pour un gain personnel potentiel. Les stratégies de gestion des risques internes créées à l’aide des modèles de stratégie fuites de données suivants détectent automatiquement les activités généralement associées au partage d’informations sensibles ou confidentielles :

Violations intentionnelles ou involontaires de la stratégie de sécurité (préversion)

Les utilisateurs ont généralement un grand degré de contrôle lors de la gestion de leurs appareils dans l’espace de travail moderne. Ce contrôle peut inclure des autorisations pour installer ou désinstaller les applications nécessaires à l’exécution de leurs tâches ou la possibilité de désactiver temporairement les fonctionnalités de sécurité des appareils. Que cette activité à risque soit accidentelle, accidentelle ou malveillante, cette conduite peut poser un risque pour votre organization et il est important d’identifier et d’agir pour minimiser. Pour aider à identifier ces activités de sécurité à risque, les modèles de violation de stratégie de sécurité de gestion des risques internes suivants évaluent les indicateurs de risque de sécurité et utilisent des alertes Microsoft Defender pour point de terminaison pour fournir des insights sur les activités liées à la sécurité :

- Violations de stratégie de sécurité (préversion)

- Violations de stratégie de sécurité par des utilisateurs sortants (préversion)

- Violations de la stratégie de sécurité par des utilisateurs prioritaires (préversion)

- Violations de stratégie de sécurité par les utilisateurs à risque (préversion)

Stratégies pour les utilisateurs basées sur la position, le niveau d’accès ou l’historique des risques (préversion)

Les utilisateurs de votre organization peuvent avoir des niveaux de risque différents en fonction de leur position, de leur niveau d’accès aux informations sensibles ou de leur historique des risques. Cette structure peut inclure des membres de l’équipe de direction de votre organization, des administrateurs informatiques disposant de privilèges d’accès réseau et de données étendus, ou des utilisateurs ayant des antécédents d’activités à risque. Dans ces circonstances, une inspection plus approfondie et un scoring de risque plus agressif sont importants pour aider à faire apparaître des alertes en vue d’une investigation et d’une action rapide. Pour aider à identifier les activités à risque pour ces types d’utilisateurs, vous pouvez créer des groupes d’utilisateurs prioritaires et créer des stratégies à partir des modèles de stratégie suivants :

- Violations de la stratégie de sécurité par des utilisateurs prioritaires (préversion)

- Fuites de données par des utilisateurs prioritaires

Soins de santé (préversion)

Pour les organisations du secteur de la santé, des études récentes ont révélé un taux très élevé de violations de données internes. La détection d’une mauvaise utilisation des données des patients et des informations sur les dossiers médicaux est un élément essentiel de la protection de la vie privée des patients et du respect des réglementations de conformité telles que la loi HIPAA (Health Insurance Portability and Accountability Act) et la loi HITECH (Health Information Technology for Economic and Clinical Health). L’utilisation abusive des données des patients peut aller de l’accès aux dossiers de patients privilégiés à l’accès aux dossiers de patients de la famille ou des voisins avec une intention malveillante. Pour aider à identifier ces types d’activités à risque, le modèle de stratégie de gestion des risques internes suivant utilise le connecteur Microsoft 365 RH et un connecteur de données spécifique aux soins de santé pour commencer à évaluer les indicateurs de risque liés aux comportements qui peuvent se produire dans vos systèmes d’enregistrement de santé électronique (DSE) :

Actions et comportements des utilisateurs à risque (préversion)

Les événements stressants liés à l’emploi peuvent avoir un impact sur le comportement de l’utilisateur de plusieurs manières liées aux risques internes. Ces facteurs de stress peuvent être une évaluation médiocre des performances, une rétrogradation de poste ou l’utilisateur placé sur un plan d’évaluation des performances. Les facteurs de stress peuvent également entraîner un comportement potentiellement inapproprié, comme l’envoi par des utilisateurs d’un langage potentiellement menaçant, harcelant ou discriminatoire dans des e-mails et d’autres messages. Bien que la plupart des utilisateurs ne répondent pas de manière malveillante à ces événements, le stress de ces actions peut faire en sorte que certains utilisateurs se comportent d’une manière qu’ils ne peuvent normalement pas envisager dans des circonstances normales. Pour aider à identifier ces types d’activités potentiellement risquées, les modèles de stratégie de gestion des risques internes suivants peuvent utiliser le connecteur RH et/ou l’intégration avec une stratégie de conformité de communication dédiée pour amener les utilisateurs dans l’étendue des stratégies de gestion des risques internes et commencer à évaluer les indicateurs de risque liés aux comportements qui peuvent se produire :

- Fuites de données par des utilisateurs à risque (préversion)

- Violations de stratégie de sécurité par les utilisateurs à risque (préversion)

Contexte visuel pour les activités potentiellement risquées des utilisateurs avec des preuves forensiques

Le contexte visuel est essentiel pour les équipes de sécurité lors des enquêtes judiciaires afin d’obtenir de meilleures informations sur les activités potentiellement risquées des utilisateurs susceptibles d’entraîner un incident de sécurité. Cela peut inclure la capture visuelle de ces activités pour aider à évaluer si elles sont effectivement risquées ou prises hors de contexte et non potentiellement risquées. Pour les activités jugées risquées, le fait de disposer de captures de preuves judiciaires peut aider les enquêteurs et votre organization à mieux atténuer ces activités, à les comprendre et à y répondre. Pour faciliter ce scénario, activez la capture de preuves forensiques pour les appareils en ligne et hors connexion dans votre organization.

Vous êtes prêt ?

- Consultez Planifier la gestion des risques internes pour préparer l’activation des stratégies de gestion des risques internes dans votre organization.

- Consultez Prise en main des paramètres de gestion des risques internes pour configurer les paramètres globaux des stratégies de risque interne.

- Consultez Prise en main de la gestion des risques internes pour configurer les prérequis, créer des stratégies et commencer à recevoir des alertes.