Qu’est-ce qu’un serveur à noyau sécurisé ?

Le concept de noyau sécurisé regroupe un ensemble de fonctionnalités de sécurité intégrées pour le matériel, les microprogrammes, les pilotes et les systèmes d’exploitation. La protection fournie par les systèmes à noyau sécurisé commence avant que ne démarre le système d’exploitation et se poursuit pendant l’exécution. Un serveur à noyau sécurisé est conçu pour fournir une plateforme sécurisée pour les données et les applications critiques.

Un serveur à noyau sécurisé repose sur trois piliers de sécurité clés :

Création d’une racine de confiance matérielle.

Défense contre les attaques au niveau des microprogrammes.

Protection du système d’exploitation contre l’exécution de code non vérifié.

Comment reconnaître un serveur à noyau sécurisé

L’initiative du concept de noyau sécurisé a commencé avec les PC Windows grâce à une collaboration étroite entre Microsoft et des fabricants de PC partenaires visant à fournir une sécurité Windows encore jamais atteinte. Microsoft a étendu son partenariat à des fabricants de serveurs partenaires pour s’assurer que Windows Server fournit un environnement de système d’exploitation sécurisé.

Windows Server est étroitement intégré au matériel pour fournir des niveaux de sécurité croissants :

Base de référence recommandée : valeur minimale recommandée pour tous les systèmes afin de fournir une intégrité système de base avec TPM 2.0 pour une racine matérielle de confiance et un démarrage sécurisé. TPM 2.0 et un démarrage sécurisé sont requis pour la certification matérielle de Windows Server. Pour en savoir plus, consultez Microsoft hausse les standards de sécurité dans la prochaine version majeure de Windows Server.

Serveur à noyau sécurisé : recommandé pour les systèmes et les secteurs d’activité nécessitant des niveaux d’assurance plus élevés. Un serveur à noyau sécurisé s’appuie sur les fonctionnalités précédentes et utilise des fonctionnalités de processeur avancées pour fournir une protection contre les attaques de microprogramme.

Le tableau suivant montre comment chaque concept et chaque fonctionnalité de sécurité sont utilisés pour créer un serveur à noyau sécurisé.

| Concept | Fonctionnalité | Condition requise | Base de référence recommandée | Serveur à noyau sécurisé |

|---|---|---|---|---|

| Créer une racine de confiance matérielle | ||||

| Démarrage sécurisé | Le Démarrage sécurisé est activé par défaut dans le BIOS UEFI (Unified Extensible Firmware Interface). | ✓ | ✓ | |

| Trusted Platform Module (TPM) 2.0 | Répond aux dernières exigences de Microsoft pour la spécification TCG (Trusted Computing Group). | ✓ | ✓ | |

| Certifié pour Windows Server | Indique qu'un système serveur atteint la barre technique la plus élevée de Microsoft en matière de sécurité, de fiabilité et de facilité de gestion. | ✓ | ✓ | |

| Protection DMA au démarrage | Prise en charge sur les appareils qui ont l’unité IOMMU (Input/Output Memory Management Unit). Par exemple, Intel VT-D ou AMD-Vi. | ✓ | ||

| Se défendre contre les attaques au niveau des microprogrammes | ||||

| Lancement sécurisé de System Guard | Activé dans le système d’exploitation avec du matériel Intel et AMD compatible avec DRTM (Dynamic Root of Trust for Measurement). | ✓ | ||

| Protéger le système d’exploitation contre l’exécution de code non vérifié | ||||

| sécurité basée sur la virtualisation (VBS) | Nécessite l’hyperviseur Windows, qui est uniquement pris en charge sur les processeurs 64 bits avec des extensions de virtualisation, notamment Intel VT-X et AMD-v. | ✓ | ✓ | |

| HVCI (Hypervisor Enhanced Code Integrity) | Pilotes compatibles avec HVCI (Hypervisor Code Integrity) et exigences VBS. | ✓ | ✓ |

Créer une racine de confiance basée sur le matériel

Le Démarrage sécurisé UEFI est un standard de sécurité qui protège vos serveurs contre les rootkits malveillants en vérifiant les composants de démarrage de vos systèmes. Le Démarrage sécurisé vérifie qu’un auteur approuvé a signé numériquement les pilotes et applications du microprogramme UEFI. Lorsque le serveur est démarré, le microprogramme vérifie la signature de chaque composant de démarrage, y compris les pilotes du microprogramme et le système d’exploitation. Si les signatures sont valides, le serveur démarre et le microprogramme donne le contrôle au système d’exploitation.

Pour en savoir plus sur le processus de démarrage, consultez Sécuriser le processus de démarrage Windows.

TPM 2.0 fournit un stockage sécurisé et basé sur le matériel pour les clés et données sensibles. Chaque composant chargé pendant le processus de démarrage est mesuré et les mesures sont stockées dans le module TPM. En vérifiant la racine de confiance matérielle, il élève la protection fournie par des fonctionnalités telles que BitLocker, qui utilise TPM 2.0 et facilite la création de workflows basés sur des attestations. Ces workflows basés sur les attestations peuvent être incorporés dans des stratégies de sécurité de Confiance Zéro.

Découvrez plus en détail les modules de plateforme sécurisée et l’utilisation du module TPM par Windows.

En plus du Démarrage sécurisé et de TPM 2.0, la fonctionnalité Noyau sécurisé de Windows Server utilise la protection DMA au démarrage sur les processeurs compatibles qui disposent de l’unité IOMMU (Input/Output Memory Management Unit). Par exemple, Intel VT-D ou AMD-Vi. Avec la protection DMA au démarrage, les systèmes sont protégés contre les attaques d’accès direct à la mémoire (DMA) pendant le démarrage et pendant l’exécution du système d’exploitation.

Se défendre contre les attaques au niveau des microprogrammes

Les solutions de protection et de détection des points de terminaison ont généralement une visibilité limitée du microprogramme, étant donné que le microprogramme s’exécute derrière le système d’exploitation. Le microprogramme a un niveau d’accès et de privilège plus élevé que le système d’exploitation et le noyau de l’hyperviseur, ce qui en fait une cible intéressante pour les attaquants. Les attaques ciblant le microprogramme affaiblissent les autres mesures de sécurité implémentées par le système d’exploitation, ce qui rend plus difficile l’identification d’un système ou d’un utilisateur compromis.

À compter de Windows Server 2022, le lancement sécurisé de System Guard protège le processus de démarrage contre les attaques de microprogramme à l’aide des fonctionnalités matérielles d’AMD et d’Intel. Avec la prise en charge des processeurs par la technologie DRTM (Dynamic Root of Trust for Measurement), les serveurs à noyau sécurisé placent le microprogramme dans un bac à sable matériel afin de limiter les effets des vulnérabilités dans le code de microprogramme à privilèges élevés. System Guard utilise les fonctionnalités DRTM qui sont intégrées à des processeurs compatibles pour lancer le système d’exploitation, en veillant à ce que le système se lance dans un état approuvé en utilisant du code vérifié.

Protéger le système d’exploitation contre l’exécution de code non vérifié

Un serveur à noyau sécurisé utilise la sécurité basée sur la virtualisation (VBS) et l’intégrité du code protégée par l’hyperviseur (HVCI) pour créer et isoler une région sécurisée de la mémoire du système d’exploitation normal. VBS utilise l’hyperviseur Windows pour créer un mode sécurisé virtuel (VSM, Virtual Secure Mode) afin d’offrir des barrières de sécurité au sein du système d’exploitation, qui peuvent être utilisées pour d’autres solutions de sécurité.

HVCI, communément appelé protection de l’intégrité de la mémoire, est une solution de sécurité qui permet de s’assurer que seul le code signé et approuvé est autorisé à s’exécuter dans le noyau. L’utilisation de code signé et approuvé uniquement empêche les attaques qui tentent de modifier le code en mode noyau. Par exemple, les attaques qui modifient les pilotes ou les programmes malveillants comme WannaCry qui tentent d’injecter du code malveillant dans le noyau.

Pour en savoir plus sur VBS et la configuration matérielle requise, consultez Sécurité basée sur la virtualisation.

Gestion simplifiée

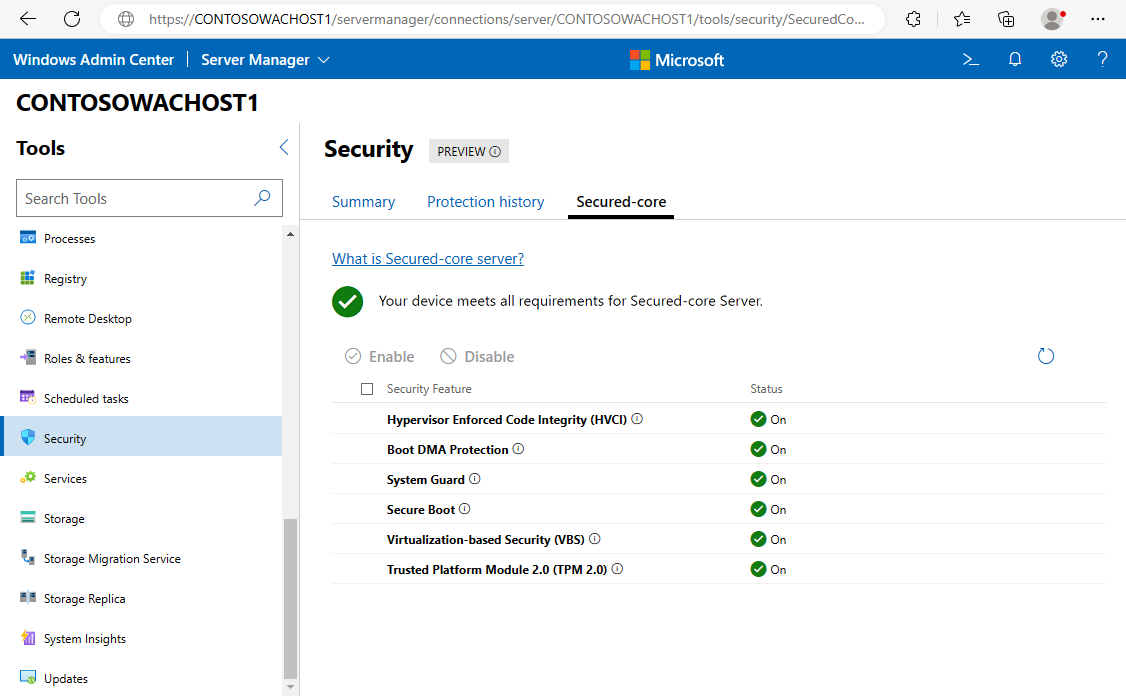

Vous pouvez afficher et configurer les fonctionnalités de sécurité de système d’exploitation des systèmes à noyau sécurisé avec Windows PowerShell ou l’extension de sécurité dans Windows Admin Center. Avec les systèmes intégrés Azure Stack HCI, les fabricants partenaires ont encore plus simplifié l’expérience de configuration pour les clients afin que la meilleure sécurité des serveurs de Microsoft soit disponible dès le départ.

Explorez plus en détail Windows Admin Center.

Défense préventive

En activant la fonctionnalité de serveur à noyau sécurisé, vous pouvez vous défendre de manière proactive et bloquer la plupart des méthodes utilisées par les attaquants pour exploiter les failles de sécurité des systèmes. Un serveur à noyau sécurisé permet d’avoir des fonctionnalités de sécurité avancées dans les couches inférieures de la pile technologique qui protègent les zones les plus privilégiées du système avant que de nombreux outils de sécurité n’aient connaissance de programmes malveillants. Cette défense ne nécessite pas de tâches ou de surveillance supplémentaires de la part des équipes du service informatique et SecOps.

Commencer votre parcours vers un serveur à noyau sécurisé

Vous trouverez le matériel certifié pour les serveurs à noyau sécurisé dans le catalogue Windows Server et pour les serveurs Azure Stack HCI dans le catalogue Azure Stack HCI. Ces serveurs certifiés sont entièrement équipés avec des atténuations de sécurité de pointe intégrées au matériel, au microprogramme et au système d’exploitation pour aider à contrecarrer certains des vecteurs d’attaque les plus avancés.

Étapes suivantes

Maintenant que vous savez ce qu’est un serveur à noyau sécurisé, voici quelques ressources pour vous aider à démarrer. Découvrez comment :

- Configurez le serveur à noyau sécurisé.

- Microsoft apporte une sécurité matérielle avancée à Server et Edge avec les serveurs à noyau sécurisé dans le blog sur la sécurité Microsoft.

- De nouveaux serveurs à noyau sécurisé sont disponibles dans l’écosystème Microsoft pour vous aider à sécuriser votre infrastructure dans le blog sur la sécurité Microsoft.

- Créer des appareils, systèmes et pilotes de filtrage compatibles avec Windows sur toutes les plateformes Windows dans Spécifications et stratégies du programme de compatibilité matérielle Windows.