Superviser Azure AD B2C avec Azure Monitor

Utilisez Azure Monitor pour router les journaux de connexion et d’audit d’Azure Active Directory B2C (Azure AD B2C) vers différentes solutions de supervision. Vous pouvez ensuite conserver les journaux pour les utiliser sur le long terme ou les intégrer à des outils SIEM (Security Information and Event Management) tiers pour obtenir davantage d’insights sur votre environnement.

Vous pouvez router des événements de journal vers :

- Un compte de stockage Azure.

- Un espace de travail Log Analytics (pour analyser les données, créer des tableaux de bord et générer des alertes sur des événements spécifiques).

- Un hub d’événements Azure (pour les intégrer à vos instances Splunk et Sumo Logic).

Lorsque vous envisagez de transférer des journaux Azure AD B2C vers différentes solutions de surveillance ou vers le référentiel, gardez à l’esprit que les journaux d’activité Azure AD B2C contiennent des données personnelles. Lorsque vous traitez ces données, veillez à utiliser les mesures de sécurité appropriées sur les données personnelles. Elles incluent la protection contre le traitement non autorisé ou illégal, à l’aide de mesures techniques ou organisationnelles appropriées.

Dans cet article, vous allez apprendre à transférer les journaux vers un espace de travail Azure Log Analytics. Vous pouvez ensuite créer un tableau de bord ou des alertes basées sur les activités des utilisateurs Azure AD B2C.

Regardez cette vidéo pour apprendre à configurer la surveillance pour Azure AD B2C à l'aide d'Azure Monitor.

Vue d’ensemble du déploiement

Azure AD B2C utilise la supervision Microsoft Entra. Contrairement aux locataires Microsoft Entra, un locataire Azure AD B2C ne peut pas avoir d’abonnement associé. Nous devons donc prendre des mesures supplémentaires pour activer l’intégration entre Azure AD B2C et Log Analytics, qui est l’emplacement où nous allons envoyer les journaux. Pour activer les Paramètres de diagnostic dans Microsoft Entra ID au sein de votre locataire Azure AD B2C, vous utilisez Azure Lighthouse pour déléguer une ressource, ce qui permet à votre Azure AD B2C (le Fournisseur de services) de gérer une ressource Microsoft Entra ID (le Client).

Conseil

Azure Lighthouse est généralement utilisé pour gérer des ressources pour plusieurs clients. Toutefois, il peut également être utilisé pour gérer les ressources au sein d’une entreprise qui possède plusieurs locataires Microsoft Entra, c’est ce que nous faisons ici, sauf que nous déléguons uniquement la gestion d’un groupe de ressources unique.

Une fois que vous avez terminé la procédure de cet article, vous avez créé un groupe de ressources (appelé ici azure-ad-b2c-monitor) et vous avez accès à ce même groupe de ressources qui contient l’espace de travail Log Analytics dans votre portail Azure AD B2C. Vous pouvez également transférer les journaux d’Azure AD B2C vers votre espace de travail Log Analytics.

Pendant ce déploiement, vous allez autoriser un utilisateur ou un groupe de votre annuaire Azure AD B2C à configurer l’instance de l’espace de travail Log Analytics au sein du locataire qui contient votre abonnement Azure. Pour créer l’autorisation, vous déployez un modèle Azure Resource Manager sur l’abonnement qui contient votre espace de travail Log Analytics.

Le diagramme suivant illustre les composants que vous allez configurer dans vos locataires Microsoft Entra ID et Azure AD B2C.

Pendant ce déploiement, vous allez configurer votre locataire Azure AD B2C où les journaux d’activité sont générés. Vous allez également configurer le locataire Microsoft Entra où l’espace de travail Log Analytics sera hébergé. Le rôle d’administrateur général doit être affecté au compte d’Azure AD B2C (par exemple le compte administrateur) sur le locataire Azure AD B2C. Le compte Microsoft Entra que vous utiliserez pour exécuter le déploiement doit disposer du rôle Propriétaire dans l’abonnement Microsoft Entra. Il est également important de vérifier que vous êtes connecté au répertoire correct lorsque vous effectuez chaque étape, comme décrit.

En résumé, vous allez utiliser Azure Lighthouse pour permettre à un utilisateur ou à un groupe de votre locataire Azure AD B2C de gérer un groupe de ressources dans un abonnement associé à un autre locataire (le locataire Microsoft Entra). Une fois cette autorisation terminée, vous pouvez sélectionner l’abonnement et l’espace de travail Log Analytics en tant que cible dans les paramètres de diagnostic dans Azure AD B2C.

Prérequis

Le rôle Administrateur général doit être affecté au compte d’Azure AD B2C sur le locataire Azure AD B2C.

Un compte Microsoft Entra avec le rôle Propriétaire dans l’abonnement Microsoft Entra. Découvrez comment Attribuer à un utilisateur le rôle d’administrateur d’un abonnement Azure.

1. Créer ou choisir un groupe de ressources

Tout d’abord, créez ou choisissez un groupe de ressources qui contient l’espace de travail Log Analytics de destination qui recevra les données d’Azure AD B2C. Spécifiez le nom du groupe de ressources lorsque vous déployez le modèle Azure Resource Manager.

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

- Créez un groupe de ressources ou utilisez un groupe existant. Cet exemple utilise un groupe de ressources nommé azure-ad-b2c-monitor.

2. Créer un espace de travail Log Analytics

Un espace de travail Log Analytics est un environnement unique pour les données de journal d’activité Azure Monitor. Vous utiliserez cet espace de travail Log Analytics pour collecter des données à partir des journaux d’audit Azure AD B2C, puis pour les visualiser avec des requêtes et des classeurs ou pour créer des alertes.

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

- Créez un espace de travail Log Analytics. Cet exemple utilise un espace de travail Log Analytics nommé AzureAdB2C, dans un groupe de ressources nommé azure-ad-b2c-monitor.

3. Gestion des ressources déléguées

Au cours de cette étape, vous choisissez votre locataire Azure AD B2C en tant que fournisseur de services. Vous pouvez définir les autorisations nécessaires pour attribuer les rôles intégrés Azure appropriés aux groupes de votre locataire Microsoft Entra.

3.1 Obtenir votre ID de locataire Azure AD B2C

Commencez par obtenir l’ID de locataire de votre annuaire Azure AD B2C (également appelé ID d’annuaire).

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Répertoires + abonnements.

- Sélectionnez Microsoft Entra ID, puis Vue d’ensemble.

- Enregistrez l’ID de locataire.

3.2 Sélectionner un groupe de sécurité

Sélectionnez maintenant un groupe ou utilisateur Azure AD B2C auquel vous voulez octroyer l’autorisation sur le groupe de ressources que vous avez créé précédemment dans l’annuaire contenant votre abonnement.

Pour faciliter la gestion, nous vous recommandons d’utiliser des groupes d’utilisateurs Microsoft Entra pour chaque rôle, ce qui vous permet d’ajouter ou de supprimer des utilisateurs dans le groupe au lieu d’attribuer directement des autorisations aux utilisateurs. Dans cette procédure pas à pas, nous allons ajouter un groupe de sécurité.

Important

Pour que vous puissiez ajouter des autorisations pour un groupe Microsoft Entra, le Type de groupe doit être défini sur Sécurité. Cette option est sélectionnée lors de la création du groupe. Pour plus d’informations, consultez Créer un groupe de base et ajouter des membres avec Microsoft Entra ID.

- Avec Microsoft Entra ID toujours sélectionné dans votre répertoire Azure AD B2C, sélectionnez Groupes, puis sélectionnez un groupe. Si vous n’avez pas de groupe existant, créez un groupe Sécurité, puis ajoutez des membres. Pour plus d’informations, suivez la procédure figurant dans Créer un groupe de base et ajouter des membres avec Microsoft Entra ID.

- Sélectionnez Vue d’ensemble et enregistrez l’ID d’objet du groupe.

3.3 Créer un modèle Azure Resource Manager

Pour créer l’autorisation et la délégation personnalisées dans Azure Lighthouse, nous utilisons un modèle Azure Resource Manager. Ce modèle accorde à Azure AD B2C l’accès au groupe de ressources Microsoft Entra que vous avez créé précédemment (par exemple, azure-ad-b2c-monitor). Déployez le modèle à partir de l’exemple GitHub à l’aide du bouton Déployer sur Azure, qui ouvre le portail Azure et vous permet de configurer et de déployer le modèle directement dans le portail. Pour cette procédure, assurez-vous que vous êtes connecté à votre locataire Microsoft Entra (et non au locataire Azure AD B2C).

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

Le bouton Déployer sur Azure permet d’ouvrir le portail Azure et de déployer le modèle directement dans le portail. Pour plus d’informations, consultez Créer un modèle Azure Resource Manager.

Sur la page Déploiement personnalisé, entrez les informations suivantes :

Champ Définition Abonnement Sélectionnez le répertoire qui contient l’abonnement Azure dans lequel le groupe de ressources azure-ad-b2c-monitor a été créé. Région Sélectionnez la région où la ressource sera déployée. Nom de l’offre MSP Nom décrivant cette définition. Par exemple, Supervision d’Azure AD B2C. Il s’agit du nom qui sera affiché dans Azure Lighthouse. Le Nom de l’offre MSP doit être unique dans votre instance Microsoft Entra ID. Pour surveiller plusieurs locataires Azure AD B2C, utilisez des noms différents. Description de l’offre MSP Courte description de votre offre. Par exemple, Active Azure Monitor dans Azure AD B2C. Géré par l’ID de locataire ID de locataire de votre locataire Azure AD B2C (également appelé ID d’annuaire). Autorisations Spécifiez un tableau JSON d’objets qui incluent principalIdetprincipalIdDisplayNamede Microsoft Entra ID etroleDefinitionIdde Azure. CeprincipalIdest l’ID d’objet du groupe ou de l’utilisateur B2C qui aura accès aux ressources de cet abonnement Azure. Pour cette procédure pas à pas, spécifiez l’ID d’objet du groupe que vous avez enregistré précédemment. PourroleDefinitionId, utilisez la valeur du rôle intégré du rôle Contributeur,b24988ac-6180-42a0-ab88-20f7382dd24c.Nom du groupe de ressources Nom du groupe de ressources que vous avez créé précédemment dans votre locataire Microsoft Entra. Par exemple, azure-ad-b2c-monitor. L’exemple suivant illustre un tableau d’autorisations avec un groupe de sécurité.

[ { "principalId": "<Replace with group's OBJECT ID>", "principalIdDisplayName": "Azure AD B2C tenant administrators", "roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c" } ]

Une fois le modèle déployé, quelques minutes peuvent être nécessaires (généralement pas plus de cinq) pour effectuer la projection des ressources. Vous pouvez vérifier le déploiement dans votre locataire Microsoft Entra et obtenir les détails de la projection de ressources. Pour plus d’informations, consultez Voir et gérer les fournisseurs de services.

4. Sélectionnez votre abonnement

Une fois que vous avez déployé le modèle et patienté quelques minutes pour que la projection des ressources s’effectue, procédez comme suit pour associer votre abonnement à votre annuaire Azure AD B2C.

Remarque

Dans la page Paramètres du portail | Annuaires + abonnements, assurez-vous que vos locataires Azure AD B2C et Microsoft Entra sont sélectionnés sous Annuaires délégués + actuels.

Déconnectez-vous du Portail Azure et connectez-vous avec votre compte d’administration Azure AD B2C . Ce compte doit être membre du groupe de sécurité que vous avez spécifié à l’étape Gestion des ressources déléguées . La déconnexion et la restauration permettent à vos informations d’identification de session d’être actualisées à l’étape suivante.

Sélectionnez l’icône Paramètres dans la barre d’outils du portail.

Sur la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom du répertoire, recherchez votre répertoire Microsoft Entra ID qui contient l’abonnement Azure et le groupe de ressources azure-ad-b2c-monitor que vous avez créé, puis sélectionnez Basculer.

Vérifiez que vous avez sélectionné le répertoire approprié et que votre abonnement Azure est répertorié et sélectionné dans le filtre Abonnement par défaut.

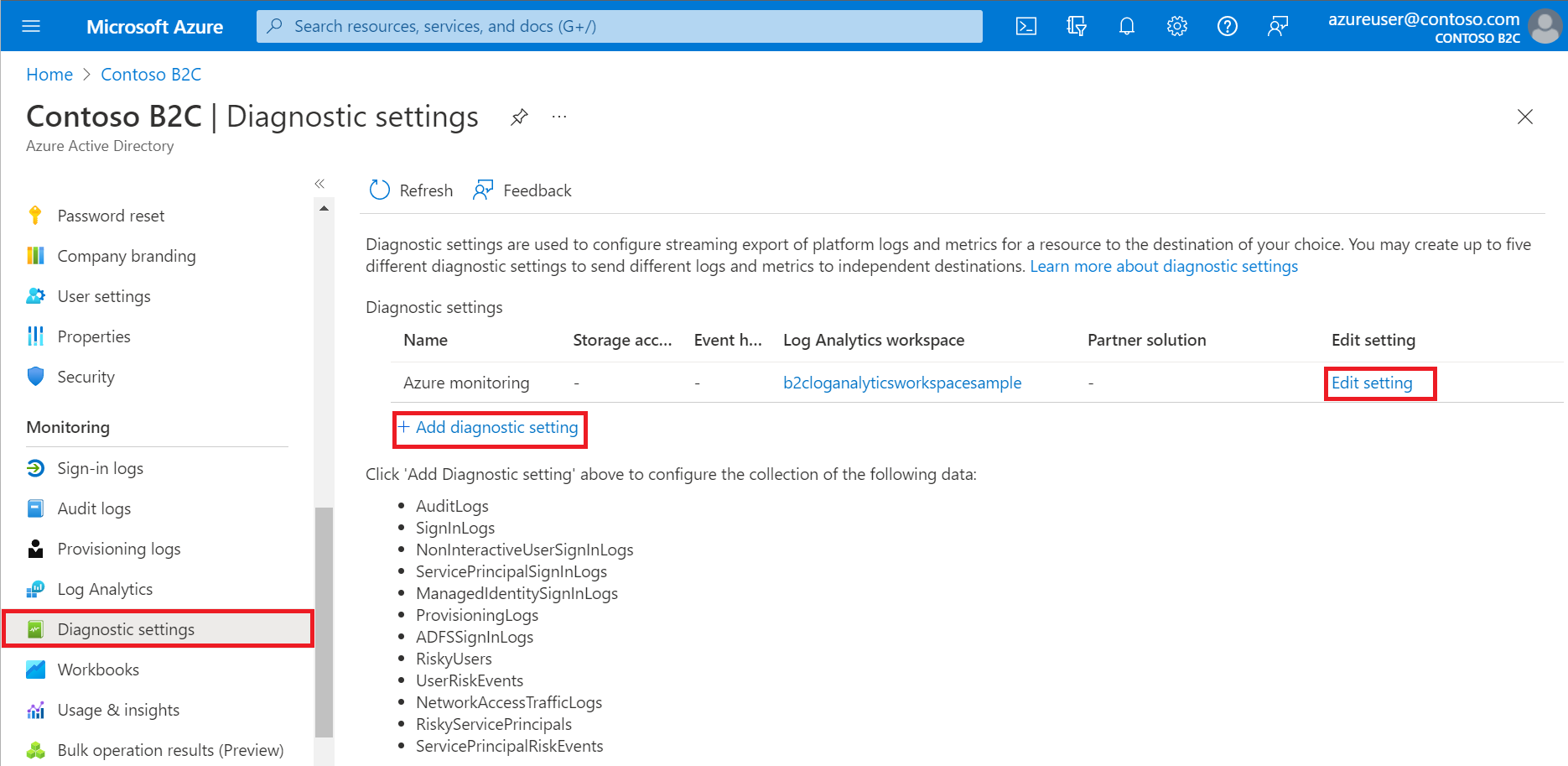

5. Configurer les paramètres de diagnostic

Les paramètres de diagnostic définissent où les journaux et les métriques d’une ressource doivent être envoyés. Les destinations possibles sont les suivantes :

Dans cet exemple, nous utilisons l’espace de travail Log Analytics pour créer un tableau de bord.

5.1 Créer des paramètres de diagnostic

Vous êtes maintenant prêt à créer des paramètres de diagnostic dans le portail Azure.

Pour configurer les paramètres de supervision des journaux d’activité Azure AD B2C :

Connectez-vous au portail Azure avec votre compte d’administrateur Azure AD B2C. Ce compte doit être membre du groupe de sécurité que vous avez spécifié à l’étape Sélectionnez un groupe de sécurité.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Répertoires + abonnements.

Sélectionnez Microsoft Entra ID

Sous Supervision, sélectionnez Paramètres de diagnostic.

Si des paramètres sont définis pour la ressource, la liste des paramètres configurés s’affiche. Sélectionnez Ajouter un paramètre de diagnostic pour ajouter un paramètre ou Modifier les paramètres pour modifier un paramètre existant. Chaque paramètre ne peut pas avoir plus d’un type de destination.

Si votre paramètre n’a pas de nom, nommez-le.

Sélectionnez AuditLogs et SignInLogs.

Sélectionnez Envoyer à l’espace de travail Log Analytics, puis :

- Sous Abonnement, sélectionnez votre abonnement.

- Sous Espace de travail Log Analytics, sélectionnez le nom de l’espace de travail que vous avez créé précédemment, par exemple

AzureAdB2C.

Notes

Seuls les paramètres de diagnostic AuditLogs et SignInLogs sont actuellement pris en charge pour les locataires Azure AD B2C.

Sélectionnez Enregistrer.

Notes

Il peut falloir jusqu’à 15 minutes après l’émission d’un événement pour qu’il s’affiche dans un espace de travail Log Analytics. En outre, apprenez-en davantage sur les latences de création de rapports Active Directory, qui peuvent avoir un impact sur l’obsolescence des données et jouer un rôle important dans la création de rapports.

Si vous voyez le message d’erreur Pour configurer les paramètres de diagnostic de manière à utiliser Azure Monitor pour votre annuaire Azure AD B2C, vous devez configurer la gestion des ressources déléguées, vérifiez que vous vous connectez avec un utilisateur membre du groupe de sécurité et sélectionnez votre abonnement.

6. Visualiser vos données

Vous pouvez maintenant configurer votre espace de travail Log Analytics pour visualiser vos données et configurer des alertes. Ces configurations peuvent être effectuées à la fois dans votre locataire Microsoft Entra et dans votre locataire Azure AD B2C.

6.1 Créer une requête

Les requêtes de journal vous permettent d’utiliser pleinement la valeur des données collectées dans les journaux d’activité Azure Monitor. Un puissant langage de requête vous permet de joindre des données provenant de plusieurs tables, d’agréger des jeux de données volumineux et d’effectuer des opérations complexes avec un minimum de code. Vous pouvez répondre à pratiquement n’importe quelle question et effectuer n’importe quelle analyse tant que les données de soutien ont été collectées et que vous comprenez comment construire la bonne requête. Pour plus d’informations, voir Bien démarrer avec les requêtes de journal dans Azure Monitor.

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

Dans la fenêtre espace de travail Log Analytics, sélectionnez Journaux

Dans l’éditeur de requête, collez la requête Langage de requête Kusto suivante. Cette requête affiche l’utilisation de la stratégie par opération au cours des x derniers jours. La durée par défaut est définie sur 90 jours (90j). Notez que la requête est axée uniquement sur l’opération dans laquelle un jeton/code est émis par la stratégie.

AuditLogs | where TimeGenerated > ago(90d) | where OperationName contains "issue" | extend UserId=extractjson("$.[0].id",tostring(TargetResources)) | extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails)) | summarize SignInCount = count() by Policy, OperationName | order by SignInCount desc nulls lastSélectionnez Exécuter. Les résultats de la requête sont affichés en bas de l’écran.

Pour enregistrer votre requête en vue d’une utilisation ultérieure, sélectionnez Enregistrer.

Complétez les détails suivants :

- Nom : entrez le nom de votre requête.

- Enregistrer sous : sélectionnez

query. - Catégorie : sélectionnez

Log.

Sélectionnez Enregistrer.

Vous pouvez également modifier votre requête pour visualiser les données à l’aide de l’opérateur render.

AuditLogs

| where TimeGenerated > ago(90d)

| where OperationName contains "issue"

| extend UserId=extractjson("$.[0].id",tostring(TargetResources))

| extend Policy=extractjson("$.[1].value",tostring(AdditionalDetails))

| summarize SignInCount = count() by Policy

| order by SignInCount desc nulls last

| render piechart

Pour obtenir d’autres exemples, consultez le référentiel GitHub SIEM Azure AD B2C.

6.2 Créer un classeur

Les classeurs fournissent un canevas flexible pour l’analyse des données et la création de rapports visuels enrichis au sein du portail Azure. Ils vous permettent d’exploiter plusieurs sources de données à travers l’écosystème Azure et de les combiner dans des expériences interactives unifiées. Pour plus d’informations, consultez Classeurs Azure Monitor.

Suivez les instructions ci-dessous pour créer un classeur à l’aide d’un modèle de la galerie JSON. Ce classeur fournit un tableau de bord Insights utilisateur et Authentification pour le locataire Azure AD B2C.

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

Dans la fenêtre Espace de travail Log Analytics, sélectionnez Classeurs.

Dans la barre d’outils, sélectionnez l’option + Nouveau pour créer un classeur.

Sur la page Nouveau classeur, sélectionnez Éditeur avancé à l’aide de l’option </> de la barre d’outils.

Sélectionnez Modèle de la galerie.

Remplacez le code JSON dans le Modèle de la galerie par le contenu du classeur de base Azure AD B2C :

Appliquez le modèle à l’aide du bouton Appliquer.

Sélectionnez le bouton Fin de l’édition dans la barre d’outils pour terminer les modifications du classeur.

Enfin, enregistrez le classeur à l’aide du bouton Enregistrer à partir de la barre d’outils.

Fournissez un Titre, tel que Tableau de bord Azure AD B2C.

Cliquez sur Enregistrer.

Le classeur affiche des rapports sous la forme d’un tableau de bord.

Créez des alertes

Les alertes sont créées par des règles d’alerte dans Azure Monitor et peuvent exécuter automatiquement des requêtes enregistrées ou des recherches personnalisées dans les journaux à intervalles réguliers. Vous pouvez créer des alertes basées sur des métriques de performances spécifiques ou lorsque certains événements se produisent. Vous pouvez également créer des alertes en cas d’absence d’un événement, ou lorsqu’un certain nombre d’événements se produisent dans une fenêtre temporelle particulière. Par exemple, les alertes peuvent permettre de vous avertir lorsque le nombre moyen de connexions dépasse un certain seuil. Pour plus d’informations, consultez Créer des alertes.

Suivez les instructions ci-dessous pour créer une alerte Azure, qui enverra une notification par courrier électronique lors de chaque baisse de 25 % du Nombre total de demandes par rapport à la période précédente. L’alerte se déclenche toutes les 5 minutes et recherche la chute au cours de la dernière heure par rapport à l’heure qui précède. Les alertes sont créées à l’aide du langage de requête Kusto.

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

Dans l’espace de travail Log Analytics, sélectionnez Journaux.

Créez une requête Kusto à l’aide de cette requête.

let start = ago(2h); let end = now(); let threshold = -25; //25% decrease in total requests. AuditLogs | serialize TimeGenerated, CorrelationId, Result | make-series TotalRequests=dcount(CorrelationId) on TimeGenerated from start to end step 1h | mvexpand TimeGenerated, TotalRequests | serialize TotalRequests, TimeGenerated, TimeGeneratedFormatted=format_datetime(todatetime(TimeGenerated), 'yyyy-MM-dd [HH:mm:ss]') | project TimeGeneratedFormatted, TotalRequests, PercentageChange= ((toreal(TotalRequests) - toreal(prev(TotalRequests,1)))/toreal(prev(TotalRequests,1)))*100 | order by TimeGeneratedFormatted desc | where PercentageChange <= threshold //Trigger's alert rule if matched.Sélectionnez Exécuter pour tester la requête. Les résultats doivent s’afficher en cas de baisse d’au moins 25 % du nombre total de requêtes au cours de la dernière heure.

Pour créer une règle d’alerte basée sur cette requête, utilisez l’option + Nouvelle règle d’alerte disponible dans la barre d’outils.

Sur la page Créer une règle d’alerte, sélectionnez Nom de la condition.

Sur la page Configurer la logique du signal, définissez les valeurs suivantes, puis utilisez le bouton Terminé pour enregistrer les modifications.

- Logique d’alerte : définissez un Nombre de résultatsSupérieur à0.

- Évaluation basée sur : Sélectionnez 120 pour Période (en minutes) et 5 pour Fréquence (en minutes)

Une fois l’alerte créée, accédez à l’espace de travail Log Analytics et sélectionnez Alertes. Cette page affiche toutes les alertes déclenchées pendant la période définie par l’option Plage temporelle.

Configurer des groupes actions

Les alertes Azure Monitor et Service Health utilisent des groupes d’actions pour avertir les utilisateurs qu’une alerte a été déclenchée. Vous pouvez y inclure l’envoi d'un appel vocal, d'un SMS ou d'un e-mail ; ou le déclenchement de différents types d'actions automatisées. Consultez l’aide dans Créer et gérer des groupes d’actions dans le portail Azure

Voici un exemple d’e-mail de notification d’alerte.

Locataires multiples

Pour intégrer plusieurs journaux de locataire Azure AD B2C au même espace de travail Log Analytics (ou compte de stockage Azure ou Event Hub), vous avez besoin de déploiements distincts avec des valeurs Nom d’offre MSP différentes. Vérifiez que votre espace de travail Log Analytics se trouve dans le même groupe de ressources que celui que vous avez configuré dans Créer ou choisir un groupe de ressources.

Si vous travaillez avec plusieurs espaces de travail Log Analytics, utilisez Requête inter-espaces de travail pour créer des requêtes qui fonctionnent sur plusieurs espaces de travail. Par exemple, la requête suivante effectue une jointure de deux journaux d’audit de différents locataires en fonction de la même catégorie (par exemple, Authentification) :

workspace("AD-B2C-TENANT1").AuditLogs

| join workspace("AD-B2C-TENANT2").AuditLogs

on $left.Category== $right.Category

Changer la période de rétention des données

Les journaux Azure Monitor sont conçus pour la mise à l’échelle et la prise en charge de la collecte, de l’indexation et du stockage de quantités importantes de données quotidiennes provenant de toute source de votre entreprise ou déployées dans Azure. Par défaut, les journaux sont conservés pendant 30 jours, mais la durée de rétention peut être augmentée jusqu’à deux ans. Apprenez à Gérer l’utilisation et les coûts avec les journaux Azure Monitor. Après avoir sélectionné le niveau tarifaire, vous pouvez Modifier la période de conservation des données.

Désactiver la surveillance des collectes de données

Pour arrêter la collecte des journaux dans votre espace de travail Log Analytics, supprimez les paramètres de diagnostic créés. Vous continuerez à être facturé pour conserver les données de journaux que vous avez déjà collectées dans votre espace de travail. Si vous n’avez plus besoin des données de surveillance que vous avez collectées, vous pouvez supprimer votre espace de travail Log Analytics et le groupe de ressources créé pour Azure Monitor. La suppression de l’espace de travail Log Analytics supprime toutes les données de l’espace de travail et vous évite de devoir payer des frais de conservation des données supplémentaires.

Suppression d’un espace de travail et d’un groupe de ressources Log Analytics

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Microsoft Entra ID à partir du menu Répertoires + abonnements.

- Choisissez le groupe de ressources contenant l’espace de travail Log Analytics. Cet exemple utilise un groupe de ressources nommé azure-ad-b2c-monitor et un espace de travail Log Analytics nommé

AzureAdB2C. - Supprimez l’espace de travail Logs Analytics.

- Sélectionnez le bouton Supprimer pour supprimer le groupe de ressources.

Étapes suivantes

Pour plus d’exemples, consultez la Galerie SIEM Azure AD B2C.

Pour plus d’informations sur l’ajout et la configuration de paramètres de diagnostic dans Azure Monitor, consultez le Tutoriel : Collecter et analyser des journaux de ressources à partir d’une ressource Azure.

Pour plus d’informations sur la diffusion en continu des journaux Microsoft Entra vers un hub d’événements, consultez le Tutoriel : diffuser les journaux Microsoft Entra vers un Event Hub Azure.