Service managé Azure Monitor pour les groupes de règles Prometheus

Les règles dans Prometheus agissent sur les données à mesure que celles-ci sont collectées. Elles sont configurées dans un groupe de règles Prometheus, qui est appliqué aux mesures Prometheus dans l’espace de travail Azure Monitor.

Types de règles

Il existe deux types de règles Prometheus, comme indiqué dans le tableau suivant.

| Type | Description |

|---|---|

| Alerte | Les règles d’alerte vous permettent de créer une alerte Azure Monitor en fonction des résultats d’une requête en langage de requête Prometheus (Prom QL). Les alertes déclenchées par les règles d’alerte Prometheus géré par Azure sont traitées et déclenchent des notifications de la même manière que d’autres alertes Azure Monitor. |

| Enregistrement | Les règles d’enregistrement vous permettent de précalculer des expressions fréquemment utilisées ou nécessitant des calculs importants, et de stocker leurs résultats sous forme d’un nouvel ensemble de séries chronologiques. Les séries chronologiques créées par les règles d’enregistrement sont ré-ingérées dans votre espace de travail Azure Monitor en tant que nouvelles métriques Prometheus. |

Créer des règles Prometheus

Les groupes de règles, les règles d’enregistrement et les règles d’alerte Prometheus géré par Azure peuvent être créés et configurés à l’aide du type de ressource Azure Microsoft.AlertsManagement/prometheusRuleGroups, où les règles d’alerte et les règles d’enregistrement sont définies dans le cadre des propriétés du groupe de règles. Les groupes de règles Prometheus sont définis avec une étendue d’un espace de travail Azure Monitor spécifique. Les groupes de règles Prometheus peuvent être créés à l’aide de modèles Azure Resource Manager (ARM), d’API, d’Azure CLI ou de PowerShell.

Les groupes de règles Prometheus gérés par Azure suivent la structure et la terminologie des groupes de règles Prometheus open source. Les noms de règles, l’expression, la clause « for », les étiquettes, les annotations sont tous pris en charge dans la version Azure. Les principales différences entre les groupes de règles OSS et Prometheus gérés par Azure doivent être notées :

- Les groupes de règles Prometheus gérés par Azure sont managés en tant que ressources Azure et incluent les informations nécessaires pour la gestion des ressources, telles que l’abonnement et le groupe de ressources où le groupe de règles Azure doit résider.

- Les règles d’alerte Prometheus gérées par Azure incluent des propriétés dédiées qui permettent aux alertes d’être traitées comme d’autres alertes Azure Monitor. Par exemple, la gravité d’alerte, l’association de groupes d’actions et la configuration de résolution automatique des alertes sont prises en charge dans le cadre des règles d’alerte Prometheus gérées par Azure.

Remarque

Pour vos clusters AKS ou ARC Kubernetes, vous pouvez utiliser certaines des règles d'alerte recommandées. Voir les règles d'alerte prédéfinies ici .

Limitation des règles à un cluster spécifique

Vous pouvez éventuellement limiter les règles d’un groupe de règles pour interroger les données provenant d’un seul cluster spécifique, en ajoutant une étendue de cluster à votre groupe de règles et/ou en utilisant la propriété de groupe de règles clusterName.

Si votre espace de travail Azure Monitor contient une grosse quantité de données de plusieurs clusters, limitez vos règles à un seul cluster. Dans cette situation, l’exécution d’un ensemble unique de règles sur toutes les données peut entraîner des problèmes de performances ou de limitation. En utilisant l’étendue du cluster, vous pouvez créer plusieurs groupes de règles, chacun configuré avec les mêmes règles, chaque groupe couvrant un cluster différent.

Pour limiter votre groupe de règles à une étendue de cluster à l’aide d’un modèle ARM, vous devez ajouter l’ID de ressource Azure de votre cluster à la liste scopes[] du groupe de règles. La liste des étendues doit toujours inclure l’ID de ressource de l’espace de travail Azure Monitor. Les types de ressources de cluster suivants sont pris en charge en tant qu’étendue de cluster :

- Clusters Azure Kubernetes Service (AKS) (Microsoft.ContainerService/managedClusters)

- Clusters Kubernetes avec Azure Arc (Microsoft.kubernetes/connectedClusters)

- Appliances connectées Azure (Microsoft.ResourceConnector/appliances)

Outre l’ID de cluster, vous pouvez configurer la propriété clusterName de votre groupe de règles. La propriété « clusterName » doit correspondre à l’étiquette cluster ajoutée à vos mesures lorsqu’elle est scrapée d’un cluster spécifique. Par défaut, cette étiquette est définie sur la dernière partie (nom de la ressource) de votre ID de cluster. Si vous avez modifié cette étiquette à l’aide du paramètre « cluster_alias » dans votre scraping de récupération de cluster, vous devez inclure la valeur mise à jour dans la propriété « clusterName » du groupe de règles. Si votre scraping utilise la valeur d’étiquette « cluster » par défaut, la propriété « clusterName » est facultative.

Voici un exemple de configuration d’un groupe de règles pour limiter la requête à un cluster spécifique :

{

"name": "sampleRuleGroup",

"type": "Microsoft.AlertsManagement/prometheusRuleGroups",

"apiVersion": "2023-03-01",

"location": "northcentralus",

"properties": {

"description": "Sample Prometheus Rule Group limited to a specific cluster",

"scopes": [

"/subscriptions/<subscription-id>/resourcegroups/<resource-group-name>/providers/microsoft.monitor/accounts/<azure-monitor-workspace-name>",

"/subscriptions/<subscription-id>/resourcegroups/<resource-group-name>/providers/microsoft.containerservice/managedclusters/<myClusterName>"

],

"clusterName": "<myCLusterName>",

"rules": [

{

...

}

]

}

}

Si l’étendue de l’ID de cluster et clusterName ne sont pas spécifiés pour un groupe de règles, les règles du groupe interrogent les données de tous les clusters de l’espace de travail à partir de tous les clusters.

Vous pouvez également limiter votre groupe de règles à une étendue de cluster à l’aide de l’interface utilisateur du portail.

Créer ou modifier un groupe de règles Prometheus dans le portail Azure

Pour créer un groupe d’alertes à partir de la page d’accueil du portail :

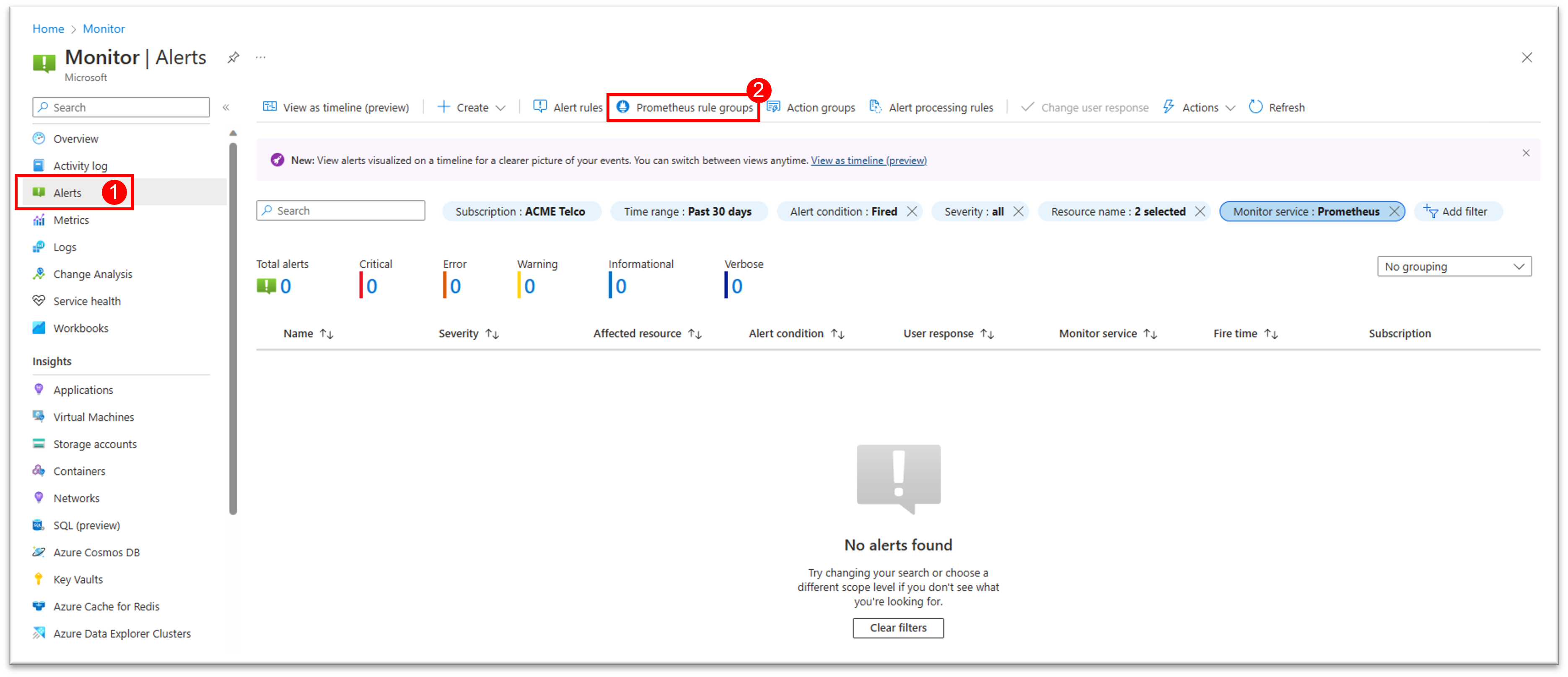

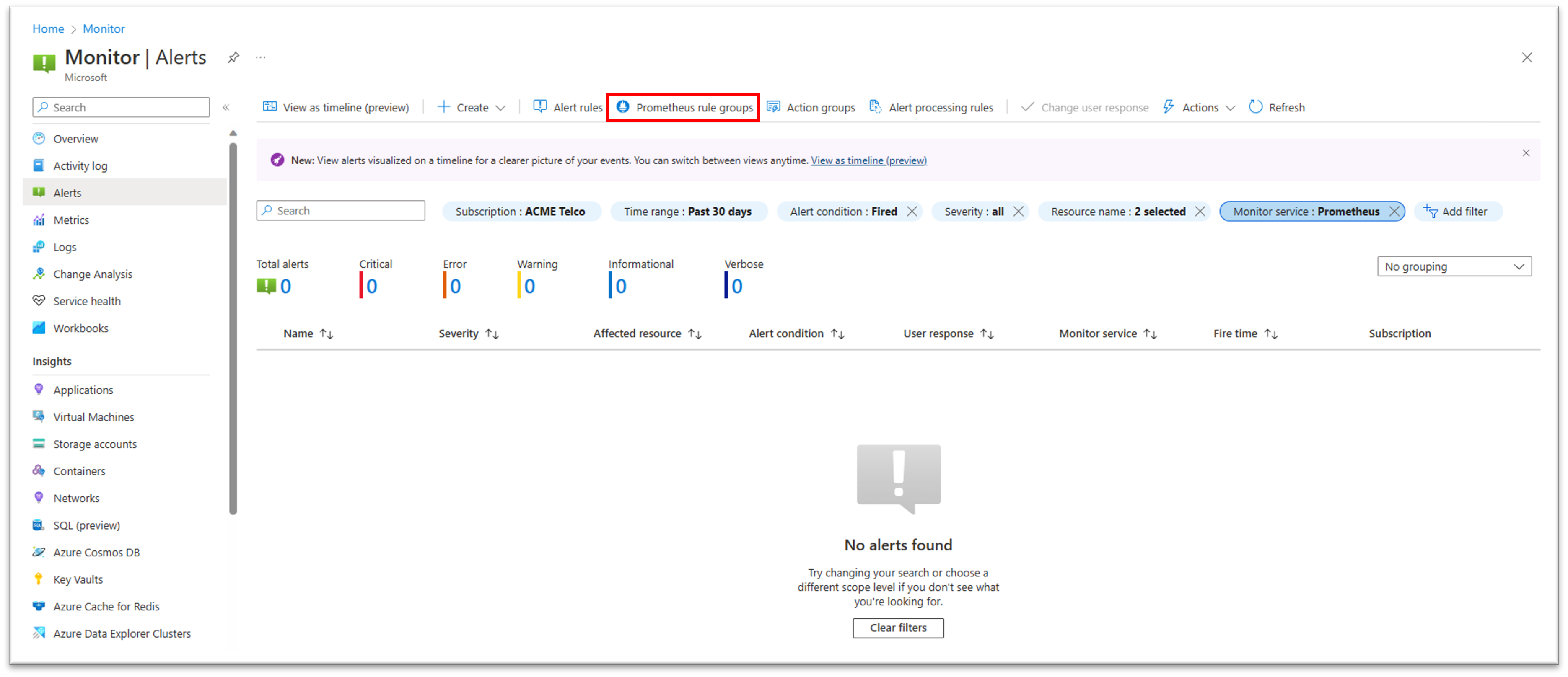

- Dans le portail, sélectionnez Surveiller>Alertes.

- Sélectionnez Groupes de règles Prometheus

- Sélectionnez + Créer pour ouvrir l’Assistant Création du groupe de règles

Pour modifier un nouveau groupe de règles à partir de la page d’accueil du portail :

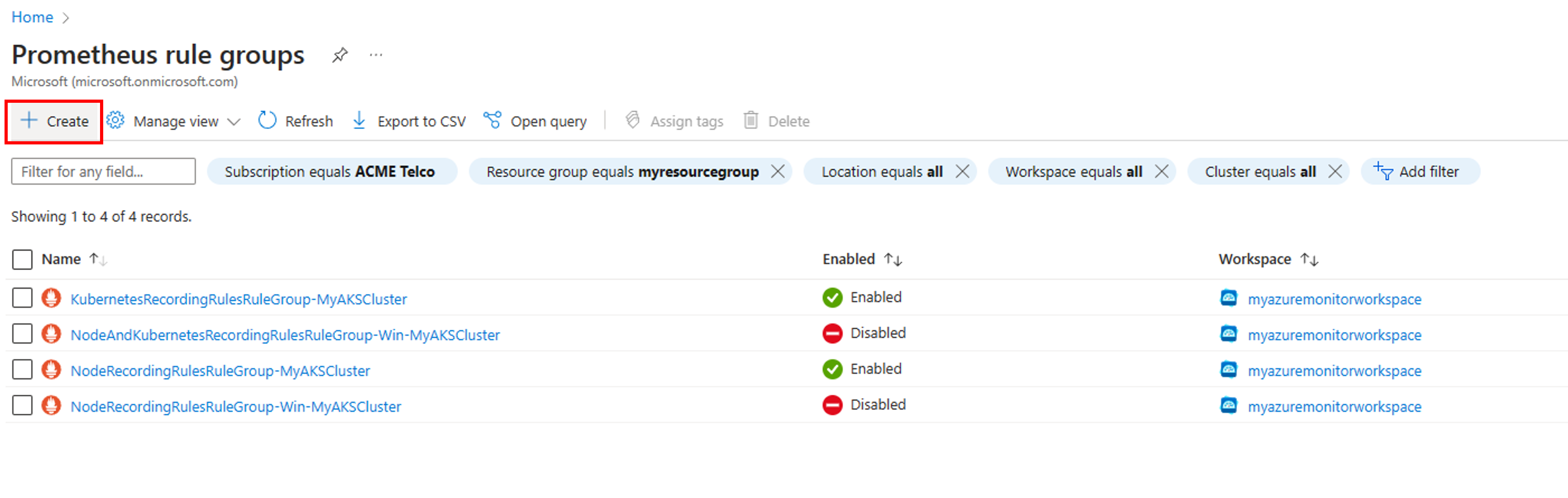

- Dans le portail, sélectionnez Surveiller>Alertes.

- Sélectionnez Groupes de règles Prometheus pour afficher la liste des groupes de règles existants dans votre abonnement

- Sélectionnez le groupe de règles souhaité pour accéder au mode d’édition.

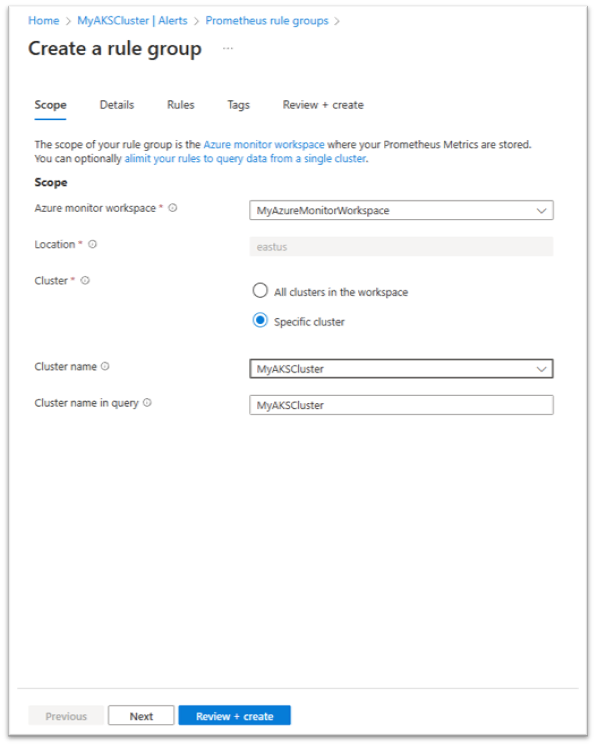

Configurer l’étendue du groupe de règles

Sous l’onglet Étendue du groupe de règles :

- Sélectionnez l’Espace de travail Azure Monitor dans une liste d’espaces de travail disponibles dans vos abonnements. Les règles de ce groupe interrogent les données de cet espace de travail.

- Pour limiter votre groupe de règles à une étendue de cluster, sélectionnez l’option Cluster spécifique :

- Sélectionnez le Cluster dans la liste des clusters qui sont déjà connectés à l’espace de travail Azure Monitor sélectionné.

- La valeur de Nom de cluster par défaut est entrée pour vous. Vous devez modifier cette valeur uniquement si vous avez modifié votre valeur d’étiquette de cluster à l’aide de cluster_alias.

- Sélectionnez Suivant pour configurer les détails du groupe de règles

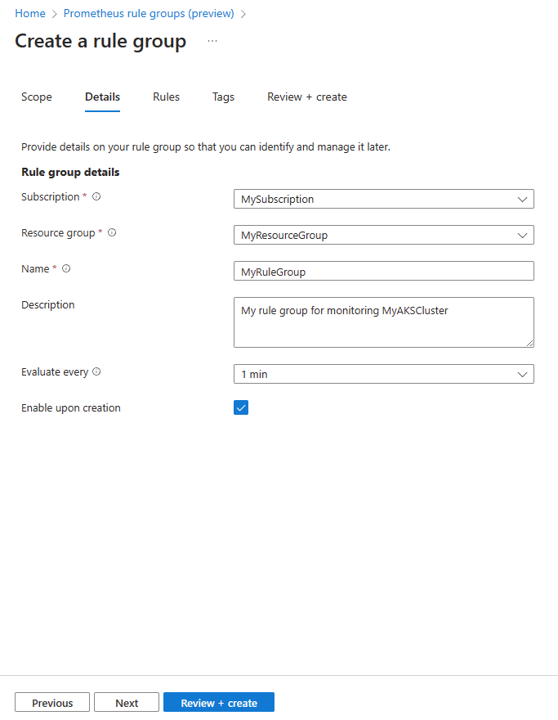

Configurer les détails du groupe de règles

Sous l’onglet Détails du groupe de règles :

- Sélectionnez l’Abonnement et le Groupe de ressources où le groupe de règles doit être stocké.

- Entrez le Nom et la Description du groupe de règles. Le nom du groupe de règles ne peut pas être modifié après sa création.

- Sélectionnez la période Évaluer chaque pour le groupe de règles. 1 minute est la valeur par défaut.

- Sélectionnez si le groupe de règles doit être activé lors de la création.

- Sélectionnez Suivant pour configurer les règles dans le groupe.

Configurer les règles dans le groupe

Sous l’onglet Règles du groupe de règles, vous pouvez voir la liste des règles d’enregistrement et des règles d’alerte dans le groupe.

Vous pouvez ajouter des règles jusqu’à la limite de 20 règles dans un seul groupe.

Les règles sont évaluées dans l’ordre dans lequel elles apparaissent dans le groupe. Vous pouvez modifier l’ordre des règles à l’aide des options Déplacer vers le haut et Déplacer vers le bas.

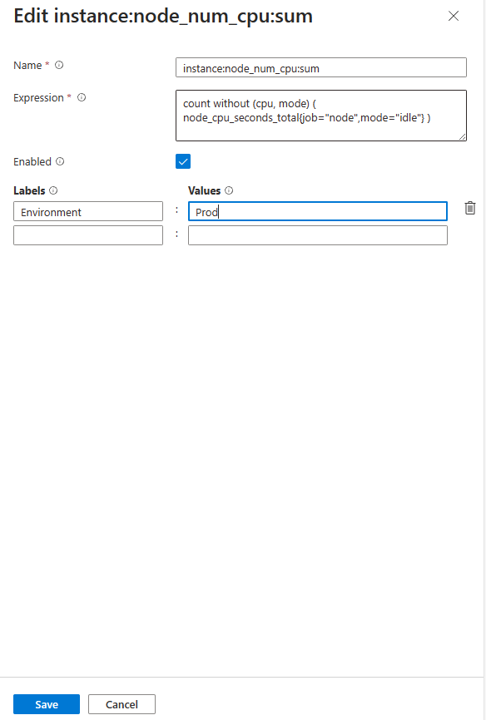

Pour ajouter une nouvelle règle d’enregistrement :

- Sélectionnez + Ajouter une règle d’enregistrement pour ouvrir le volet Créer une règle d’enregistrement.

- Entrez le Nom de la règle. Ce nom est celui de la mesure créée par la règle.

- Entrez l’Expression PromQL pour la règle.

- Sélectionnez si la règle doit être activée lors de la création.

- Vous pouvez entrer des paires clé/valeur Étiquettes facultatives pour la règle. Ces étiquettes sont ajoutées à la mesure créée par la règle.

- Sélectionnez Créer pour ajouter la nouvelle règle à la liste des règles.

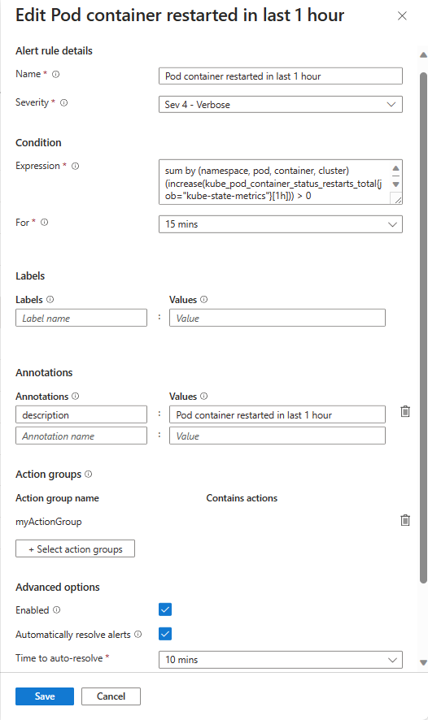

- Pour ajouter une nouvelle règle d’alerte :

- Sélectionnez + Ajouter une règle d’alerte pour ouvrir le volet « Créer une règle d’alerte ».

- Sélectionnez la Gravité des alertes déclenchées par cette règle.

- Entrez le Nom de la règle. Ce nom est celui des alertes déclenchées par la règle.

- Entrez l’Expression PromQL pour la règle.

- Sélectionnez la valeur For de la période entre le moment où expression d’alerte devient true et le moment où l’alerte est déclenchée.

- Vous pouvez entrer des paires clé/valeur Annotations facultatives pour la règle. Ces annotations sont ajoutées aux alertes déclenchées par la règle.

- Vous pouvez entrer des paires clé/valeur Étiquettes facultatives pour la règle. Ces étiquettes sont ajoutées aux alertes déclenchées par la règle.

- Sélectionnez les groupes d’actions déclenchés par la règle.

- Sélectionnez Résoudre automatiquement les alertes pour résoudre automatiquement les alertes si la condition de règle n’est plus vraie pendant la Période de résolution automatique.

- Sélectionnez si la règle doit être activée lors de la création.

- Sélectionnez Créer pour ajouter la nouvelle règle à la liste des règles.

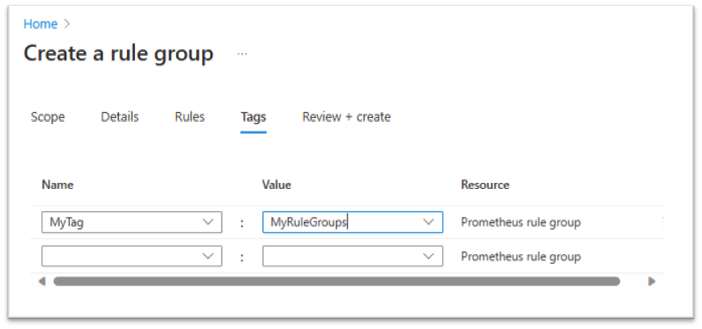

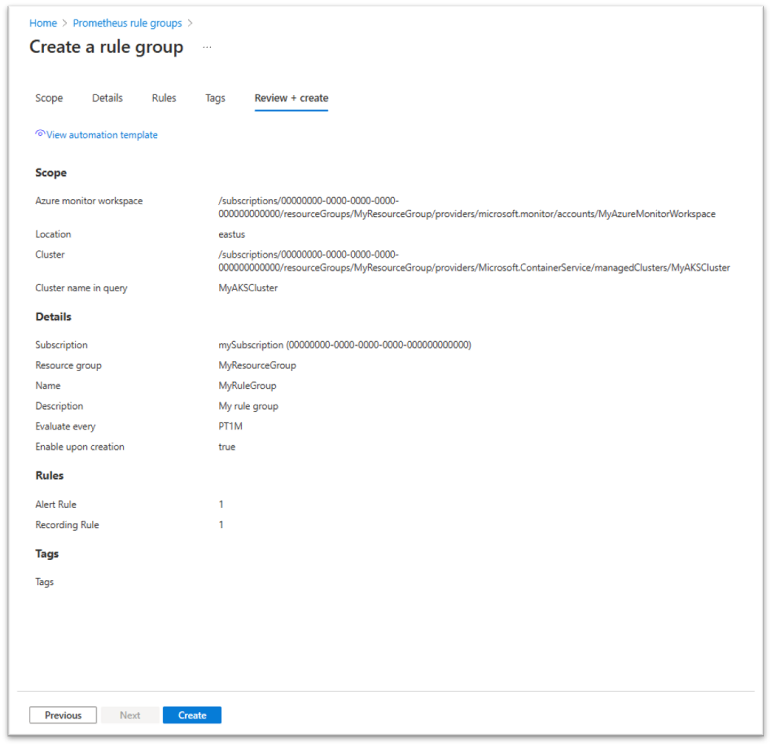

Terminer la création du groupe de règles

- Sous l’onglet Balises, définissez les balises de ressource Azure nécessaires à ajouter à la ressource de groupe de règles.

- Sous l’onglet Vérifier + créer, le groupe de règles est validé et vous informe des éventuels problèmes. Sous cet onglet, vous pouvez également sélectionner l’option Voir le modèle d’automatisation et télécharger le modèle pour le groupe que vous êtes sur le point de créer.

- Lorsque la validation réussit et que vous avez examiné les paramètres, sélectionnez le bouton Créer.

- Vous pouvez suivre le déploiement du groupe de règles pour vous assurer qu’il se termine correctement ou être informé de toute erreur.

Création d’un groupe de règles Prometheus à l’aide d’un modèle Resource Manager

Vous pouvez utiliser un modèle Resource Manager pour créer et configurer des groupes de règles Prometheus, des règles d’alerte et des règles d’enregistrement. Les modèles Resource Manager vous permettent de créer et de configurer par programmation des groupes de règles de manière cohérente et reproductible dans tous vos environnements.

Les étapes de base sont les suivantes :

- Utilisez le modèle suivant en tant que fichier JSON décrivant comment créer le groupe de règles.

- Déployez le modèle à l’aide du Portail Azure, d’Azure CLI, d’Azure PowerShell ou de l’API Rest.

Exemple de modèle pour un groupe de règles Prometheus

L’exemple de modèle suivant crée un groupe de règles Prometheus, incluant une règle d’enregistrement et une règle d’alerte. Ce modèle crée une ressource de type Microsoft.AlertsManagement/prometheusRuleGroups. L’étendue de ce groupe est limitée à un seul cluster AKS. Les règles sont exécutées dans l’ordre dans lequel elles apparaissent dans un groupe.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"variables": {},

"resources": [

{

"name": "sampleRuleGroup",

"type": "Microsoft.AlertsManagement/prometheusRuleGroups",

"apiVersion": "2023-03-01",

"location": "northcentralus",

"properties": {

"description": "Sample Prometheus Rule Group",

"scopes": [

"/subscriptions/<subscription-id>/resourcegroups/<resource-group-name>/providers/microsoft.monitor/accounts/<azure-monitor-workspace-name>",

"/subscriptions/<subscription-id>/resourcegroups/<resource-group-name>/providers/microsoft.containerservice/managedclusters/<myClusterName>"

],

"enabled": true,

"clusterName": "<myCLusterName>",

"interval": "PT1M",

"rules": [

{

"record": "instance:node_cpu_utilisation:rate5m",

"expression": "1 - avg without (cpu) (sum without (mode)(rate(node_cpu_seconds_total{job=\"node\", mode=~\"idle|iowait|steal\"}[5m])))",

"labels": {

"workload_type": "job"

},

"enabled": true

},

{

"alert": "KubeCPUQuotaOvercommit",

"expression": "sum(min without(resource) (kube_resourcequota{job=\"kube-state-metrics\", type=\"hard\", resource=~\"(cpu|requests.cpu)\"})) / sum(kube_node_status_allocatable{resource=\"cpu\", job=\"kube-state-metrics\"}) > 1.5",

"for": "PT5M",

"labels": {

"team": "prod"

},

"annotations": {

"description": "Cluster has overcommitted CPU resource requests for Namespaces.",

"runbook_url": "https://github.com/kubernetes-monitoring/kubernetes-mixin/tree/master/runbook.md#alert-name-kubecpuquotaovercommit",

"summary": "Cluster has overcommitted CPU resource requests."

},

"enabled": true,

"severity": 3,

"resolveConfiguration": {

"autoResolved": true,

"timeToResolve": "PT10M"

},

"actions": [

{

"actionGroupID": "/subscriptions/<subscription-id>/resourcegroups/<resource-group-name>/providers/microsoft.insights/actiongroups/<action-group-name>"

}

]

}

]

}

}

]

}

Les tableaux suivants décrivent chacune des propriétés dans la définition de règle.

Groupe de règles

Le groupe de règles contient les propriétés suivantes.

| Nom | Requise | Type | Description |

|---|---|---|---|

name |

True | string | Nom du groupe de règles Prometheus |

type |

True | string | Microsoft.AlertsManagement/prometheusRuleGroups |

apiVersion |

True | string | 2023-03-01 |

location |

True | string | Emplacement des ressources hors régions prises en charge. |

properties.description |

False | string | Description du groupe de règles. |

properties.scopes |

True | string[] | Doit inclure l’ID d’espace de travail Azure Monitor cible. Peut également inclure un ID de cluster supplémentaire. |

properties.enabled |

False | boolean | Activer/désactiver le groupe. La valeur par défaut est true. |

properties.clusterName |

False | string | Doit correspondre à l’étiquette cluster ajoutée aux mesures scrapées de votre cluster cible. Par défaut, définissez la dernière partie (nom de ressource) de l’ID de cluster qui apparaît dans scopes[]. |

properties.interval |

False | string | Intervalle d’évaluation du groupe. Par défaut = PT1M |

Règles d’enregistrement

La section rules contient les propriétés suivantes pour les règles d’enregistrement.

| Nom | Requise | Type | Description |

|---|---|---|---|

record |

True | string | Nom de la règle d’enregistrement. Ce nom est utilisé pour de nouvelles séries chronologiques. |

expression |

True | string | Expression PromQL pour calculer la nouvelle valeur de série chronologique. |

labels |

True | string | Les étiquettes de règle Prometheus sont des paires clé-valeur. Ces étiquettes sont ajoutées aux séries chronologiques enregistrées. |

enabled |

False | boolean | Activer/désactiver le groupe. La valeur par défaut est true. |

Règles d'alerte

La section rules contient les propriétés suivantes pour les règles d’alertes.

| Nom | Requise | Type | Description | Notes |

|---|---|---|---|---|

alert |

False | string | Nom de la règle d’alerte | |

expression |

True | string | Expression PromQL à évaluer. | |

for |

False | string | Délai d’expiration du déclenchement de l’alerte. Valeurs : PT1M, PT5M, etc. | |

labels |

False | object | paires clé-valeur d’étiquettes | Étiquettes de règle d’alerte Prometheus. Ces étiquettes sont ajoutées aux alertes déclenchées par cette règle. |

rules.annotations |

False | object | Annotations de paires clé-valeur à ajouter à l’alerte. | |

enabled |

False | boolean | Activer/désactiver le groupe. La valeur par défaut est true. | |

rules.severity |

False | entier | Gravité de l'alerte. 0-4, par défaut 3 (information) | |

rules.resolveConfigurations.autoResolved |

False | boolean | Lorsqu’elle est activée, l’alerte est automatiquement résolue quand la condition n’est plus vraie. Par défaut = true | |

rules.resolveConfigurations.timeToResolve |

False | string | Délai d’expiration de résolution automatique d’alerte. Par défaut = « PT5M » | |

rules.action[].actionGroupId |

false | string | Un ou plusieurs ID de ressource de groupe d’actions. Chacun d’eux est activé lorsqu’une alerte est déclenchée. |

Conversion d’un fichier de règles Prometheus en un modèle ARM de groupe de règles Prometheus

Si vous disposez d’un fichier de configuration de règles Prometheus (au format YAML), vous pouvez maintenant le convertir en un modèle ARM de groupe de règles Azure Prometheus, à l’aide de l’utilitaire az-prom-rules-converter. Le fichier de règles peut contenir la définition d’un ou plusieurs groupes de règles.

En plus du fichier de règles, vous devez fournir à l’utilitaire d’autres propriétés nécessaires pour créer les groupes de règles Azure Prometheus, telles que l’abonnement, le groupe de ressources, l’emplacement, l’espace de travail Azure Monitor cible, l’ID et le nom du cluster cible et les groupes d’actions (utilisés pour les règles d’alerte). L’utilitaire crée un fichier de modèle qui peut être déployé directement ou dans un canal de déploiement en fournissant certaines de ces propriétés en tant que paramètres. Les propriétés que vous fournissez à l’utilitaire sont utilisées pour tous les groupes de règles dans le modèle. Par exemple, tous les groupes de règles du fichier sont créés dans le même abonnement, groupe de ressources et emplacement, et à l’aide du même espace de travail Azure Monitor. Si un groupe d’actions est fourni en tant que paramètre à l’utilitaire, le même groupe d’actions est utilisé dans toutes les règles d’alerte du modèle. Si vous souhaitez modifier cette configuration par défaut (par exemple, utiliser différents groupes d’actions dans des règles différentes), vous pouvez modifier le modèle résultant en fonction de vos besoins, avant de le déployer.

Remarque

L’utilitaire az-prom-convert-utility est un outil offert. Nous vous recommandons d’examiner le modèle obtenu et de vérifier qu’il correspond à la configuration prévue.

Création d’un groupe de règles Prometheus à l’aide d’Azure CLI

Vous pouvez utiliser Azure CLI pour créer et configurer des groupes de règles, des règles d’alerte et des règles d’enregistrement Prometheus. Les exemples de code suivants utilisent Azure Cloud Shell.

Dans le portail Azure, sélectionnez Cloud Shell. À l’invite, utilisez les commandes suivantes.

Pour créer un groupe de règles Prometheus, utilisez la commande

az alerts-management prometheus-rule-group create. Vous pouvez consulter la documentation détaillée sur la commande de création de groupe de règles Prometheus dans la sectionaz alerts-management prometheus-rule-group createde Commandes Azure CLI pour la création et la gestion des groupes de règles Prometheus.

Exemple : Créez un groupe de règles Prometheus avec des règles

az alerts-management prometheus-rule-group create -n TestPrometheusRuleGroup -g TestResourceGroup -l westus --enabled --description "test" --interval PT10M --scopes "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/testrg/providers/microsoft.monitor/accounts/testaccount" --rules [{"record":"test","expression":"test","labels":{"team":"prod"}},{"alert":"Billing_Processing_Very_Slow","expression":"test","enabled":"true","severity":2,"for":"PT5M","labels":{"team":"prod"},"annotations":{"annotationName1":"annotationValue1"},"resolveConfiguration":{"autoResolved":"true","timeToResolve":"PT10M"},"actions":[{"actionGroupId":"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/testrg/providers/microsoft.insights/actionGroups/test-action-group-name1","actionProperties":{"key11":"value11","key12":"value12"}},{"actionGroupId":"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/testrg/providers/microsoft.insights/actionGroups/test-action-group-name2","actionProperties":{"key21":"value21","key22":"value22"}}]}]

Créer un groupe de règles Prometheus avec PowerShell

Pour créer un groupe de règles Prometheus à l’aide de PowerShell, utilisez l’applet de commande new-azprometheusrulegroup.

Exemple : Créez une définition de groupe de règles Prometheus avec des règles.

$rule1 = New-AzPrometheusRuleObject -Record "job_type:billing_jobs_duration_seconds:99p5m"

$action = New-AzPrometheusRuleGroupActionObject -ActionGroupId /subscriptions/fffffffff-ffff-ffff-ffff-ffffffffffff/resourceGroups/MyresourceGroup/providers/microsoft.insights/actiongroups/MyActionGroup -ActionProperty @{"key1" = "value1"}

$Timespan = New-TimeSpan -Minutes 15

$rule2 = New-AzPrometheusRuleObject -Alert Billing_Processing_Very_Slow -Expression "job_type:billing_jobs_duration_seconds:99p5m > 30" -Enabled $false -Severity 3 -For $Timespan -Label @{"team"="prod"} -Annotation @{"annotation" = "value"} -ResolveConfigurationAutoResolved $true -ResolveConfigurationTimeToResolve $Timespan -Action $action

$rules = @($rule1, $rule2)

$scope = "/subscriptions/fffffffff-ffff-ffff-ffff-ffffffffffff/resourcegroups/MyresourceGroup/providers/microsoft.monitor/accounts/MyAccounts"

New-AzPrometheusRuleGroup -ResourceGroupName MyresourceGroup -RuleGroupName MyRuleGroup -Location eastus -Rule $rules -Scope $scope -Enabled

Afficher les groupes de règles Prometheus

Vous pouvez afficher vos groupes de règles Prometheus et leurs règles incluses dans le Portail Microsoft Azure de l’une des manières suivantes :

- Dans la page d’accueil du portail, dans la zone de recherche, recherchezPrometheus Rule Groups .

- Dans la page d’accueil du portail, sélectionnezSurveiller >les alertes, puis sélectionnezGroupes de règles Prometheus.

- Dans la page d’une ressource Azure Kubernetes Services (AKS) spécifique ou d’un espace de travail Azure Monitor spécifique (AMW), sélectionnez Surveiller>Alertes, puis sélectionnez Groupes de règles Prometheus, pour afficher une liste de groupes de règles pour cette ressource spécifique. Vous pouvez sélectionner un groupe de règles dans la liste pour afficher ou modifier ses détails.

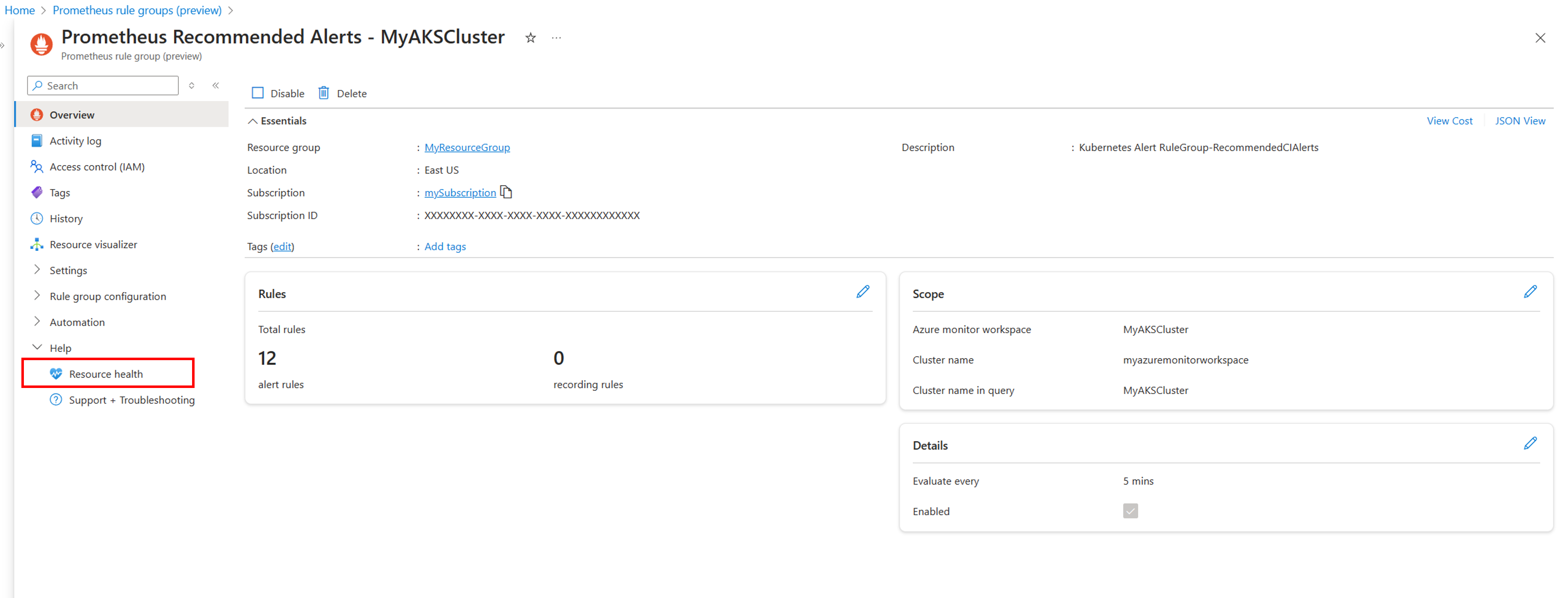

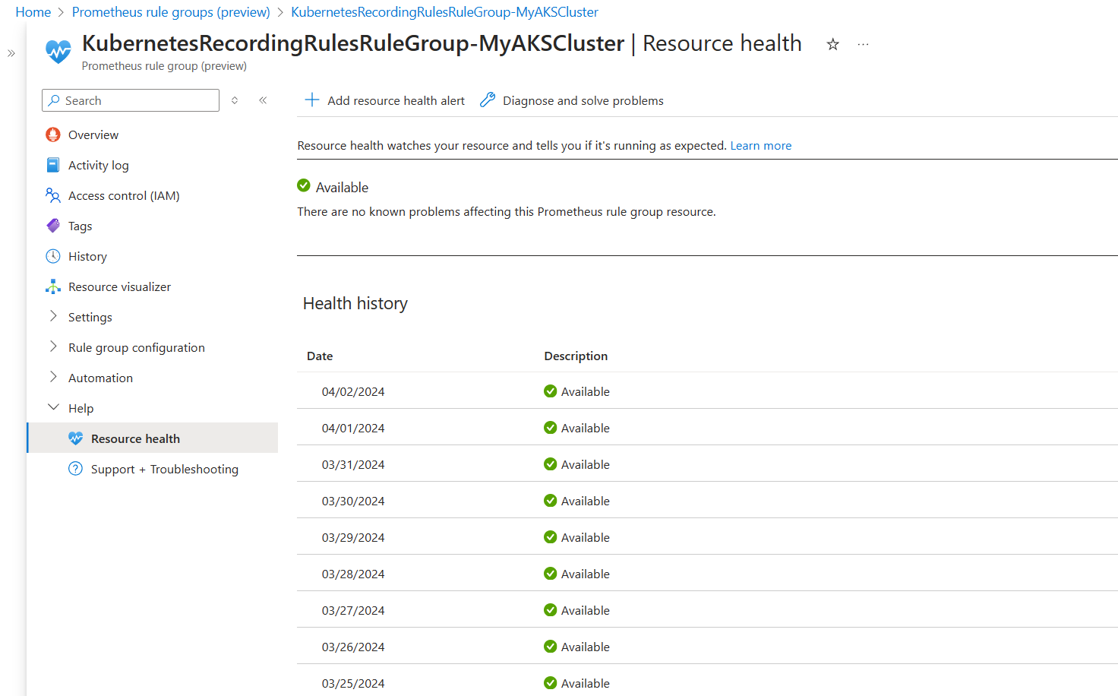

Afficher les états d’intégrité des ressources de vos groupes de règles Prometheus

Vous pouvez maintenant afficher l’état d’intégrité des ressources de votre groupe de règles Prometheus dans le portail. Cela peut vous permettre de détecter des problèmes dans vos groupes de règles, tels que la configuration incorrecte ou les problèmes de limitation des requêtes

- Dans le portail, accédez à la vue d’ensemble de votre groupe de règles Prometheus que vous souhaitez surveiller

- Dans le volet gauche, sous Aide, sélectionnez Santé des ressources.

- Dans l’écran d’intégrité des ressources du groupe de règles, vous pouvez voir l’état de disponibilité actuel du groupe de règles, ainsi qu’un historique des événements récents d’intégrité des ressources, jusqu’à 30 jours.

- Si le groupe de règles est marqué comme disponible, il fonctionne comme prévu.

- Si le groupe de règles est marqué comme détérioré, une ou plusieurs règles du groupe ne fonctionnent pas comme prévu. Cela peut être dû à la limitation de la requête de règle ou à d’autres problèmes susceptibles d’entraîner l’échec de l’évaluation de la règle. Développez l’entrée d’état pour plus d’informations sur le problème détecté, ainsi que des suggestions d’atténuation ou de résolution des problèmes supplémentaires.

- Si le groupe de règles est marqué comme indisponible, l’ensemble du groupe de règles ne fonctionne pas comme prévu. Cela peut être dû au problème de configuration (par exemple, l’espace de travail Azure Monitor ne peut pas être détecté) ou en raison de problèmes de service interne. Développez l’entrée d’état pour plus d’informations sur le problème détecté, ainsi que des suggestions d’atténuation ou de résolution des problèmes supplémentaires.

- Si le groupe de règles est marqué comme Inconnu, l’ensemble du groupe de règles est désactivé ou est dans un état inconnu.

Désactiver et activer des groupes de règles

Pour activer ou désactiver une règle, sélectionnez-la dans le Portail Microsoft Azure. Sélectionnez Activer ou Désactiver pour modifier son état.