Configurer le pare-feu IP pour les rubriques ou domaines Azure Event Grid

Par défaut, la rubrique et le domaine sont accessibles sur Internet tant que la demande s’accompagne d’une authentification et d’une autorisation valides. Avec le pare-feu IP, vous pouvez les limiter à un ensemble d’adresses IPv4 ou de plages d’adresses IPv4 dans la notation CIDR (Classless InterDomain Routing). Les serveurs de publication provenant de toute autre adresse IP seront rejetés et recevront une réponse 403 (interdit). Pour plus d’informations sur les fonctionnalités de sécurité réseau prises en charge par Event Grid, consultez Sécurité réseau pour Event Grid.

Cet article explique comment configurer les paramètres de pare-feu IP pour les rubriques ou domaines Azure Event Grid.

Utiliser le portail Azure

Cette section vous montre comment utiliser le portail Azure pour activer l’accès public ou privé lors de la création d’une rubrique ou pour une rubrique existante. Les étapes présentées dans cette section concernent les rubriques. Vous pouvez utiliser des étapes similaires pour activer l’accès public ou privé pour les domaines.

Lors de la création d’une rubrique

Cette section vous montre comment activer l’accès au réseau public ou privé pour une rubrique Event Grid ou un domaine. Pour obtenir des instructions pas à pas sur la création d’une rubrique, consultez Créer une rubrique personnalisée.

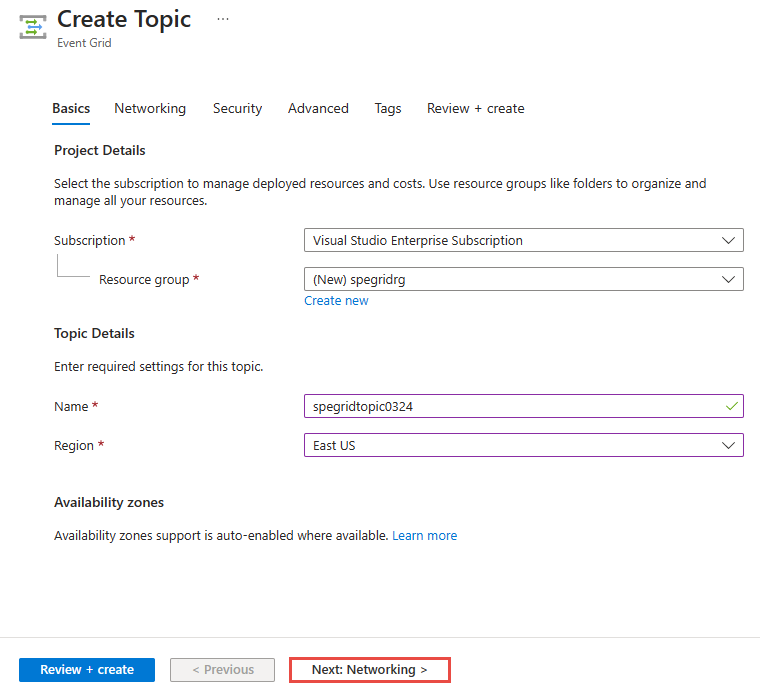

Sur la page Informations de base de l’Assistant Créer une rubrique, sélectionnez Suivant : Mise en réseau au bas de la page après avoir renseigné les champs obligatoires.

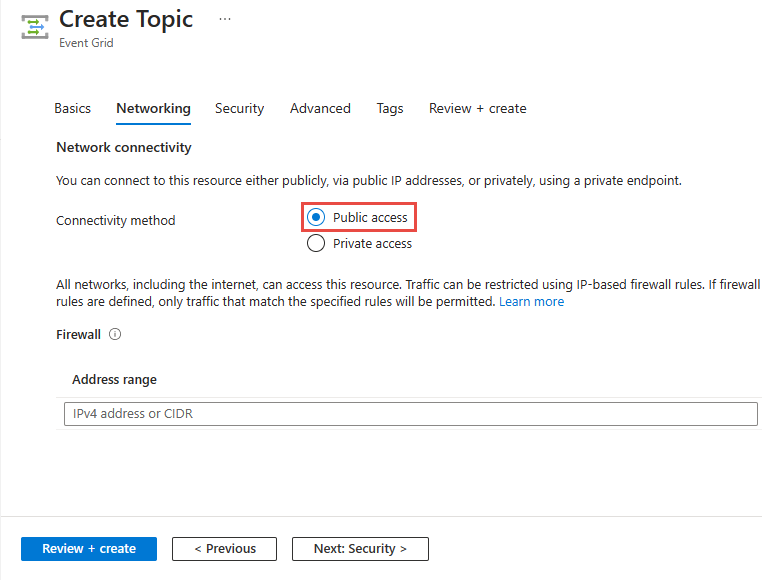

Si vous voulez permettre aux clients de se connecter au point de terminaison de la rubrique via une IP publique, laissez l’option Accès public sélectionnée.

Vous pouvez restreindre l’accès à la rubrique à partir d’adresses IP spécifiques en spécifiant des valeurs pour le champ Plage d’adresses. Spécifiez une seule adresse IPv4 ou une plage d’adresses IP dans la notation CIDR (Classless Inter-Domain Routing).

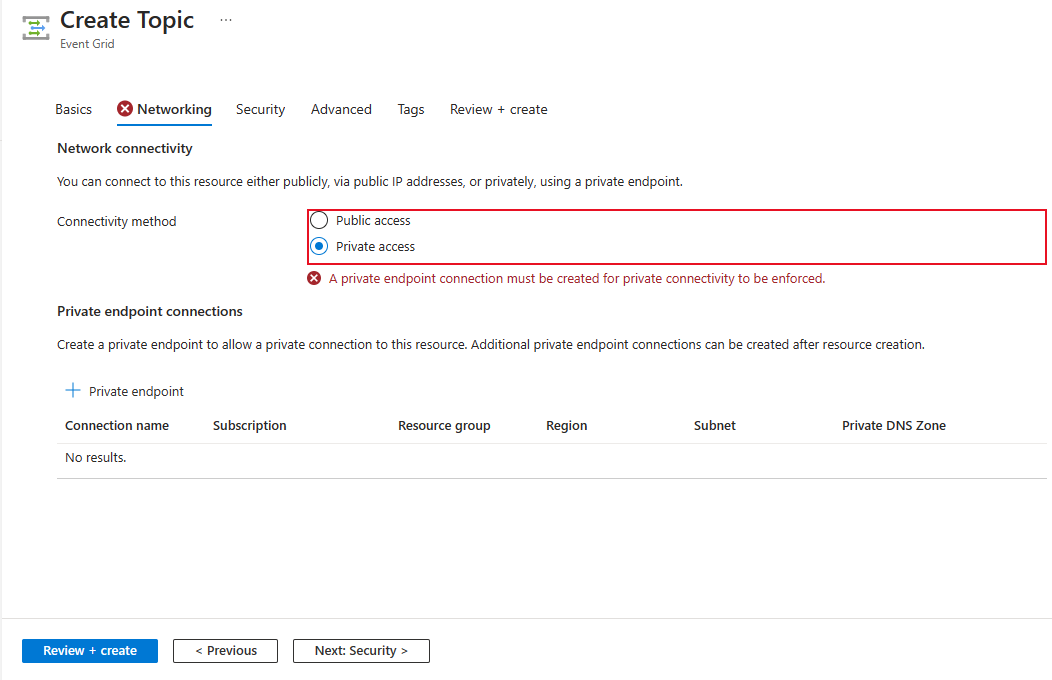

Pour autoriser l’accès à la rubrique Event Grid via un point de terminaison privé, sélectionnez l’option Accès privé.

Suivez les instructions de la section Ajouter un point de terminaison privé à l’aide de Portail Azure pour créer un point de terminaison privé.

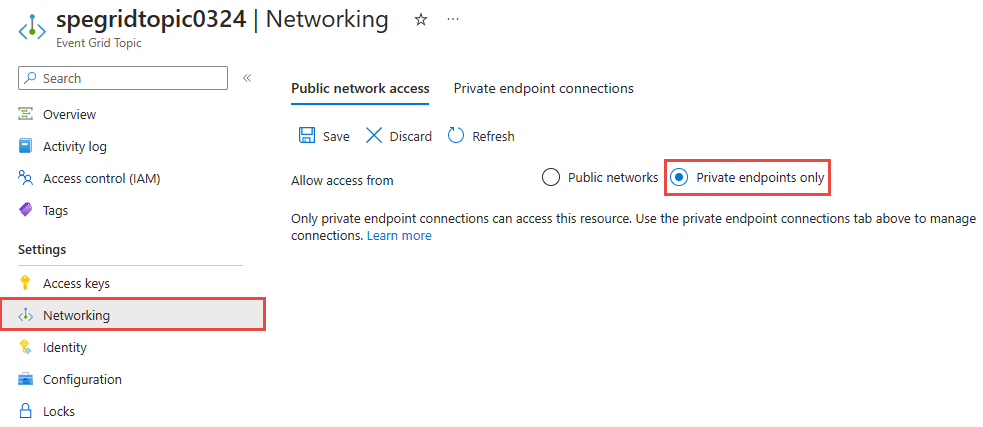

Pour une rubrique existante

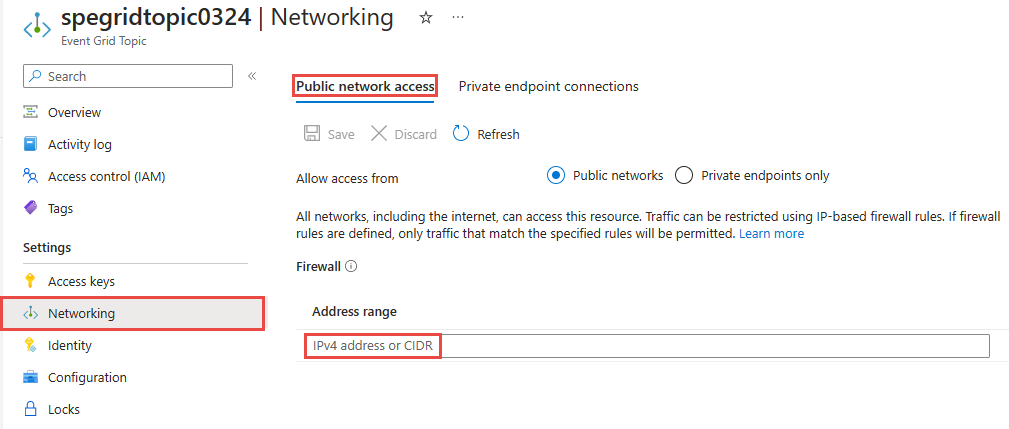

Dans le portail Azure, accédez à la rubrique ou au domaine Event Grid, puis basculez vers l’onglet Mise en réseau.

Sélectionnez Réseaux publics pour autoriser tous les réseaux, y compris Internet, à accéder à la ressource.

Vous pouvez restreindre l’accès à la rubrique à partir d’adresses IP spécifiques en spécifiant des valeurs pour le champ Plage d’adresses. Spécifiez une seule adresse IPv4 ou une plage d’adresses IP dans la notation CIDR (Classless Inter-Domain Routing).

Sélectionnez Points de terminaison privés uniquement pour autoriser uniquement les connexions de point de terminaison privées à accéder à cette ressource. Utilisez l’onglet Connexions des points de terminaison privés de cette page pour gérer les connexions.

Pour obtenir des instructions pas à pas sur la création d’une connexion de point de terminaison privé, consultez Ajouter un point de terminaison privé à l’aide de Portail Azure.

Sélectionnez Enregistrer dans la barre d’outils.

Utiliser l’interface de ligne de commande Microsoft Azure

Cette section vous montre comment utiliser les commandes Azure CLI pour créer des rubriques avec des règles IP entrantes. Les étapes présentées dans cette section concernent les rubriques. Vous pouvez utiliser des étapes similaires pour créer des règles IP entrantes pour les domaines.

Activer ou désactiver l’accès au réseau public

Par défaut, l’accès au réseau public est activé pour les rubriques et les domaines. Vous pouvez également l’activer ou le désactiver explicitement. Vous pouvez limiter le trafic en configurant des règles de pare-feu IP entrantes.

Activer l’accès au réseau public lors de la création d’une rubrique

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled

Désactiver l’accès au réseau public lors de la création d’une rubrique

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access disabled

Notes

Lorsque l’accès au réseau public est désactivé pour une rubrique ou un domaine, le trafic sur l’Internet public n’est pas autorisé. Seules les connexions des points de terminaison privés sont autorisées à accéder à ces ressources.

Activer l’accès réseau public pour une rubrique existante

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled

Désactiver l’accès au réseau public pour une rubrique existante

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access disabled

Créer une rubrique avec une seule règle d’adresse IP entrante

L’exemple de commande CLI suivant crée une rubrique Event Grid avec des règles d’adresse IP entrante.

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

Créer une rubrique avec plusieurs règles d’adresse IP entrante

L’exemple de commande CLI suivant crée une rubrique Event Grid avec deux règles d’adresse IP entrante en une seule étape :

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Mettre à jour une rubrique existante pour ajouter des règles d’adresse IP entrante

Cet exemple crée d’abord une rubrique Event Grid, puis ajoute des règles d’adresse IP entrante pour la rubrique dans une commande distincte. Il met également à jour les règles IP entrantes qui ont été définies dans la deuxième commande.

# create the event grid topic first

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location

# add inbound IP rules to an existing topic

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

# later, update topic with additional ip rules

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Supprimer une règle d’adresse IP entrante

La commande suivante supprime la deuxième règle que vous avez créée à l’étape précédente en spécifiant uniquement la première règle lors de la mise à jour du paramètre.

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow

Utiliser PowerShell

Cette section vous montre comment utiliser les commandes Azure PowerShell pour créer des rubriques Azure Event Grid avec des règles de pare-feu IP entrantes. Les étapes présentées dans cette section concernent les rubriques. Vous pouvez utiliser des étapes similaires pour créer des règles IP entrantes pour les domaines.

Par défaut, l’accès au réseau public est activé pour les rubriques et les domaines. Vous pouvez également l’activer ou le désactiver explicitement. Vous pouvez limiter le trafic en configurant des règles de pare-feu IP entrantes.

Activer l’accès au réseau public lors de la création d’une rubrique

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled

Désactiver l’accès au réseau public lors de la création d’une rubrique

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess disabled

Notes

Lorsque l’accès au réseau public est désactivé pour une rubrique ou un domaine, le trafic sur l’Internet public n’est pas autorisé. Seules les connexions des points de terminaison privés sont autorisées à accéder à ces ressources.

Créer une rubrique avec un accès au réseau public et des règles IP entrantes

L’exemple de commande CLI suivant crée une rubrique Event Grid avec un accès au réseau public et des règles d’adresse IP entrante.

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" }

Mettre à jour une rubrique existante avec un accès au réseau public et des règles IP entrantes

L’exemple de commande CLI suivant met à jour une rubrique Event Grid existante avec des règles d’adresse IP entrante.

Set-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" } -Tag @{}

Désactiver l’accès au réseau public pour une rubrique existante

Set-AzEventGridTopic -ResourceGroup MyResourceGroupName -Name Topic1 -PublicNetworkAccess disabled -Tag @{} -InboundIpRule @{}

Étapes suivantes

- Pour plus d’information sur la surveillance des remises des événements, consultez Surveiller la remise des messages Event Grid.

- Pour plus d’informations sur la clé d’authentification, consultez la page Sécurité et authentification Azure Event Grid.

- Pour plus d’informations sur la création d’un abonnement Azure Event Grid, consultez Schéma d’abonnement à Event Grid.

- Pour résoudre les problèmes de connectivité réseau, consultez Résoudre les problèmes de connectivité réseau.