Déployer un fournisseur de partenaire de sécurité

Dans Azure Firewall Manager, les fournisseurs de partenaire de sécurité vous permettent d’utiliser les meilleures offres SECaaS (sécurité en tant que service) tierces afin de protéger l’accès à Internet de vos utilisateurs.

Pour en savoir plus sur les scénarios pris en charge et les bonnes pratiques, consultez Présentation des partenaires de sécurité

Les partenaires SECaaS (sécurité en tant que service) tiers intégrés sont désormais disponibles :

- Zscaler

- Check Point

- iboss

Déployer un fournisseur de sécurité tiers dans un nouveau hub

Ignorez cette section si vous déployez un fournisseur tiers dans un hub existant.

- Connectez-vous au portail Azure.

- Dans Recherche, tapez Firewall Manager et sélectionnez-le sous Services.

- Accédez à Vue d’ensemble. Sélectionnez Voir les hubs virtuels sécurisés.

- Sélectionnez Créer un nouvel hub virtuel sécurisé.

- Entrez votre abonnement et votre groupe de ressources, sélectionnez une région prise en charge et ajoutez vos informations de réseau étendu virtuel et de hub.

- Sélectionnez Inclure une passerelle VPN pour activer les fournisseurs de partenaire de sécurité.

- Sélectionnez les Unités d’échelle de la passerelle adaptées à vos besoins.

- Sélectionnez Suivant : Pare-feu Azure

Notes

Les partenaires de sécurité se connectent à votre hub à l’aide de tunnels de passerelle VPN. Si vous supprimez la passerelle VPN, les connexions à vos partenaires de sécurité seront perdues.

- Si vous souhaitez déployer Pare-feu Azure pour filtrer le trafic privé et le fournisseur de services tiers pour filtrer le trafic Internet, sélectionnez une stratégie pour Pare-feu Azure. Consultez les scénarios pris en charge.

- Si vous souhaitez déployer uniquement un fournisseur de sécurité tiers dans le hub, définissez l’option Pare-feu Azure : Activé/désactivé sur Désactivé.

- Sélectionnez Suivant : Fournisseur de partenaire de sécurité.

- Réglez le Fournisseur de partenaire de sécurité sur Activé.

- Sélectionnez un partenaire.

- Sélectionnez Suivant : Vérifier + créer.

- Passez en revue le contenu, puis sélectionnez Créer.

Le déploiement de la passerelle VPN peut prendre plus de 30 minutes.

Pour vérifier que le hub a été créé, accédez à Azure Firewall Manager->Vue d’ensemble->Voir les hubs virtuels sécurisés. Vous voyez le nom du fournisseur de partenaire de sécurité et l’état du partenaire de sécurité En attente de connexion de sécurité.

Une fois le hub créé et le partenaire de sécurité configuré, connectez le fournisseur de sécurité au hub.

Déployer un fournisseur de sécurité tiers dans un hub existant

Vous pouvez également sélectionner un hub existant dans un réseau étendu virtuel et le convertir en hub virtuel sécurisé.

- Dans Prise en main, Vue d’ensemble, sélectionnez Voir les hubs virtuels sécurisés.

- Sélectionnez Convertir les hubs existants.

- Sélectionnez un abonnement et un hub existant. Suivez les étapes restantes pour déployer un fournisseur tiers dans un nouveau hub.

N’oubliez pas qu’une passerelle VPN doit être déployée pour convertir un hub existant en hub sécurisé avec des fournisseurs tiers.

Configurer des fournisseurs de sécurité tiers pour qu’ils se connectent à un hub sécurisé

Pour que vous puissiez configurer des tunnels vers la passerelle VPN de votre hub virtuel, les fournisseurs tiers doivent disposer de droits d’accès à votre hub. Pour ce faire, associez un principal de service à votre abonnement ou groupe de ressources, puis accordez des droits d’accès. Vous devez ensuite fournir ces informations d’identification au tiers à l’aide de son portail.

Notes

Les fournisseurs de sécurité tiers créent un site VPN en votre nom. Ce site VPN n’apparaît pas dans le portail Azure.

Créer et autoriser un principal de service

Créez un principal de service Microsoft Entra : vous pouvez ignorer l’URL de redirection.

Ajoutez des droits d’accès et une étendue pour le principal de service. Comment : Utiliser le portail pour créer une application Microsoft Entra et un principal de service qui peut accéder aux ressources

Remarque

Pour un contrôle plus précis, vous pouvez limiter l’accès à votre groupe de ressources.

Visiter le portail partenaires

Suivez les instructions fournies par votre partenaire pour terminer l’installation. Cela comprend l’envoi d’informations Microsoft Entra pour détecter le hub et s’y connecter, mettre à jour les stratégies de sortie et vérifier l’état de la connectivité et les journaux d'activité.

Vous pouvez consulter l’état de la création du tunnel sur le portail Azure Virtual WAN dans Azure. Une fois que l’état des tunnels est connecté à la fois sur Azure et sur le portail partenaire, passez aux étapes suivantes pour configurer des routes afin de sélectionner les filiales et les réseaux virtuels qui doivent envoyer le trafic Internet au partenaire.

Configurer la sécurité avec Firewall Manager

Accédez à Azure Firewall Manager -> Hubs sécurisés.

Sélectionnez un hub. L’état du hub doit maintenant indiquer Provisionné au lieu de Connexion sécurisée en attente.

Vérifiez que le fournisseur tiers peut se connecter au hub. Les tunnels sur la passerelle VPN doivent se trouver dans un état connecté. Cet état est plus révélateur de l’intégrité de la connexion entre le hub et le partenaire tiers que l’état précédent.

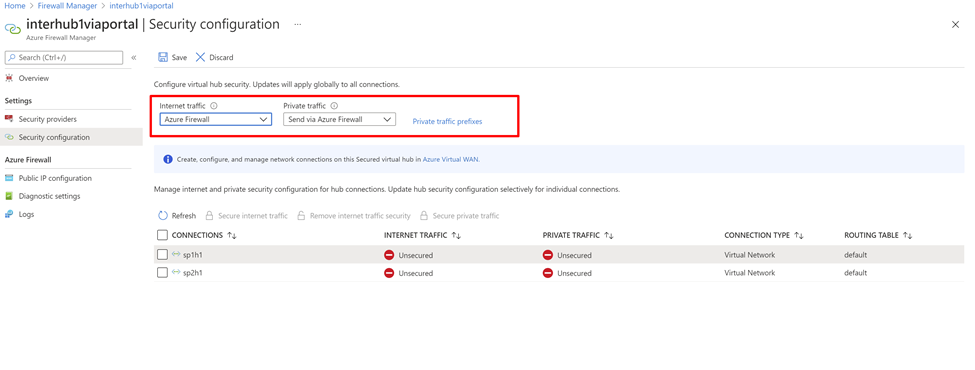

Sélectionnez le hub et accédez à Configurations de sécurité.

Quand vous déployez un fournisseur tiers sur le hub, il convertit ce dernier en hub virtuel sécurisé. Ainsi, le fournisseur tiers publie une route 0.0.0.0/0 (par défaut) vers le hub. Toutefois, les connexions de réseau virtuel et les sites connectés au hub n’obtiennent pas cette route par défaut, sauf si vous choisissez les connexions qui doivent l’obtenir.

Remarque

Ne créez pas manuellement un itinéraire 0.0.0.0/0 (par défaut) sur le protocole BGP pour les publications de branche. Cela s’effectue automatiquement pour les déploiements sécurisés de hub virtuel avec les fournisseurs de sécurité tiers. Cela risque de perturber le processus de déploiement.

Configurez la sécurité WAN virtuelle en définissant le Trafic Internet via le Pare-feu Azure et le Trafic privé via un partenaire de sécurité approuvé. Cela sécurise automatiquement les connexions individuelles dans le WAN virtuel.

De plus, si votre organisation utilise des plages d’adresses IP publiques dans des réseaux virtuels et des filiales, vous devez spécifier ces préfixes IP explicitement à l’aide de Préfixes de trafic privé. Les adresses IP publiques peuvent être spécifiées individuellement ou en tant qu’agrégats.

Si vous utilisez des adresses non RFC1918 pour vos préfixes de trafic privé, vous devrez peut-être configurer des stratégies SNAT pour votre pare-feu pour désactiver SNAT pour le trafic privé non RFC1918. Par défaut, le pare-feu Azure SNATs considère tout le trafic non RFC1918.

Trafic Internet de branche ou de réseau virtuel via un service tiers

Ensuite, vous pouvez vérifier si des machines virtuelles de réseau virtuel ou le site de branche peuvent accéder à Internet et vérifier que le trafic est acheminé vers le service tiers.

Une fois les étapes du paramétrage des itinéraires terminées, les machines virtuelles de réseau virtuel et les sites de branche reçoivent une route 0/0 vers l’itinéraire du service tiers. Vous ne pouvez pas utiliser le protocole RDP ou SSH dans ces machines virtuelles. Pour vous connecter, vous pouvez déployer le service Azure Bastion dans un réseau virtuel appairé.

Configuration des règles

Utilisez le portail partenaire pour configurer des règles de pare-feu. Pare-feu Azure transite le trafic.

Par exemple, vous pouvez observer le trafic autorisé via le Pare-feu Azure, même s’il n’existe aucune règle explicite pour autoriser le trafic. En effet, Pare-feu Azure transmet le trafic au fournisseur partenaire de sécurité du tronçon suivant (ZScalar, CheckPoint ou iBoss). Pare-feu Azure a toujours des règles pour autoriser le trafic sortant, mais le nom de la règle n’est pas journalisé.

Pour plus d’informations, consultez la documentation de partenaire.