Chiffrement IPSec en transit pour Azure HDInsight

Cet article traite de l’implémentation du chiffrement en transit pour les communications entre les nœuds de cluster Azure HDInsight.

Arrière-plan

Azure HDInsight offre un large éventail de fonctionnalités de sécurité pour sécuriser les données de votre entreprise. Ces solutions sont regroupées sous les piliers que sont la sécurité du périmètre, l’authentification, l’autorisation, l’audit, le chiffrement et la conformité. Le chiffrement peut être appliqué aux données au repos et en transit.

Le chiffrement au repos est couvert par le chiffrement côté serveur sur les comptes de stockage Azure, ainsi que par le chiffrement de disque sur les machines virtuelles Azure qui font partie de votre cluster HDInsight.

Le chiffrement des données en transit sur HDInsight est obtenu avec le protocole TLS (Transport Layer Security) pour accéder aux passerelles de cluster et le protocole IPSec (Internet Protocol Security) entre les nœuds de cluster. Le protocole IPSec peut éventuellement être activé entre tous les nœuds principaux, nœuds Worker, nœuds de périphérie, nœuds ZooKeeper, ainsi que les nœuds de passerelle et de broker d’ID.

Activer le chiffrement en transit

Portail Azure

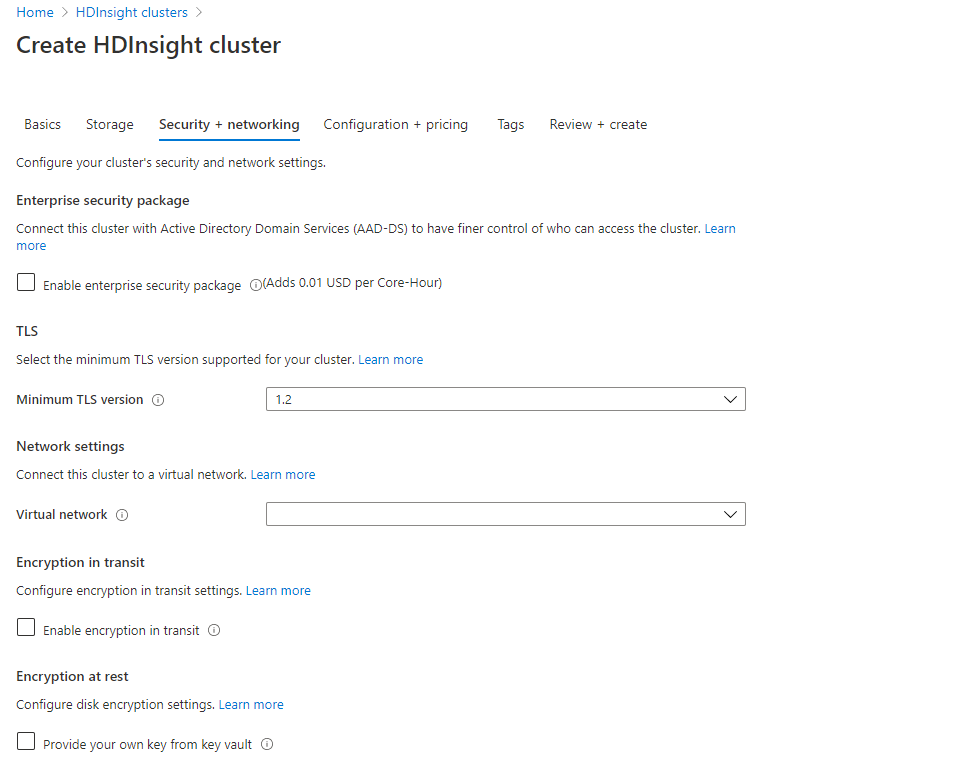

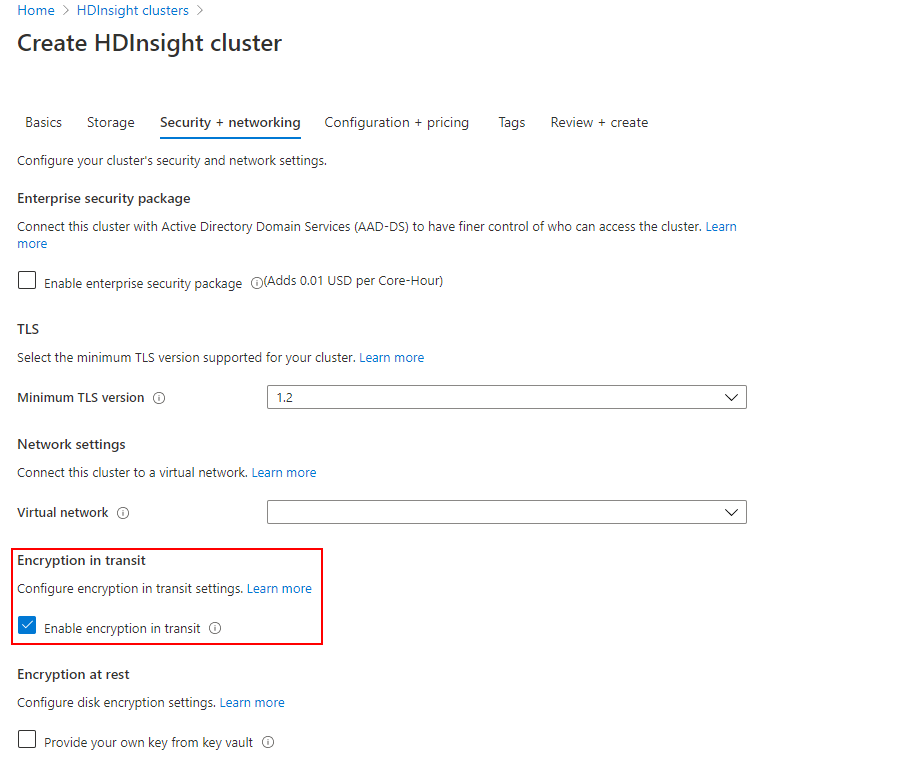

Pour créer un nouveau cluster avec le chiffrement en transit activé à l’aide du portail Azure, procédez comme suit :

Commencez le processus normal de création d’un cluster. Pour connaître les étapes initiales de création d’un cluster, consultez Créer des clusters Linux dans HDInsight à l’aide du portail Azure.

Renseignez les onglets Général et Stockage. Continuez sur l’onglet Sécurité + mise en réseau.

Sous l’onglet Sécurité + mise en réseau, cochez la case Activer le chiffrement en transit.

Créer un cluster avec chiffrement en transit activé à l’aide de l’interface de ligne de commande Azure

Le chiffrement en transit est activé à l’aide de la propriété isEncryptionInTransitEnabled.

Vous pouvez télécharger un exemple de fichier des paramètres et des modèles. Avant d’utiliser le modèle et l’extrait de code Azure CLI ci-dessous, remplacez les espaces réservés suivants par leurs valeurs correctes :

| Espace réservé | Description |

|---|---|

<SUBSCRIPTION_ID> |

L’ID de votre abonnement Azure |

<RESOURCE_GROUP> |

Le groupe de ressources dans lequel vous souhaitez créer le cluster et le compte de stockage. |

<STORAGEACCOUNTNAME> |

Le compte de stockage qui doit être utilisé avec le cluster. Le nom doit être au format ACCOUNTNAME.blob.core.windows.net. |

<CLUSTERNAME> |

Nom de votre cluster HDInsight |

<PASSWORD> |

Le mot de passe que vous avez choisi pour vous connecter au cluster à l’aide de SSH et du tableau de bord Ambari. |

<VNET_NAME> |

Le réseau virtuel sur lequel le cluster sera déployé. |

L’extrait de code ci-dessous effectue les étapes initiales suivantes :

- Il établit la connexion à votre compte Azure.

- Il définit l’abonnement actif où les opérations de création seront effectuées.

- Il crée un groupe de ressources pour les nouvelles activités de déploiement.

- Il déploie le modèle pour créer un nouveau cluster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour