Tutoriel : Découvrir des serveurs physiques avec l’outil de découverte et d’évaluation d’Azure Migrate

Dans le cadre de votre migration vers Azure, vous devez découvrir vos serveurs avant de les évaluer en vue de leur migration.

Ce tutoriel vous montre comment découvrir des serveurs physiques locaux avec l’outil Azure Migrate : découverte et évaluation, en utilisant une appliance Azure Migrate légère. Vous allez déployer l’appliance comme un serveur physique afin de découvrir de façon continue les métadonnées relatives aux serveurs et aux performances.

Dans ce tutoriel, vous allez apprendre à :

- Configurer un compte Azure

- Préparer des serveurs physiques en vue de leur découverte

- Crée un projet.

- Configurer l’appliance Azure Migrate

- Démarrer la découverte en continu

Notes

Les tutoriels enseignent le moyen le plus rapide de tester un scénario et d’utiliser les options par défaut.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

Avant de commencer ce tutoriel, vérifiez les prérequis.

| Prérequis | Détails |

|---|---|

| Appliance | Vous avez besoin d’un serveur pour exécuter l’appliance Azure Migrate. Le serveur doit avoir : Windows Server 2022 ou 2019, installé. (Actuellement, le déploiement de l’appliance est pris en charge sur Windows Server 2022 (recommandé) ou Windows Server 2019.) -16 Go de RAM, 8 processeurs virtuels, environ 80 Go de stockage sur disque - Une adresse IP statique ou dynamique, avec un accès à Internet, directement ou via un proxy. - Connectivité Internet sortante aux URL requises à partir de l’appliance. |

| Serveurs Windows | Autorisez les connexions entrantes sur le port WinRM 5985 (HTTP) pour la détection des serveurs Windows. Pour découvrir les applications web ASP.NET exécutant le serveur web IIS, consultez les versions du système d’exploitation Windows et d’IIS prises en charge. |

| Serveurs Linux | Autorisez les connexions entrantes sur le port 22 (TCP) pour la détection des serveurs Linux. Pour découvrir les applications web Java exécutées sur le serveur web Apache Tomcat, vérifiez les versions du système d’exploitation Linux et Tomcat prises en charge. |

| Accès à SQL Server | Pour découvrir les instances et les bases de données SQL Server, le compte Windows ou SQL Server doit disposer de ces autorisations pour chaque instance SQL Server. Pour plus de simplicité, vous pouvez utiliser l’utilitaire d’approvisionnement de comptepour créer des comptes personnalisés ou utiliser tout compte existant qui est membre du rôle de serveur sysadmin. |

Remarque

L’installation de l’appliance Azure Migrate sur un serveur sur lequel l’appliance de réplication ou l’agent du service Mobilité est installé(e) n’est pas prise en charge. Vérifiez que le serveur de l’appliance n’a pas été précédemment utilisé pour configurer l’appliance de réplication, et que l’agent du service Mobilité n’est pas installé sur le serveur.

Préparer un compte de stockage Azure

Pour créer un projet et inscrire l’appliance Azure Migrate, vous avez besoin d’un compte avec :

- Des autorisations de niveau Contributeur ou Propriétaire sur un abonnement Azure

- Autorisations d’inscription des applications Microsoft Entra.

Si vous venez de créer un compte Azure gratuit, vous êtes le propriétaire de votre abonnement. Si vous n’êtes pas le propriétaire de l’abonnement, demandez à celui-ci de vous attribuer les autorisations de la façon suivante :

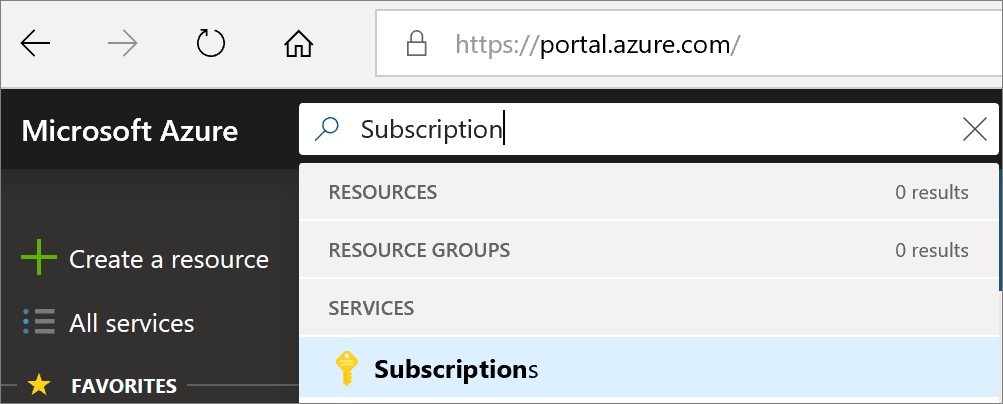

Dans le portail Azure, recherchez « abonnements », puis sous Services, sélectionnez Abonnements.

Sélectionnez Contrôle d’accès (IAM) .

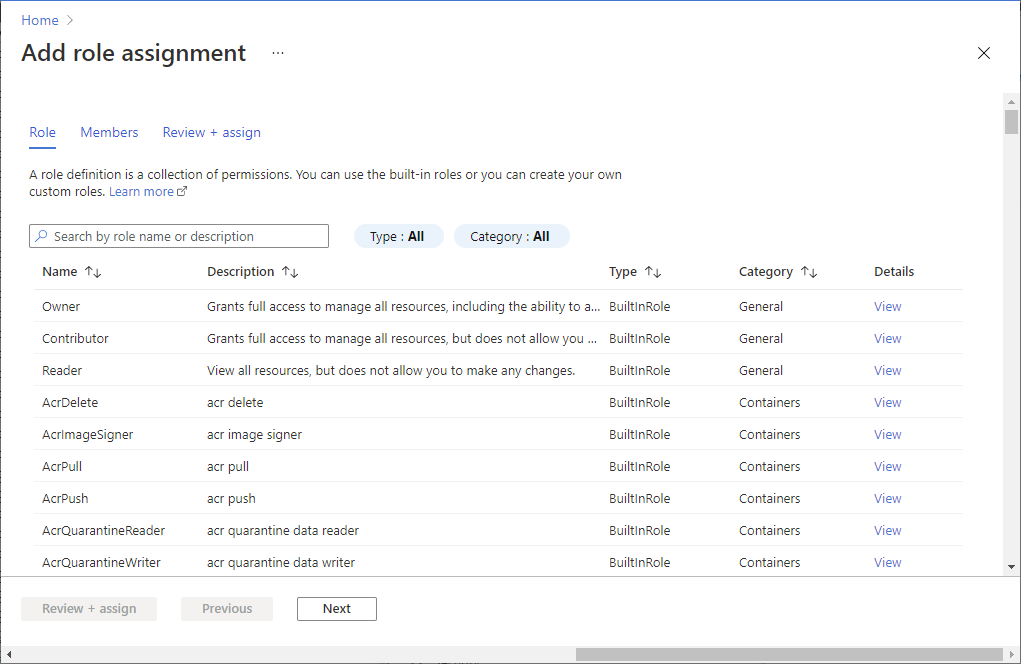

Sélectionnez Ajouter>Ajouter une attribution de rôle pour ouvrir la page Ajouter une attribution de rôle.

Attribuez le rôle suivant. Pour connaître les étapes détaillées, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Paramètre Valeur Role Contributeur ou propriétaire Attribuer l’accès à Utilisateur Membres azmigrateuser

Pour inscrire l’appliance, votre compte Azure doit disposer d’autorisations pour inscrire des applications Microsoft Entra.

Sur le portail, accédez à Microsoft Entra ID>Utilisateurs.

Demandez à l’administrateur général ou au locataire d’attribuer au compte le rôle de Développeur d’applications pour permettre l’inscription d’applications Microsoft Entra par les utilisateurs. Plus d’informations

Préparer un serveur Windows

- Pour les serveurs Windows, utilisez un compte de domaine pour les serveurs joints à un domaine et un compte local pour ceux qui ne le sont pas.

- Pour la découverte physique, spécifiez le nom d’utilisateur au format de niveau inférieur (domaine\nom d’utilisateur), le format UPN (username@domain.com) n’étant pas pris en charge.

Le compte d’utilisateur peut être créé de l’une des deux manières suivantes :

Option 1 :

- Créez un compte d’utilisateur invité sur les serveurs. Ce compte peut être utilisé pour extraire des données de configuration et de performances par le biais d’une connexion CIM, effectuer l’inventaire logiciel (détection des applications installées) et permettre l’analyse des dépendances sans agent à l’aide de la communication à distance PowerShell.

Notes

Si vous souhaitez effectuer un inventaire logiciel (détection des applications installées) et activer l’analyse des dépendances sans agent sur les serveurs Windows, il est recommandé d’utiliser l’option 1.

Option 2 :

Le compte d’utilisateur doit être ajouté à ces groupes : Utilisateurs de gestion à distance, Utilisateurs de l’Analyseur de performances et Utilisateurs du Journal des performances.

Si le groupe Utilisateurs de gestion à distance n’est pas présent, ajoutez le compte d’utilisateur au groupe : WinRMRemoteWMIUsers_.

Le compte a besoin de ces autorisations pour que l’appliance puisse créer une connexion CIM avec le serveur et extraire les métadonnées de configuration et de performance nécessaires des classes WMI listées ici.

Dans certains cas, l’ajout du compte à ces groupes peut ne pas renvoyer les données requises à partir des classes WMI, car le compte peut être filtré par le Contrôle de compte d’utilisateur. Pour surmonter le filtrage du Contrôle de compte d’utilisateur, le compte d’utilisateur doit disposer des autorisations nécessaires sur l’espace de noms CIMV2 et ses sous-espaces de noms sur le serveur cible. Vous pouvez suivre les étapes ici pour activer les autorisations requises.

Notes

Pour Windows Server 2008 et 2008 R2, assurez-vous que WMF 3.0 est installé sur les serveurs.

Notes

Pour découvrir les bases de données SQL Server sur les serveurs Windows, l’authentification Windows et SQL Server sont prises en charge. Vous pouvez fournir des informations d’identification des deux types d’authentification dans le gestionnaire de configuration de l’appliance. Azure Migrate nécessite un compte d’utilisateur Windows membre du rôle serveur sysadmin.

Préparer un serveur Linux

Pour les serveurs Linux, vous pouvez créer un compte d’utilisateur de l’une des deux manières suivantes :

Option 1 :

- Vous devez disposer d’un compte d’utilisateur sudo sur les serveurs que vous souhaitez découvrir. Ce compte peut être utilisé pour extraire des métadonnées de configuration et de performance, effectuer l’inventaire logiciel (détection des applications installées) et permettre l’analyse des dépendances sans agent à l’aide de la connectivité SSH.

- Vous devez activer l’accès sudo pour les commandes listées ici. En plus de ces commandes, le compte d’utilisateur doit également disposer des autorisations nécessaires pour exécuter des commandes ls et netstat pour effectuer une analyse des dépendances sans agent.

- Assurez-vous d’avoir activé NOPASSWD pour que le compte exécute les commandes requises sans demander un mot de passe chaque fois que la commande sudo est appelée.

- Les distributions de système d’exploitation Linux qui sont prises en charge pour la découverte par Azure Migrate à l’aide d’un compte avec accès sudo sont listées ici.

Notes

Si vous souhaitez effectuer un inventaire logiciel (détection des applications installées) et activer l’analyse des dépendances sans agent sur les serveurs Linux, il est recommandé d’utiliser l’option 1.

Option 2 : découvrir à l’aide d’un compte d’utilisateur non sudo

Si vous ne pouvez pas fournir le compte d’utilisateur avec un accès sudo, vous pouvez alors définir la clé de Registre « isSudo » sur la valeur « 0 » dans le registre HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureAppliance sur le serveur de l’appliance.

Fournissez un compte d’utilisateur non sudo avec les fonctionnalités nécessaires.

- Connectez-vous en tant qu’utilisateur racine. Créez un compte d’utilisateur non sudo en exécutant la commande

sudo useradd <account-name>. Définissez un mot de passe pour le compte d’utilisateur non sudo à l’aide de la commandesudo passwd <account-name>. - Ajoutez le compte d’utilisateur non sudo au groupe wheel à l’aide de cette commande :

sudo usermod –aG wheel <account-name>. Les utilisateurs de ce groupe ont les autorisations nécessaires pour exécuter des commandes setcap, comme indiqué ci-dessous. - Connectez-vous au compte d’utilisateur non sudo créé et exécutez les commandes suivantes :

Interface Objectif setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/fdisk

setcap CAP_DAC_READ_SEARCH+eip /sbin/fdiskCollecter des données de configuration du disque. setcap "cap_dac_override,cap_dac_read_search,cap_fowner,cap_fsetid,cap_setuid,cap_setpcap,cap_net_bind_service,cap_net_admin,cap_sys_chroot,cap_sys_admin,

cap_sys_resource,cap_audit_control,cap_setfcap=+eip" /sbin/lvmCollecter des données de performances du disque. setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/dmidecode Collecter le numéro de série du BIOS. chmod a+r /sys/class/dmi/id/product_uuid Collecter le GUID du BIOS. sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/ls

sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/netstatEffectuer l’analyse des dépendances sans agent sur le serveur, définir les autorisations nécessaires sur les fichiers /bin/netstat et /bin/ls. - Connectez-vous en tant qu’utilisateur racine. Créez un compte d’utilisateur non sudo en exécutant la commande

L’exécution de toutes les commandes ci-dessus demande un mot de passe. Entrez le mot de passe du compte d’utilisateur non sudo pour chaque invite.

Ajoutez les informations d’identification du compte d’utilisateur non sudo à l’appliance Azure Migrate.

Le compte d’utilisateur non sudo exécute les commandes répertoriées ici régulièrement.

Créer un compte pour accéder aux serveurs

Votre compte d’utilisateur sur vos serveurs doit disposer des autorisations nécessaires pour lancer la découverte des applications installées, l’analyse des dépendances sans agent et la découverte des applications web, et les bases de données et instances SQL Server. Vous pouvez fournir les informations du compte d’utilisateur dans le gestionnaire de configuration de l’appliance. L’appliance n’installe pas d’agents sur les serveurs.

- Pour la découverte des serveurs Windows et des applications web, créez un compte (local ou de domaine) doté d’autorisations d’administrateur sur les serveurs. Pour découvrir des instances et des bases de données SQL Server, le compte Windows ou SQL Server doit être membre du rôle serveur sysadmin ou disposer de ces autorisations pour chaque instance SQL Server. Découvrez comment attribuer le rôle requis au compte d’utilisateur.

- Pour les serveurs Linux, fournissez un compte d’utilisateur sudo avec les autorisations nécessaires pour exécuter des commandes ls et netstat, ou créez un compte d’utilisateur disposant des autorisations CAP_DAC_READ_SEARCH et CAP_SYS_PTRACE sur les fichiers /bin/netstat et /bin/ls. Si vous fournissez un compte d’utilisateur sudo, assurez-vous d’avoir activé NOPASSWD pour que le compte exécute les commandes requises sans demander un mot de passe chaque fois que la commande sudo est appelée.

Notes

Vous pouvez ajouter diverses informations d’identification de serveur dans le gestionnaire de configuration de l’appliance Azure Migrate pour lancer une découverte des applications installées, une analyse des dépendances sans agent et une découverte des applications web et des bases de données et instances SQL Server. Vous pouvez ajouter diverses informations d’authentification de domaine, Windows (hors domaine), Linux (hors domaine) ou SQL Server. Découvrez comment ajouter des informations d’identification de serveur.

Configuration d’un projet

Configurez un nouveau projet.

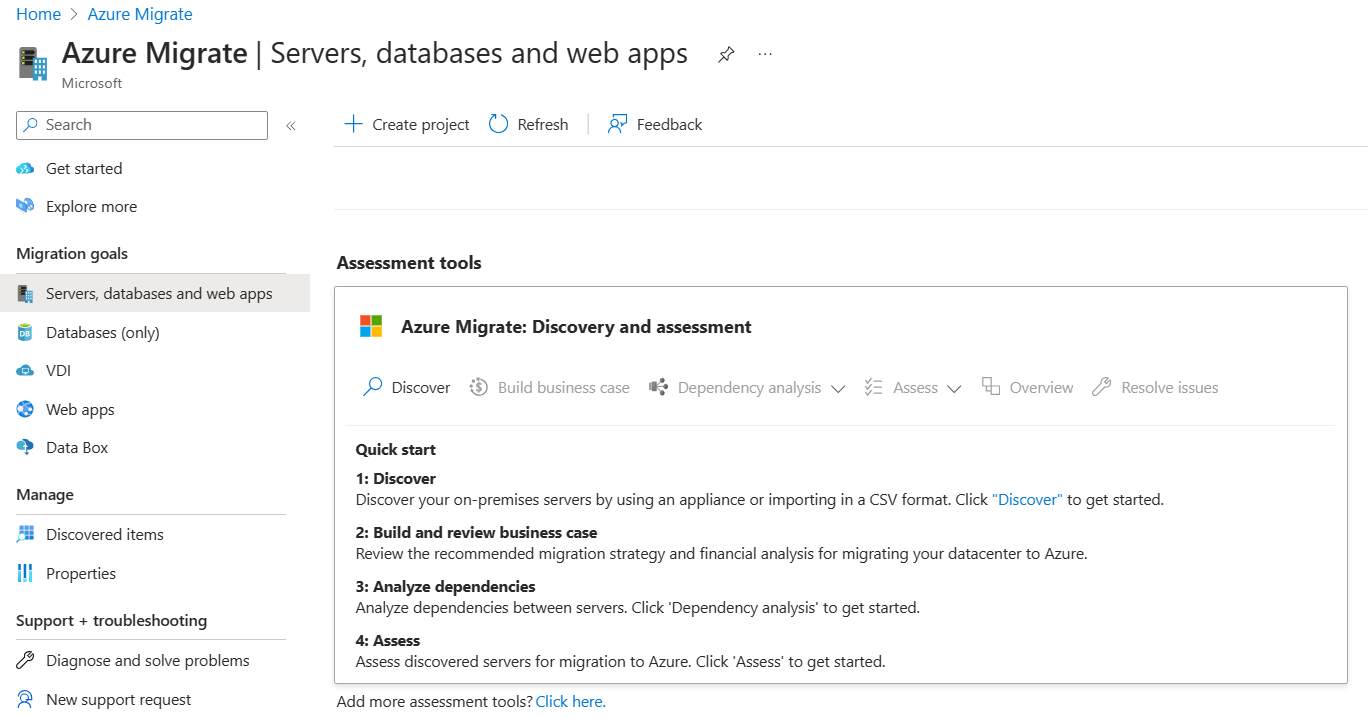

Sur le portail Azure, sélectionnez >>, puis recherchez Azure Migrate.

Sous Services, sélectionnez Azure Migrate.

Dans Prise en main, sélectionnez Créer un projet.

Dans Créer un projet, sélectionnez votre abonnement Azure et votre groupe de ressources. Créez un groupe de ressources si vous n’en avez pas.

Dans Détails du projet, spécifiez le nom du projet ainsi que la zone géographique où vous souhaitez le créer. Passez en revue les zones géographiques prises en charge pour les clouds publics et du secteur public.

Remarque

Utilisez la section de configuration Avancée pour créer un projet Azure Migrate avec une connectivité de point de terminaison privé. Plus d’informations

Sélectionnez Create (Créer).

Attendez quelques minutes, le temps nécessaire au déploiement du projet. L’outil Azure Migrate : découverte et évaluation est ajouté par défaut au nouveau projet.

Remarque

Si vous avez déjà créé un projet, vous pouvez utiliser le même projet pour inscrire des appliances supplémentaires afin de découvrir et d’évaluer un plus grand nombre de serveurs. Plus d’informations

Configurer l’appliance

L’appliance Azure Migrate effectue la découverte du serveur, puis envoie la configuration et les métadonnées de performances du serveur à Azure Migrate. L’appliance peut être configurée en exécutant un script PowerShell qui peut être téléchargé à partir du projet.

Pour configurer l’appliance :

- Fournissez un nom d’appliance et générez une clé de projet sur le portail.

- Télécharger un fichier compressé avec le script du programme d’installation Azure Migrate à partir du Portail Azure.

- Extraire le contenu du fichier compressé. Lancer la console PowerShell avec des privilèges administratifs.

- Exécuter le script PowerShell pour lancer le gestionnaire de configuration de l’appliance.

- Configurez l’appliance pour la première fois, puis inscrivez-la auprès du projet en utilisant la clé de projet.

1. Générer la clé de projet

- Dans Objectifs de migration>Serveurs, bases de données et applications web>Azure Migrate : découverte et évaluation, sélectionnez Découvrir.

- Dans Découvrir des serveurs>Vos serveurs sont-ils virtualisés ?, sélectionnez Physiques ou autres (AWS, GCP, Xen, etc.).

- Dans 1 : Générer une clé de projet, attribuez un nom à l’appliance Azure Migrate que vous configurez pour la découverte des serveurs virtuels ou physiques. Le nom doit être alphanumérique et comporter 14 caractères au maximum.

- Sélectionnez Générer une clé pour démarrer la création des ressources Azure requises. Ne fermez pas la page Découvrir les serveurs pendant la création de ressources.

- Une fois les ressources Azure créées, une clé de projet est générée.

- Copiez la clé, car vous en avez besoin pour effectuer l’inscription de l’appliance pendant sa configuration.

2. Télécharger le script du programme d’installation

Dans 2 : Télécharger l’appliance Azure Migrate, sélectionnez Télécharger.

Vérifier la sécurité

Vérifiez que le fichier compressé est sécurisé avant de le déployer.

Sur le serveur où vous avez téléchargé le fichier, ouvrez une fenêtre de commande d’administrateur.

Exécutez la commande suivante pour générer le code de hachage du fichier compressé :

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Exemple d’utilisation :

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller.zip SHA256

Vérifiez la dernière version de l’appliance et la valeur de hachage :

Télécharger Valeur de hachage Version la plus récente 07783A31D1E66BE963349B5553DC1F1E94C70AA149E11AC7D8914F4076480731

Remarque

Le même script peut être utilisé pour configurer une appliance physique pour un cloud public Azure ou un cloud Azure Government avec une connectivité de point de terminaison public ou privé.

3. Exécuter le script du programme d’installation Azure Migrate

Extrayez le fichier compressé dans un dossier sur le serveur qui hébergera l’appliance. Veillez à ne pas exécuter le script sur un serveur disposant d’une appliance Azure Migrate.

Lancez PowerShell sur le serveur ci-dessus avec un privilège administratif (élevé).

Remplacez le répertoire PowerShell par le dossier dans lequel le contenu a été extrait du fichier compressé téléchargé.

Exécutez le script

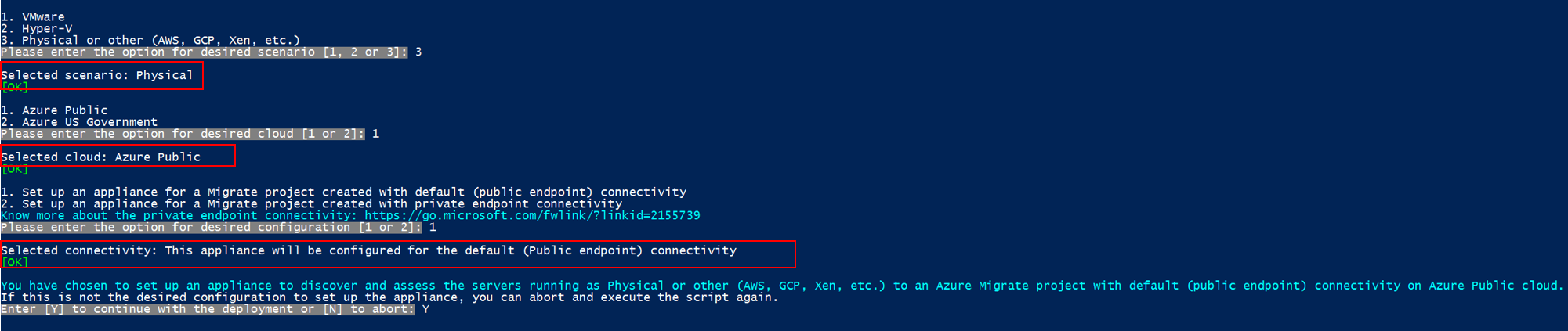

AzureMigrateInstaller.ps1à l’aide de la commande suivante :PS C:\Users\administrator\Desktop\AzureMigrateInstaller> .\AzureMigrateInstaller.ps1Sélectionnez parmi les options de scénario, de cloud et de connectivité pour déployer une appliance avec la configuration souhaitée. Par exemple, la sélection présentée ci-dessous configure une appliance pour découvrir et évaluer des serveurs physiques (ou des serveurs qui s’exécutent sur d’autres clouds comme AWS, GCP, Xen, etc.) dans un projet Azure Migrate avec une connectivité par défaut (point de terminaison public) sur le cloud public Azure.

Le script du programme d’installation effectue les opérations suivantes :

- Installe les agents et une application web.

- Installe des rôles Windows, à savoir le service d’activation Windows (WAS), IIS et PowerShell ISE.

- Télécharge et installe un module réinscriptible IIS.

- Met à jour une clé de Registre (HKLM) avec les détails de paramètres persistants pour Azure Migrate.

- Crée les fichiers suivants sous le chemin :

- Fichiers de configuration :

%ProgramData%\Microsoft Azure\Config - Fichiers journaux :

%ProgramData%\Microsoft Azure\Logs

- Fichiers de configuration :

Une fois que le script a été exécuté avec succès, le gestionnaire de configuration de l’appliance est lancé automatiquement.

Notes

Si vous rencontrez des problèmes, vous pouvez accéder aux journaux de script dans C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_horodatage.log pour les résoudre.

Vérifier l’accès de l’appliance à Azure

Vérifiez que l’appliance peut se connecter aux URL Azure pour les clouds publics et du secteur public.

4. Configurer l’appliance

Configurez l’appliance pour la première fois.

Ouvrez un navigateur sur un serveur qui peut se connecter à l’appliance, puis ouvrez l’URL de l’application web de l’appliance : https://nom ou adresse IP de l’appliance : 44368.

Vous pouvez aussi ouvrir l’application à partir de l’ordinateur de bureau en sélectionnant le raccourci de l’application.

Acceptez les termes du contrat de licence et lisez les informations relatives aux tiers.

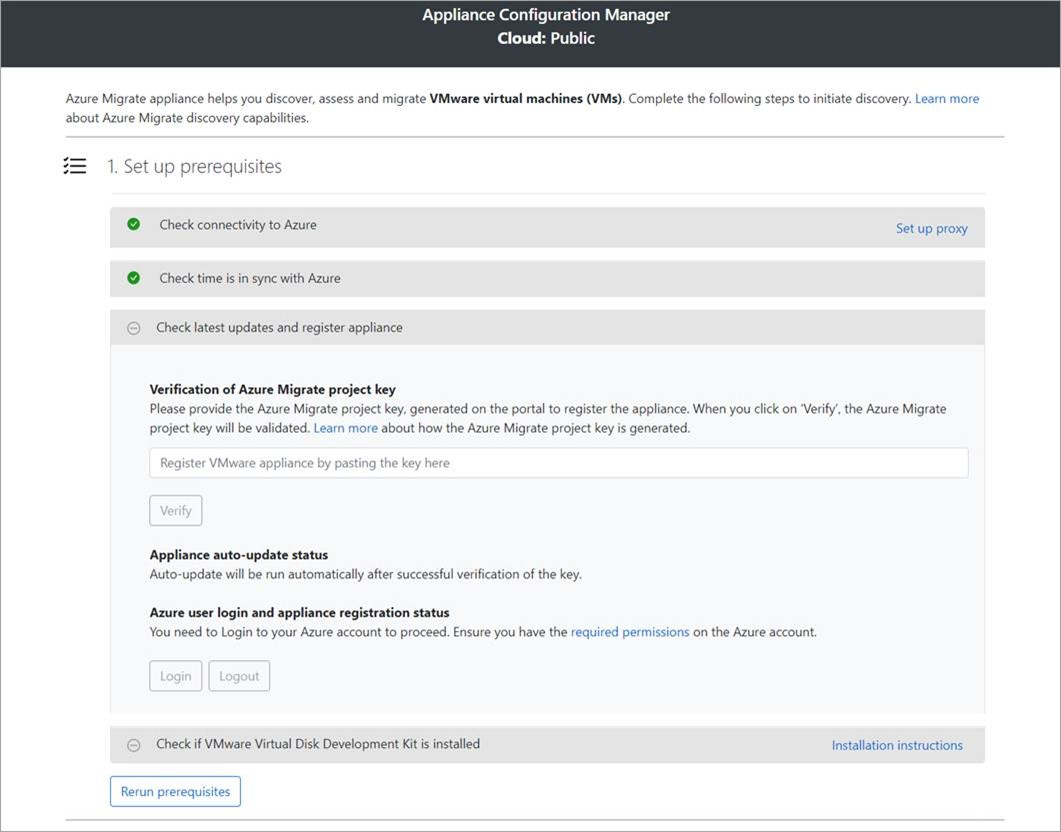

Configurer les prérequis et inscrire l’appliance

Dans le gestionnaire de configuration, sélectionnez Configurer les prérequis, puis procédez comme suit :

Connectivité : l’appliance vérifie que le serveur a accès à Internet. Si le serveur utilise un proxy :

Sélectionnez Configurer le proxy pour spécifier l’adresse du proxy (sous la forme

http://ProxyIPAddressouhttp://ProxyFQDN, où FQDN fait référence à un nom de domaine complet) et le port d’écoute.Entrez les informations d’identification si le proxy nécessite une authentification.

Si vous avez ajouté les détails du proxy ou désactivé le proxy ou l’authentification, sélectionnez Enregistrer pour déclencher la connectivité et la vérifier à nouveau.

Seuls les proxys HTTP sont pris en charge.

Synchronisation de l’heure : Vérifiez que l’heure de l’appliance est synchronisée avec l’heure Internet pour que la découverte fonctionne correctement.

Installez les mises à jour et inscrivez l’appliance : Pour exécuter la mise à jour automatique et inscrire l’appliance, effectuez les étapes suivantes :

Notes

Il s’agit d’une nouvelle expérience utilisateur dans l’appliance Azure Migrate disponible uniquement si vous avez configuré une appliance à l’aide du dernier script OVA/Installer téléchargé à partir du portail. Les appliances déjà inscrites continuent à voir l’ancienne version de l’expérience utilisateur et à fonctionner sans aucun problème.

Pour que l’appliance exécute la mise à jour automatique, collez la clé de projet que vous avez copiée à partir du portail. Si vous n’avez pas la clé, accédez à Azure Migrate : découverte et évaluation>Vue d’ensemble>Gérer les appliances existantes. Sélectionnez le nom d’appliance que vous avez fourni lors de la génération de la clé de projet, puis copiez la clé affichée.

L’appliance vérifie la clé et démarre le service de mise à jour automatique, qui met à jour tous les services sur l’appliance vers leurs dernières versions. Une fois que la mise à jour automatique s’est exécutée, vous pouvez cliquer sur Voir les services d’appliance pour voir l’état et les versions des services s’exécutant sur le serveur de l’appliance.

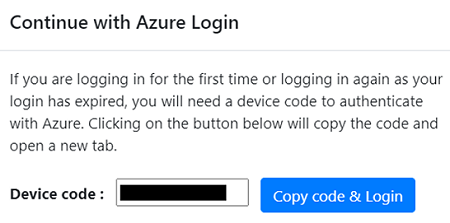

Pour inscrire l’appliance, vous devez sélectionner Connexion. Dans Continuer avec la connexion Azure, sélectionnez Copier le code et se connecter pour copier le code de l’appareil (vous devez avoir un code d’appareil pour vous authentifier auprès d’Azure) et ouvrez un prompt de connexion Azure sous un nouvel onglet de navigateur. Vérifiez que vous avez désactivé le bloqueur de fenêtres publicitaires dans le navigateur afin de pouvoir voir l’invite.

Dans un nouvel onglet de votre navigateur, collez le code de l’appareil, puis connectez-vous avec votre nom d’utilisateur et votre mot de passe Azure. La connexion avec un code PIN n’est pas prise en charge.

Remarque

Si vous fermez accidentellement l’onglet de connexion sans vous être connecté, actualisez l’onglet de navigateur du gestionnaire de configuration de l’appliance pour afficher le code de l’appareil et le bouton Copier le code et se connecter.

Une fois que vous êtes connecté, revenez à l’onglet de navigateur qui affiche le gestionnaire de configuration d’appliance. Si le compte d’utilisateur Azure que vous avez utilisé pour vous connecter dispose des autorisations nécessaires pour les ressources Azure qui ont été créées lors de la génération de la clé, l’inscription de l’appliance démarre.

Une fois l’inscription de l’appliance terminée, consultez les détails de l’inscription en sélectionnant Afficher les détails.

Vous pouvez réexécuter les prérequis à tout moment pendant la configuration de l’appliance pour vérifier si celle-ci les remplit tous.

Démarrer la découverte en continu

À présent, connectez-vous à partir de l’appliance aux serveurs physiques à découvrir, puis démarrez la découverte.

À l’Étape 1 : Fournir des informations d’identification pour la découverte des serveurs physiques ou virtuels Windows et Linux, sélectionnez Ajouter des informations d’identification.

Pour le serveur Windows, sélectionnez le type de source Windows Server, spécifiez un nom convivial pour les informations d’identification, puis ajoutez le nom d’utilisateur et le mot de passe. Sélectionnez Enregistrer.

Si vous utilisez l’authentification par mot de passe pour un serveur Linux, sélectionnez le type de source Serveur Linux (basé sur un mot de passe), spécifiez un nom convivial pour les informations d’identification, puis ajoutez le nom d’utilisateur et le mot de passe. Cliquez sur Enregistrer.

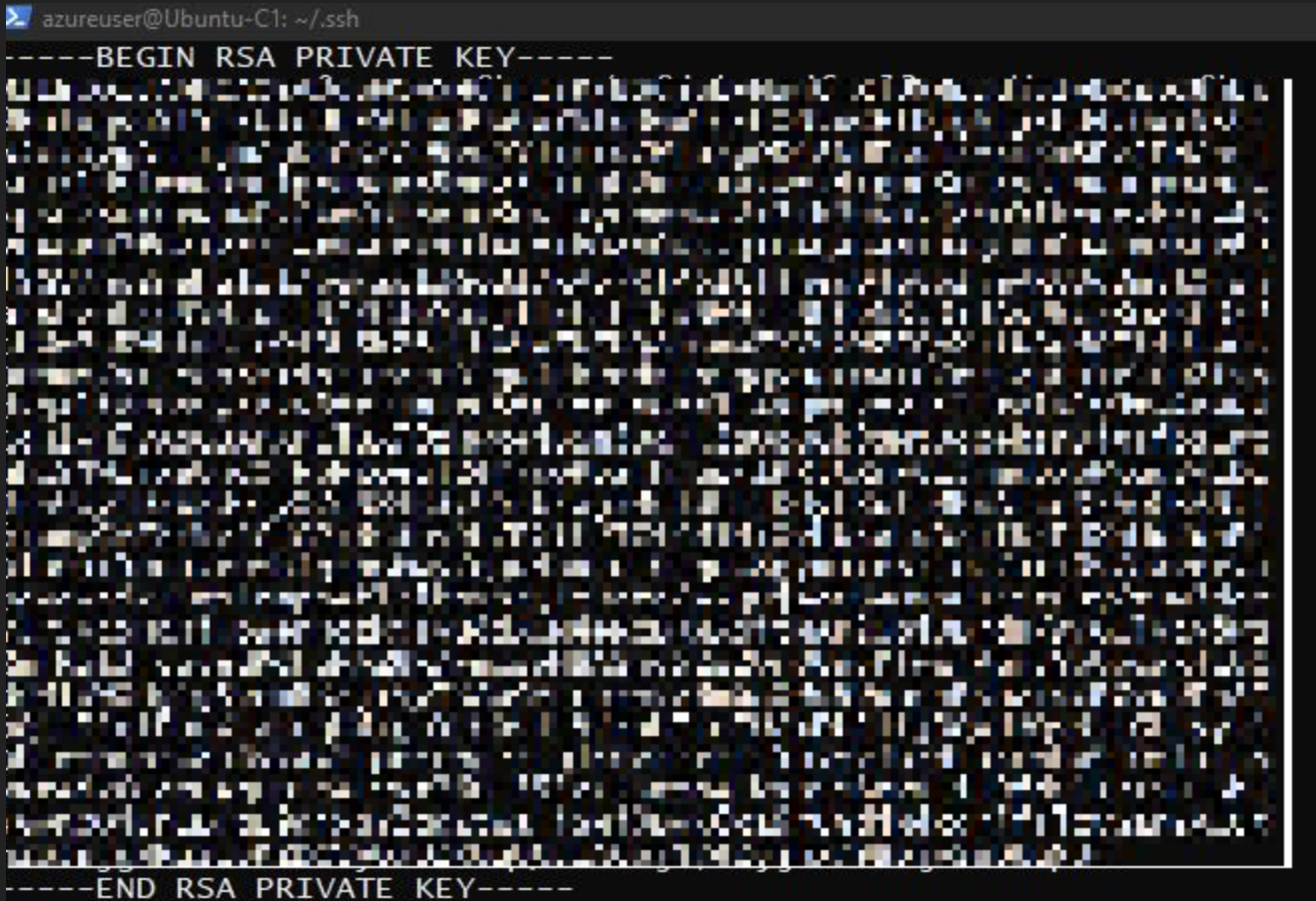

Si vous utilisez l’authentification basée sur une clé SSH pour un serveur Linux, vous pouvez sélectionner le type de source Serveur Linux (par clé SSH), spécifier un nom convivial pour les informations d’identification, ajouter le nom d’utilisateur, puis rechercher et sélectionner le fichier de clé privée SSH. Cliquez sur Enregistrer.

- Azure Migrate prend en charge la clé privée SSH générée par la commande ssh-keygen avec les algorithmes RSA, DSA, ECDSA et ed25519.

- Azure Migrate ne prend actuellement pas en charge la clé SSH basée sur une phrase secrète. Utilisez une clé SSH sans phrase secrète.

- Azure Migrate ne prend actuellement pas en charge le fichier de clé privée SSH généré par PuTTY.

- Le fichier de clés SSH prend en charge CRLF pour marquer un saut de ligne dans le fichier texte que vous chargez. Les clés SSH créées sur les systèmes Linux ont le plus souvent le caractère de nouvelle ligne pour pouvoir les convertir en CRLF en ouvrant le fichier dans vim, en tapant

:set textmodeet en enregistrant le fichier. - Si vos serveurs Linux prennent en charge l’ancienne version de la clé RSA, vous pouvez générer la clé à l’aide de la commande

$ ssh-keygen -m PEM -t rsa -b 4096. - Azure Migrate prend en charge le format OpenSSH du fichier de clé privée SSH, comme indiqué ci-dessous :

Si vous souhaitez ajouter plusieurs informations d’identification à la fois, sélectionnez Ajouter pour enregistrer et ajouter d’autres informations d’identification. Plusieurs informations d’identification sont prises en charge pour la découverte de serveurs physiques.

Remarque

Par défaut, les informations d’identification sont utilisées pour collecter des données sur les applications, rôles et fonctionnalités installés, ainsi que pour collecter des données de dépendance à partir de serveurs Windows et Linux, sauf si vous désactivez le curseur pour ne pas utiliser ces fonctionnalités (comme indiqué à la dernière étape).

À l’Étape 2 : Fournir les détails du serveur physique ou virtuel, sélectionnez Ajouter une source de découverte pour spécifier l’adresse IP/FQDN du serveur ainsi que le nom convivial des informations d’identification pour vous connecter au serveur.

Vous pouvez soit ajouter un seul élément à la fois, soit ajouter plusieurs éléments simultanément. Il existe également une option permettant de fournir les détails du serveur via Importer au format CSV.

- Si vous choisissez Ajouter un seul élément, vous pouvez choisir le type de système d’exploitation, attribuer un nom convivial aux informations d’identification, ajouter l’adresse IP/FQDN du serveur, puis sélectionner Enregistrer.

- Si vous choisissez Ajouter plusieurs éléments, vous pouvez ajouter plusieurs enregistrements à la fois en spécifiant l’adresse IP/nom de domaine complet du serveur avec le nom convivial des informations d’identification dans la zone de texte. Vérifiez les enregistrements ajoutés, puis sélectionnez Enregistrer.

- Si vous choisissez Importer au format CSV (sélectionné par défaut), vous pouvez télécharger un fichier de modèle CSV, compléter le fichier avec l’adresse IP/nom de domaine complet du serveur et le nom convivial des informations d’identification. Importez ensuite le fichier dans l’appliance, vérifiez les enregistrements dans le fichier, puis sélectionnez Enregistrer.

Cliquez sur Enregistrer. L’appliance tente de valider la connexion aux serveurs ajoutés et affiche l’état de validation de chaque serveur dans le tableau.

- Si la validation échoue pour un serveur, examinez l’erreur en sélectionnant Échec de la validation dans la colonne État du tableau. Corrigez le problème et recommencez la validation.

- Pour supprimer un serveur, sélectionnez Supprimer.

Vous pouvez revalider la connectivité aux serveurs à tout moment avant de lancer la découverte.

Avant de lancer la découverte, vous pouvez choisir de désactiver le curseur afin de ne pas procéder à l’inventaire logiciel et à l’analyse des dépendances sans agent sur les serveurs ajoutés. Vous pouvez changer cette option à tout moment.

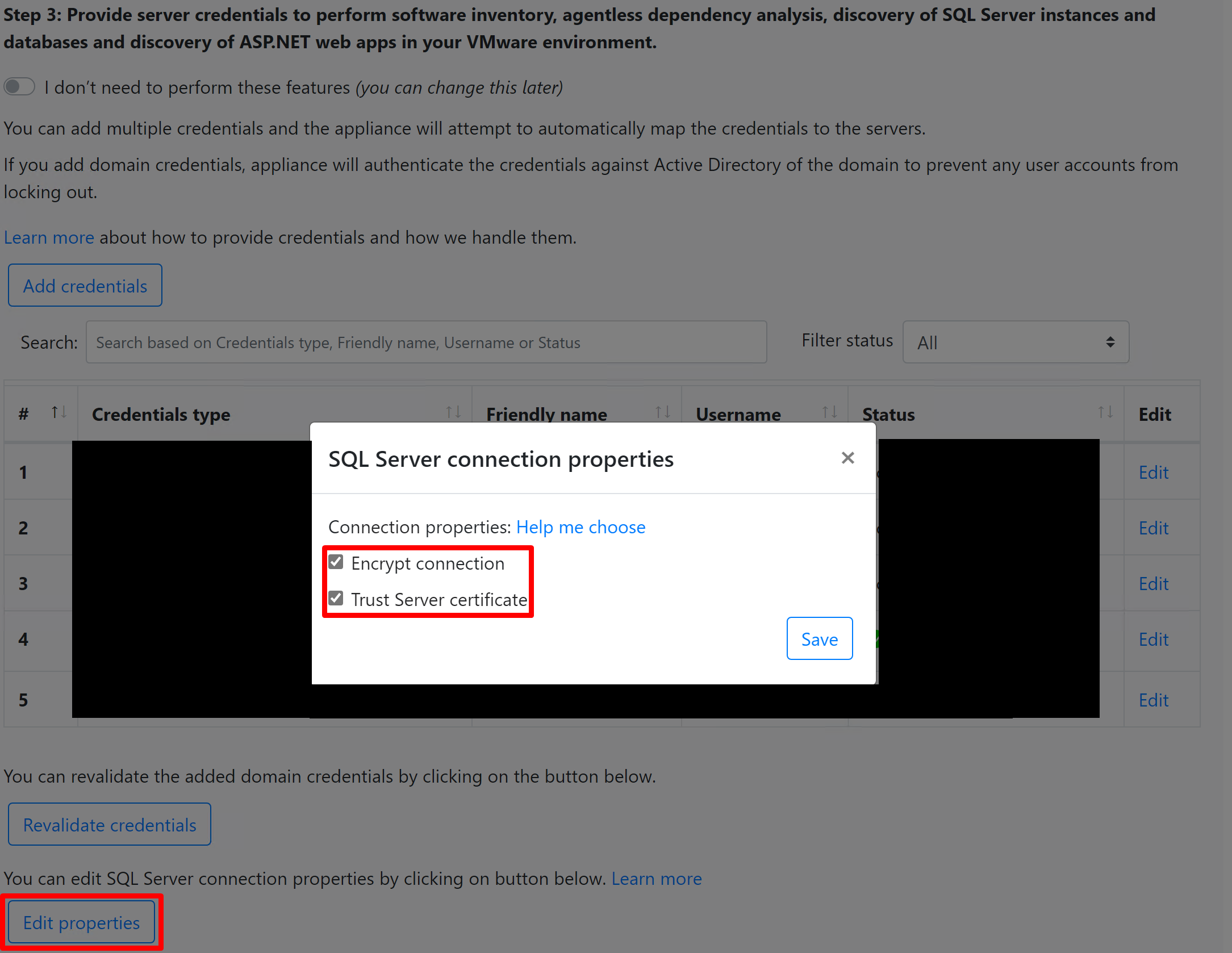

Pour effectuer la découverte d’instances et de bases de données SQL Server, vous pouvez ajouter des informations d’identification supplémentaires (domaine/non-domaine Windows, informations d’identification d’authentification SQL) et l’appliance tente de mapper automatiquement les informations d’identification aux serveurs SQL. Si vous ajoutez des informations d’identification de domaine, l’appliance authentifie les informations d’identification sur l’annuaire Active Directory du domaine pour empêcher tout compte d’utilisateur d’être verrouillé. Pour vérifier la validation des informations d’identification de domaine, procédez comme suit :

- Dans le gestionnaire de configuration, dans le tableau des informations d’identification, consultez l’état de validation des informations d’identification de domaine. Seules les informations d’identification de domaine seront validées.

- Si la validation échoue, vous pouvez sélectionner un état d’échec pour voir l’erreur de validation. Corrigez le problème, puis sélectionnez Revalider les informations d’identification pour retenter la validation des informations d’identification.

Démarrer la découverte

Sélectionnez Démarrer la découverte pour lancer la découverte des serveurs correctement validés. Une fois la découverte lancée, vous pouvez vérifier l’état de la découverte de chaque serveur dans le tableau.

Fonctionnement de la découverte

Il faut environ 2 minutes pour effectuer la détection de 100 serveurs et pour que leurs métadonnées s’affichent dans le portail Azure.

L’inventaire logiciel (détection des applications installées) est lancé automatiquement une fois la détection des serveurs terminée.

L’inventaire logiciel identifie les instances SQL qui s’exécutent sur les serveurs. Avec ces informations collectées, l’appliance tente de se connecter aux diverses instances SQL grâce aux informations d’authentification Windows ou SQL Server fournies sur l’appliance. Ensuite, elle recueille des données sur les bases de données SQL Server et leurs propriétés. La découverte SQL Server est effectuée une fois toutes les 24 heures.

L’appliance ne peut se connecter qu’aux instances SQL auxquelles elle est reliée par une ligne de mire réseau, alors que l’inventaire logiciel en lui-même n’a pas nécessairement besoin d’une ligne de mire réseau.

Le temps nécessaire pour détecter les applications installées dépend du nombre de serveurs détectés. Pour 500 serveurs, environ une heure s’écoule avant que l’inventaire découvert apparaisse dans le projet Azure Migrate dans le portail.

L’inventaire logiciel identifie le rôle de serveur web existant sur les serveurs découverts. Si le rôle de serveur web est activé pour un serveur, Azure Migrate procède à la découverte d’applications web sur le serveur. Les données de configuration des applications web sont mises à jour une fois par jour.

Au cours de l’inventaire logiciel, les informations d’identification des serveurs ajoutées sont comparées aux serveurs et validées pour l’analyse des dépendances sans agent. Une fois la découverte des serveurs terminée, vous pouvez activer l’analyse des dépendances sans agent sur les serveurs. Seuls les serveurs pour lesquels la validation réussit peuvent être sélectionnés pour activer l’analyse des dépendances sans agent.

Les données de bases de données et d’instances SQL commencent à apparaître dans le portail dans les 24 heures qui suivent le démarrage de la découverte.

Par défaut, Azure Migrate utilise le moyen le plus sûr de se connecter aux instances SQL, c’est-à-dire qu’Azure Migrate chiffre la communication entre l’appliance Azure Migrate et les instances SQL sources en définissant la propriété TrustServerCertificate sur

true. En outre, la couche transport utilise TLS/SSL pour chiffrer le canal et contourner la chaîne de certificat pour valider l’approbation. Par conséquent, le serveur d’appliance doit être configuré pour approuver l’autorité racine du certificat. Toutefois, vous pouvez modifier les paramètres de connexion en sélectionnant Modifier les propriétés de connexion de SQL Server sur l’appliance. Plus d’informations pour comprendre ce que vous devez choisir.

Vérifier les serveurs dans le portail

Une fois la découverte terminée, vous pouvez vérifier que les serveurs apparaissent dans le portail.

- Ouvrez le tableau de bord Azure Migrate.

- Dans la page Azure Migrate - Serveurs>Azure Migrate : découverte et évaluation, sélectionnez l’icône qui affiche le nombre de Serveurs découverts.

Afficher l’état de prise en charge

Vous pouvez obtenir des insights plus approfondis sur la posture de prise en charge de votre environnement à partir des sections Serveurs découverts et Instances de base de données découvertes.

La colonne État de prise en charge des licences du système d’exploitation affiche l’état de prise en charge du système d’exploitation, qu’il s’agisse d’un support standard, d’un support étendu ou d’un support non pris en charge. Sélectionner l’état de prise en charge ouvre un volet à droite qui fournit des conseils clairs sur les étapes actionnables qui peuvent être prises pour sécuriser les serveurs et les bases de données en support étendu ou hors support.

Pour afficher la durée restante jusqu’à la fin du support, c’est-à-dire le nombre de mois pendant lesquels la licence est valide, sélectionnez Colonnes>La prise en charge se termine dans>Envoyer. La colonne La prise en charge se termine dans affiche la durée en mois.

Instances de base de données affiche le nombre d’instances découvertes par Azure Migrate. Sélectionnez le nombre d’instances pour afficher les détails de l’instance de base de données. État de prise en charge des licences de l’instance de base de données affiche l’état de prise en charge de l’instance de base de données. Sélectionner l’état de prise en charge ouvre un volet sur la droite qui fournit des conseils clairs sur les mesures à prendre pour sécuriser les serveurs et les bases de données qui bénéficient d’un support étendu ou qui n’en bénéficient plus.

Pour afficher la durée restante jusqu’à la fin du support, c’est-à-dire le nombre de mois pendant lesquels la licence est valide, sélectionnez Colonnes>La prise en charge se termine dans>Envoyer. La colonne La prise en charge se termine dans affiche la durée en mois.

Supprimer des serveurs

Une fois la découverte lancée, vous pouvez supprimer tous les serveurs ajoutés du gestionnaire de configuration de l’appliance en recherchant le nom des serveurs dans le tableau Ajouter la source de découverte, puis en sélectionnant Supprimer.

Remarque

Si vous choisissez de supprimer un serveur sur lequel la découverte a été lancée, celui-ci arrête la découverte et l’évaluation en cours, ce qui peut avoir un impact sur le niveau de confiance de l’évaluation qui inclut ce serveur. En savoir plus

Étapes suivantes

- Évaluer des serveurs physiques en vue de leur migration vers des machines virtuelles Azure

- Passer en revue les données que l’appliance collecte pendant la découverte