Créer automatiquement des incidents à partir d’alertes de sécurité Microsoft

Les alertes déclenchées dans des solutions de sécurité Microsoft qui sont connectées à Microsoft Sentinel, comme Microsoft Defender pour les applications cloud et Microsoft Defender pour Identity, ne créent pas automatiquement d’incidents dans Microsoft Sentinel. Par défaut, lorsque vous connectez une solution Microsoft à Microsoft Sentinel, toute alerte générée par ce service est intégrée et stockée dans la table SecurityAlert de votre espace de travail Microsoft Sentinel. Vous pouvez ensuite utiliser ces données comme n’importe quelle autre donnée brute que vous intégrez dans Microsoft Sentinel.

Vous pouvez facilement configurer Microsoft Sentinel pour créer automatiquement des incidents chaque fois qu’une alerte est déclenchée dans une solution de sécurité Microsoft connectée en suivant les instructions mentionnées dans cet article.

Important

Cet article ne s’applique pas si vous avez :

- Activé Intégration aux incidents Microsoft Defender XDR, ou

- Un espace de travail Microsoft Sentinel à laplateforme d’opérations de sécurité unifiée.

Dans ces scénarios, Microsoft Defender XDR crée des incidents depuis des alertes générées dans les services Microsoft.

Prérequis

Connectez votre solution de sécurité en installant la solution appropriée à partir du hub de contenu dans Microsoft Sentinel et en configurant le connecteur de données. Pour plus d’informations, voir Découvrir et gérer le contenu prêt à l’emploi de Microsoft Sentinel et Connecteurs de données Microsoft Sentinel.

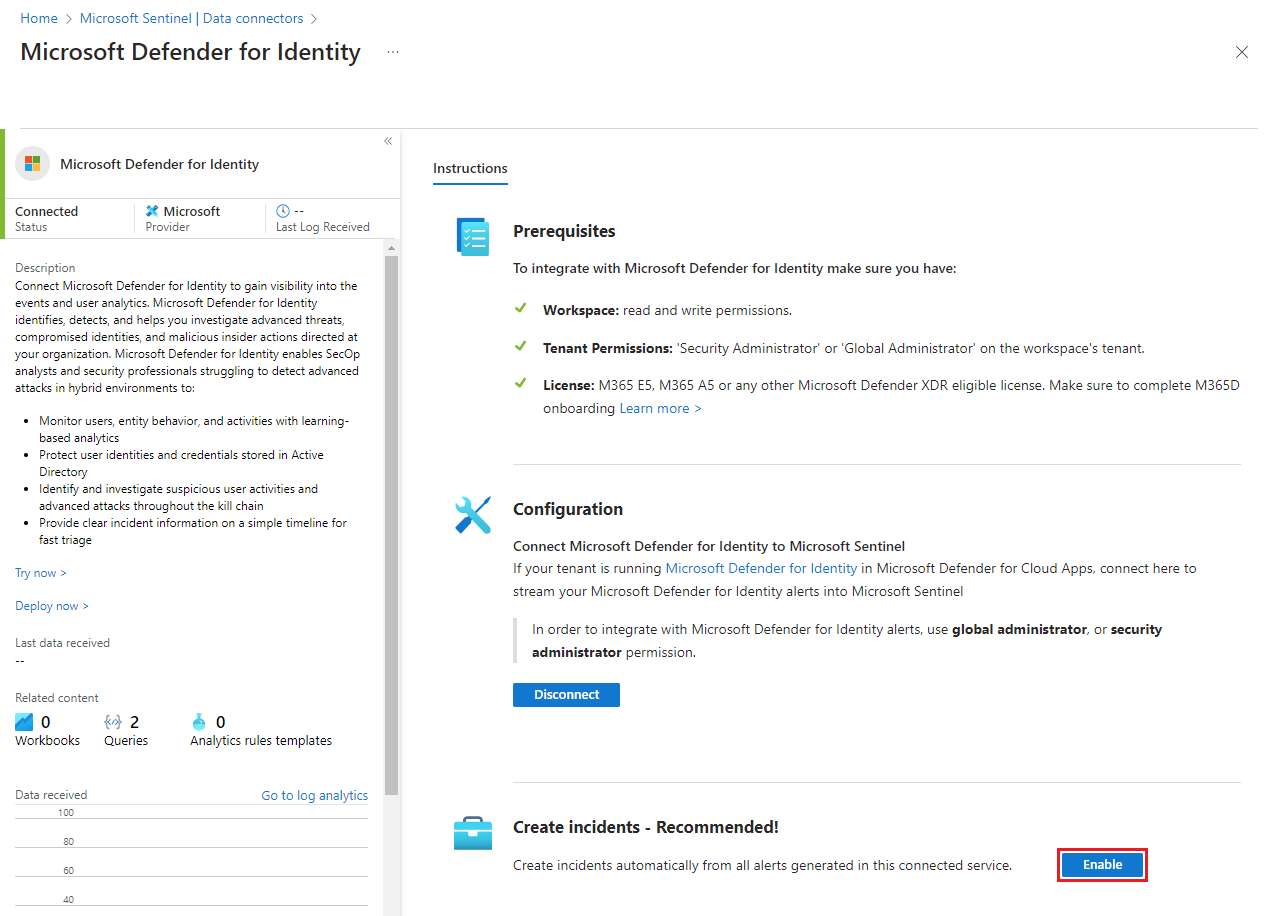

Activer la génération automatique d’incidents dans le connecteur de données

Le moyen le plus direct de créer automatiquement des incidents depuis des alertes générées de solutions de sécurité Microsoft consiste à configurer le connecteur de données de la solution pour créer des incidents :

Connectez une source de données de solution de sécurité Microsoft.

Sous Créer des incidents : recommandé, sélectionnez Activer pour activer la règle analytique par défaut qui crée automatiquement des incidents depuis des alertes générées dans le service de sécurité connecté. Vous pouvez ensuite modifier cette règle sous Analytique, puis Règles actives.

Important

Si vous ne voyez pas cette section comme indiqué, vous avez fort probablement activé l’intégration des incidents dans votre connecteur Microsoft Defender XDR, ou vous avez intégré Microsoft Sentinel à la plateforme d’opérations de sécurité unifiée dans le portail Microsoft Defender.

Dans les deux cas, cet article ne s’applique pas à votre environnement, car vos incidents sont créés par le moteur de corrélation Microsoft Defender, et non par Microsoft Sentinel.

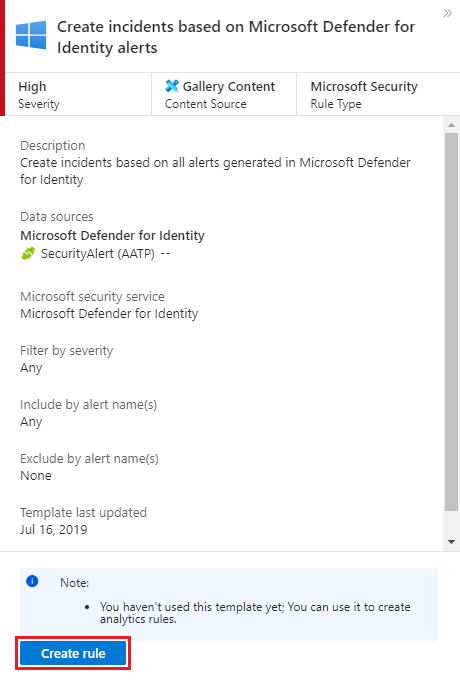

Créer des règles de création d’incidents depuis un modèle de Sécurité Microsoft

Microsoft Sentinel fournit des modèles de règles prêts à l’emploi pour créer des règles de Sécurité Microsoft. Chaque solution source Microsoft a son propre modèle. Par exemple, il en existe un pour Microsoft Defender for Endpoint, un pour Microsoft Defender pour le cloud, et ainsi de suite. Créez une règle depuis chaque modèle qui correspond aux solutions de votre environnement, pour lequel vous souhaitez créer automatiquement des incidents. Modifiez les règles pour définir des options plus spécifiques pour filtrer les alertes qui doivent entraîner des incidents. Par exemple, vous pouvez choisir de créer automatiquement des incidents Microsoft Sentinel uniquement depuis des alertes de niveau de gravité élevé de Microsoft Defender pour Identity.

Dans le menu de navigation de Microsoft Sentinel, sous Configuration, sélectionnez Analyse.

Sélectionnez l’onglet Modèles de règles pour voir tous les modèles de règles d’analyse. Pour trouver d’autres modèles de règles, accédez au hub de contenu dans Microsoft Sentinel.

Filtrez la liste des types de règle de sécurité Microsoft pour afficher les modèles de règle d’analyse de création d’incidents depuis des alertes Microsoft.

Sélectionnez le modèle de règle de la source d’alerte pour laquelle vous souhaitez créer des incidents. Ensuite, dans le volet des détails, sélectionnez Créer une règle.

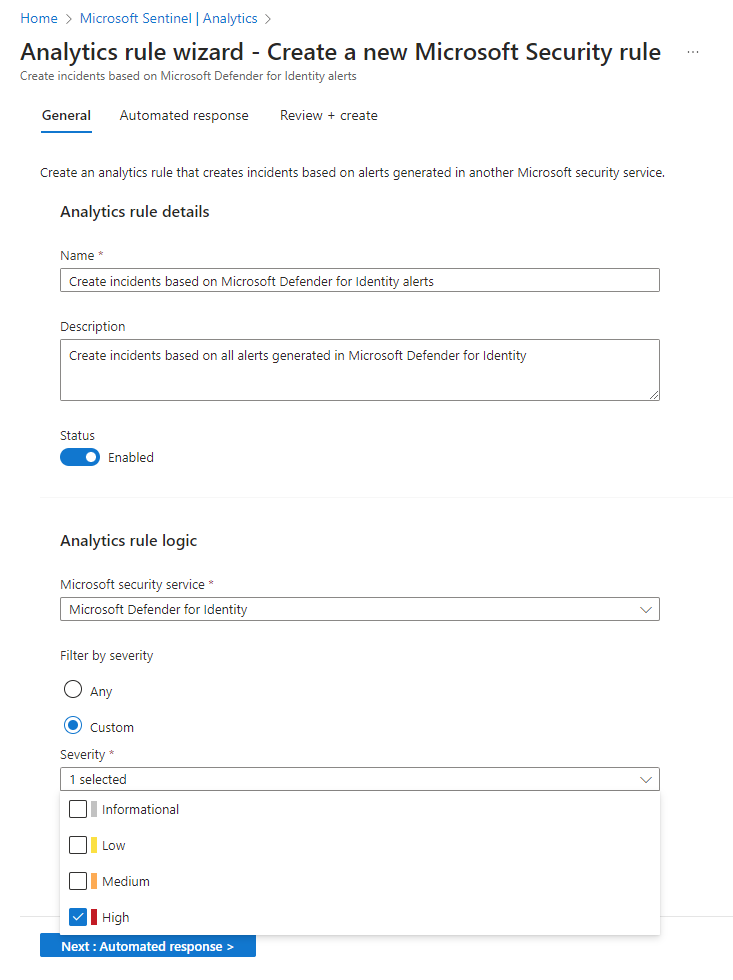

Modifiez les détails de la règle en filtrant les alertes qui vont créer des incidents selon le niveau de gravité d’alerte ou selon le texte contenu dans le nom de l’alerte.

Par exemple, si vous choisissez Microsoft Defender pour Identity dans le champ Service de sécurité Microsoft et que vous choisissez Élevée dans le champ Filtrer par gravité, seules les alertes de sécurité dont le niveau de gravité est élevé créeront automatiquement des incidents dans Microsoft Sentinel.

Comme avec d’autres types de règles d’analyse, sélectionnez l’onglet Réponse automatisée pour définir des règles d’automatisation qui s’exécutent lorsque des incidents sont créés par cette règle.

Créer des règles de création d’incident à partir de zéro

Vous pouvez également créer une règle de sécurité Microsoft qui filtre les alertes de différents services de sécurité Microsoft. Dans la page Analyse, sélectionnez Créer > règle de création d’incidents Microsoft.

Vous pouvez créer plusieurs règles d’analytique Microsoft Sécurité par type de service de sécurité Microsoft. Cela ne crée pas d’incidents en double si vous appliquez des filtres à chaque règle qui s’excluent mutuellement.

Étapes suivantes

- Pour utiliser Microsoft Sentinel, vous devez disposer d’un abonnement à Microsoft Azure. Si vous n’avez pas d’abonnement, vous pouvez vous inscrire à un essai gratuit.

- Découvrez comment intégrer vos données à Microsoft Sentinel et obtenir une visibilité de vos données et des menaces.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour