Effectuer un repérage des menaces de manière proactive et de bout en bout dans Microsoft Sentinel

La chasse aux menaces proactive est un processus où les analystes de sécurité recherchent des menaces non détectées et des comportements malveillants. Ils déterminent sur quoi cibler leurs actions en créant une hypothèse, en recherchant des données et en validant cette hypothèse. Les actions peuvent inclure la création de nouvelles détections, d’une nouvelle veille des menaces ou la mise en place d’un nouvel incident.

Utiliser l’expérience de chasse de bout en bout dans Microsoft Sentinel pour :

- Chassez de manière proactive selon des techniques MITRE spécifiques, selon des activités potentiellement malveillantes, des menaces récentes ou selon votre propre hypothèse personnalisée.

- Utilisez des requêtes de chasse générées par un chercheur de sécurité ou des requêtes de chasse personnalisées pour examiner les comportements malveillants.

- Effectuez vos recherches à l’aide de plusieurs onglets de requête persistante qui vous permettent de conserver le contexte au fil du temps.

- Collectez des preuves, examinez les sources UEBA et annotez vos résultats à l’aide de signets spécifiques.

- Collaborez et documentez vos résultats grâce aux commentaires.

- Agissez sur les résultats en créant de nouvelles règles analytiques, de nouveaux incidents, de nouveaux indicateurs de menace et en exécutant des playbooks.

- Gardez un suivi de vos nouvelles chasses actives et fermées au même endroit.

- Affichez les métriques en fonction d’hypothèses validées et de résultats tangibles.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans licence Microsoft Defender XDR ou E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Pour utiliser la fonctionnalité Hunts, vous devez disposer d’un rôle Microsoft Sentinel intégré ou d’un rôle RBAC Azure personnalisé. Voici les options disponibles :

Assignez l’attribution de rôle Contributeur Microsoft Sentinel intégrée.

En savoir plus sur les rôles dans Microsoft Sentinel, voir Rôles et autorisations Sentinel dans Microsoft Sentinel.Attribuez un rôle RBAC (contrôle d’accès en fonction du rôle) Azure personnalisé avec les autorisations appropriées sous Microsoft.SecurityInsights/hunts.

Pour plus d’informations sur les rôles personnalisés, consultez Rôles personnalisés et rôle RBAC (contrôle d’accès en fonction du rôle) Azure avancé.

Définir votre hypothèse

Définir une hypothèse est un processus flexible et ouvert qui peut inclure n’importe quelle idée que vous souhaitez valider. Voici quelques hypothèses courantes :

- Comportement suspect : examinez les activités potentiellement malveillantes visibles dans votre environnement pour déterminer si une attaque se produit.

- Nouvelle campagne contre les menaces : recherchez les types d’activités malveillantes selon des acteurs, des techniques ou des vulnérabilités de menace récemment découverts. Vous en avez peut-être entendu parler dans un article sur la sécurité.

- Lacunes en détection : augmentez votre couverture de détection à l’aide de la carte MITRE ATT CK pour identifier les lacunes.

Microsoft Sentinel vous offre une flexibilité pour cibler le bon ensemble de requêtes de chasse pour examiner votre hypothèse. Après avoir créé une chasse, démarrez-la avec des requêtes de chasse présélectionnées ou ajoutez des requêtes au fil de votre progression. Voici quelques recommandations pour les requêtes présélectionnées basées sur les hypothèses les plus courantes.

Hypothèse : comportement suspect

Dans Microsoft Sentinel, dans le Portail Azure, sous Gestion du menaces, sélectionnez Chasse.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion des menaces>Chasse.Sélectionnez l’onglet Requêtes. Pour identifier les comportements potentiellement malveillants, exécutez toutes les requêtes.

Sélectionnez Exécuter toutes les requêtes et attendez que les requêtes s’exécutent. Ce processus peut prendre un certain temps.

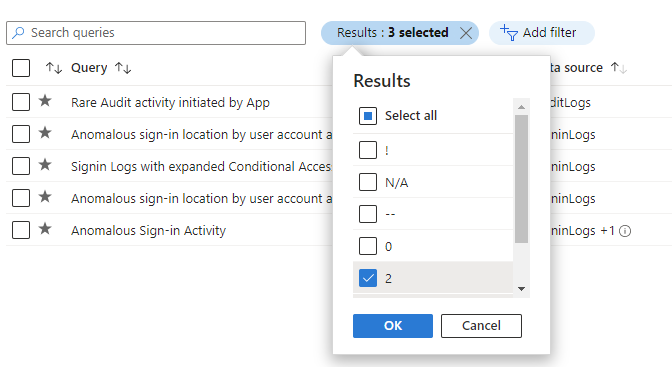

Sélectionnez Ajouter un filtre, puis Résultats>, décochez les valeurs « ! », « N/A », « - » et « 0 » puis >Appliquer

Triez ces résultats selon la colonne Delta des résultats pour voir ce qui a changé récemment. Ces résultats fournissent des conseils initiaux sur la chasse.

Hypothèse : nouvelle campagne de menace

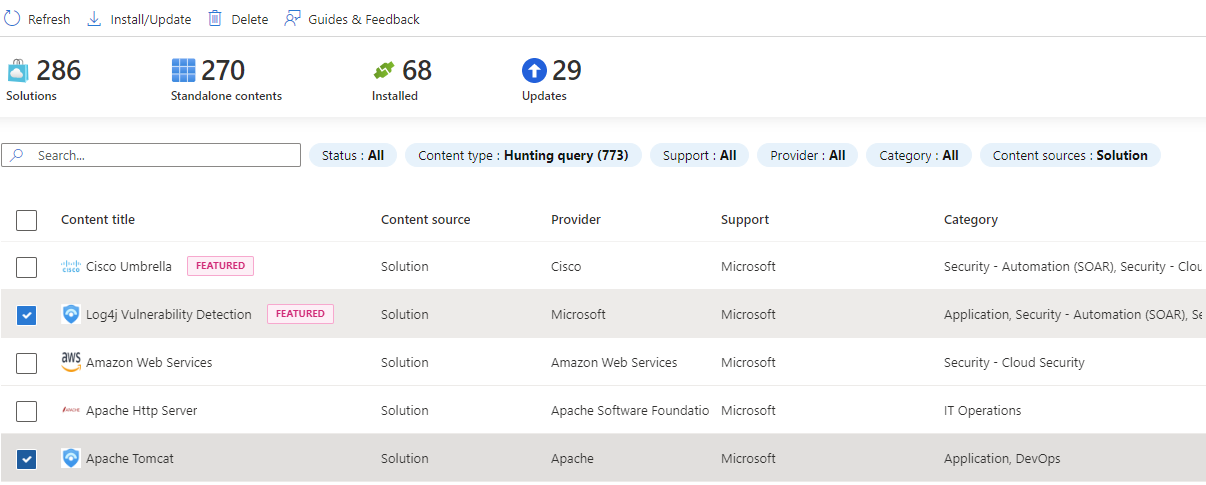

Le hub de contenu offre des solutions basées sur les campagnes de menaces et sur le domaine pour rechercher des attaques spécifiques. Lors des étapes suivantes, vous installez l’un de ces types de solutions.

Allez au hub de contenu.

Installez une solution en matière de campagnes de menaces ou basée sur un domaine comme la détection des vulnérabilités Log4J ou Apache Tomcat.

Une fois la solution installée, dans Microsoft Sentinel, allez à Chasse.

Sélectionnez l’onglet Requêtes.

Recherchez par nom de solution ou filtrez par nom de source de la solution.

Sélectionnez la requête et Exécuter la requête.

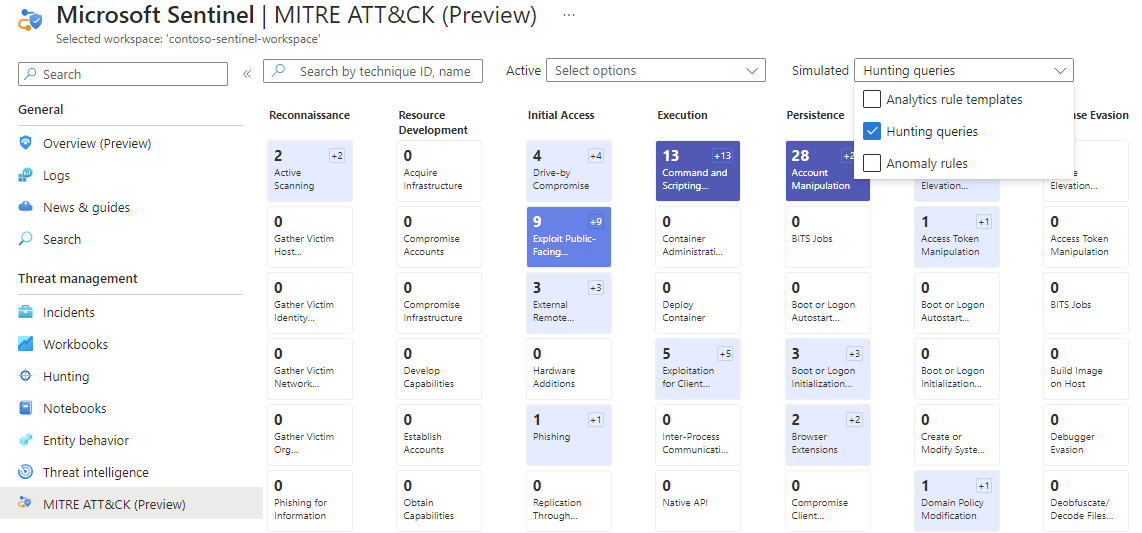

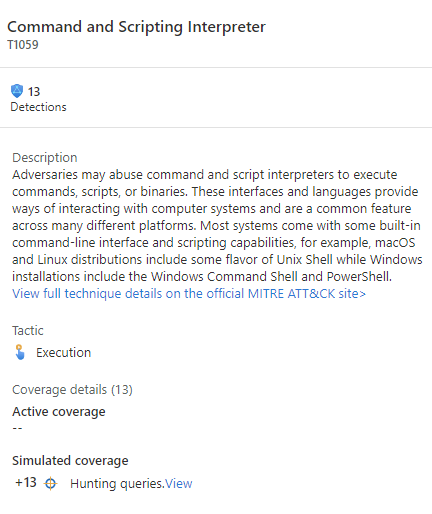

Hypothèse : lacunes en détection

La carte MITRE ATT CK vous aide à identifier des lacunes spécifiques de votre couverture de détection. Utilisez des requêtes de chasse prédéfinies pour des techniques MITRE ATT CK spécifiques comme point de départ pour développer une nouvelle logique de détection.

Accédez à la page MITRE ATT CK (préversion).

Désélectionnez les éléments dans le menu déroulant Actif.

Sélectionnez Requêtes de chasse dans le filtre Simulé pour voir les techniques auxquelles sont associées des requêtes de chasse.

Sélectionnez la carte avec la technique souhaitée.

Sélectionnez le lien Affichage en regard de Requêtes de chasse en bas du volet d’informations. Ce lien vous dirige vers une vue filtrée de l’onglet Requêtes de la page Chasse en fonction de la technique que vous avez sélectionnée.

Sélectionnez toutes les requêtes pour cette technique.

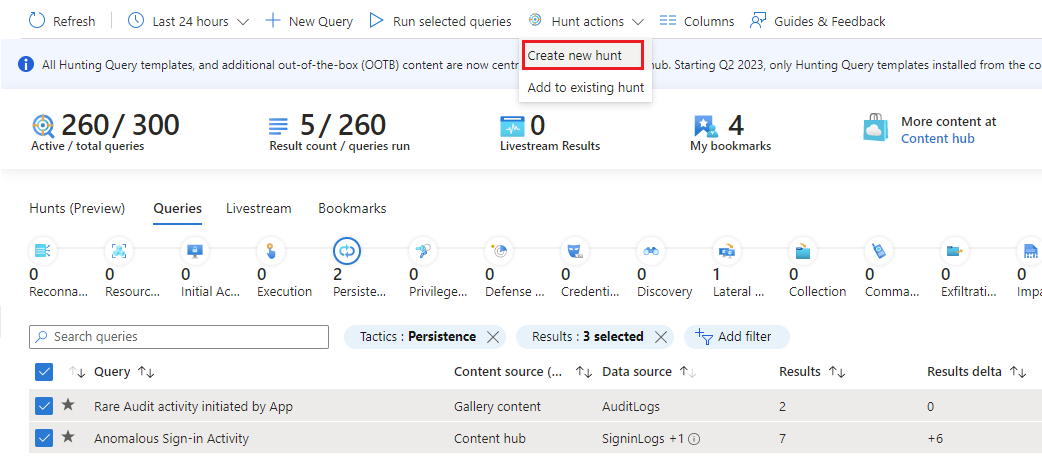

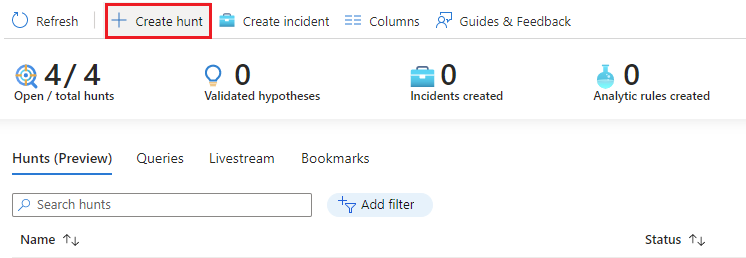

Créer une chasse

Il existe deux méthodes principales pour créer une chasse.

Si vous avez commencé avec une hypothèse où vous avez sélectionné des requêtes, sélectionnez le menu déroulant Actions de chasse, puis >Créer une nouvelle chasse. Toutes les requêtes que vous avez sélectionnées sont clonées pour cette nouvelle chasse.

Si vous n’avez pas encore décidé des requêtes, sélectionnez l’onglet Chasses (préversion) puis Nouvelle chasse pour créer une chasse vide.

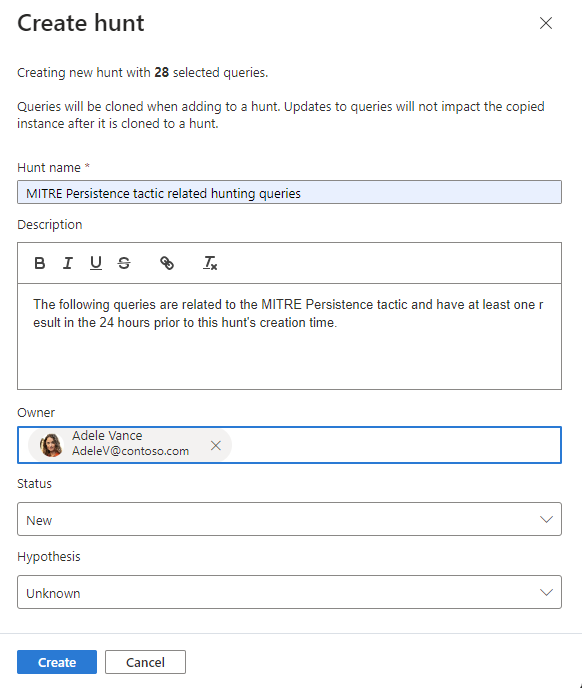

Renseignez le nom de la chasse et les champs facultatifs. La description est l’endroit idéal pour mettre des mots sur votre hypothèse. Le menu déroulant Hypothèse est l’endroit où vous définissez le statut de votre hypothèse de travail.

Sélectionnez Créer pour commencer.

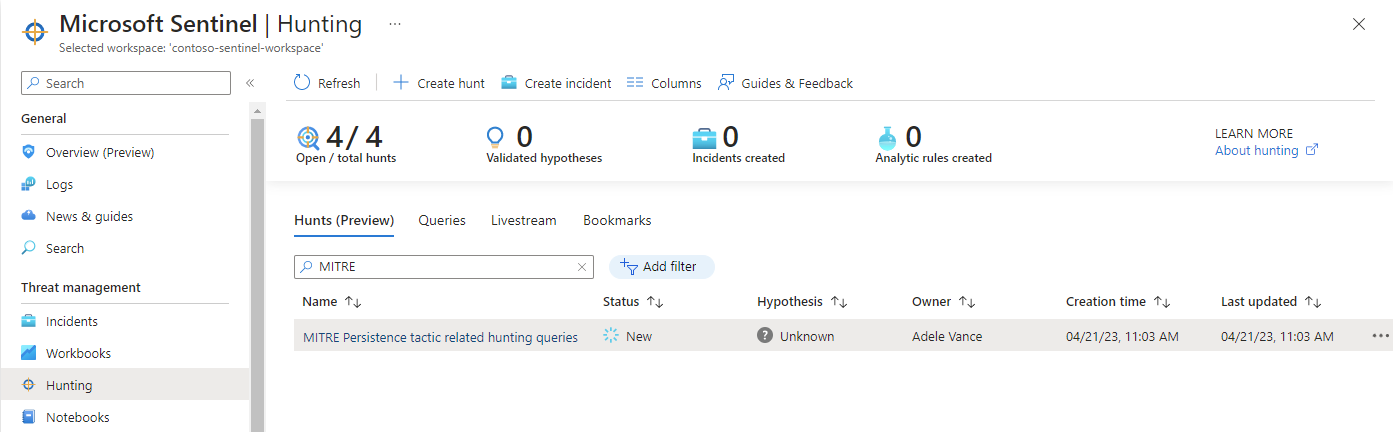

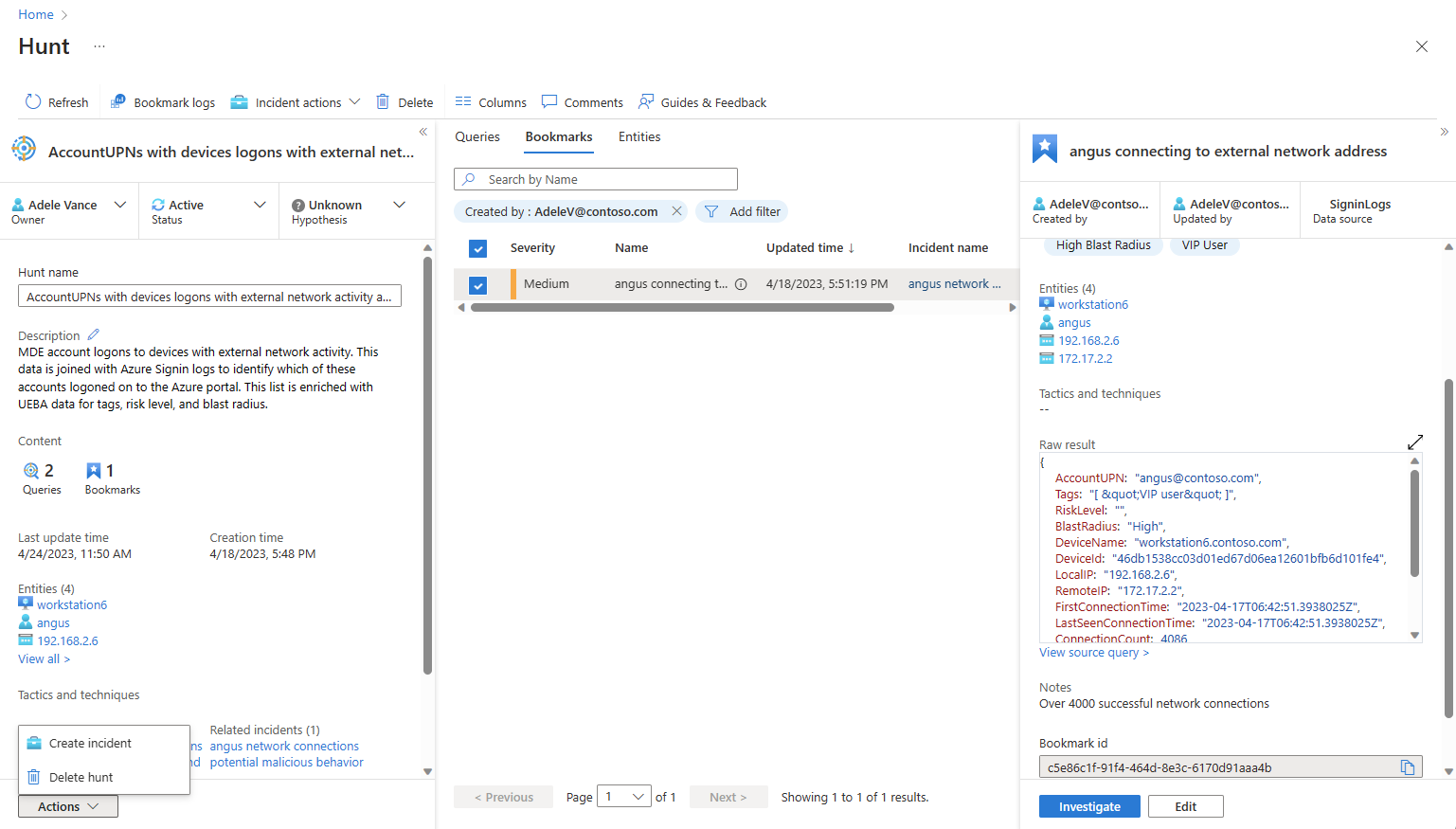

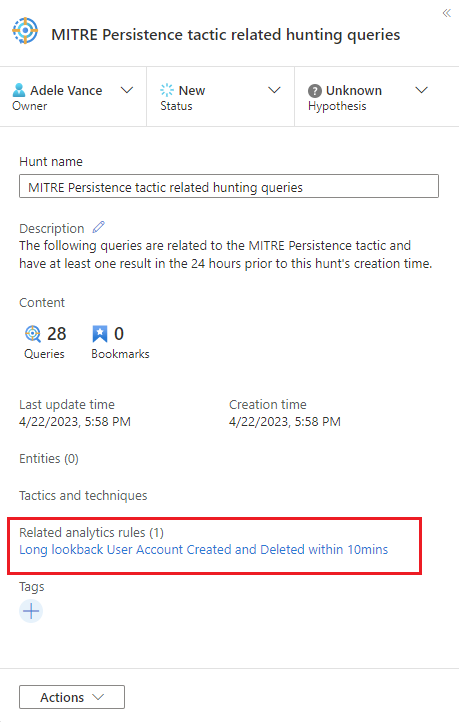

Afficher les détails de la chasse

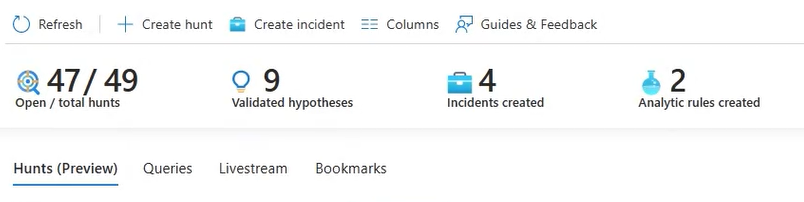

Sélectionnez l’onglet Chasses (préversion) pour afficher votre nouvelle chasse.

Sélectionnez le lien de chasse par nom pour afficher les détails et effectuer des actions.

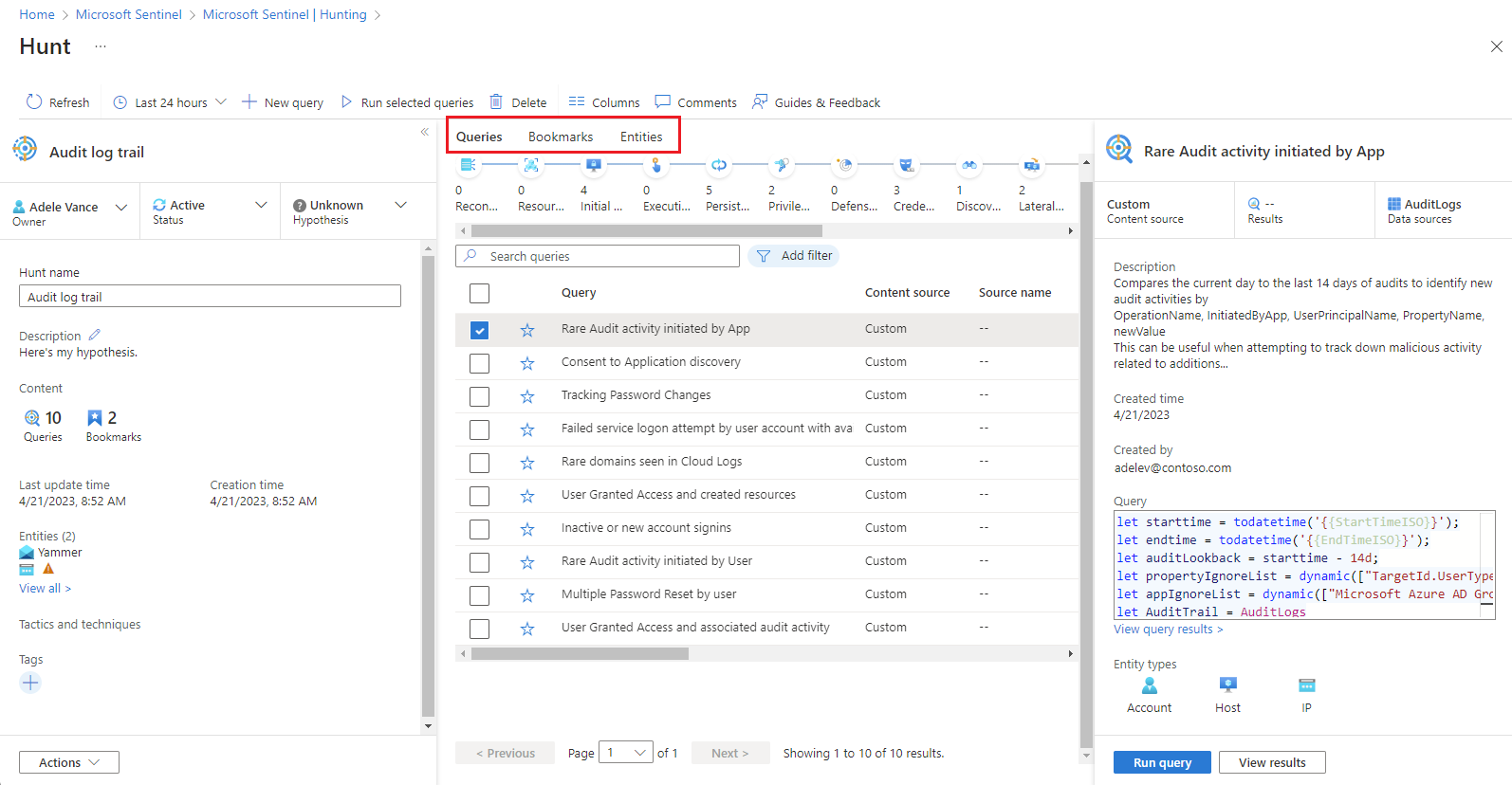

Affichez le volet d’informations contenant le nom de la chasse, la description, le contenu, l’heure de la dernière mise à jour et l’heure de création.

Notez les onglets pour Requêtes, Signets et Entités.

Onglet Requêtes

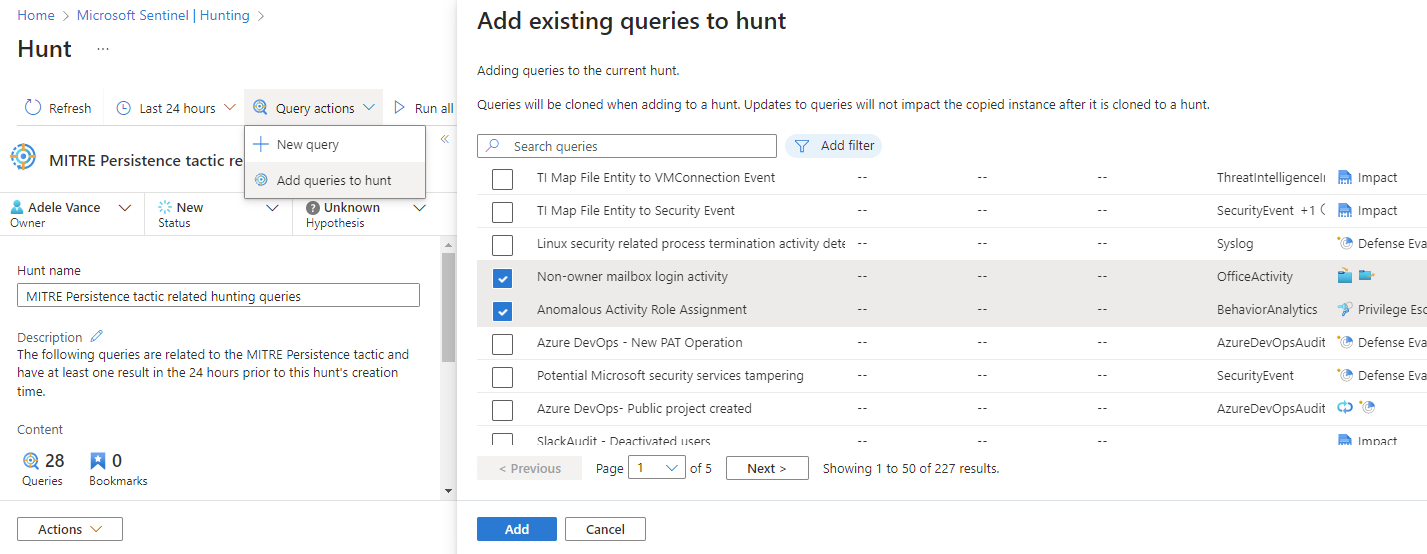

L’onglet Requêtes contient des requêtes de chasse spécifiques à cette chasse. Ces requêtes sont des clones des originaux, indépendamment de tous les autres dans l’espace de travail. Mettez-les à jour ou supprimez-les sans impact sur votre ensemble global de requêtes de chasse ou de requêtes dans le cadre d’autres chasses.

Ajouter une requête à la chasse

- Sélectionnez Actions de requête, puis Ajouter des requêtes à la chasse

- Sélectionnez les requêtes à ajouter.

Exécuter des requêtes

- Sélectionnez

Exécuter toutes les requêtes ou choisissez des requêtes spécifiques, puis sélectionnez

Exécuter toutes les requêtes ou choisissez des requêtes spécifiques, puis sélectionnez  Exécuter les requêtes sélectionnées.

Exécuter les requêtes sélectionnées. - Sélectionnez

Annuler pour annuler l’exécution de la requête à tout moment.

Annuler pour annuler l’exécution de la requête à tout moment.

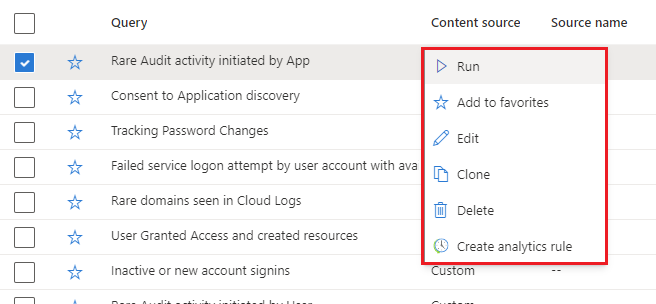

Gérer les requêtes

Cliquez avec le bouton droit sur une requête et sélectionnez l’une des options suivantes dans le menu contextuel :

- Exécuter

- Modifier

- Cloner

- Supprimer

- Créer une règle d’analytique

Ces options se comportent comme la table de requêtes existante dans la page Chasse, sauf que les actions ne s’appliquent que dans cette chasse. Lorsque vous choisissez de créer une règle d’analyse, le nom, la description et la requête KQL sont préremplis lors de la création de la nouvelle règle. Un lien est créé pour afficher la nouvelle règle d’analyse trouvée sous Règles d’analyse associées.

Afficher les résultats

Cette fonctionnalité vous permet d’afficher les résultats des requêtes de chasse dans l’expérience de recherche Log Analytics. À partir de là, analysez vos résultats, affinez vos requêtes et créez des signets pour enregistrer des informations et examiner plus en détail les résultats de chaque ligne.

- Sélectionnez le bouton Afficher les résultats.

- Si vous passez à une autre partie du portail Microsoft Sentinel, et revenez à l’expérience de recherche dans les journaux Log Analytics à partir de la page de chasse, tous vos onglets de requête Log Analytics seront toujours là.

- Ces onglets de requête Log Analytics seront perdus si vous fermez l’onglet du navigateur. Si vous souhaitez conserver les requêtes sur le long terme, vous devez enregistrer la requête, créer une requête de chasse ou la copier dans un commentaire pour une utilisation ultérieure dans la chasse.

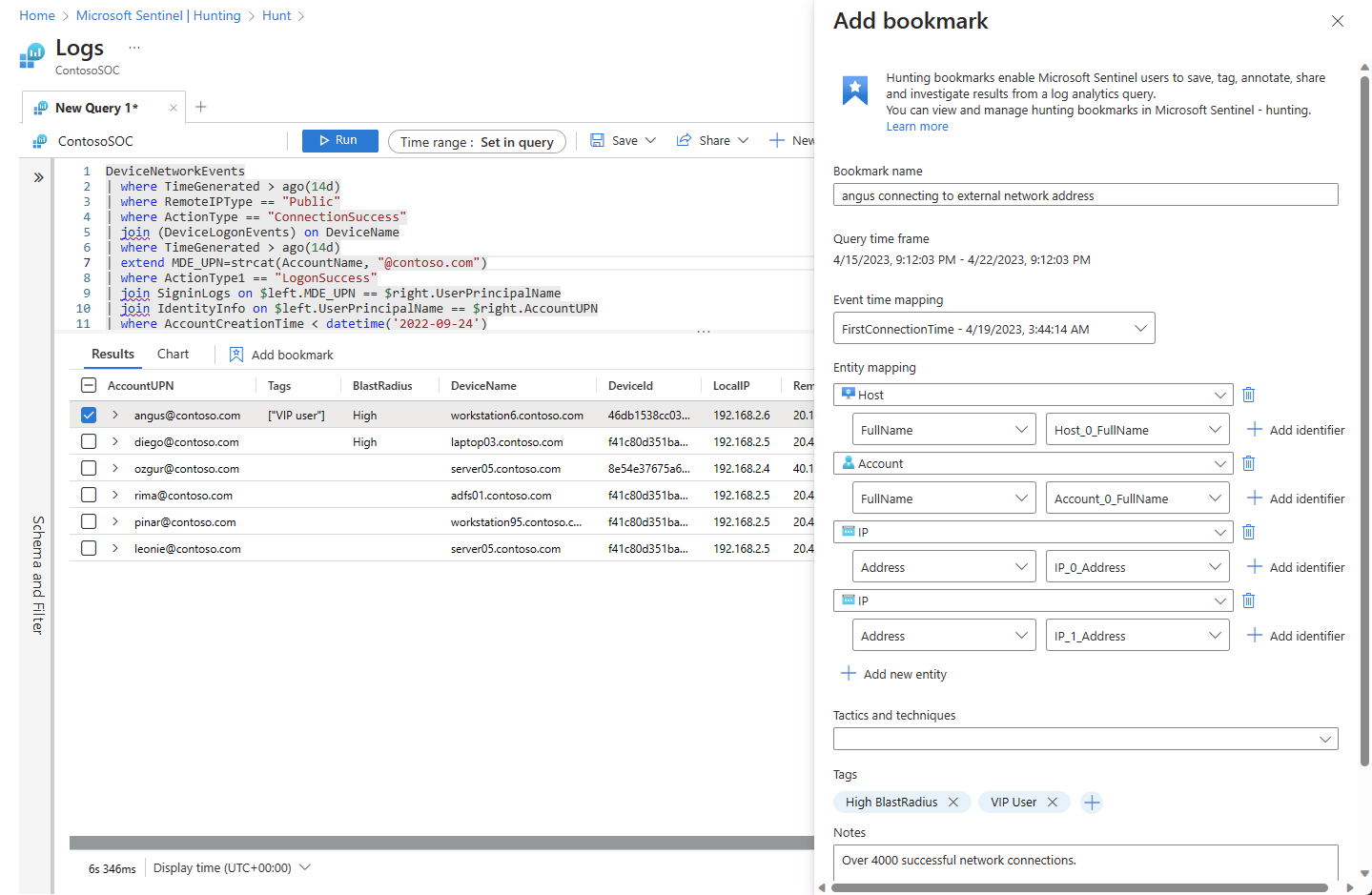

Ajouter un signet

Lorsque vous trouvez des résultats intéressants ou des lignes de données importantes, ajoutez ces résultats à la chasse en créant un signet. Pour plus d’informations, consultez Utiliser des signets de chasse pour les analyses de données.

Sélectionnez la ou les lignes souhaitées.

Au-dessus du tableau des résultats, sélectionnez Ajouter un signet.

Nommez le signet.

Définissez la colonne d’heure de l’événement.

Effectuez un mappage des identificateurs d’entité.

Définissez des tactiques et techniques MITRE.

Ajoutez des balises et des notes.

Les signets conservent les résultats de ligne, la requête KQL et l’intervalle de temps qui ont généré le résultat.

Sélectionnez Créer pour ajouter le signet à la chasse.

Afficher les signets

Accédez à l’onglet signet de la chasse pour voir vos signets.

Sélectionnez un signet souhaité et effectuez les actions suivantes :

- Sélectionnez des liens d’entité pour afficher la page d’entité UEBA correspondante.

- Affichez les résultats bruts, les balises et les notes.

- Sélectionnez Afficher la requête source pour afficher la requête source dans Log Analytics.

- Sélectionnez Afficher les journaux de signets pour afficher le contenu des signets dans la table des signets de chasse Log Analytics.

- Sélectionnez le bouton Examiner pour afficher le signet et les entités liées dans le graphique d’analyse.

- Sélectionnez le bouton Modifier pour mettre à jour les balises, les tactiques et techniques MITRE, et les notes.

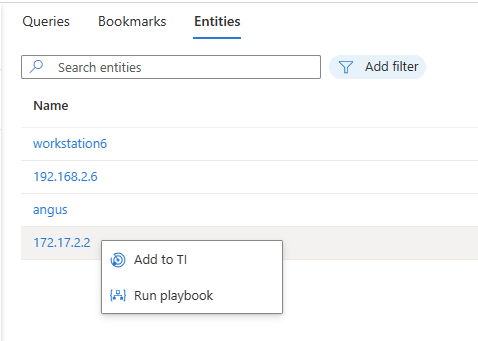

Interagir avec les entités

Accédez à l’onglet Entités de votre chasse pour afficher, rechercher et filtrer les entités contenues dans votre chasse. Cette liste est générée à partir de la liste des entités des signets. L’onglet Entités résout automatiquement les entrées dupliquées.

Sélectionnez des noms d’entités pour consulter la page d’entités UEBA correspondante.

Cliquez avec le bouton droit sur l’entité pour effectuer des actions appropriées selon les types d’entités, telles que l’ajout d’une adresse IP à TI ou l’exécution d’un playbook spécifique à un type d’entité.

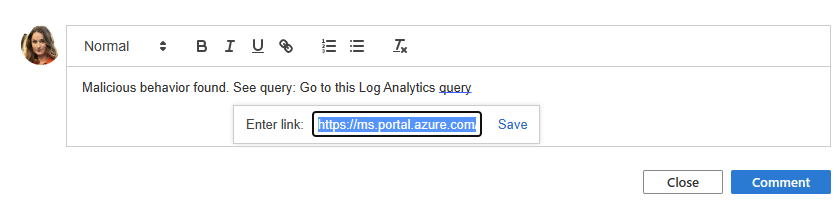

Ajouter des commentaires

Les commentaires sont l’endroit idéal pour collaborer avec des collègues, conserver des notes et faire part de ses résultats.

Sélectionnez

Entrez et mettez en forme votre commentaire dans la zone d’édition.

Ajoutez un résultat de requête en tant que lien pour permettre aux collaborateurs d’assimiler rapidement le contexte.

Sélectionnez le bouton Commentaire pour appliquer vos commentaires.

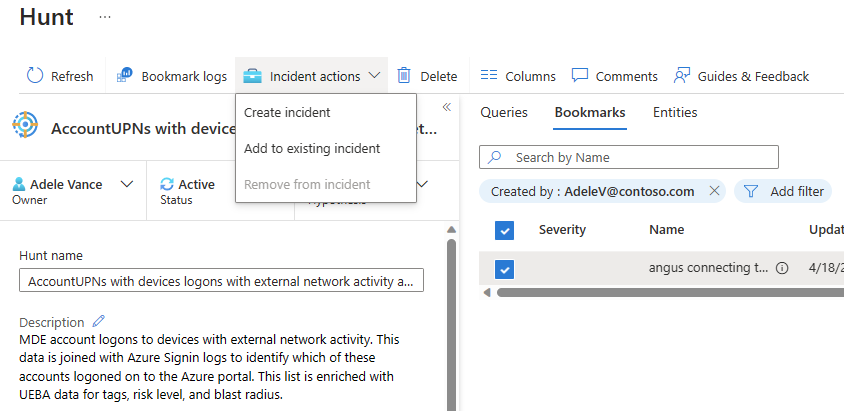

Créer des incidents

Il existe deux choix pour la création d’incidents lors d’une chasse.

Option 1 : Utilisez des signets.

Sélectionnez un ou plusieurs signets.

Sélectionnez le bouton Actions d’incident.

Sélectionnez Créer un incident ou Ajouter à un incident existant

- Pour Créer un incident, suivez les instructions. L’onglet Signets est prérempli avec les signets que vous avez sélectionnés.

- Pour Ajouter à un incident existant, sélectionnez l’incident, puis le bouton Accepter.

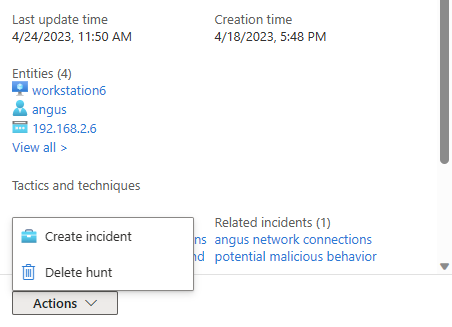

Option 2 : Utilisez les Actions de chasses.

Sélectionnez le menu Actions puis Créer un incident, puis suivez les instructions.

Pendant l’étape Ajouter des signets, utilisez l’action Ajouter un signet pour choisir les signets de la chasse à ajouter à l’incident. Vous êtes limité aux signets qui n’ont été attribués à aucun événement.

Une fois l’incident créé, il est lié sous la liste Incidents associés de cette chasse.

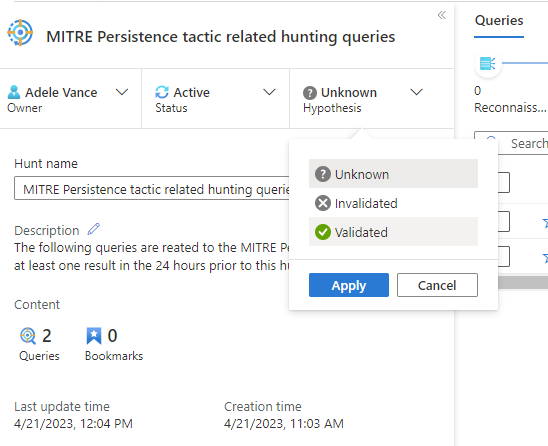

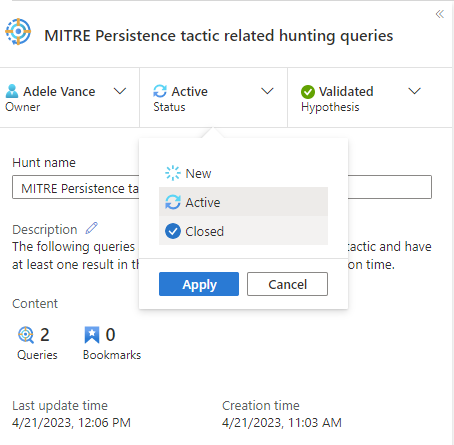

État de la mise à jour

Une fois que vous avez réuni suffisamment de preuves pour valider ou non votre hypothèse, mettez à jour son état.

Lorsque toutes les actions associées à la chasse sont terminées, telles que la création de règles d’analyse, d’incidents ou l’ajout d’indicateurs de compromission (ICS) à TI, fermez la chasse.

Ces mises à jour de statut sont visibles sur la page principale de la chasse et sont utilisées pour le suivi des métriques.

Suivre les métriques

Suivez les résultats tangibles de l’activité d’une chasse à l’aide de la barre de métriques de l’onglet Chasses. Les métriques indiquent le nombre d’hypothèses validées, de nouveaux incidents et de nouvelles règles analytiques. Utilisez ces résultats pour définir des objectifs ou pour célébrer les grandes étapes de votre programme de chasse.

Étapes suivantes

Dans cet article, vous avez appris à analyser une chasse à l’aide de la fonctionnalité chasses de Microsoft Sentinel.

Pour plus d’informations, consultez l’article suivant :