Examiner les incidents avec Microsoft Sentinel

Important

Les fonctionnalités indiquées sont disponibles en préversion. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Cet article vous aide à enquêter sur les incidents avec Microsoft Sentinel. Après avoir connecté vos sources de données à Microsoft Sentinel, vous souhaitez être averti en cas d’activité suspecte. Pour permettre cela, Microsoft Sentinel vous permet de créer des règles d’analytique avancées qui génèrent des incidents que vous pouvez affecter et examiner.

Cet article couvre les points suivants :

- Investiguer les incidents

- Utiliser le graphique d’examen

- Répondre aux menaces

Un incident peut inclure plusieurs alertes. C’est une agrégation de toutes les preuves pertinentes pour une investigation spécifique. Un incident est créé en fonction des règles d’analytique que vous avez créées sur la page Analytics. Les propriétés relatives aux alertes, telles que l’état et la gravité, sont définies au niveau de l’incident. Après avoir informé Microsoft Sentinel des types de menaces que vous recherchez et de comment les trouver, vous pouvez surveiller les menaces détectées en étudiant des incidents.

Prérequis

Vous ne pourrez examiner l’incident que si vous avez utilisé les champs de mappage d’entité lorsque vous avez configuré votre règle d’analytique. Le graphique d’examen requiert que votre incident d’origine comprenne des entités.

Si vous avez un utilisateur invité qui doit attribuer des incidents, l’utilisateur doit se voir attribuer le rôle Lecteur de répertoire dans votre locataire Microsoft Entra. Les utilisateurs ordinaires (non invités) se voient attribuer ce rôle par défaut.

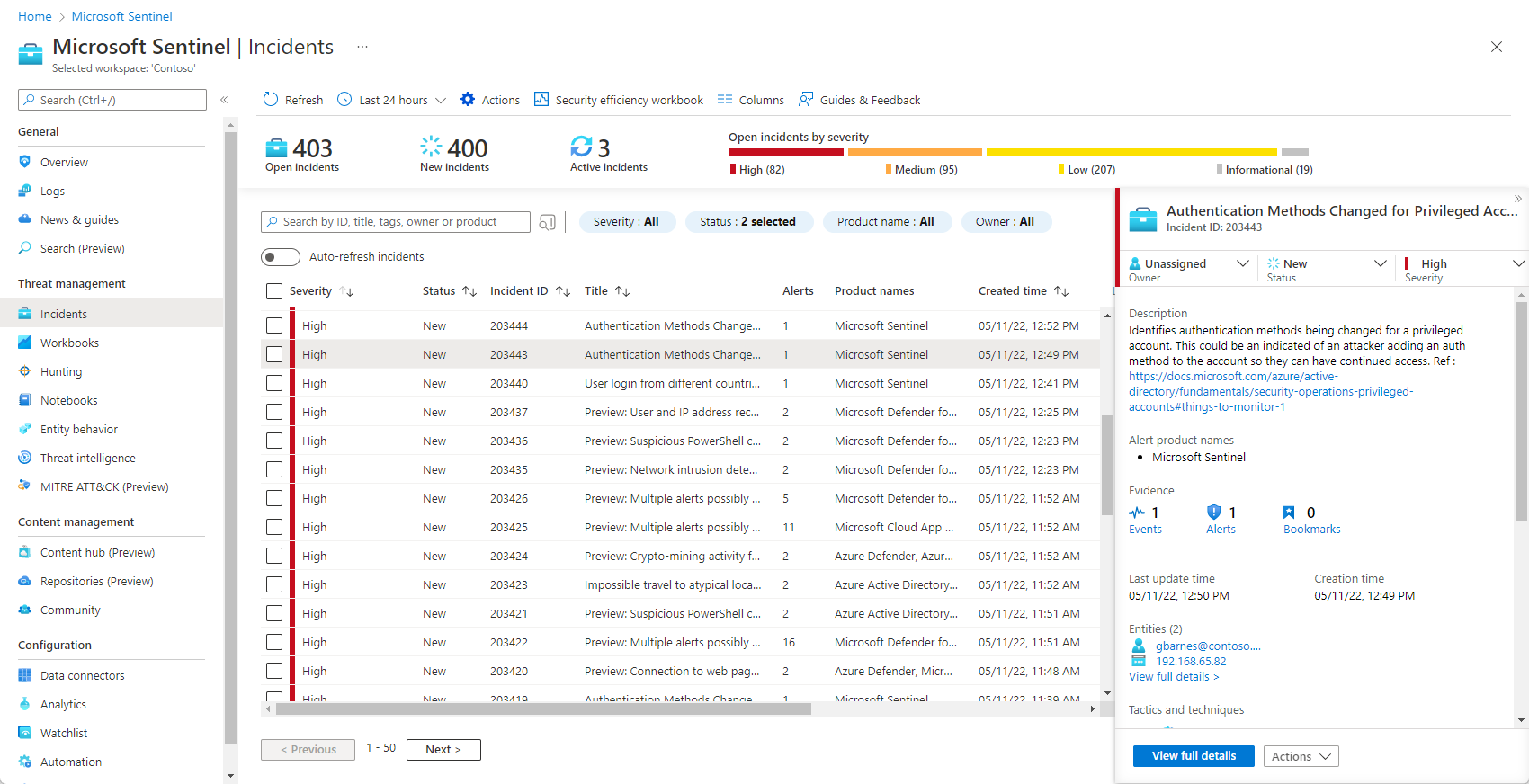

Comment examiner les incidents

Sélectionnez Incidents. La page Incidents vous indique le nombre d’incidents que vous avez, et s’ils sont nouveaux, actifs ou fermés. Pour chaque incident, vous pouvez voir l’heure à laquelle il s’est produit et son état. Examinez la gravité de décider quels incidents gérer en premier.

Vous pouvez filtrer les incidents selon les besoins, par état ou par gravité par exemple. Pour plus d’informations, consultez Rechercher des incidents.

Pour commencer un examen, sélectionnez un incident spécifique. À droite, vous pouvez voir des informations détaillées sur l’incident, y compris sa gravité, le résumé du nombre d’entités impliquées, les événements bruts qui ont déclenché cet incident, l’ID unique de l’incident et toutes les tactiques ou techniques MITRE ATT&CK mappées.

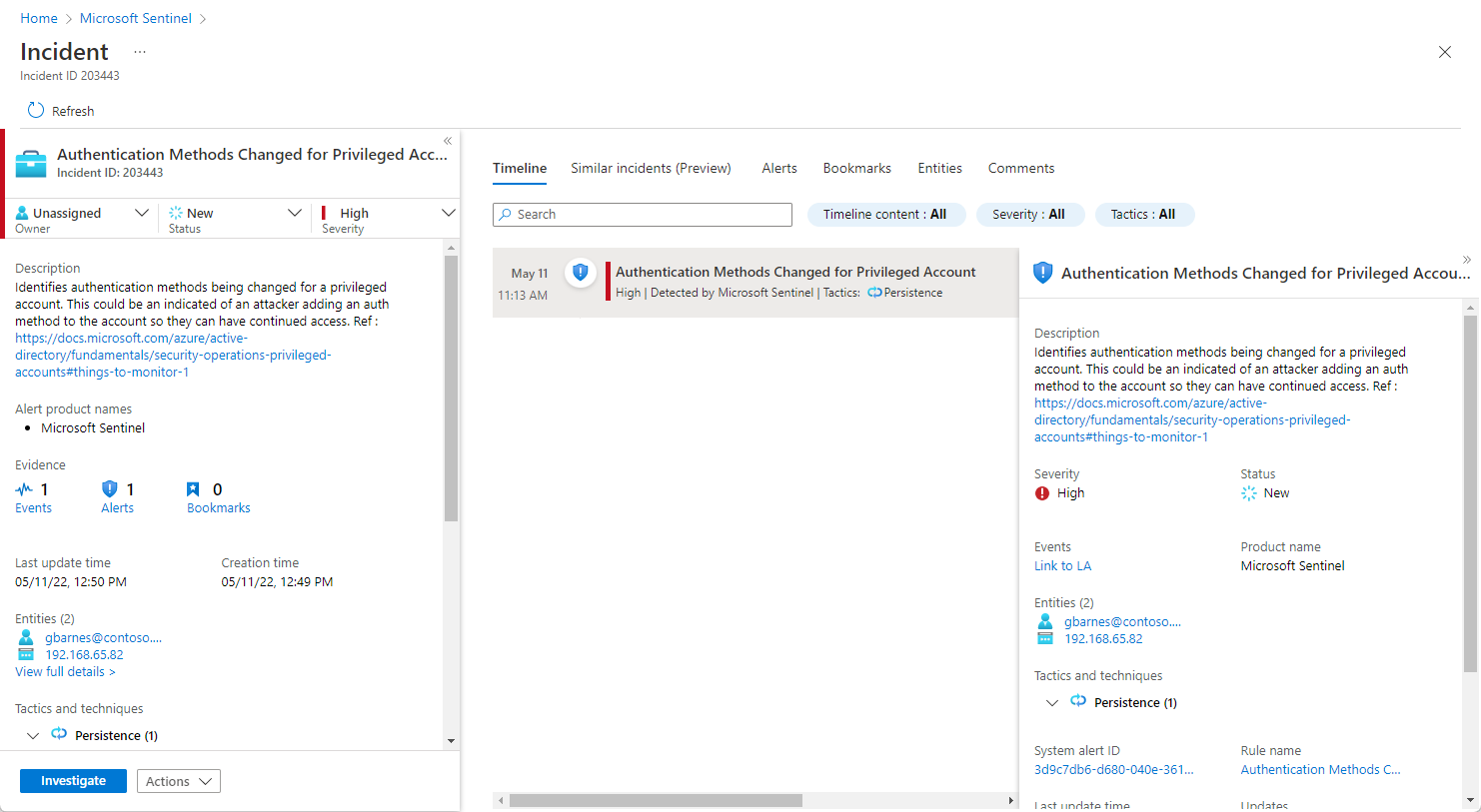

Pour afficher plus de détails sur les alertes et les entités de l’incident, sélectionnez Afficher tous les détails dans la page incident et passez en revue les onglets pertinents qui résument les informations sur l’incident.

Sous l’onglet Chronologie, passez en revue la chronologie des alertes et des signets dans l’incident, qui peut vous aider à reconstruire la chronologie de l’activité d’un attaquant.

Dans l’onglet Incidents similaires (préversion), vous verrez une collection de jusqu’à 20 autres incidents qui ressemblent le plus à l’incident actuel. Ceci vous permet de voir l’incident dans un contexte plus large et vous aide à diriger votre investigation. Découvrez ci-dessous plus d’informations sur les incidents similaires.

Dans l’onglet Alertes, passez en revue les alertes incluses dans cet incident. Vous pouvez voir toutes les informations pertinentes sur les alertes : les règles d’analytique qui les ont produites, le nombre de résultats retournés par la requête et la possibilité d’exécuter des playbooks sur les alertes. Pour aller encore plus en détail dans l’incident, sélectionnez le nombre d’Événements. Cela ouvre la requête ayant généré les résultats et les événements ayant déclenché l’alerte dans Log Analytics.

Dans l’onglet Signets, vous voyez les signets que vous ou d’autres enquêteurs avez liés à cet incident. En savoir plus sur les signets.

Dans l’onglet Entités, vous pouvez voir toutes les entités que vous avez mappées dans le cadre de la définition de la règle d’alerte. Ce sont les objets qui ont joué un rôle dans l’incident, que ce soient des utilisateurs, des appareils, des adresses, des fichiers ou des objets d’autres types.

Enfin, sous l’onglet Commentaires, vous pouvez ajouter vos commentaires sur l’investigation et voir les commentaires faits par d’autres analystes et investigateurs. En savoir plus sur les commentaires.

Si vous enquêtez activement sur un incident, il est judicieux de définir l’état de l’incident sur Actif jusqu’à ce que vous le fermiez.

Les incidents peuvent être assignés à un utilisateur ou à un groupe spécifique. Pour chaque incident, vous pouvez affecter un propriétaire, en définissant le champ Propriétaire. Tous les incidents ne sont pas assignés lorsqu’ils sont créés. Vous pouvez également ajouter des commentaires afin que d’autres analystes soient en mesure de comprendre ce que vous avez étudié et ce que sont les préoccupations liées à l’incident.

Les utilisateurs et groupes récemment sélectionnés s’affichent en haut de la liste déroulante illustrée.

Sélectionnez Examiner pour afficher la carte d’examen.

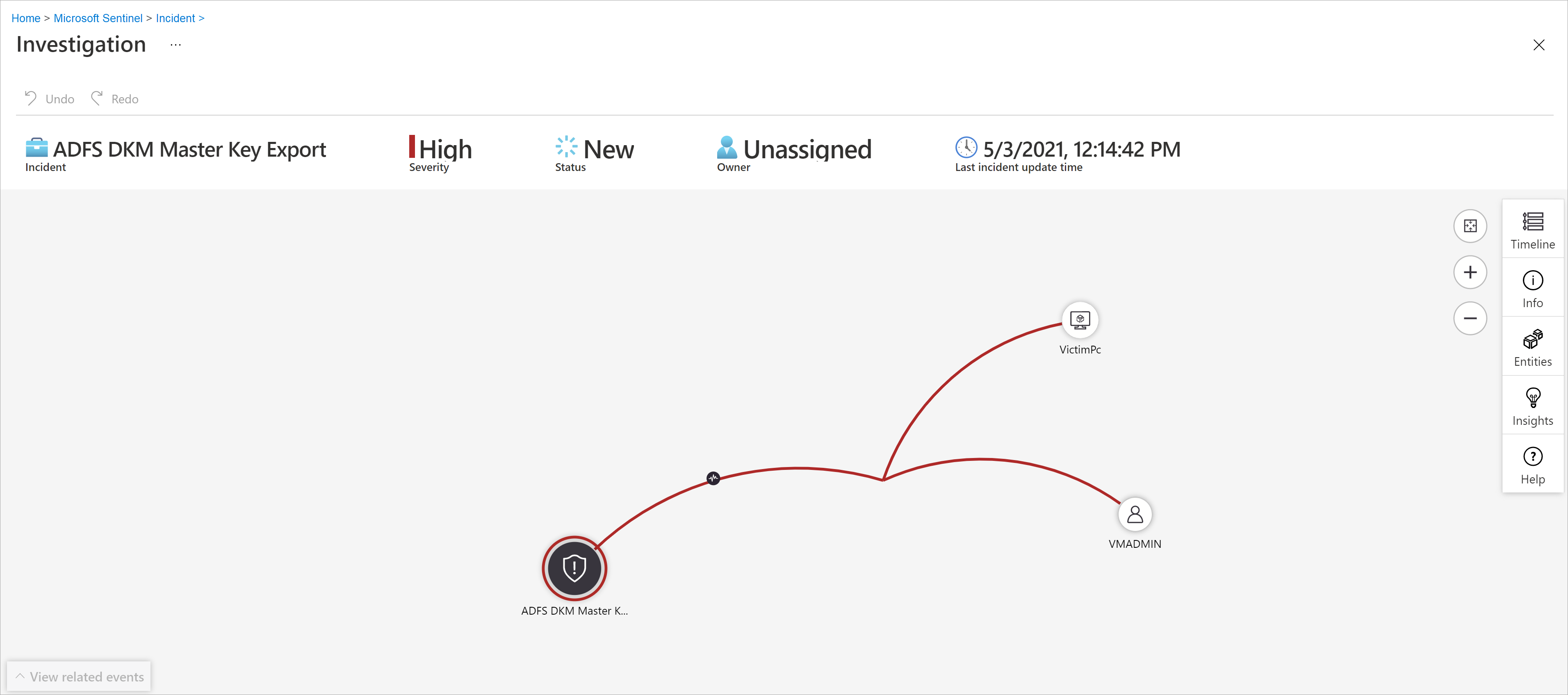

Utiliser le graphique d’examen pour approfondir les recherches

Le graphique d’examen permet aux analystes de poser les bonnes questions pour chaque examen. Le graphique d’examen vous aide à comprendre l’étendue et à identifier la cause racine d’une menace de sécurité potentielle en mettant en corrélation les données pertinentes avec toute entité impliquée. Vous pouvez explorer plus en détail toutes les entités présentées dans le graphique en les sélectionnant et en choisissant entre les différentes options de développement.

Le graphique d’examen vous fournit les éléments suivants :

Contexte visuel des données brutes : Le graphique visuel en direct affiche les relations entre les entités extraites automatiquement des données brutes. Cela vous permet de visualiser aisément les connexions entre les différentes sources de données.

Découverte de l’étendue d’examen complète : Étendez la portée de votre examen à l’aide de requêtes d’exploration intégrées pour découvrir toute la portée d’une violation de la sécurité.

Étapes d’examen intégrées : Utilisez les options d’exploration prédéfinies pour vous assurer que vous posez les bonnes questions en face à une menace.

Pour utiliser le graphique d’examen :

Sélectionnez un incident, puis Examiner. Vous accédez au graphique d’examen. Le graphique fournit une carte illustrant les entités directement connectées à l’alerte et à chaque ressource connectée.

Important

Vous ne pourrez examiner l’incident que si vous avez utilisé les champs de mappage d’entité lorsque vous avez configuré votre règle d’analytique. Le graphique d’examen requiert que votre incident d’origine comprenne des entités.

Microsoft Sentinel prend actuellement en charge l’examen des incidents survenus au cours des 30 derniers jours.

Sélectionnez une entité pour ouvrir le volet Entités et consulter les informations y afférentes.

Élargissez votre examen en survolant chaque entité pour afficher une liste de questions conçues par nos experts et analystes en sécurité par type d’entité afin d’approfondir votre examen. Nous appelons ces options des requêtes d’exploration.

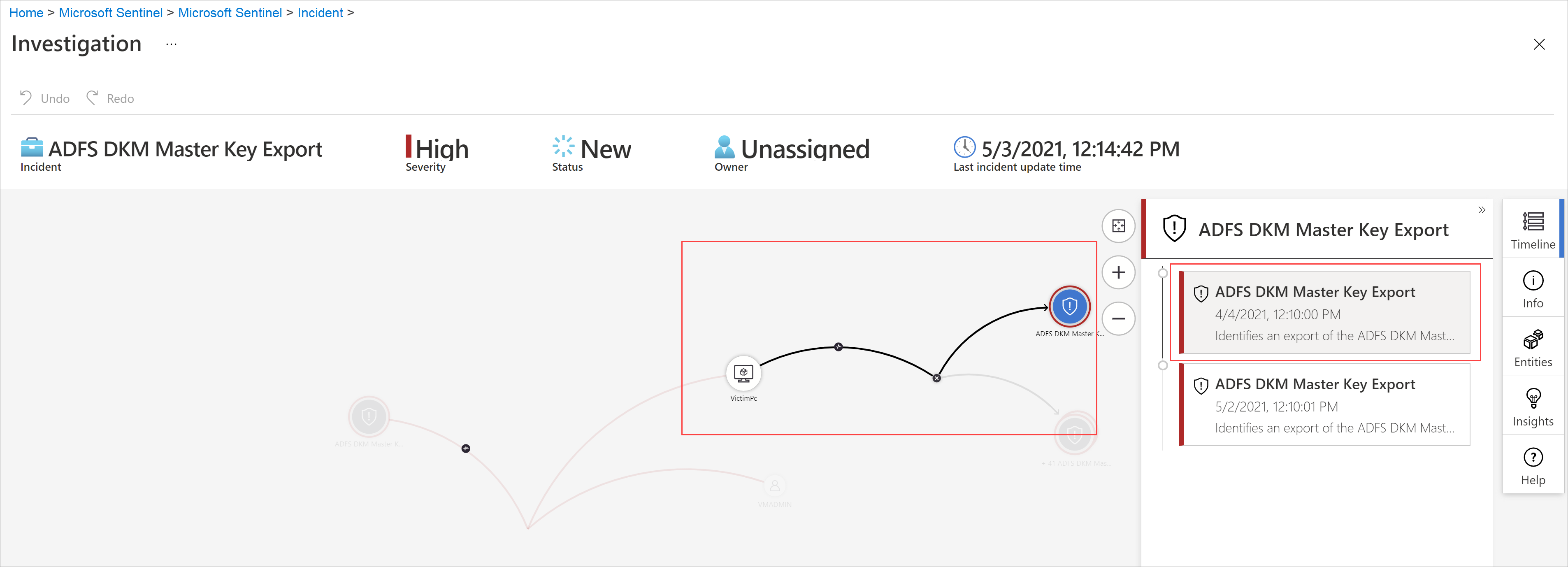

Par exemple, vous pouvez demander les alertes associées. Si vous sélectionnez une requête d’exploration, les droits résultants sont rajoutés au graphique. Dans cet exemple, la sélection d’Alertes associées a renvoyé les alertes suivantes dans le graphique :

Vous voyez que les alertes associées apparaissent connectées à l’entité par des lignes en pointillés.

Pour chaque requête d’exploration, vous pouvez sélectionner l’option permettant d’ouvrir les résultats bruts de l’événement et la requête utilisée dans Log Analytics, en sélectionnant Événements> .

Pour comprendre l’incident, le graphique vous donne une chronologie parallèle.

Pointez sur la chronologie pour voir quels éléments du graphique se sont produits à un moment donné.

Cibler votre investigation

Découvrez comment élargir ou restreindre l’étendue de votre investigation en ajoutant des alertes à vos incidents ou en supprimant des alertes des incidents.

Incidents similaires (préversion)

En tant qu’analyste des opérations de sécurité, lors de l’examen d’un incident, vous voudrez prêter attention à son contexte plus large. Par exemple, vous voudrez voir si d’autres incidents de ce genre se sont produits auparavant ou se produisent actuellement.

Vous voudrez identifier des incidents simultanés qui pourraient faire partie de la même stratégie d’attaque plus large.

Vous voudrez identifier des incidents similaires dans le passé, pour les utiliser comme points de référence pour votre investigation actuelle.

Vous voudrez identifier les propriétaires des incidents similaires passés, pour trouver les personnes dans votre SOC qui peuvent fournir plus de contexte ou à qui vous pouvez faire remonter l’investigation.

L’onglet Incidents similaires dans la page Détails de l’incident, désormais en préversion, présente jusqu’à 20 autres incidents qui sont les plus similaires à l’incident actuel. La similarité est calculée par des algorithmes Microsoft Sentinel internes, et les incidents sont triés et affichés dans l’ordre décroissant de similarité.

Calcul de la similarité

Il existe trois critères d’après lesquels la similarité est déterminée :

Entités similaires : Un incident est considéré comme similaire à un autre incident s’ils incluent les mêmes entités. Plus deux incidents ont d’entités en commun, plus ils sont considérés comme similaires.

Règle similaire : Un incident est considéré comme similaire à un autre incident s’ils ont été créés par la même règle d’analytique.

Détails des alertes similaires : Un incident est considéré comme similaire à un autre incident s’ils partagent le même titre, le même nom de produit et/ou des détails personnalisés.

Les raisons pour lesquelles un incident apparaît dans la liste des incidents similaires sont affichées dans la colonne Raison de la similarité. Pointez sur l’icône Informations pour afficher les éléments communs (entités, nom de la règle ou détails).

Période de similarité

La similarité de l’incident est calculée en fonction des données des 14 jours précédant la dernière activité de l’incident, qui correspond à l’heure de fin de l’alerte la plus récente dans l’incident.

La similarité des incidents est recalculée chaque fois que vous entrez dans la page des détails de l’incident : les résultats peuvent donc varier entre les sessions si de nouveaux incidents ont été créés ou mis à jour.

Commenter les incidents

En tant qu’analyste d’opérations de sécurité, lors de l’examen d’un incident, vous souhaiterez documenter minutieusement les étapes que vous suivez, à la fois pour garantir la précision des rapports destinés à la direction et pour permettre une collaboration et une collaboration homogènes entre collègues. À cette fin, Microsoft Sentinel vous offre un environnement de commentaires enrichi.

Une autre chose importante que vous pouvez faire avec les commentaires est l’enrichissement automatique de vos incidents. Quand vous exécutez un playbook sur un incident qui extrait des informations pertinentes de sources externes (par exemple, la vérification de la présence d’un programme malveillant dans un fichier sur VirusTotal), vous pouvez faire en sorte que le playbook place la réponse de la source externe, ainsi que toute autre information que vous définissez, dans les commentaires de l’incident.

Les commentaires sont simples à utiliser. Vous y accédez via l’onglet Commentaires sur la page des détails de l’incident.

Forum aux questions

Il y a plusieurs considérations à prendre en compte lors de l’utilisation de commentaires d’incident. La liste de questions suivante pointe vers ces considérations.

Quels sont les types d’entrée pris en charge ?

Texte : les commentaires dans Microsoft Sentinel prennent en charge les entrées de texte en texte brut, HTML de base et Markdown. Vous pouvez également coller des données texte, HTML et Markdown copiées dans la fenêtre de commentaire.

Images : vous pouvez insérer des liens vers des images dans des commentaires et les images s’afficheront inline, mais elles doivent déjà être hébergées dans un emplacement accessible publiquement, tel que Dropbox, OneDrive, Google Drive etc. Les images ne peuvent pas être chargées directement sur les commentaires.

Existe-t-il une taille limite pour les commentaires ?

Par commentaire : un seul commentaire peut contenir jusqu’à 30 000 caractères.

Par incident : un seul incident peut contenir jusqu’à 100 commentaires.

Notes

La taille limite d’un enregistrement d’incident unique dans la table SecurityIncident de Log Analytics est de 64 Ko. Si cette limite est dépassée, les commentaires (à partir du plus ancien) sont tronqués, ce qui peut affecter les commentaires qui s’affichent dans les résultats de la recherche avancée.

Les enregistrements d’incidents réels dans la base de données des incidents ne sont pas affectés.

Qui peut modifier ou supprimer des commentaires ?

Modification : seul l’auteur d’un commentaire a l’autorisation de le modifier.

Suppression : seuls les utilisateurs ayant le rôle Collaborateur Microsoft Sentinel ont l’autorisation de supprimer des commentaires. Même l’auteur du commentaire doit avoir ce rôle pour pouvoir le supprimer.

Clôture d’un incident

Une fois que vous avez résolu un incident particulier (par exemple, lorsque votre investigation a atteint sa conclusion), vous devez définir son état sur Clôturé. Dans ce cas, vous êtes invité à classer l’incident en spécifiant la raison pour laquelle vous le clôturez. Cette étape est obligatoire. Cliquez sur Sélectionner la classification, puis choisissez l’une des options suivantes dans la liste déroulante :

- Vrai positif – activité suspecte

- Positif bénin – suspect, mais attendu

- Faux positif – logique d’alerte incorrecte

- Faux positif – données incorrectes

- Indéterminé

Pour plus d’informations sur les faux positifs et les positifs bénins, consultez Gérer les faux positifs dans Microsoft Sentinel.

Après avoir choisi la classification appropriée, ajoutez un texte descriptif dans le champ Commentaire. Cela vous sera utile dans l’éventualité où vous devriez revenir à cet incident. Lorsque vous avez terminé, cliquez sur Appliquer pour clôturer l’incident.

Rechercher des incidents

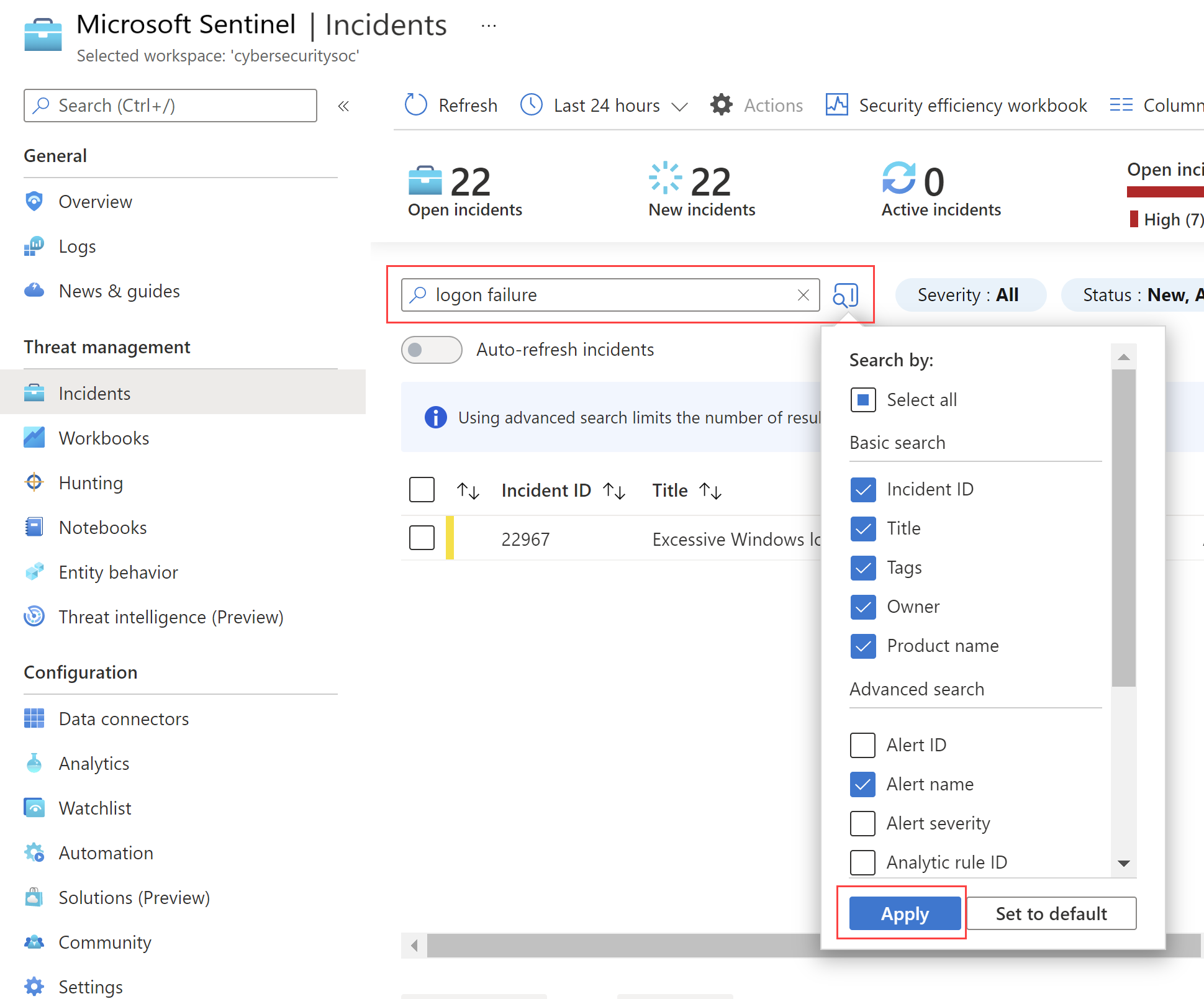

Pour trouver rapidement un incident spécifique, entrez une chaîne de recherche dans la zone de recherche au-dessus de la grille des incidents et appuyez sur Entrée pour modifier la liste des incidents affichée en conséquence. Si votre incident n’est pas dans les résultats, affinez votre recherche avec les options de recherche avancée.

Pour modifier les paramètres de recherche, sélectionnez le bouton Rechercher, puis sélectionnez les paramètres où vous souhaitez exécuter votre recherche.

Par exemple :

Par défaut, les recherches d’incidents se font uniquement avec les valeurs ID d’incident, Titre, Étiquettes, Propriétaires et Nom du produit. Dans le volet de recherche, faites défiler la liste pour sélectionner un ou plusieurs autres paramètres à rechercher, puis sélectionnez Appliquer pour mettre à jour les paramètres de recherche. Sélectionner Revenir au paramètre par défaut réinitialise les paramètres sélectionnés vers l’option par défaut.

Notes

Les recherches dans le champ Propriétaire prennent en charge les noms et les adresses e-mail.

L’utilisation des options de recherche avancées modifie le comportement de recherche comme suit :

| Comportement de la recherche | Description |

|---|---|

| Couleur du bouton de recherche | La couleur du bouton de recherche change en fonction des types de paramètres utilisés dans la recherche.

|

| Actualisation automatique | L’utilisation de paramètres de recherche avancée vous empêche de sélectionner l’actualisation automatique de vos résultats. |

| Paramètres d’entité | Tous les paramètres d’entité sont pris en charge pour les recherches avancées. Lors de la recherche dans n’importe quel paramètre d’entité, la recherche s’exécute dans tous les paramètres d’entité. |

| Rechercher des chaînes | La recherche d’une chaîne de mots comprend tous les mots de la requête de recherche. Les chaînes de recherche respectent la casse. |

| Prise en charge de l’espace de travail croisé | Les recherches avancées ne sont pas prises en charge pour les vues entre espaces de travail. |

| Nombre de résultats de recherche affichés | Lorsque vous utilisez des paramètres de recherche avancée, seuls 50 résultats sont affichés à la fois. |

Conseil

Si vous ne parvenez pas à trouver l’incident que vous recherchez, supprimez les paramètres de recherche pour étendre votre recherche. Si votre recherche aboutit à un trop grand nombre d’éléments, ajoutez des filtres pour affiner vos résultats.

Étapes suivantes

Dans cet article, vous avez appris à commencer à examiner les incidents à l’aide de Microsoft Sentinel. Pour plus d'informations, consultez les pages suivantes :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour