Préparer plusieurs espaces de travail et tenants dans Microsoft Sentinel

Pour préparer votre déploiement, vous devez déterminer si une architecture de plusieurs espaces de travail est pertinente pour votre environnement. Dans cet article, vous allez découvrir comment Microsoft Sentinel peut s’étendre à plusieurs espaces de travail et tenants afin de déterminer si cette capacité répond aux besoins de votre organisation. Cet article fait partie du guide de déploiement de Microsoft Sentinel.

Si vous avez décidé de configurer votre environnement pour qu’il s’étende sur plusieurs espaces de travail, consultez Étendre Microsoft Sentinel sur plusieurs espaces de travail et locataires et Gérer de manière centralisée plusieurs espaces de travail Log Analytics activés pour Microsoft Sentinel avec le gestionnaire d’espaces de travail. Si votre organisation envisage d’intégrer la plateforme d’opérations de sécurité unifiée Microsoft sur le portail Defender, consultez Gestion multilocataire Microsoft Defender.

La nécessité d’utiliser plusieurs espaces de travail

Lorsque vous intégrez Microsoft Sentinel, votre première étape consiste à sélectionner votre espace de travail Log Analytics. Bien que vous puissiez tirer pleinement parti de l’expérience Microsoft Sentinel avec un seul espace de travail, dans certains cas, vous pouvez étendre votre espace de travail pour interroger et analyser vos données entre les espaces de travail et les locataires.

Ce tableau répertorie certains de ces scénarios et, dans la mesure du possible, suggère comment vous pourriez utiliser un seul espace de travail pour le scénario.

| Condition requise | Description | Comment réduire le nombre d’espaces de travail |

|---|---|---|

| Souveraineté et conformité réglementaire | Un espace de travail est lié à une région spécifique. Pour conserver les données dans différentes zones géographiques Azure afin de répondre aux exigences réglementaires, divisez les données en espaces de travail distincts. Dans Microsoft Sentinel, les données sont essentiellement stockées et traitées dans la même zone géographique ou région, à quelques exceptions près, par exemple lors de l’utilisation de règles de détection qui tirent parti de l’apprentissage automatique de Microsoft. Dans de tels cas, vous pouvez copier les données en dehors de la zone géographique de votre espace de travail pour traitement. |

|

| Propriété des données | Les limites de la propriété des données, par exemple par les filiales ou les sociétés affiliées, sont mieux définies à l’aide d’espaces de travail distincts. | |

| Plusieurs locataires Azure | Microsoft Sentinel prend en charge la collecte de données à partir de ressources Microsoft et SaaS Azure uniquement dans sa propre limite de locataire Microsoft Entra. Par conséquent, chaque locataire Microsoft Entra requiert un espace de travail distinct. | |

| Contrôle d’accès granulaire aux données | Une organisation pourrait avoir besoin d’autoriser des groupes différents, au sein ou à l’extérieur de l’organisation, à accéder à certaines des données collectées par Microsoft Sentinel. Par exemple :

|

Utilisez le contrôle RBAC Azure des ressources ou Azure RBAC au niveau de la table |

| Paramètres de rétention granulaires | Historiquement, disposer de plusieurs espaces de travail était la seule solution pour définir des périodes de rétention différentes pour différents types de données. Cela n’est plus nécessaire dans de nombreux cas, grâce à l’introduction des paramètres de rétention au niveau table. | Utilisez les paramètres de rétention au niveau table ou automatisez la suppression des données |

| Facturation fractionnée | Placer des espaces de travail dans des abonnements distincts permet de les facturer à différentes parties. | Rapports d’utilisation et facturation interne |

| Architecture héritée | L’utilisation de plusieurs espaces de travail pourrait provenir d’une conception historique qui a pris en compte des limitations ou des pratiques recommandées qui ne sont plus valables. Il peut également s’agir d’un choix de conception arbitraire qui peut être modifié pour mieux prendre en charge Microsoft Sentinel. Voici quelques exemples :

|

Restructurer les espaces de travail |

Lorsque vous déterminez le nombre de locataires et d’espaces de travail à utiliser, considérez que la plupart des fonctionnalités Microsoft Sentinel fonctionnent à l’aide d’un seul espace de travail ou d’une seule instance Microsoft Sentinel, et Microsoft Sentinel ingère tous les journaux hébergés dans l’espace de travail.

Fournisseur de services de sécurité managés (MSSP)

Dans le cas d’un MSSP, beaucoup, pour ne pas dire toutes les exigences ci-dessus s’appliquent ; ainsi, avoir plusieurs espaces de travail parmi les locataires constitue la meilleure pratique. Plus précisément, nous vous recommandons de créer au moins un espace de travail pour chaque locataire Microsoft Entra pour prendre en charge les connecteurs de données de service à service intégrés qui fonctionnent uniquement dans leur propre locataire Microsoft Entra.

Les connecteurs basés sur les paramètres de diagnostic ne peuvent pas être connectés à un espace de travail qui ne se trouve pas dans le même tenant que celui de la ressource. Cela s’applique aux connecteurs tels que Pare-feu Azure, Stockage Azure, Azure Activity ou Microsoft Entra ID.

Les connecteurs de données partenaires sont souvent basés sur des regroupements d’API ou d’agent et ne sont donc pas attachés à un tenant Microsoft Entra spécifique.

Utilisez Azure Lighthouse pour gérer plusieurs instances Microsoft Sentinel dans divers locataires.

Architecture d’espaces de travail multiples Microsoft Sentinel

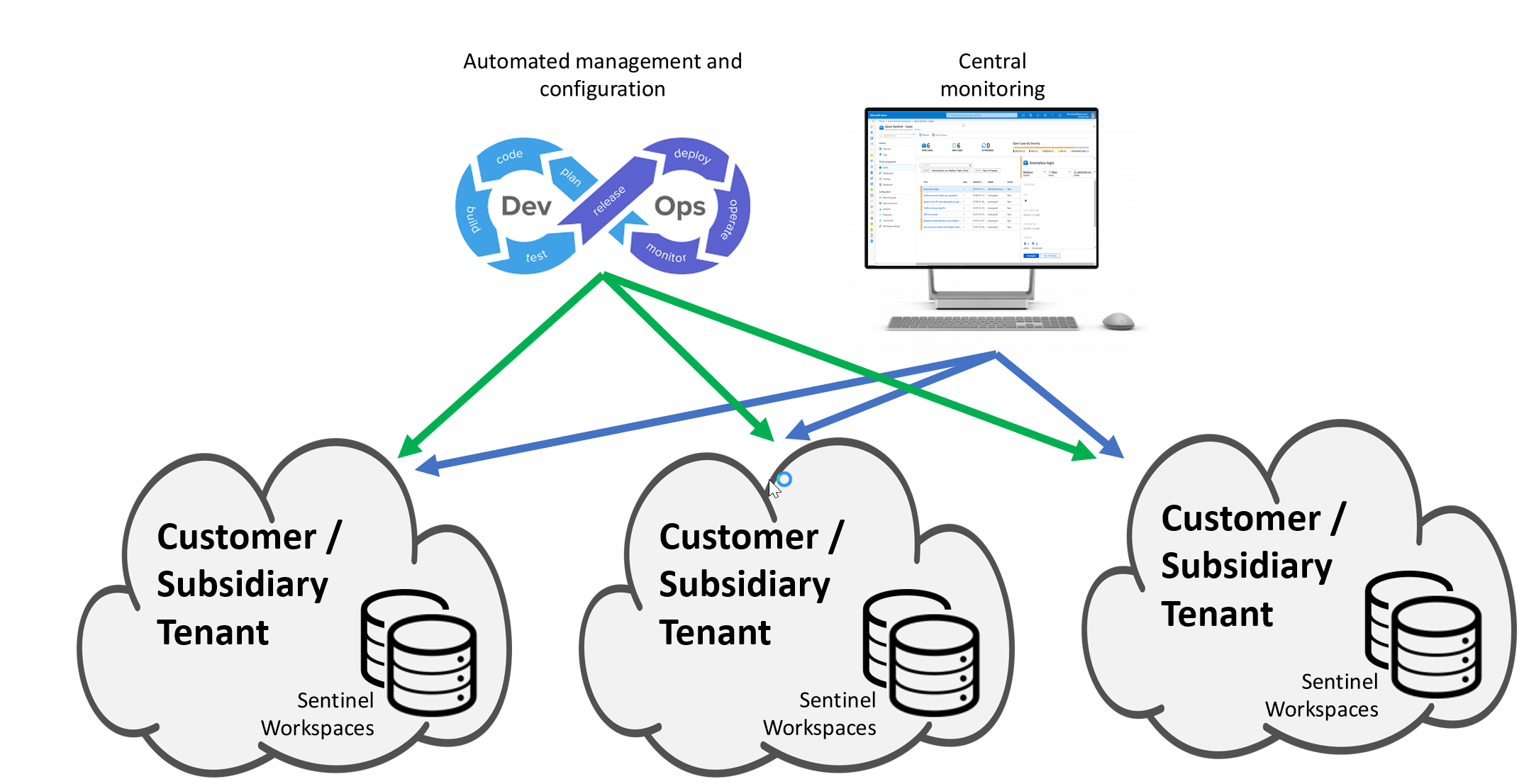

Comme nous l’avons vu dans les exigences ci-dessus, il existe des cas où plusieurs espaces de travail Log Analytics activés pour Microsoft Sentinel, potentiellement dans plusieurs locataires Microsoft Entra, doivent être surveillés et gérés de manière centralisée par un seul SOC.

- Un service Microsoft Sentinel de MSSP.

- Un SOC international desservant plusieurs filiales, chacune ayant son propre SOC local.

- Un SOC surveillant plusieurs locataires Microsoft Entra au sein d’une organisation.

Pour répondre à ces cas, Microsoft Sentinel propose des capacités d’espaces de travail multiples qui permettent une surveillance, une configuration et une gestion centralisées, en fournissant un seul et même volet pour tous les éléments couverts par le SOC, comme indiqué dans le schéma ci-dessous. Ce diagramme montre un exemple d’architecture pour ces cas d’usage.

Ce modèle offre des avantages significatifs par rapport à un modèle entièrement centralisé dans lequel toutes les données sont copiées dans un espace de travail unique :

- Attribution de rôle flexible aux SOC internationaux et locaux, ou aux MSSP de leurs clients.

- Moins de défis concernant la propriété des données, la confidentialité des données et la conformité réglementaire.

- Facturation et latence minimales du réseau.

- Intégration et débarquement faciles de nouvelles filiales ou de nouveaux clients.

Étapes suivantes

Dans cet article, vous avez appris comment Microsoft Sentinel peut s’étendre à plusieurs espaces de travail et tenants.