Tutoriel : détecter des menaces en utilisant des règles d’analyse dans Microsoft Sentinel

En tant que service SIEM (Security Information and Event Management), Microsoft Sentinel est chargé de détecter les menaces de sécurité pour votre organisation. Pour ce faire, il analyse les volumes massifs de données générés par tous les journaux de vos systèmes.

Dans ce tutoriel, vous allez apprendre à configurer une règle d’analytique Microsoft Sentinel à partir d’un modèle pour rechercher des exploits de la vulnérabilité Apache Log4j dans votre environnement. La règle encadrera les comptes d’utilisateur et les adresses IP trouvés dans vos journaux en tant qu’entités pouvant être suivies, affichera des informations notables dans les alertes générées par les règles et empaquettera les alertes en tant qu’incidents à examiner.

Grâce à ce didacticiel, vous pourrez :

- Créer une règle analytique à partir d’un modèle

- Personnaliser la requête et les paramètres d’une règle

- Configurer les trois types d’enrichissement des alertes

- Choisir des réponses automatisées aux menaces pour vos règles

Prérequis

Pour suivre ce tutoriel, veillez à disposer des éléments suivants :

Un abonnement Azure. Créez un compte gratuit si vous n’en avez pas déjà un.

Un espace de travail Log Analytics avec la solution Sentinel Microsoft déployée sur celui-ci et les données qui y sont ingérées.

Un utilisateur Azure avec le rôle Contributeur Microsoft Sentinel attribué sur l’espace de travail Log Analytics où Microsoft Sentinel est déployé.

Les sources de données suivantes sont référencées dans cette règle. Plus vous avez déployé de connecteurs pour ces éléments, plus la règle sera efficace. Vous devez en avoir au moins un.

Paramètres Tables Log Analytics référencées Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Pare-feu) CommonSecurityLog (PaloAlto) Événements de sécurité SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Activité Azure AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkInfo Pare-feu Azure AzureDiagnostics (Azure Firewall)

Se connecter au portail Azure et à Microsoft Sentinel

Connectez-vous au portail Azure.

Dans la barre de recherche, recherchez et sélectionnez Microsoft Sentinel.

Recherchez et sélectionnez votre espace de travail dans la liste des espaces de travail Microsoft Sentinel disponibles.

Installer une solution à partir du hub de contenu

Dans Microsoft Sentinel, dans le menu de gauche sous Gestion du contenu, sélectionnez Hub de contenu.

Recherchez et sélectionnez la solution Détection des vulnérabilités Log4j.

Dans la barre d’outils en haut de la page, sélectionnez

Installer/Mise à jour.

Installer/Mise à jour.

Créer une règle d’analytique planifiée à partir d’un modèle

Dans Microsoft Sentinel, dans le menu de gauche sous Configuration, sélectionnez Analytics.

Dans la page Analytics, sélectionnez l’onglet Modèles de règles.

Dans le champ de recherche situé en haut de la liste des modèles de règles, entrez log4j.

Dans la liste filtrée des modèles, sélectionnez Exploit de vulnérabilité Log4j alias LOG4Shell IP IOC. Dans le volet des détails, sélectionnez Créer une règle.

L’Assistant Règle analytique s’ouvre.

Sous l’onglet Général , dans le champ Nom, entrez Vulnérabilité Log4j exploit aka Log4Shell IP IOC - Tutorial-1.

Laissez les autres champs de cette page tels qu’ils sont. Il s’agit des valeurs par défaut, mais nous ajouterons une personnalisation au nom de l’alerte à un stade ultérieur.

Si vous ne souhaitez pas que la règle s’exécute immédiatement, sélectionnez Désactivé. Dans ce cas, la règle est ajoutée à votre onglet Règles actives, à partir duquel vous pouvez l’activer quand vous en avez besoin.

Sélectionnez Suivant : Définir la logique de règle.

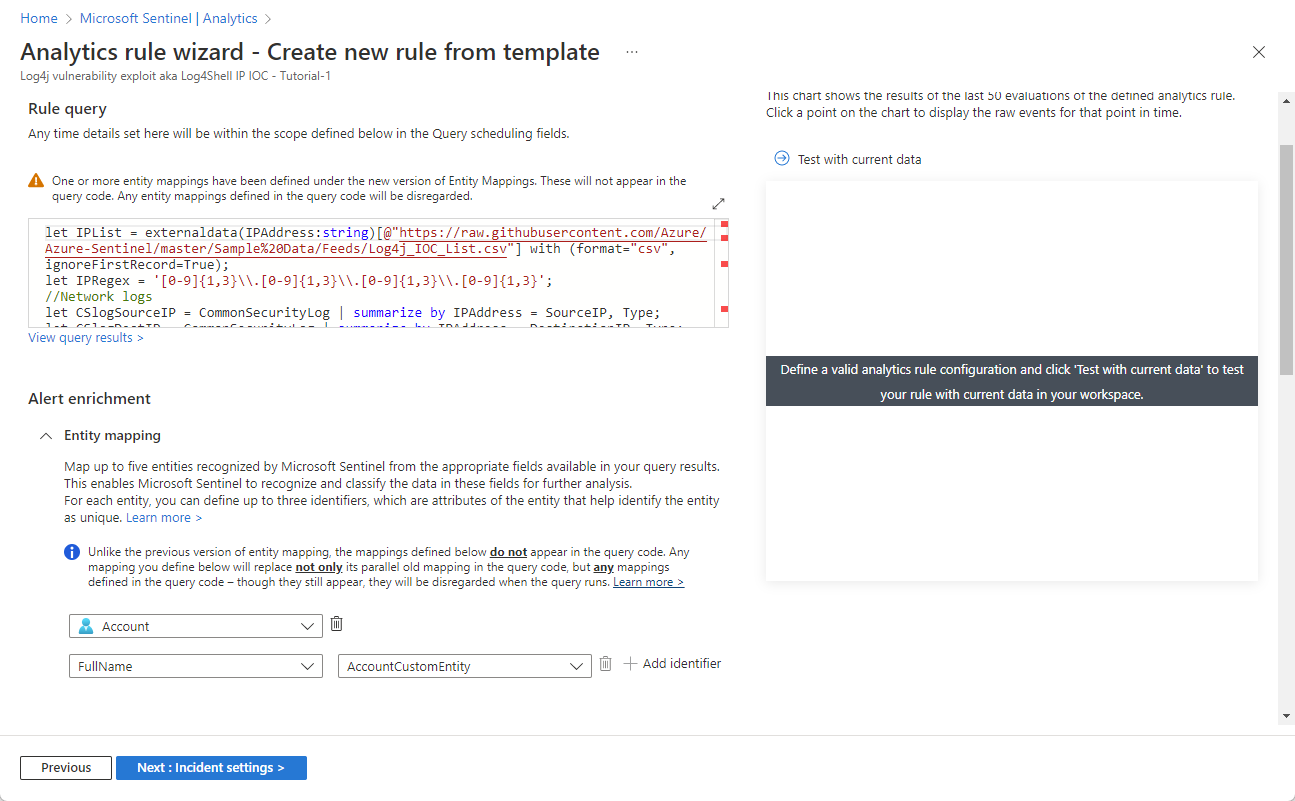

Passer en revue la logique de requête de règle et la configuration des paramètres

Sous l’onglet Définir la logique de règle , passez en revue la requête telle qu’elle apparaît sous l’en-tête de Requête Règle .

Pour afficher une plus grande partie du texte de la requête en même temps, sélectionnez l’icône de double flèche diagonale dans le coin supérieur droit de la fenêtre de requête afin de développer la fenêtre à une plus grande taille.

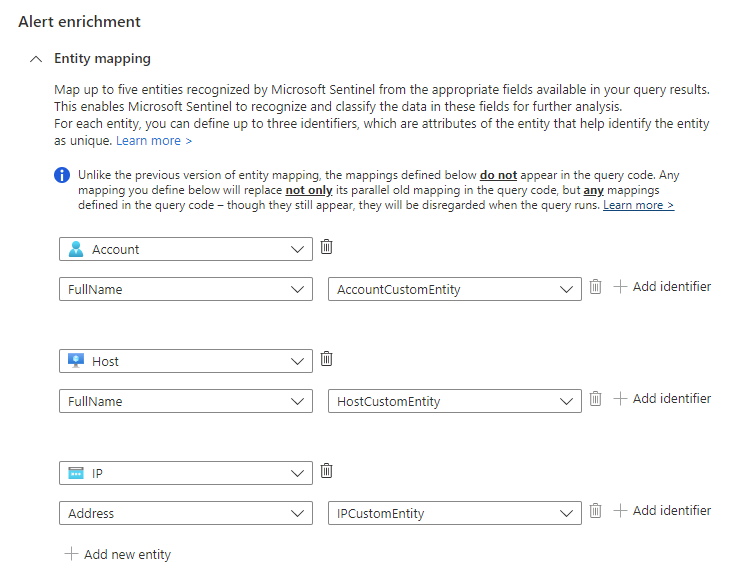

Enrichir les alertes avec des entités et d’autres détails

Sous Enrichissement des alertes, conservez les paramètres de mappage d’entité tels qu’ils sont. Notez les trois entités mappées.

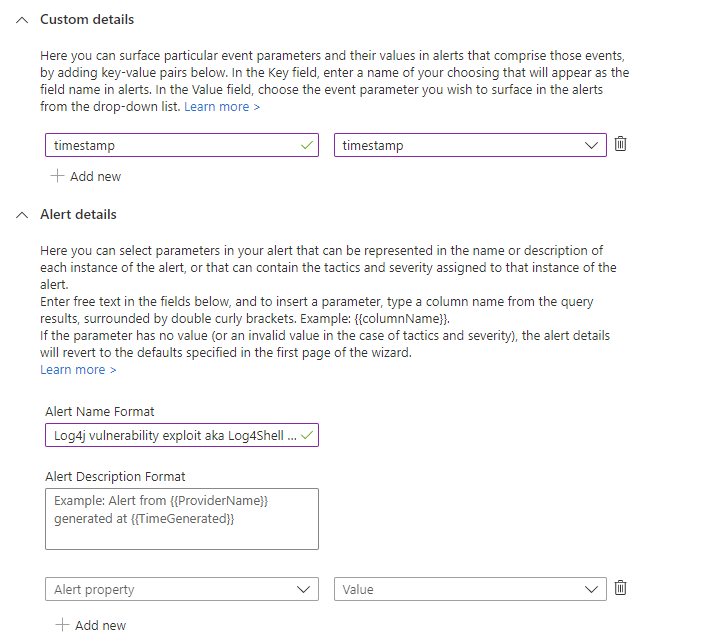

Dans la section Détails personnalisés , nous allons ajouter l’horodatage de chaque occurrence à l’alerte, afin que vous puissiez la voir directement dans les détails de l’alerte, sans avoir à descendre en détail.

- Tapez timestamp dans le champ Clé . Il s’agit du nom de propriété dans l’alerte.

- Sélectionnez timestamp dans la liste déroulante Valeur .

Dans la section Détails de l’alerte, nous allons personnaliser le nom de l’alerte afin que l’horodatage de chaque occurrence apparaisse dans le titre de l’alerte.

Dans le champ Format du nom de l’alerte , entrez l’exploit de vulnérabilité Log4j alias LOG4Shell IP IOC à l’adresse {{timestamp}}.

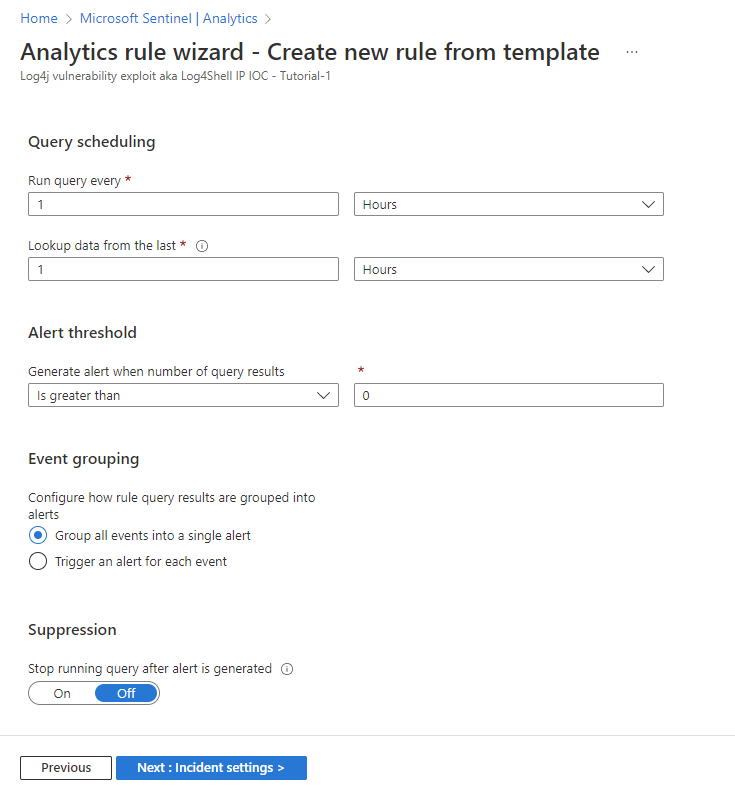

Passer en revue les paramètres restants

Passez en revue les paramètres restants sous l’onglet Définir la logique de la règle. Il n’est pas nécessaire de modifier quoi que ce soit, bien que vous le puissiez si vous souhaitez modifier l’intervalle, par exemple. Assurez-vous simplement que la période de recherche différée correspond à l’intervalle afin de maintenir une couverture continue.

Planification de la requête:

- Exécuter la requête toutes les 1 heure.

- Données de recherche de la dernière heure.

Seuil d’alerte:

- Générez une alerte lorsque le nombre de résultats de requête est supérieur à 0.

Regroupement d'événements:

- Configurer la façon dont les résultats des requêtes de règle sont regroupés en alertes : regroupez tous les événements en une seule alerte.

Suppression :

- Arrêtez l’exécution de la requête après la génération de l’alerte : Désactivé.

Sélectionnez Suivant : Paramètres d’incident.

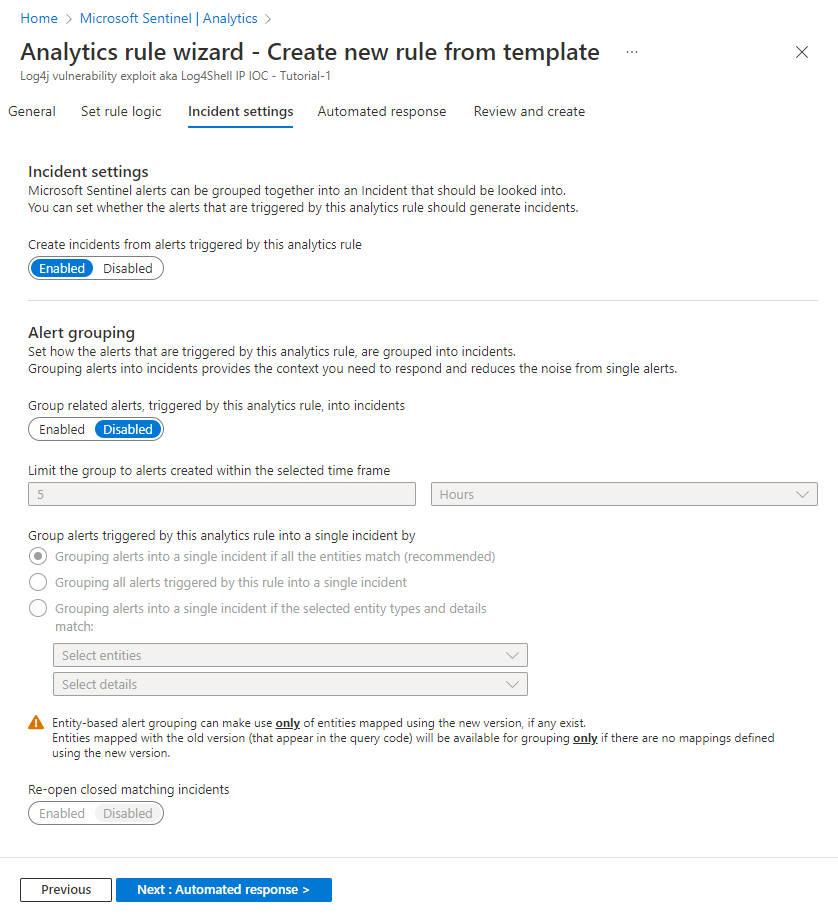

Évaluez les paramètres de création d’incident

Passez en revue les paramètres sous l’onglet Paramètres d’incident. Il n’est pas nécessaire de modifier quoi que ce soit, sauf si, par exemple, vous disposez d’un système différent pour la création et la gestion des incidents, auquel cas vous souhaitez désactiver la création d’incidents.

Paramètres d'incident:

- Créer des incidents à partir d’alertes déclenchées par cette règle d’analytique : Activé.

Regroupement des alertes :

- Regroupez les alertes associées, déclenchées par cette règle d’analytique, en incidents : Désactivé.

Sélectionnez Suivant : Réponse automatisée.

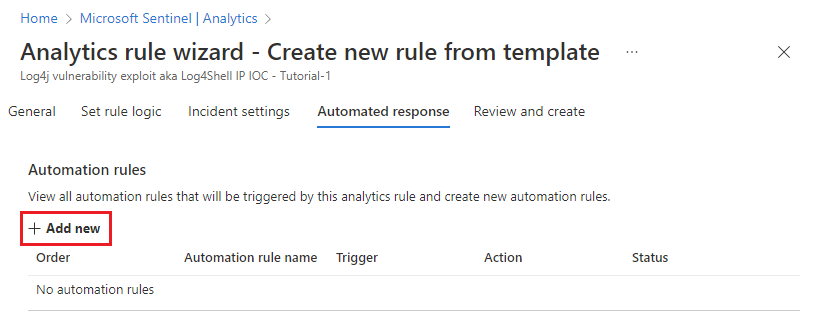

Définir des réponses automatisées et créer la règle

Sous l’onglet Réponse automatisée :

Sélectionnez + Ajouter nouveau pour créer une règle d’automatisation pour cette règle d’analytique. L’Assistant Création d’une règle d’automatisation s’ouvre.

Dans le champ Nom de la règle Automation, entrez Détection d’attaque de vulnérabilité Log4J - Tutorial-1.

Laissez les sections Déclencheur et Conditions telles quelles.

Sous Actions, sélectionnez Ajouter des balises dans la liste déroulante.

- Sélectionnez + Ajouter une étiquette.

- Entrez Log4J exploit dans la zone de texte, puis sélectionnez OK.

Laissez les sections Expiration de la règle et Commande telles quelles.

Sélectionnez Appliquer. Vous verrez bientôt votre nouvelle règle d’automatisation dans la liste sous l’onglet Réponse automatisée .

Sélectionnez Suivant : Passer en revue pour passer en revue tous les paramètres de votre nouvelle règle d’analyse. Lorsque le message « Validation réussie » s’affiche, sélectionnez Créer. Sauf si vous définissez la règle sur Désactivé dans l’onglet Général ci-dessus, la règle s’exécute immédiatement.

Sélectionnez l’image ci-dessous pour afficher la révision complète (la majeure partie du texte de la requête a été découpée pour des raisons de visibilité).

Vérifier la réussite de la règle

Pour afficher les résultats des règles d'alerte que vous créez, allez à la page Incidents.

Pour filtrer la liste des incidents sur ceux générés par votre règle d’analytique, entrez le nom (ou une partie du nom) de la règle d’analyse que vous avez créée dans la barre de recherche .

Ouvrez un incident dont le titre correspond au nom de la règle d’analytique. Vérifiez que l’indicateur que vous avez défini dans la règle d’automatisation a été appliqué à l’incident.

Nettoyer les ressources

Si vous ne voulez pas continuer à utiliser cette règle d’analytique, supprimez (ou au moins désactivez) les règles d’analyse et d’automatisation que vous avez créées en procédant comme suit :

Dans la page Analytics, sélectionnez l’onglet Règles actives.

Entrez le nom (ou une partie du nom) de la règle d’analyse que vous avez créée dans la barre de recherche.

(S’il n’apparaît pas, vérifiez que tous les filtres sont définis sur Sélectionner tout.)Cochez la case en regard de votre règle dans la liste, puis sélectionnez Supprimer dans la bannière du haut.

(Si vous ne voulez pas la supprimer, vous pouvez sélectionner Désactiver à la place.)Dans la page Automation, sélectionnez l’onglet Règle d’automation.

Entrez le nom (ou une partie du nom) de la règle d’automatisation que vous avez créée dans la barre de recherche.

(S’il n’apparaît pas, vérifiez que tous les filtres sont définis sur Sélectionner tout.)Cochez la case en regard de votre règle d’automatisation dans la liste, puis sélectionnez Supprimer dans la bannière du haut.

(Si vous ne voulez pas la supprimer, vous pouvez sélectionner Désactiver à la place.)

Étapes suivantes

Maintenant que vous avez appris à rechercher des exploits d’une vulnérabilité courante à l’aide de règles d’analyse, découvrez ce que vous pouvez faire avec l’analyse dans Microsoft Sentinel :

Découvrez la gamme complète de paramètres et de configurations dans les règles d’analyse planifiée.

En particulier, apprenez-en davantage sur les différents types d’enrichissement des alertes que vous avez vus ici :

Découvrez d’autres types de règles d’analyse dans Microsoft Sentinel et leur fonction.

En savoir plus sur l’écriture de requêtes dans Langage de requête Kusto (KQL). Apprenez-en davantage sur les concepts et les requêtes KQL, et consultez ce guide de référence rapide.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour