Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le connecteur GitHub Cloud Issues Microsoft 365 Copilot permet à votre organization d’indexer les problèmes stockés dans GitHub afin de les rendre disponibles dans des expériences de Microsoft 365 Copilot et de recherche. Cet article fournit des informations sur les étapes de configuration que les administrateurs GitHub doivent effectuer avant que votre organization déploie le connecteur GitHub Cloud Issues.

Pour plus d’informations sur le déploiement du connecteur, consultez Déployer le connecteur Problèmes GitHub.

Liste de contrôle de configuration

La liste de contrôle suivante répertorie les étapes impliquées dans la configuration de l’environnement et la configuration des prérequis du connecteur.

| Tâche | Rôle |

|---|---|

| Identifier le nom du organization GitHub | Administrateur GitHub |

| Garantir l’accès de l’API au instance GitHub cible | Administrateur GitHub |

| Identifier les règles de mappage Microsoft Entra ID | Administrateur GitHub |

| Se connecter au compte GitHub | Administrateur GitHub |

| Utiliser une application GitHub personnalisée pour l’authentification (facultatif) | Administrateur GitHub |

| Configurer les paramètres du pare-feu | Administrateur réseau |

Identifier le nom du organization GitHub

Déterminez les organization GitHub que vous souhaitez indexer lorsque vous configurez le connecteur.

Garantir l’accès de l’API au instance GitHub cible

Vérifiez que votre instance GitHub est accessible via l’API.

Identifier les règles de mappage d’ID Entra

Définissez les règles de mappage d’ID Entra. Assurez-vous que les utilisateurs qui accèdent aux données GitHub indexées ont des identités d’ID Entra correspondantes pour permettre un mappage d’autorisation précis.

Se connecter au compte GitHub

Pour les utilisateurs gérés par l’entreprise qui s’authentifient via l’authentification unique (SSO), assurez-vous que le compte est connecté avant d’effectuer des actions de configuration. Actuellement, le flux d’authentification GitHub ne prend pas en charge la connexion basée sur l’authentification unique pendant la configuration.

Utiliser une application GitHub personnalisée pour l’authentification (facultatif)

Pour une expérience d’installation simplifiée, utilisez l’application GitHub gérée par Microsoft.

Vous pouvez également choisir d’utiliser votre propre application GitHub pour l’authentification. Si vous choisissez cette option, suivez les étapes de la liste de contrôle suivante pour terminer l’installation.

| Tâche | Rôle |

|---|---|

| Créer et configurer l’application GitHub | Administrateur GitHub |

| Créer des informations d’identification pour l’application GitHub | Administrateur GitHub |

| Installer l’application GitHub | Administrateur GitHub |

Créer et configurer l’application GitHub

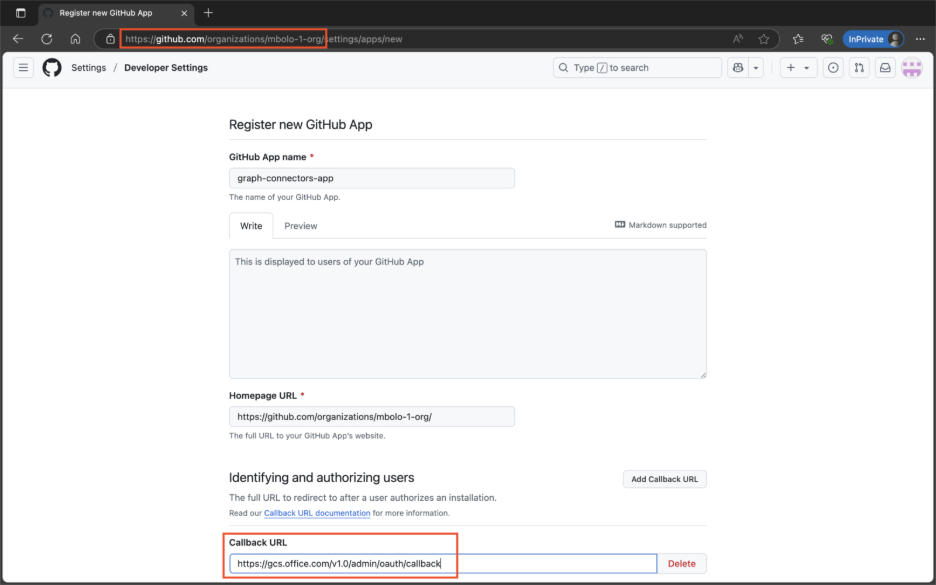

Pour créer une application GitHub à utiliser avec le connecteur GitHub Cloud Issues :

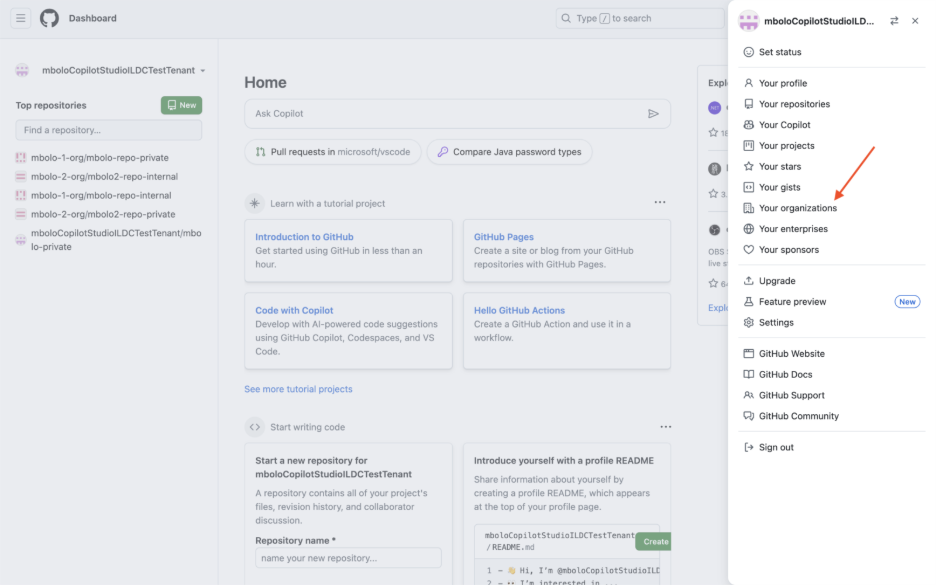

- Dans GitHub, sélectionnez votre photo de profil en haut à droite, sélectionnez Vos organisations, puis choisissez le organization à partir duquel le connecteur doit extraire des données.

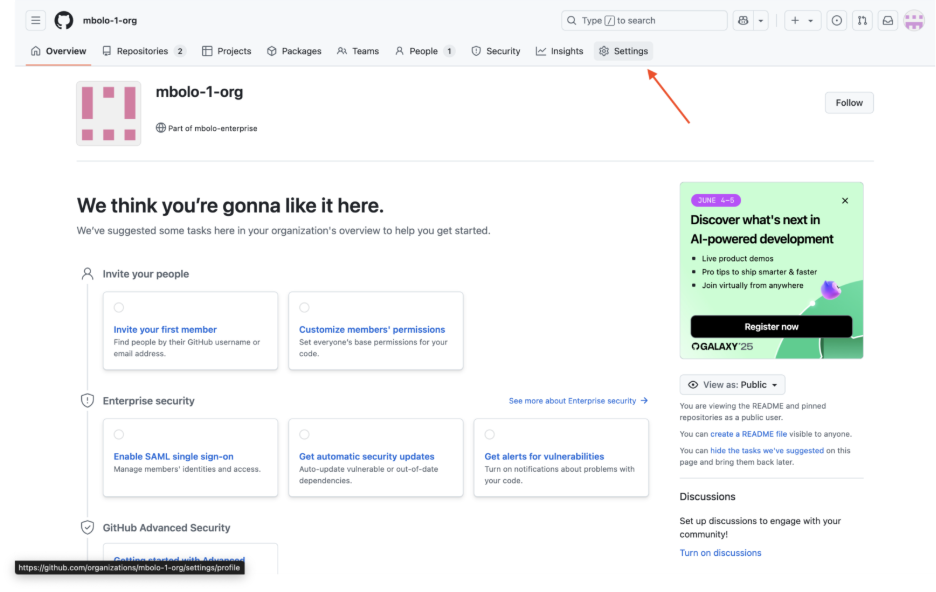

- Dans la page de vue d’ensemble organization, sélectionnez Paramètres.

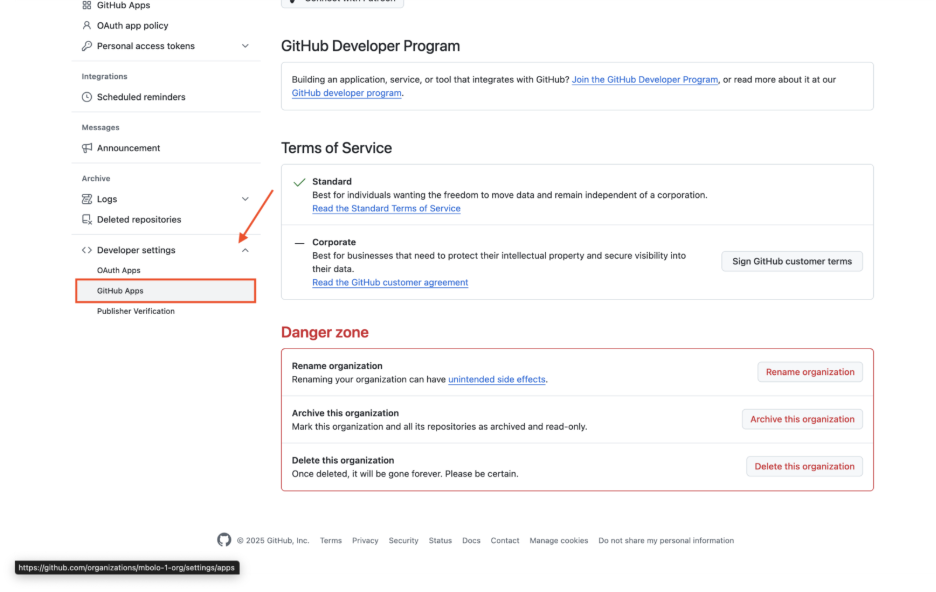

- Dans la barre latérale gauche, faites défiler jusqu’à Paramètres du développeur , puis sélectionnez Applications GitHub.

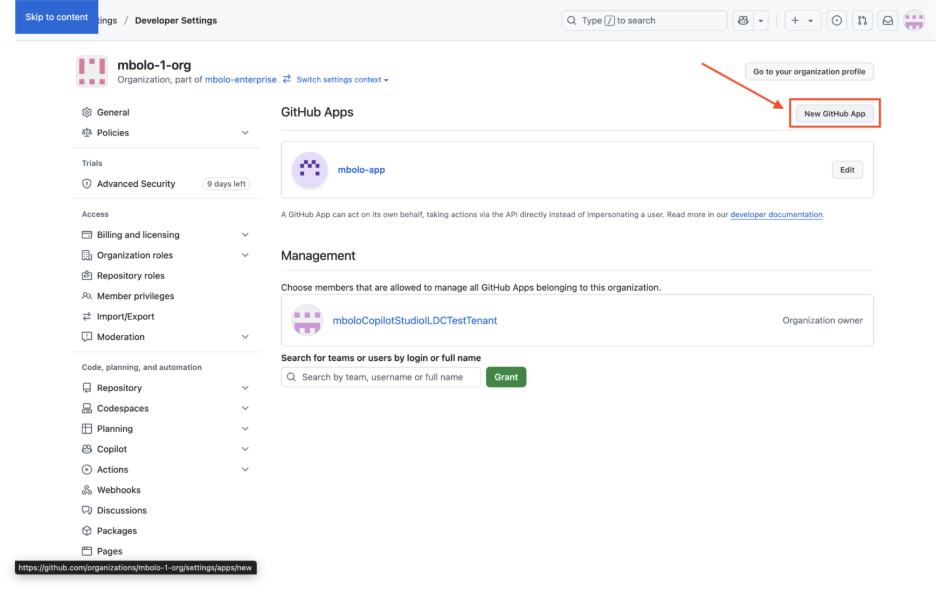

- Sélectionnez Nouveau application GitHub.

Configurez l’application :

- Nom de l’application GitHub : entrez le nom de votre choix.

- URL de la page d’accueil : copiez l’URL à partir de la barre d’adresses de votre navigateur.

-

URL de rappel :

- Pour Microsoft 365 pour les entreprises :

https://gcs.office.com/v1.0/admin/oauth/callback - Pour Microsoft 365 Government :

https://gcsgcc.office.com/v1.0/admin/oauth/callback

- Pour Microsoft 365 pour les entreprises :

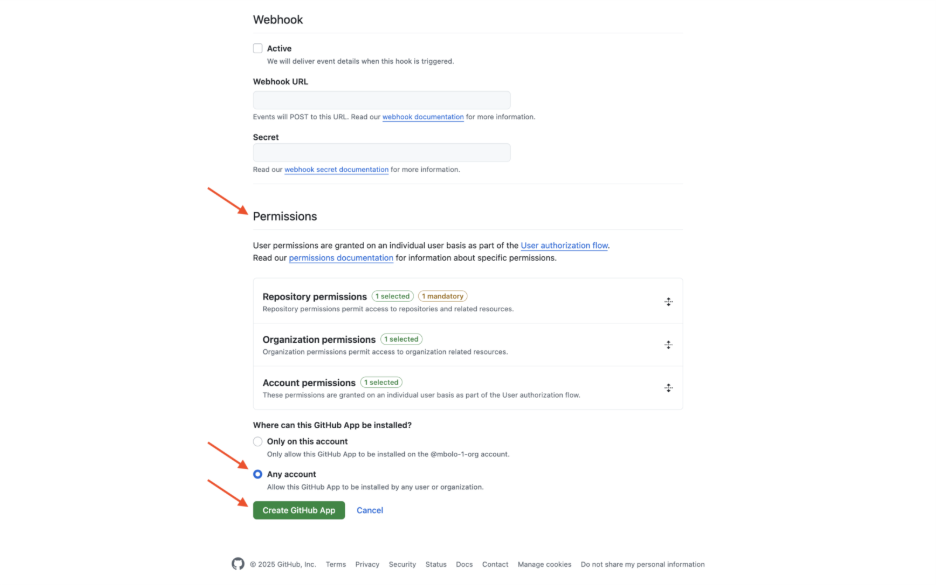

Décochez l’option Webhook .

Définissez les autorisations suivantes :

Autorisations de dépôt

- Administration - Lecture seule

- Métadonnées - Lecture seule

- Problèmes - Lecture seule

- Webhooks - Lecture et écriture

Autorisations d’organisation

- Administration - Lecture seule

- Membres - Lecture seule

- Webhooks - Lecture et écriture

Autorisations de compte

- adresses Email - Lecture seule

Sous Où ce application GitHub être installé, sélectionnez N’importe quel compte, puis Créer application GitHub.

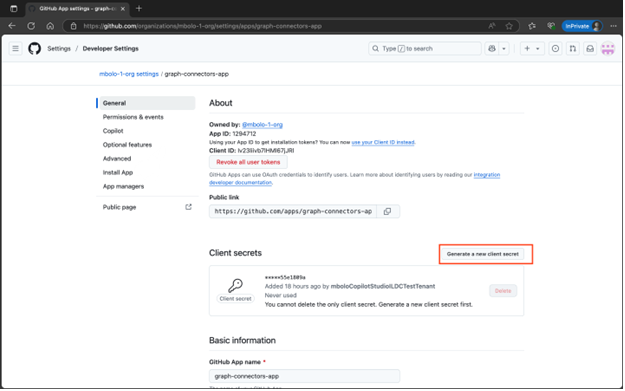

Créer des informations d’identification pour le application GitHub

Dans la page Général de l’application GitHub, sélectionnez Générer une nouvelle clé secrète client pour générer et copier la clé secrète client.

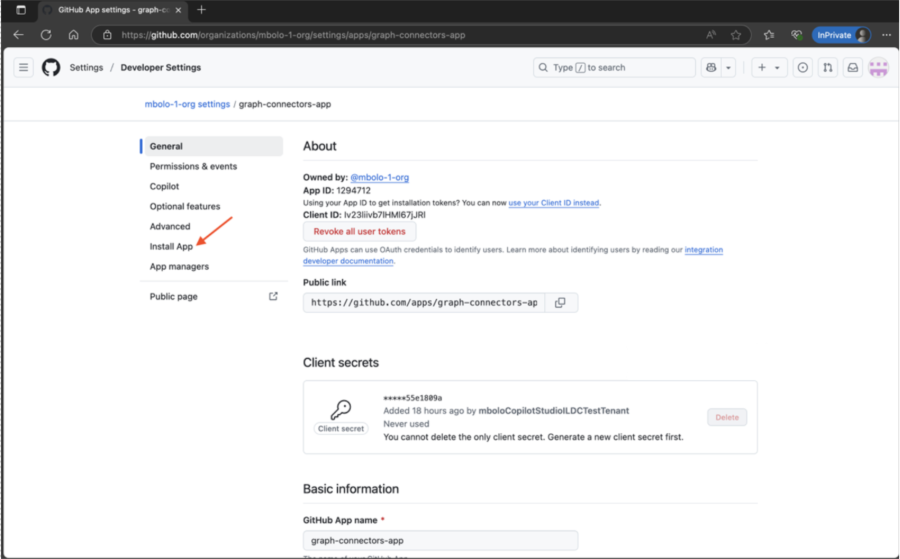

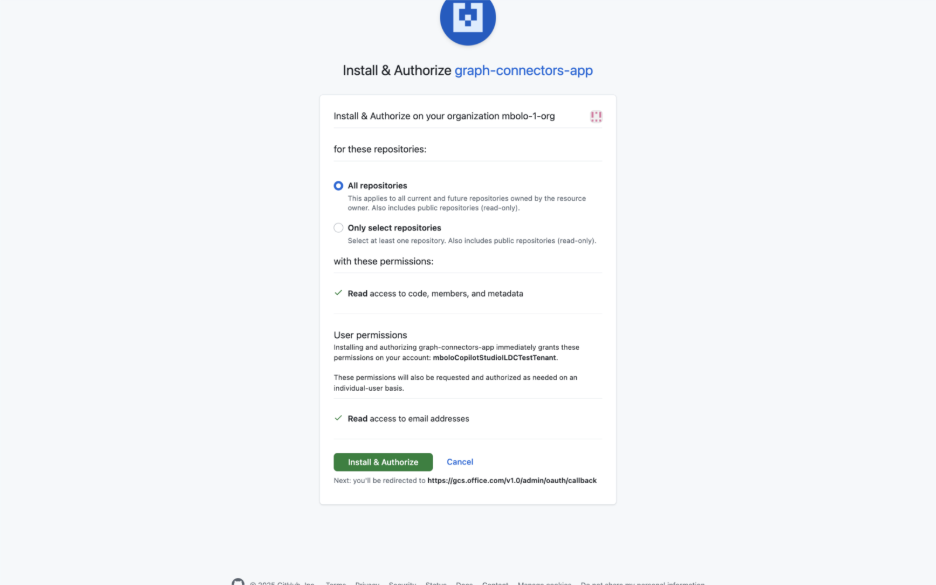

Installer le application GitHub

Dans la page Général de l’application GitHub, sélectionnez Installer l’application.

Sélectionnez le organization où vous souhaitez installer l’application.

Configurer les paramètres du pare-feu

Pour renforcer la sécurité, vous pouvez configurer des règles de pare-feu IP pour votre serveur ou base de données Azure SQL. Pour plus d’informations, consultez Règles de pare-feu IP.

Ajoutez les plages d’adresses IP clientes suivantes dans les paramètres de pare-feu.

| Région | Microsoft 365 Entreprise | Microsoft 365 Secteur public |

|---|---|---|

| NAM | 52.250.92.252/30, 52.224.250.216/30 | 52.245.230.216/30, 20.141.117.64/30 |

| EUR | 20.54.41.208/30, 51.105.159.88/30 | N/A |

| APC | 52.139.188.212/30, 20.43.146.44/30 | N/A |

Les restrictions IP peuvent entraîner l’arrêt du fonctionnement du connecteur et entraîner des échecs d’analyse. Pour résoudre ce problème, ajoutez l’adresse IP du connecteur à la liste verte.