Installer ATA - Étape 8

S’applique à : Advanced Threat Analytics version 1.9

Étape 8 : Configurer les exclusions d’adresses IP et l’utilisateur Honeytoken

ATA permet l’exclusion d’adresses IP ou d’utilisateurs spécifiques d’un certain nombre de détections.

Par exemple, une exclusion de reconnaissance DNS peut être un scanneur de sécurité qui utilise DNS comme mécanisme d’analyse. L’exclusion aide ATA à ignorer ces scanneurs. Un exemple d’exclusion Pass-the-ticket est un appareil NAT.

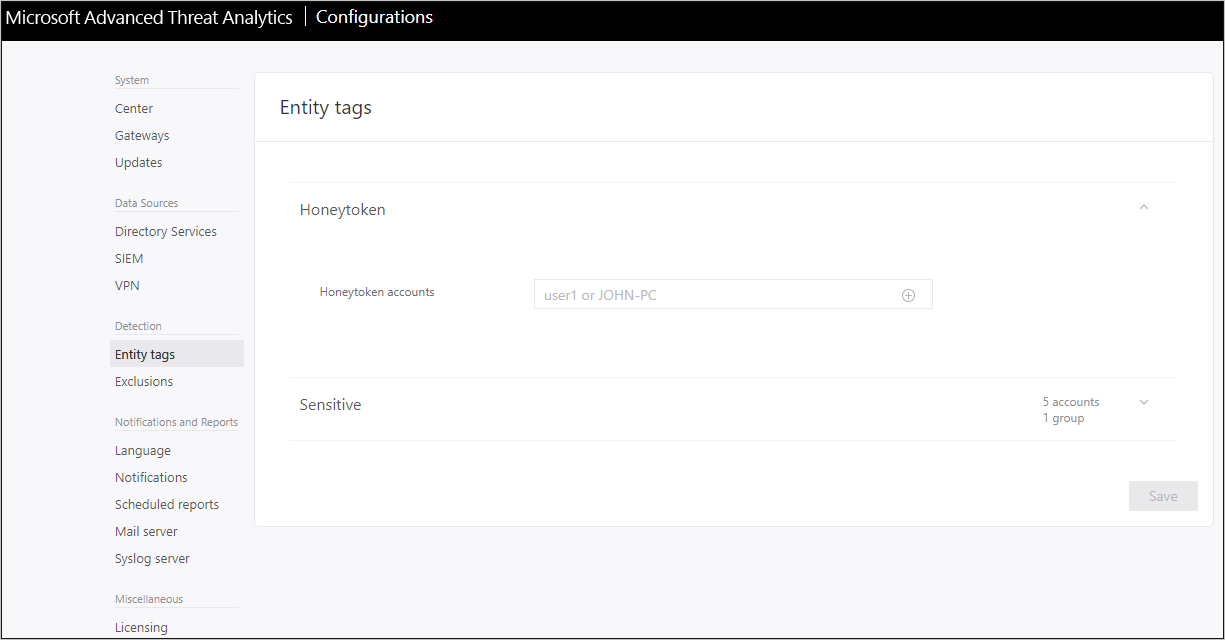

ATA permet également la configuration d’un utilisateur Honeytoken, qui est utilisé comme piège pour les acteurs malveillants , toute authentification associée à ce compte (normalement dormant) déclenche une alerte.

Pour configurer cela, suivez les étapes suivantes :

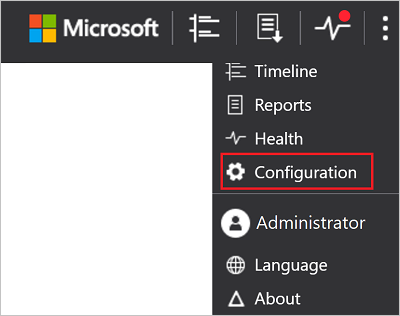

Dans la Console ATA, cliquer sur l’icône paramètres, puis sélectionner Configuration.

Sous Détection, cliquer sur Étiquettes d'entités.

Sous comptes Honeytoken, saisir le nom de compte Honeytoken. Le champ comptes Honeytoken peut faire l’objet d’une recherche et affiche automatiquement des entités dans votre réseau.

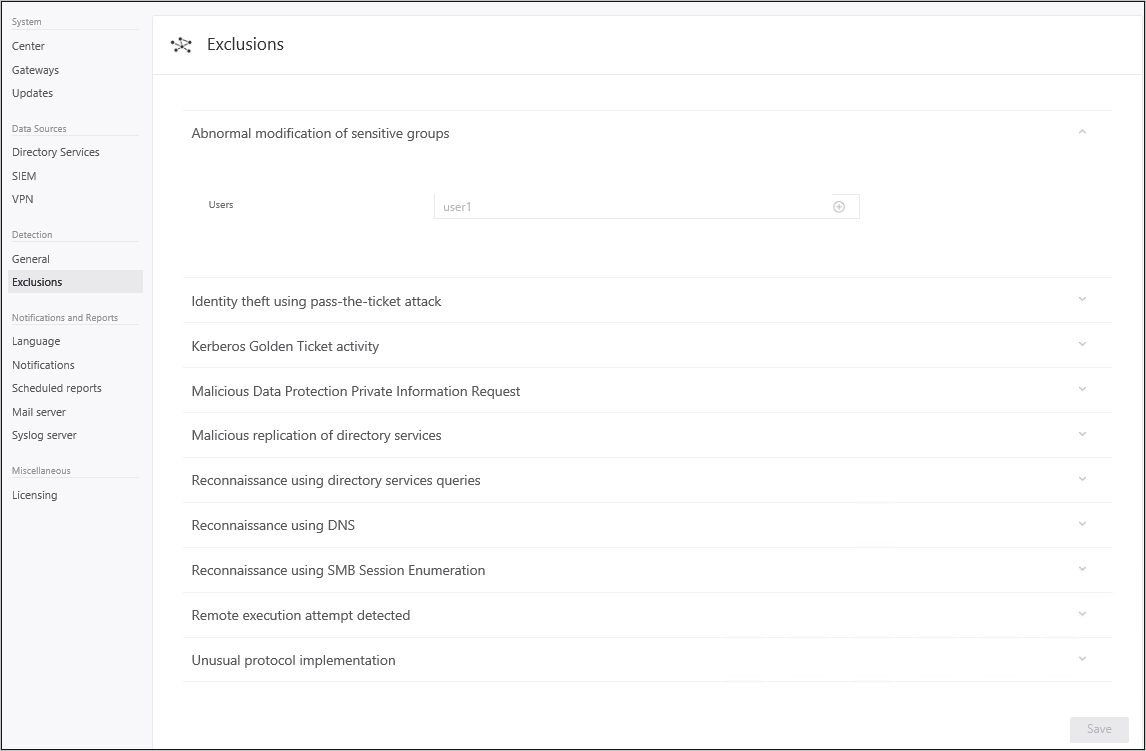

Cliquer sur Exclusions. Pour chaque type de menace, saisir un compte d'utilisateur ou une adresse IP à exclure de la détection de ces menaces, puis cliquez sur le signe plus . Le champ Ajouter une entité (utilisateur ou ordinateur) peut faire l’objet d’une recherche et se remplir automatiquement avec des entités dans votre réseau. Pour plus d’informations, consultez Exclusion d’entités des détections

Cliquez sur Enregistrer.

Félicitations, vous avez déployé Microsoft Advanced Threat Analytics avec succès !

Vérifiez la chronologie des attaques pour voir les activités suspectes détectées et recherchez des utilisateurs ou des ordinateurs pour afficher leur profil.

ATA commence à analyser immédiatement les activités suspectes. Certaines activités, telles que certaines activités liées aux comportements suspects, ne sont pas disponibles tant qu'ATA n'a pas eu le temps d'établir des profils comportementaux (au moins trois semaines).

Pour vérifier qu'ATA est opérationnel et qu'il permet de détecter les violations dans votre réseau, vous pouvez consulter le guide opérationnel de simulation d'attaque.