Examiner les chemin d'accès latéraux avec ATA

S’applique à : Advanced Threat Analytics version 1.9

Même si vous faites de votre mieux pour protéger vos utilisateurs sensibles, que vos administrateurs ont des mots de passe complexes qu'ils changent fréquemment, que leurs machines sont renforcées et que leurs données sont stockées en toute sécurité, les attaquants peuvent toujours utiliser des chemins d'accès latéraux pour accéder aux comptes sensibles. Dans les attaques de mouvement latéral, l’attaquant bénéficie des instances lorsque les utilisateurs sensibles se connectent à un ordinateur où un utilisateur non sensible a des droits locaux. Les attaquants peuvent alors se déplacer latéralement, en accédant à l'utilisateur le moins sensible, puis en se déplaçant sur l'ordinateur pour obtenir les identifiants de l'utilisateur sensible.

Qu’est-ce qu’un chemin d'accès latéral ?

On parle de mouvement latéral lorsqu'un attaquant utilise des comptes non sensibles pour accéder à des comptes sensibles. Pour ce faire, vous pouvez utiliser les méthodes décrites dans le Guide sur les activités suspectes. Les attaquants utilisent le mouvement latéral pour identifier les administrateurs de votre réseau et découvrir les ordinateurs auxquels ils peuvent accéder. Avec ces informations et d'autres mouvements, l'attaquant peut tirer profit des données de vos contrôleurs de domaine.

ATA vous permet de prendre des mesures préventives sur votre réseau afin d'empêcher les attaquants de réussir leur mouvement latéral.

Découverte de vos comptes sensibles à risque

Pour découvrir quels comptes sensibles de votre réseau sont vulnérables en raison de leur connexion à des comptes ou à des ressources non sensibles, dans un laps de temps donné, suivez les étapes suivantes :

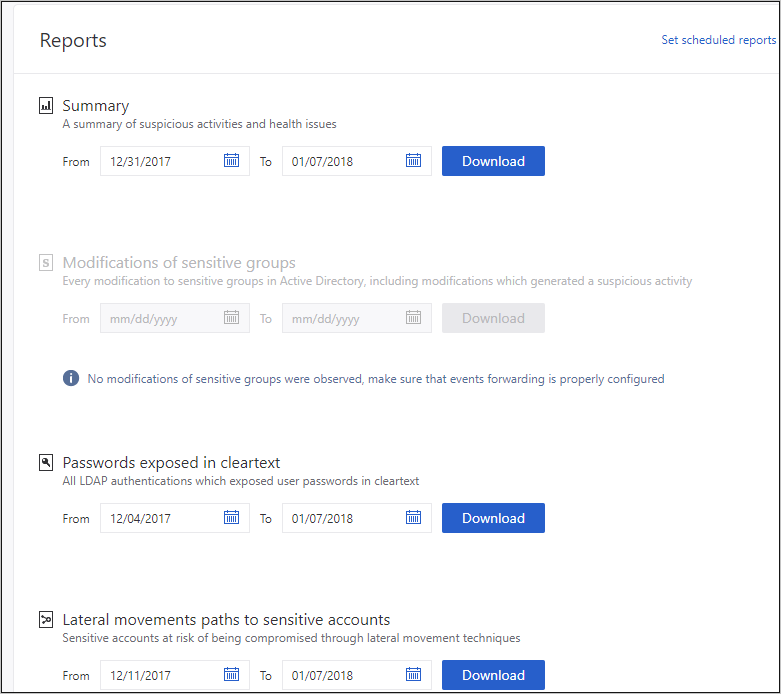

Dans le menu de la console ATA, sélectionner l’icône rapports

.

.Sous Chemins d'accès latéraux aux comptes sensibles, si aucun chemin d'accès latéral n'est trouvé, le rapport est grisé. S'il existe des chemins d'accès latéraux, les dates du rapport sélectionnent automatiquement la première date à laquelle il existe des données pertinentes.

Sélectionnez Télécharger.

Le fichier Excel créé vous fournit des détails sur vos comptes sensibles à risque. L’onglet Résumé fournit des graphiques qui détaillent le nombre de comptes sensibles, d’ordinateurs et de moyennes pour les ressources à risque. L’onglet Détails fournit une liste des comptes sensibles dont vous devez vous soucier. Notez que les chemins sont des chemins d’accès qui existaient précédemment et qu’ils ne sont peut-être plus disponibles aujourd’hui.

Examiner

Maintenant que vous savez quels comptes sensibles sont à risque, vous pouvez approfondir vos connaissances dans ATA pour en savoir plus et prendre des mesures préventives.

Dans la console ATA, rechercher le badge de mouvement latéral ajouté au profil de l’entité lorsque l’entité se trouve dans un chemin d'accès latéral

ou

ou  . Ceci est disponible s’il y avait un chemin d'accès latéral au cours des deux derniers jours.

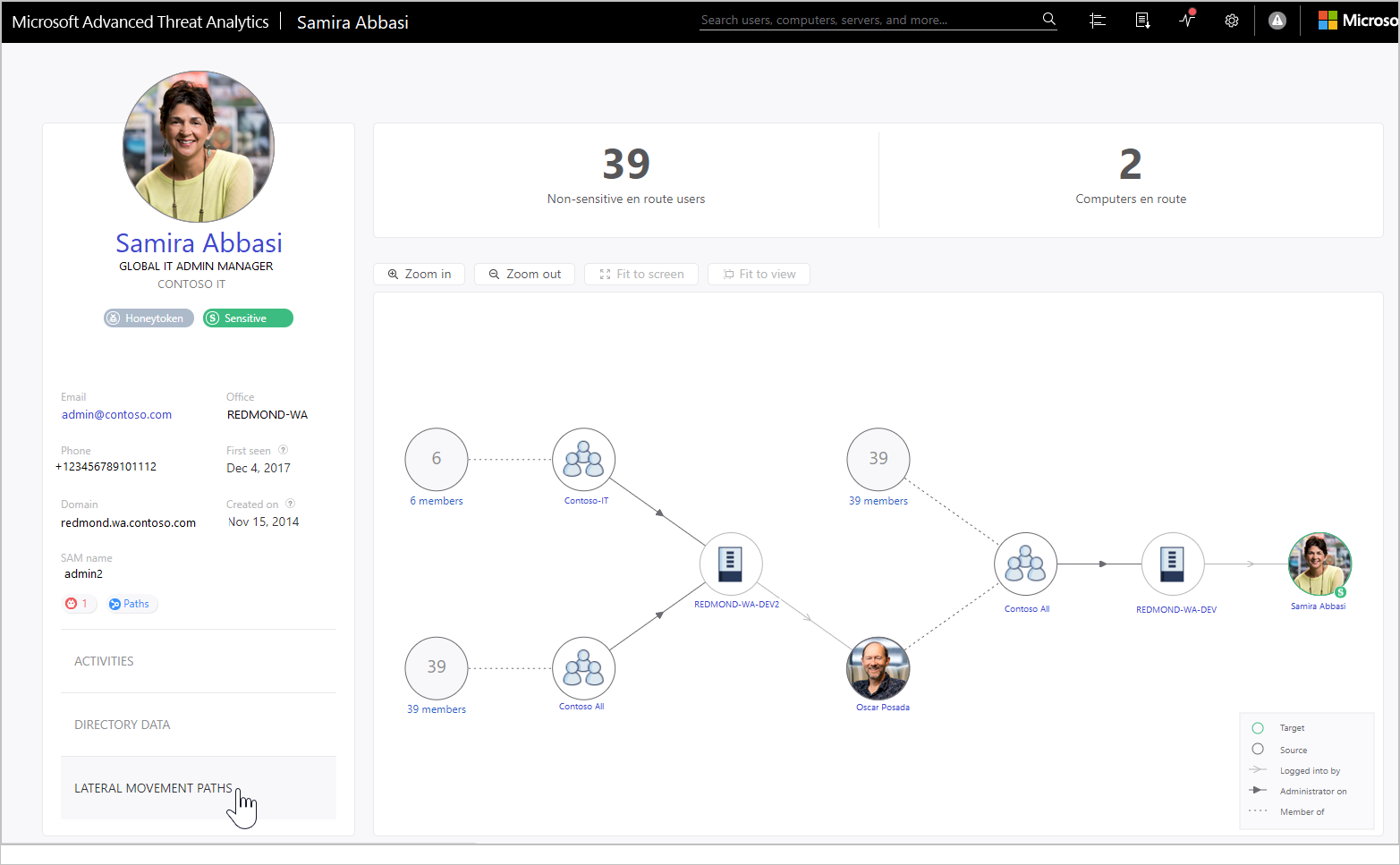

. Ceci est disponible s’il y avait un chemin d'accès latéral au cours des deux derniers jours.Dans la page de profil utilisateur qui s’ouvre, sélectionner l’onglet Chemins d'accès latéraux.

Le graphique affiché fournit une carte des chemins d'accès possibles à l’utilisateur sensible. Le graphique montre les connexions qui ont été établies au cours des deux derniers jours.

Passez en revue le graphique pour voir ce que vous pouvez apprendre sur l'exposition des informations d’identification d’utilisateur sensible. Par exemple, sur cette carte, vous pouvez suivre les flèches grises pour voir où Samira s'est connectée avec ses identifiants privilégiés. Dans ce cas, les identifiants sensibles de Samira ont été enregistrées sur l'ordinateur REDMOND-WA-DEV. Ensuite, voyez quels autres utilisateurs se sont connectés aux ordinateurs qui ont créé la plus grande exposition et vulnérabilité. Vous pouvez vous en rendre compte en regardant les flèches noires de l'administrateur pour voir qui a des privilèges Administrateur sur la ressource. Dans cet exemple, tous les membres du groupe Contoso All ont la possibilité d'accéder aux informations d’identification d’utilisateur à partir de cette ressource.

Meilleures pratiques préventives

La meilleure façon d'empêcher les mouvements latéraux est de s'assurer que les utilisateurs sensibles n'utilisent leurs informations d'identification d'administration que lorsqu'ils se connectent à des ordinateurs renforcés sur lesquels aucun utilisateur non sensible n'a de droits d'administrateur. Dans l'exemple, assurez-vous que si Samira a besoin d'accéder à REDMOND-WA-DEV, elle se connecte avec un nom d'utilisateur et un mot de passe autres que ses identifiants d’administration, ou supprimez le groupe Contoso All du groupe Administrateurs local sur REDMOND-WA-DEV.

Il est également recommandé de vous assurer que personne n’a d’autorisations administratives locales inutiles. Dans l'exemple, vérifiez si tous les membres de Contoso All ont réellement besoin de droits d'administration sur REDMOND-WA-DEV.

Assurez-vous que les personnes n’ont accès qu’aux ressources nécessaires. Dans l'exemple, Oscar Posada élargit considérablement l'exposition de Samira. Faut-il les inclure dans le groupe Contoso All ? Y a-t-il des sous-groupes que vous pourriez créer pour minimiser l'exposition ?

Conseil

Si aucune activité n'est détectée au cours des deux derniers jours, le graphique n'apparaît pas, mais le rapport sur le chemin d'accès latéral est toujours disponible pour fournir des informations sur les chemins d'accès latéraux au cours des 60 derniers jours.

Conseil

Pour savoir comment configurer vos serveurs pour permettre à ATA d'effectuer les opérations SAM-R nécessaires à la détection du chemin d'accès latéral, configurer SAM-R.