Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à : Advanced Threat Analytics version 1.9

Utilisez la console ATA pour surveiller et répondre aux activités suspectes détectées par ATA.

La saisie de la ? touche fournit des raccourcis clavier pour l’accessibilité du portail ATA.

Activation de l’accès à la console ATA

Pour vous connecter à la console ATA, vous devez vous connecter avec un utilisateur auquel le rôle ATA approprié a été attribué pour accéder à la console ATA. Pour plus d’informations sur le contrôle d’accès en fonction du rôle (RBAC) dans ATA, consultez Utilisation des groupes de rôles ATA.

Connexion à la console ATA

Remarque

À compter d’ATA 1.8, le processus de connexion à la console ATA s’effectue à l’aide de l’authentification unique.

Dans le serveur du centre ATA, cliquez sur l’icône console Microsoft ATA sur le bureau ou ouvrez un navigateur et accédez à la console ATA.

Remarque

Vous pouvez également ouvrir un navigateur à partir du centre ATA ou de la passerelle ATA et accéder à l’adresse IP que vous avez configurée dans l’installation du centre ATA pour la console ATA.

Si l’ordinateur sur lequel le centre ATA est installé et l’ordinateur à partir duquel vous essayez d’accéder à la console ATA sont joints à un domaine, ATA prend en charge l’authentification unique intégrée à Authentification Windows . Si vous êtes déjà connecté à votre ordinateur, ATA utilise ce jeton pour vous connecter à la console ATA. Vous pouvez également vous connecter à l’aide d’une carte à puce. Vos autorisations dans ATA correspondent à votre rôle d’administrateur.

Remarque

Veillez à vous connecter à l’ordinateur à partir duquel vous souhaitez accéder à la console ATA à l’aide de votre nom d’utilisateur et mot de passe d’administrateur ATA. Vous pouvez également exécuter votre navigateur en tant qu’utilisateur différent ou vous déconnecter de Windows et ouvrir une session avec votre utilisateur administrateur ATA. Pour inviter la console ATA à demander des informations d’identification, accédez à la console à l’aide d’une adresse IP et vous êtes invité à entrer des informations d’identification.

Pour vous connecter à l’aide de l’authentification unique, vérifiez que le site de la console ATA est défini comme un site intranet local dans votre navigateur et que vous y accédez à l’aide d’un nom court ou d’un localhost.

Remarque

En plus de journaliser chaque alerte d’activité suspecte et d’intégrité, chaque modification de configuration que vous apportez dans la console ATA est auditée dans le journal des événements Windows sur l’ordinateur du centre ATA, sous Journal des applications et des services , puis Microsoft ATA. Chaque connexion à la console ATA est également auditée.

La configuration affectant la passerelle ATA est également enregistrée dans le journal des événements Windows de l’ordinateur de la passerelle ATA.

The ATA Console

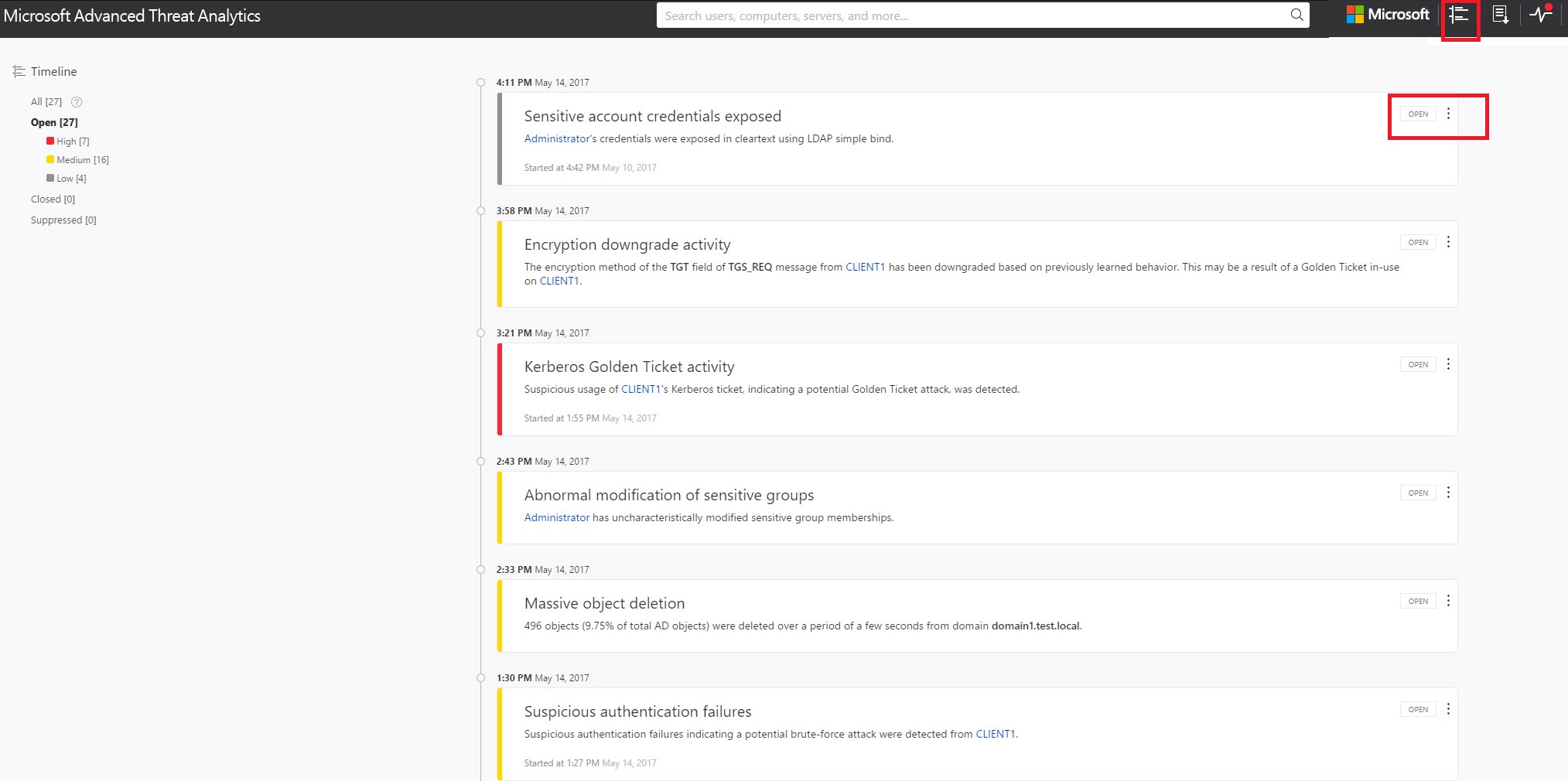

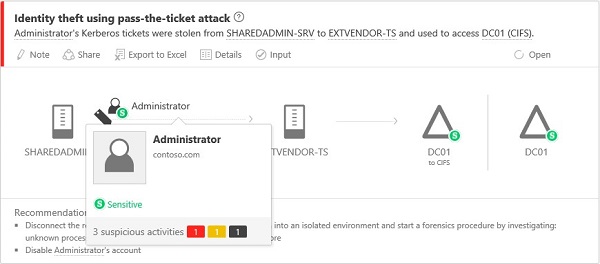

La console ATA vous fournit une vue rapide de toutes les activités suspectes dans l’ordre chronologique. Il vous permet d’explorer les détails d’une activité et d’effectuer des actions basées sur ces activités. La console affiche également des alertes et des notifications pour mettre en évidence les problèmes liés au réseau ATA ou les nouvelles activités jugées suspectes.

Il s’agit des éléments clés de la console ATA.

Chronologie de l’attaque

Il s’agit de la page d’accueil par défaut vers laquelle vous accédez lorsque vous vous connectez à la console ATA. Par défaut, toutes les activités suspectes ouvertes sont affichées sur la ligne de temps d’attaque. Vous pouvez filtrer la ligne de temps d’attaque pour afficher les activités suspectes Toutes, Ouvertes, Ignorées ou Supprimées. Vous pouvez également voir la gravité affectée à chaque activité.

Pour plus d’informations, consultez Utilisation d’activités suspectes.

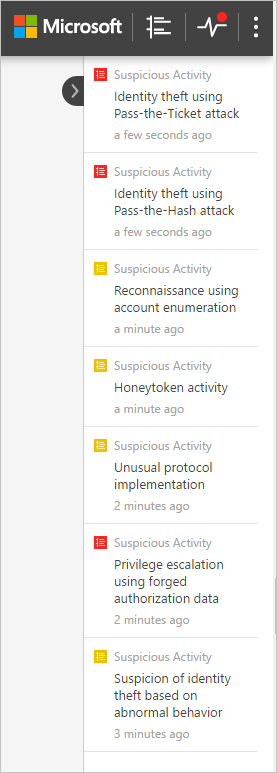

Barre de notification

Lorsqu’une nouvelle activité suspecte est détectée, la barre de notification s’ouvre automatiquement sur le côté droit. En cas de nouvelles activités suspectes depuis la dernière fois que vous vous êtes connecté, la barre de notification s’ouvre une fois que vous vous êtes connecté. Vous pouvez cliquer sur la flèche de droite à tout moment pour accéder à la barre de notification.

Nouveautés

Après la publication d’une nouvelle version d’ATA, la fenêtre Nouveautés s’affiche en haut à droite pour vous indiquer ce qui a été ajouté dans la dernière version. Il vous fournit également un lien vers le téléchargement de la version.

Panneau de filtrage

Vous pouvez filtrer les activités suspectes affichées dans la ligne de temps d’attaque ou affichées dans l’onglet Activités suspectes du profil d’entité en fonction de l’état et de la gravité.

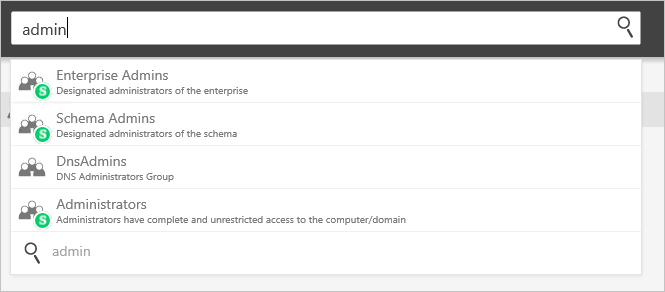

Barre de recherche

Dans le menu supérieur, vous pouvez trouver une barre de recherche. Vous pouvez rechercher un utilisateur, un ordinateur ou des groupes spécifiques dans ATA. Pour essayer, commencez simplement à taper.

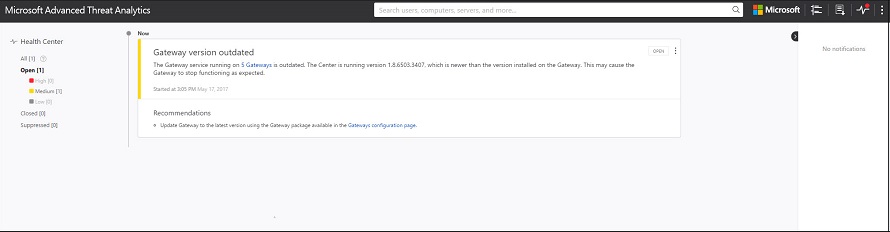

Centre d’intégrité

Le Centre d’intégrité vous fournit des alertes quand un élément ne fonctionne pas correctement dans votre déploiement ATA.

Chaque fois que votre système rencontre un problème, tel qu’une erreur de connectivité ou une passerelle ATA déconnectée, l’icône centre de contrôle d’intégrité vous en informe en affichant un point rouge.

Groupes sensibles

La liste suivante de groupes est considérée comme sensible par ATA. Toute entité membre de ces groupes est considérée comme sensible :

- Contrôleurs de domaine en lecture seule d’entreprise

- Administrateurs du domaine

- Contrôleurs de domaine

- Administrateurs de schéma,

- Administrateurs d'entreprise

- propriétaires stratégie de groupe Creator

- Contrôleurs de domaine en lecture seule

- Administrateurs

- Utilisateurs avec pouvoir

- Opérateurs de compte

- Opérateurs de serveur

- Opérateurs d’impression,

- Opérateurs de sauvegarde,

- Réplicateurs

- Utilisateurs du Bureau à distance

- Opérateurs de configuration réseau

- Générateurs d’approbations de forêt entrantes

- Administrateurs DNS

Mini profil

Si vous pointez votre souris sur une entité, n’importe où dans la console où une seule entité est présentée, telle qu’un utilisateur ou un ordinateur, un mini-profil s’ouvre automatiquement et affiche les informations suivantes, le cas échéant :

Nom

Image

E-mail

Téléphone

Nombre d’activités suspectes par gravité