Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Importante

En juin 2022, nous avons introduit l’authentification multifacteur comme exigence pour Bing Ads. Vous devrez peut-être quand même apporter une modification au code pour vous conformer à cette exigence. Microsoft Advertising effectue des vérifications techniques de l’application au début du mois d’octobre.

Ce billet de blog décrit les étapes à suivre pour garantir la conformité.

Pour plus d’informations, consultez le guide des exigences d’authentification multifacteur .

Avant que votre application puisse authentifier les utilisateurs de Microsoft Advertising, vous devez inscrire votre application dans un locataire Azure Active Directory (AAD) et obtenir l’ID client et la clé secrète client correspondantes.

Accédez au Plateforme d'identités Microsoft pour développeurs dans la page Portail Azure - inscriptions d'applications. Vous pouvez vous connecter à l’aide d’un compte professionnel ou scolaire. Remarque : Vous ne pouvez plus vous connecter à l’aide d’un compte Microsoft personnel.

Sélectionnez Nouvelle inscription.

Lorsque la page Inscrire une application s’affiche , entrez les informations d’inscription de votre application :

- Dans la section Nom , entrez un nom d’application explicite qui sera affiché aux utilisateurs de l’application, par exemple

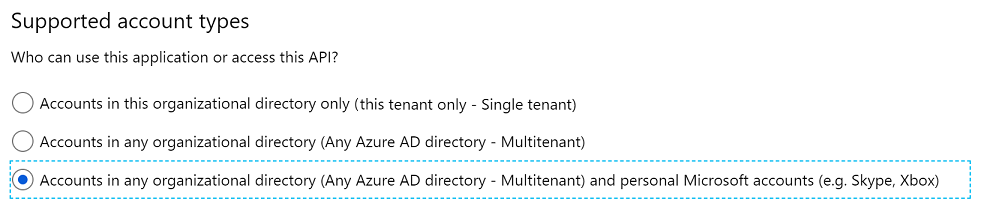

My browserless client. - Dans la section Types de comptes pris en charge , sélectionnez Comptes dans n’importe quel annuaire organisationnel et comptes Microsoft personnels.

Importante

Vous devez sélectionner Comptes dans n’importe quel annuaire organisationnel et comptes Microsoft personnels lors de l’inscription initiale de l’application. Ce paramètre ne peut pas être mis à jour ultérieurement dans le portail, sauf si vous modifiez le manifeste de l’application, par exemple.

"signInAudience": "AzureADandPersonalMicrosoftAccount"- Dans la section Nom , entrez un nom d’application explicite qui sera affiché aux utilisateurs de l’application, par exemple

Sélectionnez Inscrire pour créer l’application.

Dans la page Vue d’ensemble de l’application, recherchez la valeur ID d’application (client) et enregistrez-la pour plus tard. Vous l’utiliserez comme lorsque vous demandez le

client_idconsentement de l’utilisateur et obtenez un jeton d’accès.Sélectionnez le lien Ajouter un URI de redirection , puis la page URI de redirection doit s’afficher.

- Pour les applications web, fournissez l’URL de base de votre application. Par exemple, http://localhost:31544 il peut s’agir de l’URL d’une application web s’exécutant sur votre ordinateur local. Les utilisateurs utiliseraient cette URL pour se connecter à une application cliente web.

- Pour les applications publiques, recherchez la section URI de redirection suggérées pour les clients publics (mobiles, de bureau). Sélectionnez l’URI

https://login.microsoftonline.com/common/oauth2/nativeclient.

Importante

Les clients exécutant des applications sur des services qui couvrent des régions et des appareils tels que Microsoft Azure doivent inscrire une application web avec une clé secrète client. Vous pouvez obtenir un jeton d’actualisation sur un appareil et l’actualiser sur un autre, à condition que vous ayez le même ID client et la même clé secrète client. Si vous inscrivez une application publique sans clé secrète client, vous ne pouvez pas utiliser de jeton d’actualisation sur plusieurs appareils. Un jeton confidentiel est lié à la clé secrète client.

Pour les applications web, sélectionnez Certificats & secrets sous Gérer. Sélectionnez le bouton Nouveau secret client. Entrez une valeur dans Description, sélectionnez une option pour Expire et choisissez Ajouter. Copiez la valeur de la clé secrète client avant de quitter la page. Vous l’utiliserez plus tard comme

client_secretpour obtenir un jeton d’accès.

Comportement de l’application

- Le comportement de l’application inscrite est déterminé par la façon dont votre locataire Azure AAD a été configuré et la façon dont les utilisateurs peuvent fournir le consentement pour n’importe quelle application pendant le processus d’authentification. Votre administrateur de locataire Azure AAD peut consulter les paramètres de consentement de l’utilisateur ici : https://learn.microsoft.com/azure/active-directory/manage-apps/configure-user-consent?pivots=portal#configure-user-consent-settings.

- Si vous essayez de vous authentifier mais que vous recevez une erreur AADSTS650052, il existe différentes causes racines pour ce problème. Cela signifie probablement que l’ID d’application Microsoft Advertising (d42ffc93-c136-491d-b4fd-6f18168c68fd) n’existe pas dans votre locataire. Cela peut se produire si vous essayez de vous authentifier auprès d’un fournisseur d’outils et que vous n’avez jamais créé votre propre inscription Azure App et que vous y avez ajouté msads.manage. Pour résoudre ce problème, vous devez contacter l’administrateur Active Directory et lui demander d’exécuter l’appel API Graph suivant pour ajouter l’application Microsoft Advertising à votre locataire.

POST https://graph.microsoft.com/v1.0/servicePrincipals Content-type: application/json { "appId": "d42ffc93-c136-491d-b4fd-6f18168c68fd" }- Après avoir exécuté la commande ci-dessus, vous devrez peut-être également demander à votre administrateur d’accorder le consentement à votre fournisseur d’outils en exécutant l’URL suivante dans votre navigateur. Cette URL donne son consentement à SA 360. Remplacez « client_id=340615a8-1132-4916-80c7-697a67c6c353 » par l’ID client de votre fournisseur d’outils et remplacez « tenantID » par votre ID de locataire : https ://login.microsoftonline.com/"tenantID"/v2.0/adminconsent ?client_id=340615a8-1132-4916-80c7-697a67c6c353&state=12345&scope=d42ffc93-c136-491d-b4fd-6fd-6f18168c68fd/msads.manage

- Pour accorder le consentement au fournisseur d’outils Skai, utilisez « client_id=73ea1e5d-983e-4f8e-8493-537a37a4436a »

- Si vous rencontrez toujours des problèmes après avoir suivi les étapes ci-dessus, contactez le support technique.

- Si vous essayez de vous authentifier mais que vous recevez une erreur AADSTS650052, il existe différentes causes racines pour ce problème. Cela signifie probablement que l’ID d’application Microsoft Advertising (d42ffc93-c136-491d-b4fd-6f18168c68fd) n’existe pas dans votre locataire. Cela peut se produire si vous essayez de vous authentifier auprès d’un fournisseur d’outils et que vous n’avez jamais créé votre propre inscription Azure App et que vous y avez ajouté msads.manage. Pour résoudre ce problème, vous devez contacter l’administrateur Active Directory et lui demander d’exécuter l’appel API Graph suivant pour ajouter l’application Microsoft Advertising à votre locataire.