Cómo conectar la red interna con las redes virtuales de Windows Azure de Forefront TMG 2010

Hola

En el post anterior hemos definido una red virtual en Windows Azure y la hemos conectado mediante un tunel Site-to-Site con nuestra red interna, de modo que las máquinas virtuales que pongamos a funcionar en la nube tengan la conectividad necesaria con los recursos internos.

Para ello contamos con las dos direcciones IP públicas de ambos extremos, con los direccionamientos IP de cada lado y con el secreto compartido que se ha generado al configurar la red de Windows Azure

- On-Premise: 10.0.0.0/16:

- Azure Virtual Network: 10.1.0.0/16, dividida a su vez en las subredes10.1.0.0/24 (dedicada al gateway), 10.1.1.0/24, 10.1.2.0/24, 10.1.3.0/24

Los parámetros del tunel que tenemos que utilizar son:

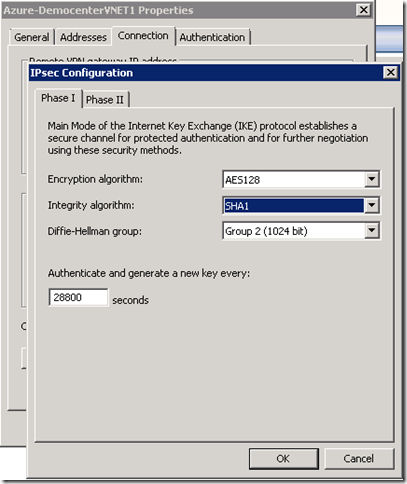

- IKE Phase I Parameters:

- Mode: Main mode

- Encryption: AES128 (o 3DES)

- Integrity: SHA1

- Diffie-Hellman group: Group 2 (1024 bit)

- Authentication Method: Pre-shared secret

- Security Association Lifetime: 28800 seconds

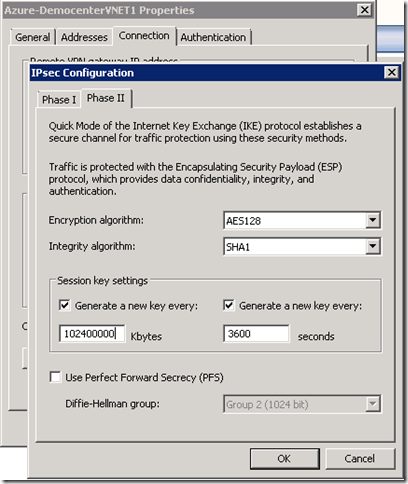

- IKE Phase II Parameters:

- Mode: ESP tunnel mode

- Encryption: AES128 (o 3DES)

- Integrity: SHA1

- Perfect Forward Secrecy: OFF

- Diffie-Hellman group: Group 2 (1024 bit)

- Time Rekeying: ON

- Security Association Lifetime: 3600 seconds

- Kbyte Rekeying: ON

- Rekey After Sending: 102400000 Kbytes

Vamos a ver como se configura todo esto en TMG 2010:

1.- Si Microsoft Forefront TMG 2010 esta instalado sobre Windows Server 2008 R2, necesitamos aplicar este parche:

- You cannot establish an IPsec tunnel to a computer that is running Windows 7 or Windows Server 2008 R2 through a NAT device: https://support.microsoft.com/default.aspx?scid=kb;EN-US;2523881

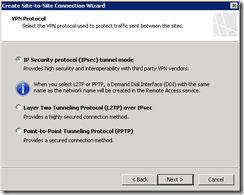

2.- Generamos el tunel con el asistente de TMG:

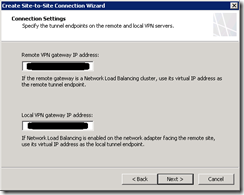

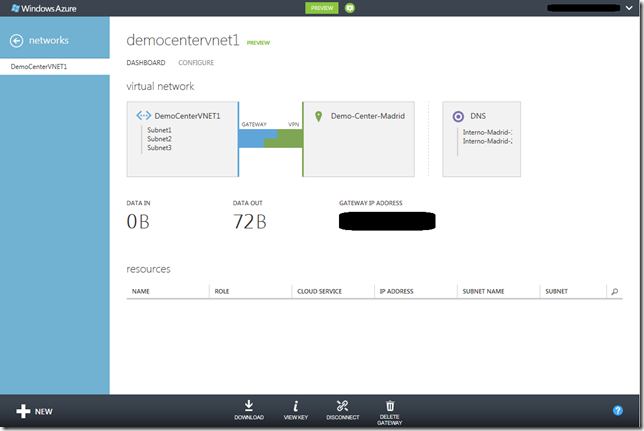

Ponemos la dirección IP del gateway local (la interfaz externa del TMG, con la dirección IP pública) y da dirección IP del gateway de Windows Azure que aparece en el portal:

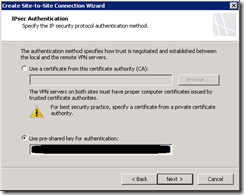

Introducimos ahora el secreto compartido de IPSec que nos sale al darle al botón iKey del portal

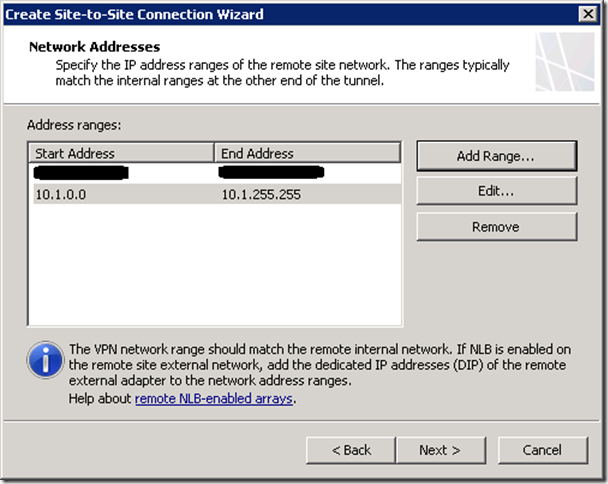

Ahora definimos cual es el espacio de direcciones remoto que hemos definido en la Virtual Network de Windows Azure. Por defecto nos aparece la IP del gateway e introducimos el rango 10.1.0.0/16

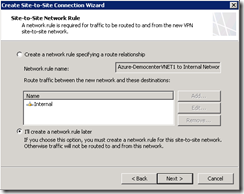

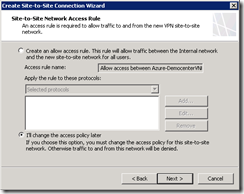

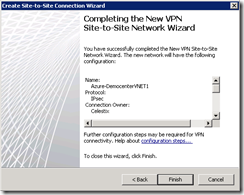

Especificamos que no queremos generar ni la regla de enrutado ni las reglas de accesos del firewall. Lo haremos luego manualmente. El final del asistente nos recuerda que tenemos esa tarea pendiente:

Editamos las propiedades del tunel, y en la pestaña conexión especificamos los parámetros que usaremos en las fases I y II de la negociación de IPSec

Tras unos minutos, el tunel aparecerá como conectado:

Pero no seremos capaces de transmitir tráfico por él todavía:

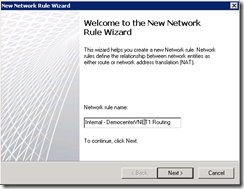

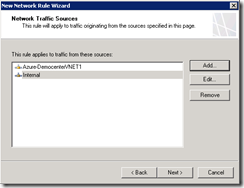

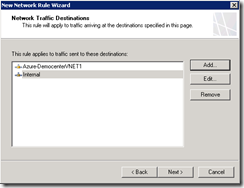

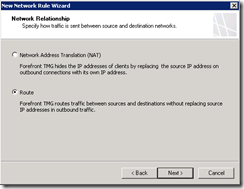

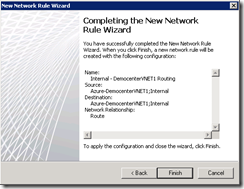

3.- Crear la relación entre la red interna y la red Virtual de Windows Azure

En TMG, vamos a Networking, Network Rules y creamos una Network Rule para especifica que las redes Interna y la Virtual de Azure deben enrutarse entre si

Con lo que nos queda:

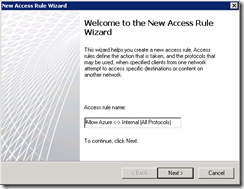

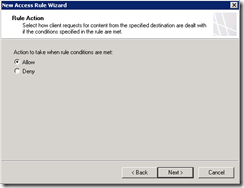

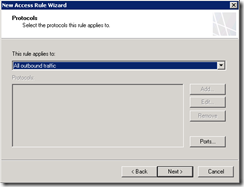

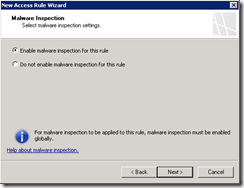

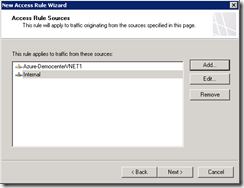

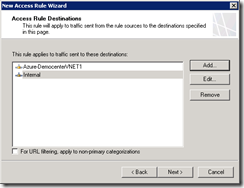

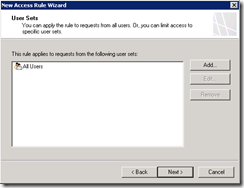

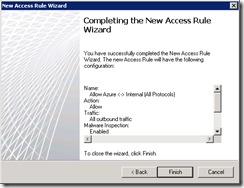

4.- Crear reglas de acceso en las políticas del firewall para permitir el tráfico de todos los protocolos en ambos sentidos (este punto podría configurarse de forma más fina, en función del uso que le vayamos a dar a la red virtual):

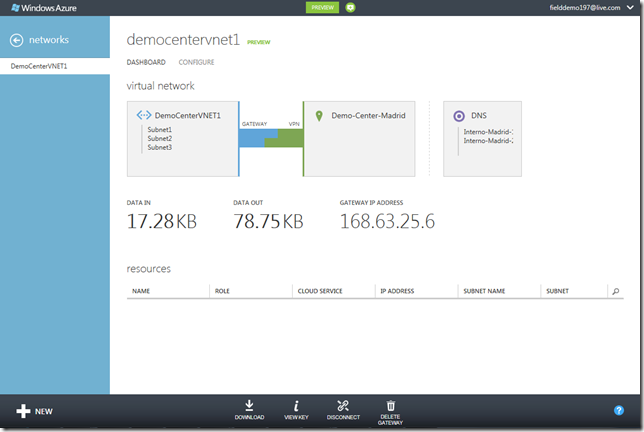

y tras estos pasos, ya deberíamos ver tráfico en el portal en ambas direcciones, simplemente por los propios mecanismos de mantenimiento del mismo:

En el próximo post veremos como crear algunas VMs que colocaremos en las subredes de la red virtual que hemos configurado en Windows Azure.

Saludos

Comments

Anonymous

July 03, 2012

Gracias David, después de parcheado el TMG y reiniciado todo funciona.Anonymous

March 21, 2013

Una nota: si va a haber tráfico RPC entre Azure y On-Premise, es necesario deshabituar el cumplimiento estricto de RPC (Strict RPC compliance) que TMG habilita por defecto (blogs.technet.com/.../rpc-filter-and-enable-strict-rpc-compliance.aspx) Saludos.