Enterprise Threat Detection による「インビジブル」サイバー攻撃の検出

2017 年 5 月 10 日 - Microsoft Secure Blog スタッフ - マイクロソフト

このポストは「 Use Enterprise Threat Detection to find “invisible” cyberattacks 」の翻訳です。

執筆者: Roberto Bamberger (エンタープライズ サイバーセキュリティ グループ、プリンシパル コンサルタント)

サイバー攻撃に関するニュースが引きも切らないなか、企業の既存の標準ツールを利用して攻撃が行われている、より検出の難しいサイバー攻撃を取り上げたいくつかの記事が最近公開されました。

SecureList では、このような状況で使われる手口を「インビジブル」や「ディスクレス」と呼んでいます。本稿では、このような攻撃を一般的な検出手法で検出する際に企業が直面する可能性のある課題と、それらの攻撃から保護する方法について説明します。

まず、このような攻撃の多くが、PowerShell などの Microsoft Windows のネイティブ機能を利用している (ウイルス対策ソフトによって定期的にスキャン/検出される恐れのあるディスクにファイルを格納する必要性をなくすため) のを考慮する必要があります。そこで、マイクロソフトは、そのような攻撃を検出できる次のようないくつかの機能を開発しました。

- Microsoft Enterprise Threat Detection

- Windows Defender Advanced Threat Protection

- Microsoft Advanced Threat Analytics

以降で、これらの機能が役立つ理由について概要を説明します。

Microsoft Enterprise Threat Detection (ETD) サービスは、管理された検出サービスであり、インビジブル/ディスクレスの攻撃を検出し、これらの脅威に効果的に対応するための実用的なインテリジェンスを企業に提供できます。

また、Windows 10 には Windows Defender Advanced Threat Protection (Windows Defender ATP) も搭載されています。この機能と Antimalware Scan Interface (AMSI) および Microsoft Advanced Threat Analytics (ATA) を組み合わせることで、

これらの脅威やそれに関連する悪意のある動作を効果的に検出できる、ユーザーおよびエンティティの動作分析機能が得られます。

Enterprise Threat Detection では、次のような幅広いデータ ソースを利用できます。

- Windows エラー レポート。障害が発生しているプロセスのメモリ、レジストリ キー、ファイル、および WMI クエリの結果を含めることができます。

- 組織の IP エグレスの範囲から送信される利用統計情報 (Microsoft Active Protection System (MAPS) 形式)。

- マイクロソフトのデジタル犯罪対策部門からそのボットネットの中断と根絶の取り組みの一環として送信されるデータ。

- Windows 10 で ATA と Windows Defender ATP を使用して、それらのシグナルを監視し、高度な検出機能と応答データを提供。

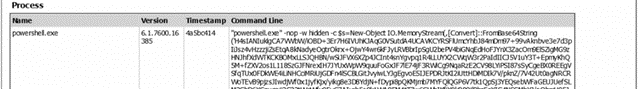

このような高度な分析に Windows Error Reporting データを利用する方法を説明するために、Microsoft ETD チームは最近、PowerShell のクラッシュを原因とするイベントをお客様環境から入手しました。

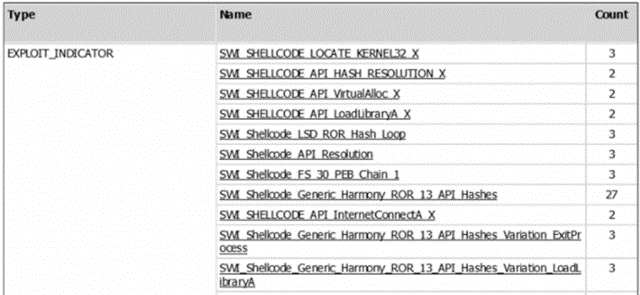

このケースの場合、PowerShell では base64 でエンコードされた文字列に格納されたオブジェクトが実行されていました。PowerShell プロセスのメモリの自動分析によって、含まれていたコードが次のシェルコード形式の悪意のあるコードと一致することがわかりました。

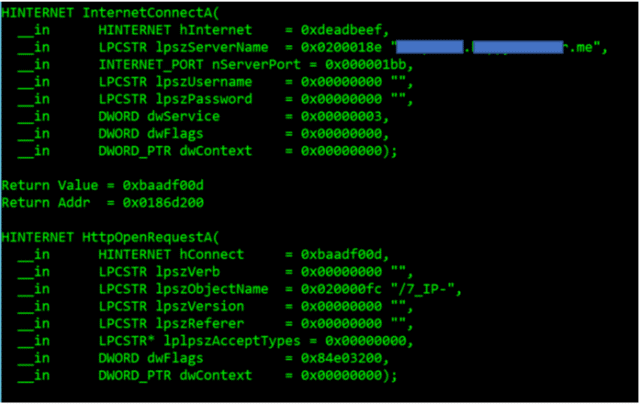

このケースでは、さらなる分析によって、そのコードが PowerShell プロセスに反射的に読み込まれ、外部ソースから追加コードをダウンロードしようとしていたことが明らかになりました。高度な分析ツールを使用して ETD 分析を行うことで、要求されたサーバーとファイルの名前が特定されました。

このインターネット リソースから返されたペイロードの分析によって、攻撃者がリバース シェルを構築し、metasploit meterpreter (一般的な侵入テスト ツール) を読み込んでいることがわかりました。しかし、meterpreter コードはファイルとしてディスクに書き込まれることがないためディスクレスで、外部サイトからのみ読み込まれることから、お客様環境内での検出が困難でした。

Microsoft ETD のアナリストは、このイベントを素早く分析し、悪意のある攻撃だと判断して、攻撃の特性を組織に連絡すると共に、実用的なインテリジェンスを提供しました。この具体的なアクションにつながるインテリジェンスには、プロキシ ログなどの追加データの分析に利用できる攻撃の兆候が含まれていたため、お客様環境で攻撃がまだ進行中かどうかや、他のマシンに影響を及ぼしているかどうかを特定できました。

最後に、企業は、サイバー犯罪においてこの種の悪意のある動作がますます広がっていることを認識する必要があります。マイクロソフトは、企業が環境を保護するうえで役立つ多くの洞察とツールを提供しています。Enterprise Threat Detection サービスの詳細については、Microsoft アカウント チームまでお問い合わせいただくか、電子メール (mtds@microsoft.com) でご連絡ください。