BitLocker To Go – nowa funkcjonalność w Windows 7!

Microsoft w Windows 7 wprowadzil rozszerzony mechanizm szyfrowania BitLocker, dolaczajac do niego funkcjonalnosc BitLockerTo Go. Windows 7 Ultimate wspiera dodatkowo przenosne nosniki danych np. klucze USB, czy karty SDHC. Wraz ze standardowymi dyskami (partycjami) mozliwymi do zaszyfrowania widoczne sa równiez inne nosniki danych – zwane dalej, dla wygody „kluczami USB” (BitLocker To Go):

Rysunek 1. Dyski mozliwe do zaszyfrowania (kliknij, aby powiekszyc).

Dostep do zakodowanych kluczy USB mozliwy jest przez haslo, które uzytkownik podaje przed zaszyfrowaniem. Z GUI mozliwe jest takze podanie nastepujacych metod: karty inteligentnej, 48 cyfrowego BitLocker Recovery Key (do uzywania klucza USB w systemie Windows Vista bez SP2, czy Windows Server 2008) oraz External Key (o tym tajemniczym kluczu na koncu). BitLocker wlacza sie poprzez klikniecie Turn On BitLocker lub poprzez polecenie manage-bde.exe (w Windows Vista polecenie to bylo skryptem manage-bde.wsf uruchamianym przez cscript). Polecenie to moze byc z powodzeniem uznane, za jedyna sluszna metoda dostepu do BitLocker’a. W efekcie dla kazdego uzytkownika koncowego sprowadza sie to do jednego: zaszyfrowac dysk/partycje/klucz.

Szyfrowanie trwa dosyc dlugo. Z Nexorem przeprowadzalismy testy ile szyfrowanie, deszyfrowanie trwa, wlaczajac w to wszelkie próby zepsucia BitLocker’a („A co bedzie jak usune ten plik…”). Przy kluczu USB o rozmiarze 4 029 612 032 bajtów, kazdy 1% szyfrowania trwal ok. 10 sekund. To daje ok. 3,8 Megabajty /s. Przy kluczu USB o rozmiarze 256 Megabajtów szyfrowanie trwalo ok. 2 minut.

Szyfrowanie mozna „przerwac” na chwile przekladajac klucz USB do innego komputera z BitLocker’em dla zewnetrznych dysków np. Windows Server 2008 R2, szyfrowanie bedzie kontynuowane bezstratnie!

Mozna zaszyfrowac klucze USB zarówno z systemem plików FAT32, jak i NTFS (BitLocker w Windows Vista wymagal NTFS), sa jednak pewne róznice. Z punktu widzenia uzytkownika Windows 7 róznic funkcjonalnych nie ma, natomiast gdy ten sam uzytkownik zabierze swój klucz USB i bedzie próbowal uruchomic go na innych systemach, róznice te zaraz zobaczy. Warto wiedziec, ze klucz USB z BitLocker To Go zadziala na nastepujacych systemach operacyjnych:

- Windows Vista SP1

- Windows XP SP3

Wszelkie próby uruchomienia klucza USB pod innymi systemami (Windows 2000, Windows XP SP2) konczyly sie pytaniem o sformatowanie klucza („Do you want to format it now?”).

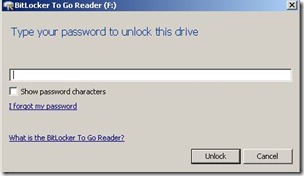

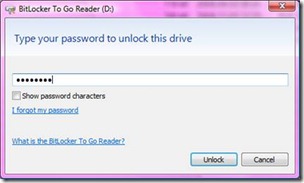

Rysunek 2. Windows XP SP3 i BitLocker To Go (kliknij, aby powiekszyc).

Rysunek 3. Windows Vista SP1 i BitLocker To Go.

Uzyskanie dostepu do klucza USB powoduje uruchomienie programu(BitLocker To Go Reader), z którego mozna wybrane pliki: przeniesc do wybranego folderu, przeniesc na pulpit, skopiowac. Sa to jedyne opcje, które oferuje ten program.

Rysunek 4. BitLocker To Go Reader (kliknij, aby powiekszyc).

Szyfrowanie klucza USB z systemem plików FAT32 powoduje utworzenie wielu plików (w tym przypadku 1017):

Rysunek 5. Pliki powstale po zaszyfrowaniu klucza USB z systemem plików FAT32 (kliknij, aby powiekszyc).

UWAGA: Przy systemie plików NTFS na kluczu USB pliki te nie tworza sie, nie mozna zatem korzystac z klucza w ww. systemach, oprócz Windows 7 oczywiscie.

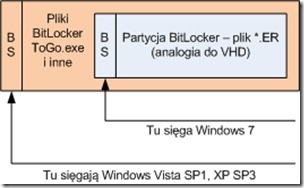

Pliki te to m.in.:

- autorun.inf (do uruchomienia pliku *.EXE),

- BitLockerToGo.exe (program uruchamiany na komputerze klienckim)

- enUSBltLockerToGo.exe.mui – jezyk angielski

- plik *.ER – o rozmiarze takim jak klucz USB, przypuszczalnie dziala na zasadzie VHD

- plik *.BL – 32 bajty, zapisane jest tylko kilka pierwszych bitów

- plik *.PD – o zerowej dlugosci

- pliki *.NG - o zerowej dlugosci

Pierwsza próba zepsucia:

Usuniecie z klucza USB podlaczonego do systemu Windows Vista SP1 wszystkich plików znajdujacych sie na kluczu USB nie spowodowalo uszkodzenia BitLocker’a pod Windows 7. Wrzucenie dodatkowych danych o wielkosci calego klucza USB spowodowalo uszkodzenie BitLocker’a. Klucz USB nie prosil sie nawet o formatowanie. W Disk Management USB widoczny byl jako partycja RAW!

Rysunek 6. Klucz USB widziany, jako partycja RAW (kliknij, aby powiekszyc).

Przy próbie formatowania otrzymuje sie komunikat:

Rysunek 7. Komunikat o braku mozliwosci sformatowania klucza USB (kliknij, aby powiekszyc).

Dopiero przelozenie klucza USB do Windows Vista SP1 (widac tam bylo wszystkie nowo wrzucone dane) pozwolilo na sformatowanie.

Druga próba zepsucia:

W drugiej próbie, wrzucenie niewielkiej ilosci danych nie zaszkodzilo BitLocker’owi – dane byly nadal dostepne. Dokopiowywanie danych porcjami sprawilo, ze klucz USB posiadal NIEOKRESLONY typ plików (diskmgmt.msc nie podal zadnej informacji), dalo sie go sformatowac z poziomu Windows 7.

Trzecia próba zepsucia:

Zaglebiajac sie w strukture klucza USB z BitLocker’em, mozna zauwazyc, ze w BootRecord’zie dysk zaszyfrowany przyjmuje sygnature MSWIN4.1, niezaszyfrowany przyjmuje natomiast MSDOS5.0.

System plików FAT. Podmieniony zostal zaszyfrowany BootRecord na BootRecord niezaszyfrowany (miedzy Offset 4000, a 41F0). W efekcie na kluczu USB, teraz juz na kazdym systemie operacyjnym – widoczne jest 512 plików o róznych rozmiarach, stanowiacych Root Directory entries.

Rysunek 8. Odpowiedniki Root Directory Entries (kliknij, aby powiekszyc).

Ponowna zmiana z biezacego (niezaszyfrowanego) BootRecord’u na zaszyfrowany spowodowal wyswietlenie tego co jest widoczne na systemach Windows Vista SP1 i XP SP3, a co nie jest widoczne w Windows 7!

Rysunek 9. Pliki widoczne pod Windows Vista staly sie widoczne pod Windows 7 (kliknij, aby powiekszyc).

Wnioski nasunely sie nastepujace:

Rysunek 10. Podsumowanie testów (kliknij, aby powiekszyc).

Prosze nie traktowac tego, jako informacje absolutna – sa to tylko przypuszczenia potwierdzone testami!

Po zaszyfrowaniu klucza USB, istnieje wiele opcji do zarzadzania kluczem USB (nie wspomnajac o mozliwosciach konsoli, które sa nieporównywalnie wieksze):

- Change the password

- Remove the password

- Add a smart card

- Save or print the recovery key again

- Automatically unlock the drive on this computer (only for fixed disks)

Ostatnia opcja jest wlasnie tym tajemniczym “External Key” pozwalajacym na uzyskanie dostepu do klucza USB bez koniecznosci podawania hasla.

To be continued.

PS. Wszelkie informacje dotycza build 7000 Windows 7 (dla serwera i klienta).

Autor: Paula Januszkiewicz

Comments

Anonymous

January 01, 2003

Microsoft w Windows 7 wprowadził rozszerzony mechanizm szyfrowania BitLocker, dołączając do niego funkcjonalnośćAnonymous

November 11, 2009

"Wrzucenie dodatkowych danych o wielkości całego klucza USB spowodowało uszkodzenie BitLocker’a. Klucz USB nie prosił się nawet o formatowanie. W Disk Management USB widoczny był jako partycja RAW!" Nie udało mi się dorzucić czegokolwiek na klucz USB z BitLockerem z poziomu W2K3 i z poziomu WinXP. Zawsze wyświetlała się informacja, że dysk jest pełny. W mojej próbie psucia doszedłem za to wniosków takich: usunięcie BitLockerToGo.exe z poziomu XP ma wpływ na wszystkie systemy oprócz win7 i 2k8 R2. usunięcie plików

- plik *.PD – o zerowej długości

- pliki *.NG - o zerowej długości nie wpływa zupełnie na działanie klucza na jakimkolwiek systemie. Usuniętego pliku BitLockerToGo.exe nie można przywrócić. Win7 ani żaden inny system nie pozwala na naprawę.

- Anonymous

February 10, 2011

To Znaczy Że Dane Nie Są Całkowicie Bezpieczne?