Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

par Tom FitzMacken

Dans Visual Studio 2013, l’application web par défaut utilise une valeur de chaîne pour la clé des comptes d’utilisateur. ASP.NET Identity vous permet de modifier le type de la clé pour répondre à vos besoins en données. Par exemple, vous pouvez changer le type de la clé d’une chaîne en entier.

Cette rubrique montre comment commencer avec l’application web par défaut et remplacer la clé de compte d’utilisateur par un entier. Vous pouvez utiliser les mêmes modifications pour implémenter n’importe quel type de clé dans votre projet. Il montre comment apporter ces modifications dans l’application web par défaut, mais vous pouvez appliquer des modifications similaires à une application personnalisée. Il montre les modifications nécessaires lors de l’utilisation de MVC ou de Web Forms.

Versions logicielles utilisées dans le tutoriel

- Visual Studio 2013 avec Update 2 (ou version ultérieure)

- ASP.NET Identity 2.1 ou version ultérieure

Pour effectuer les étapes de ce didacticiel, vous devez disposer d’Visual Studio 2013 Update 2 (ou version ultérieure) et d’une application web créée à partir du modèle d’application web ASP.NET. Le modèle a changé dans Update 3. Cette rubrique montre comment modifier le modèle dans Update 2 et Update 3.

Cette rubrique contient les sections suivantes :

- Modifier le type de la clé dans la classe d’utilisateur Identity

- Ajouter des classes d’identité personnalisées qui utilisent le type de clé

- Modifier la classe de contexte et le gestionnaire d’utilisateurs pour utiliser le type de clé

- Modifier la configuration de démarrage pour utiliser le type de clé

- Pour MVC avec Update 2, modifiez AccountController pour passer le type de clé

- Pour MVC avec Update 3, modifiez AccountController et ManageController pour passer le type de clé

- Pour Web Forms avec Update 2, modifiez pages de compte pour passer le type de clé

- Pour Web Forms avec Update 3, modifiez les pages de compte pour passer le type de clé

- Exécuter l’application

- Autres ressources

Modifier le type de la clé dans la classe d’utilisateur Identity

Dans votre projet créé à partir du modèle d’application web ASP.NET, spécifiez que la classe ApplicationUser utilise un entier pour la clé pour les comptes d’utilisateur. Dans IdentityModels.cs, modifiez la classe ApplicationUser pour hériter d’IdentityUser qui a un type int pour le paramètre générique TKey. Vous transmettez également les noms de trois classes personnalisées que vous n’avez pas encore implémentées.

public class ApplicationUser : IdentityUser<int, CustomUserLogin, CustomUserRole,

CustomUserClaim>

{

...

Vous avez modifié le type de la clé, mais, par défaut, le reste de l’application suppose toujours que la clé est une chaîne. Vous devez indiquer explicitement le type de la clé dans le code qui suppose une chaîne.

Dans la classe ApplicationUser , modifiez la méthode GenerateUserIdentityAsync pour inclure int, comme indiqué dans le code mis en surbrillance ci-dessous. Cette modification n’est pas nécessaire pour Web Forms projets avec le modèle Update 3.

public async Task<ClaimsIdentity> GenerateUserIdentityAsync(

UserManager<ApplicationUser, int> manager)

{

// Note the authenticationType must match the one defined in

// CookieAuthenticationOptions.AuthenticationType

var userIdentity = await manager.CreateIdentityAsync(

this, DefaultAuthenticationTypes.ApplicationCookie);

// Add custom user claims here

return userIdentity;

}

Ajouter des classes d’identité personnalisées qui utilisent le type de clé

Les autres classes Identity, telles que IdentityUserRole, IdentityUserClaim, IdentityUserLogin, IdentityRole, UserStore, RoleStore, sont toujours configurées pour utiliser une clé de chaîne. Créez de nouvelles versions de ces classes qui spécifient un entier pour la clé. Vous n’avez pas besoin de fournir beaucoup de code d’implémentation dans ces classes. Vous définissez principalement int comme clé.

Ajoutez les classes suivantes à votre fichier IdentityModels.cs.

public class CustomUserRole : IdentityUserRole<int> { }

public class CustomUserClaim : IdentityUserClaim<int> { }

public class CustomUserLogin : IdentityUserLogin<int> { }

public class CustomRole : IdentityRole<int, CustomUserRole>

{

public CustomRole() { }

public CustomRole(string name) { Name = name; }

}

public class CustomUserStore : UserStore<ApplicationUser, CustomRole, int,

CustomUserLogin, CustomUserRole, CustomUserClaim>

{

public CustomUserStore(ApplicationDbContext context)

: base(context)

{

}

}

public class CustomRoleStore : RoleStore<CustomRole, int, CustomUserRole>

{

public CustomRoleStore(ApplicationDbContext context)

: base(context)

{

}

}

Modifier la classe de contexte et le gestionnaire d’utilisateurs pour utiliser le type de clé

Dans IdentityModels.cs, modifiez la définition de la classe ApplicationDbContext pour utiliser vos nouvelles classes personnalisées et un int pour la clé, comme indiqué dans le code mis en surbrillance.

public class ApplicationDbContext : IdentityDbContext<ApplicationUser, CustomRole,

int, CustomUserLogin, CustomUserRole, CustomUserClaim>

{

...

Le paramètre ThrowIfV1Schema n’est plus valide dans le constructeur. Modifiez le constructeur afin qu’il ne passe pas de valeur ThrowIfV1Schema.

public ApplicationDbContext()

: base("DefaultConnection")

{

}

Ouvrez IdentityConfig.cs et modifiez la classe ApplicationUserManger pour utiliser votre nouvelle classe de magasin d’utilisateurs pour conserver les données et une valeur int pour la clé.

public class ApplicationUserManager : UserManager<ApplicationUser, int>

{

public ApplicationUserManager(IUserStore<ApplicationUser, int> store)

: base(store)

{

}

public static ApplicationUserManager Create(

IdentityFactoryOptions<ApplicationUserManager> options, IOwinContext context)

{

var manager = new ApplicationUserManager(

new CustomUserStore(context.Get<ApplicationDbContext>()));

// Configure validation logic for usernames

manager.UserValidator = new UserValidator<ApplicationUser, int>(manager)

{

AllowOnlyAlphanumericUserNames = false,

RequireUniqueEmail = true

};

// Configure validation logic for passwords

manager.PasswordValidator = new PasswordValidator

{

RequiredLength = 6,

RequireNonLetterOrDigit = true,

RequireDigit = true,

RequireLowercase = true,

RequireUppercase = true,

};

// Register two factor authentication providers. This application uses Phone

// and Emails as a step of receiving a code for verifying the user

// You can write your own provider and plug in here.

manager.RegisterTwoFactorProvider("PhoneCode",

new PhoneNumberTokenProvider<ApplicationUser, int>

{

MessageFormat = "Your security code is: {0}"

});

manager.RegisterTwoFactorProvider("EmailCode",

new EmailTokenProvider<ApplicationUser, int>

{

Subject = "Security Code",

BodyFormat = "Your security code is: {0}"

});

manager.EmailService = new EmailService();

manager.SmsService = new SmsService();

var dataProtectionProvider = options.DataProtectionProvider;

if (dataProtectionProvider != null)

{

manager.UserTokenProvider =

new DataProtectorTokenProvider<ApplicationUser, int>(

dataProtectionProvider.Create("ASP.NET Identity"));

}

return manager;

}

}

Dans le modèle Update 3, vous devez modifier la classe ApplicationSignInManager.

public class ApplicationSignInManager : SignInManager<ApplicationUser, int>

{ ... }

Modifier la configuration de démarrage pour utiliser le type de clé

Dans Startup.Auth.cs, remplacez le code OnValidateIdentity, comme indiqué ci-dessous. Notez que la définition getUserIdCallback analyse la valeur de chaîne dans un entier.

app.UseCookieAuthentication(new CookieAuthenticationOptions

{

AuthenticationType = DefaultAuthenticationTypes.ApplicationCookie,

LoginPath = new PathString("/Account/Login"),

Provider = new CookieAuthenticationProvider

{

OnValidateIdentity = SecurityStampValidator

.OnValidateIdentity<ApplicationUserManager, ApplicationUser, int>(

validateInterval: TimeSpan.FromMinutes(30),

regenerateIdentityCallback: (manager, user) =>

user.GenerateUserIdentityAsync(manager),

getUserIdCallback:(id)=>(id.GetUserId<int>()))

}

});

Si votre projet ne reconnaît pas l’implémentation générique de la méthode GetUserId , vous devrez peut-être mettre à jour le package NuGet ASP.NET Identity vers la version 2.1.

Vous avez apporté de nombreuses modifications aux classes d’infrastructure utilisées par ASP.NET Identity. Si vous essayez de compiler le projet, vous remarquerez de nombreuses erreurs. Heureusement, les erreurs restantes sont toutes similaires. La classe Identity attend un entier pour la clé, mais le contrôleur (ou Web Form) transmet une valeur de chaîne. Dans chaque cas, vous devez convertir une chaîne en entier et en appelant GetUserId<int>. Vous pouvez parcourir la liste d’erreurs à partir de la compilation ou suivre les modifications ci-dessous.

Les modifications restantes dépendent du type de projet que vous créez et de la mise à jour que vous avez installée dans Visual Studio. Vous pouvez accéder directement à la section appropriée via les liens suivants

- Pour MVC avec Update 2, modifiez AccountController pour passer le type de clé

- Pour MVC avec Update 3, modifiez AccountController et ManageController pour passer le type de clé

- Pour Web Forms avec Update 2, modifiez pages de compte pour passer le type de clé

- Pour Web Forms avec Update 3, modifiez les pages de compte pour passer le type de clé

Pour MVC avec Update 2, modifiez AccountController pour passer le type de clé

Ouvrez le fichier AccountController.cs. Vous devez modifier les méthodes suivantes.

Méthode ConfirmEmail

public async Task<ActionResult> ConfirmEmail(int userId, string code)

{

if (userId == default(int) || code == null)

{

return View("Error");

}

IdentityResult result = await UserManager.ConfirmEmailAsync(userId, code);

if (result.Succeeded)

{

return View("ConfirmEmail");

}

else

{

AddErrors(result);

return View();

}

}

Dissocier la méthode

public async Task<ActionResult> Disassociate(string loginProvider, string providerKey)

{

ManageMessageId? message = null;

IdentityResult result = await UserManager.RemoveLoginAsync(

User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

await SignInAsync(user, isPersistent: false);

message = ManageMessageId.RemoveLoginSuccess;

}

else

{

message = ManageMessageId.Error;

}

return RedirectToAction("Manage", new { Message = message });

}

Méthode Manage(ManageUserViewModel)

public async Task<ActionResult> Manage(ManageUserViewModel model)

{

bool hasPassword = HasPassword();

ViewBag.HasLocalPassword = hasPassword;

ViewBag.ReturnUrl = Url.Action("Manage");

if (hasPassword)

{

if (ModelState.IsValid)

{

IdentityResult result = await UserManager.ChangePasswordAsync(

User.Identity.GetUserId<int>(),

model.OldPassword,

model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(

User.Identity.GetUserId<int>());

await SignInAsync(user, isPersistent: false);

return RedirectToAction("Manage", new {

Message = ManageMessageId.ChangePasswordSuccess });

}

else

{

AddErrors(result);

}

}

}

else

{

// User does not have a password so remove any validation errors caused

// by a missing OldPassword field

ModelState state = ModelState["OldPassword"];

if (state != null)

{

state.Errors.Clear();

}

if (ModelState.IsValid)

{

IdentityResult result = await UserManager.AddPasswordAsync(

User.Identity.GetUserId<int>(), model.NewPassword);

if (result.Succeeded)

{

return RedirectToAction("Manage", new {

Message = ManageMessageId.SetPasswordSuccess });

}

else

{

AddErrors(result);

}

}

}

// If we got this far, something failed, redisplay form

return View(model);

}

Méthode LinkLoginCallback

public async Task<ActionResult> LinkLoginCallback()

{

var loginInfo = await AuthenticationManager.GetExternalLoginInfoAsync(XsrfKey,

User.Identity.GetUserId());

if (loginInfo == null)

{

return RedirectToAction("Manage", new { Message = ManageMessageId.Error });

}

IdentityResult result = await UserManager.AddLoginAsync(

User.Identity.GetUserId<int>(), loginInfo.Login);

if (result.Succeeded)

{

return RedirectToAction("Manage");

}

return RedirectToAction("Manage", new { Message = ManageMessageId.Error });

}

Méthode RemoveAccountList

public ActionResult RemoveAccountList()

{

var linkedAccounts = UserManager.GetLogins(User.Identity.GetUserId<int>());

ViewBag.ShowRemoveButton = HasPassword() || linkedAccounts.Count > 1;

return (ActionResult)PartialView("_RemoveAccountPartial", linkedAccounts);

}

HasPassword, méthode

private bool HasPassword()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PasswordHash != null;

}

return false;

}

Vous pouvez maintenant exécuter l’application et inscrire un nouvel utilisateur.

Pour MVC avec Update 3, modifiez AccountController et ManageController pour passer le type de clé

Ouvrez le fichier AccountController.cs. Vous devez modifier la méthode suivante.

Méthode ConfirmEmail

public async Task<ActionResult> ConfirmEmail(int userId, string code)

{

if (userId == default(int) || code == null)

{

return View("Error");

}

IdentityResult result = await UserManager.ConfirmEmailAsync(userId, code);

return View(result.Succeeded ? "ConfirmEmail" : "Error");

}

Méthode SendCode

public async Task<ActionResult> SendCode(string returnUrl, bool rememberMe)

{

var userId = await SignInManager.GetVerifiedUserIdAsync();

if (userId == default(int))

{

return View("Error");

}

var userFactors = await UserManager.GetValidTwoFactorProvidersAsync(userId);

var factorOptions = userFactors.Select(purpose => new SelectListItem { Text = purpose, Value = purpose }).ToList();

return View(new SendCodeViewModel { Providers = factorOptions, ReturnUrl = returnUrl, RememberMe = rememberMe });

}

Ouvrez le fichier ManageController.cs. Vous devez modifier les méthodes suivantes.

Méthode d’index

public async Task<ActionResult> Index(ManageMessageId? message)

{

ViewBag.StatusMessage =

message == ManageMessageId.ChangePasswordSuccess ? "Your password has been changed."

: message == ManageMessageId.SetPasswordSuccess ? "Your password has been set."

: message == ManageMessageId.SetTwoFactorSuccess ? "Your two-factor authentication provider has been set."

: message == ManageMessageId.Error ? "An error has occurred."

: message == ManageMessageId.AddPhoneSuccess ? "Your phone number was added."

: message == ManageMessageId.RemovePhoneSuccess ? "Your phone number was removed."

: "";

var model = new IndexViewModel

{

HasPassword = HasPassword(),

PhoneNumber = await UserManager.GetPhoneNumberAsync(User.Identity.GetUserId<int>()),

TwoFactor = await UserManager.GetTwoFactorEnabledAsync(User.Identity.GetUserId<int>()),

Logins = await UserManager.GetLoginsAsync(User.Identity.GetUserId<int>()),

BrowserRemembered = await AuthenticationManager.TwoFactorBrowserRememberedAsync(

User.Identity.GetUserId())

};

return View(model);

}

Méthodes RemoveLogin

public ActionResult RemoveLogin()

{

var linkedAccounts = UserManager.GetLogins((User.Identity.GetUserId<int>()));

ViewBag.ShowRemoveButton = HasPassword() || linkedAccounts.Count > 1;

return View(linkedAccounts);

}

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> RemoveLogin(string loginProvider, string providerKey)

{

ManageMessageId? message;

var result = await UserManager.RemoveLoginAsync(User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

message = ManageMessageId.RemoveLoginSuccess;

}

else

{

message = ManageMessageId.Error;

}

return RedirectToAction("ManageLogins", new { Message = message });

}

AddPhoneNumber, méthode

public async Task<ActionResult> AddPhoneNumber(AddPhoneNumberViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

// Generate the token and send it

var code = await UserManager.GenerateChangePhoneNumberTokenAsync(

User.Identity.GetUserId<int>(), model.Number);

if (UserManager.SmsService != null)

{

var message = new IdentityMessage

{

Destination = model.Number,

Body = "Your security code is: " + code

};

await UserManager.SmsService.SendAsync(message);

}

return RedirectToAction("VerifyPhoneNumber", new { PhoneNumber = model.Number });

}

Méthode EnableTwoFactorAuthentication

public async Task<ActionResult> EnableTwoFactorAuthentication()

{

await UserManager.SetTwoFactorEnabledAsync(User.Identity.GetUserId<int>(), true);

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", "Manage");

}

Méthode DisableTwoFactorAuthentication

public async Task<ActionResult> DisableTwoFactorAuthentication()

{

await UserManager.SetTwoFactorEnabledAsync(User.Identity.GetUserId<int>(), false);

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", "Manage");

}

Méthodes VerifyPhoneNumber

public async Task<ActionResult> VerifyPhoneNumber(string phoneNumber)

{

var code = await UserManager.GenerateChangePhoneNumberTokenAsync(

User.Identity.GetUserId<int>(), phoneNumber);

// Send an SMS through the SMS provider to verify the phone number

return phoneNumber == null ? View("Error") : View(new VerifyPhoneNumberViewModel { PhoneNumber = phoneNumber });

}

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> VerifyPhoneNumber(VerifyPhoneNumberViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

var result = await UserManager.ChangePhoneNumberAsync(

User.Identity.GetUserId<int>(), model.PhoneNumber, model.Code);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.AddPhoneSuccess });

}

// If we got this far, something failed, redisplay form

ModelState.AddModelError("", "Failed to verify phone");

return View(model);

}

Méthode RemovePhoneNumber

public async Task<ActionResult> RemovePhoneNumber()

{

var result = await UserManager.SetPhoneNumberAsync(User.Identity.GetUserId<int>(), null);

if (!result.Succeeded)

{

return RedirectToAction("Index", new { Message = ManageMessageId.Error });

}

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.RemovePhoneSuccess });

}

Méthode ChangePassword

[HttpPost]

[ValidateAntiForgeryToken]

public async Task<ActionResult> ChangePassword(ChangePasswordViewModel model)

{

if (!ModelState.IsValid)

{

return View(model);

}

var result = await UserManager.ChangePasswordAsync(

User.Identity.GetUserId<int>(), model.OldPassword, model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.ChangePasswordSuccess });

}

AddErrors(result);

return View(model);

}

Méthode SetPassword

public async Task<ActionResult> SetPassword(SetPasswordViewModel model)

{

if (ModelState.IsValid)

{

var result = await UserManager.AddPasswordAsync(User.Identity.GetUserId<int>(), model.NewPassword);

if (result.Succeeded)

{

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user != null)

{

await SignInAsync(user, isPersistent: false);

}

return RedirectToAction("Index", new { Message = ManageMessageId.SetPasswordSuccess });

}

AddErrors(result);

}

// If we got this far, something failed, redisplay form

return View(model);

}

ManageLogins , méthode

public async Task<ActionResult> ManageLogins(ManageMessageId? message)

{

ViewBag.StatusMessage =

message == ManageMessageId.RemoveLoginSuccess ? "The external login was removed."

: message == ManageMessageId.Error ? "An error has occurred."

: "";

var user = await UserManager.FindByIdAsync(User.Identity.GetUserId<int>());

if (user == null)

{

return View("Error");

}

var userLogins = await UserManager.GetLoginsAsync(User.Identity.GetUserId<int>());

var otherLogins = AuthenticationManager.GetExternalAuthenticationTypes().Where(auth => userLogins.All(ul => auth.AuthenticationType != ul.LoginProvider)).ToList();

ViewBag.ShowRemoveButton = user.PasswordHash != null || userLogins.Count > 1;

return View(new ManageLoginsViewModel

{

CurrentLogins = userLogins,

OtherLogins = otherLogins

});

}

Méthode LinkLoginCallback

public async Task<ActionResult> LinkLoginCallback()

{

var loginInfo = await AuthenticationManager.GetExternalLoginInfoAsync(XsrfKey, User.Identity.GetUserId());

if (loginInfo == null)

{

return RedirectToAction("ManageLogins", new { Message = ManageMessageId.Error });

}

var result = await UserManager.AddLoginAsync(User.Identity.GetUserId<int>(),

loginInfo.Login);

return result.Succeeded ? RedirectToAction("ManageLogins") :

RedirectToAction("ManageLogins", new { Message = ManageMessageId.Error });

}

HasPassword, méthode

private bool HasPassword()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PasswordHash != null;

}

return false;

}

HasPhoneNumber, méthode

private bool HasPhoneNumber()

{

var user = UserManager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

return user.PhoneNumber != null;

}

return false;

}

Vous pouvez maintenant exécuter l’application et inscrire un nouvel utilisateur.

Pour Web Forms avec Update 2, modifiez pages de compte pour passer le type de clé

Pour Web Forms avec Update 2, vous devez modifier les pages suivantes.

Confirm.aspx.cx

protected void Page_Load(object sender, EventArgs e)

{

string code = IdentityHelper.GetCodeFromRequest(Request);

string userId = IdentityHelper.GetUserIdFromRequest(Request);

if (code != null && userId != null)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ConfirmEmail(Int32.Parse(userId), code);

if (result.Succeeded)

{

StatusMessage = "Thank you for confirming your account.";

return;

}

}

StatusMessage = "An error has occurred";

}

RegisterExternalLogin.aspx.cs

protected void Page_Load()

{

// Process the result from an auth provider in the request

ProviderName = IdentityHelper.GetProviderNameFromRequest(Request);

if (String.IsNullOrEmpty(ProviderName))

{

RedirectOnFail();

return;

}

if (!IsPostBack)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var loginInfo = Context.GetOwinContext().Authentication.GetExternalLoginInfo();

if (loginInfo == null)

{

RedirectOnFail();

return;

}

var user = manager.Find(loginInfo.Login);

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

}

else if (User.Identity.IsAuthenticated)

{

// Apply Xsrf check when linking

var verifiedloginInfo = Context.GetOwinContext().Authentication

.GetExternalLoginInfo(IdentityHelper.XsrfKey, User.Identity.GetUserId());

if (verifiedloginInfo == null)

{

RedirectOnFail();

return;

}

var result = manager.AddLogin(User.Identity.GetUserId<int>(),

verifiedloginInfo.Login);

if (result.Succeeded)

{

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"],

Response);

}

else

{

AddErrors(result);

return;

}

}

else

{

email.Text = loginInfo.Email;

}

}

}

Manage.aspx.cs

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load()

{

if (!IsPostBack)

{

// Determine the sections to render

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

if (HasPassword(manager))

{

changePasswordHolder.Visible = true;

}

else

{

setPassword.Visible = true;

changePasswordHolder.Visible = false;

}

CanRemoveExternalLogins = manager.GetLogins(

User.Identity.GetUserId<int>()).Count() > 1;

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

SuccessMessage =

message == "ChangePwdSuccess" ? "Your password has been changed."

: message == "SetPwdSuccess" ? "Your password has been set."

: message == "RemoveLoginSuccess" ? "The account was removed."

: String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

}

}

protected void ChangePassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.ChangePassword(

User.Identity.GetUserId<int>(),

CurrentPassword.Text,

NewPassword.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("~/Account/Manage?m=ChangePwdSuccess");

}

else

{

AddErrors(result);

}

}

}

protected void SetPassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

// Create the local login info and link the local account to the user

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.AddPassword(User.Identity.GetUserId<int>(),

password.Text);

if (result.Succeeded)

{

Response.Redirect("~/Account/Manage?m=SetPwdSuccess");

}

else

{

AddErrors(result);

}

}

}

public IEnumerable<UserLoginInfo> GetLogins()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var accounts = manager.GetLogins(User.Identity.GetUserId<int>());

CanRemoveExternalLogins = accounts.Count() > 1 || HasPassword(manager);

return accounts;

}

public void RemoveLogin(string loginProvider, string providerKey)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.RemoveLogin(User.Identity.GetUserId<int>(),

new UserLoginInfo(loginProvider, providerKey));

string msg = String.Empty;

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

msg = "?m=RemoveLoginSuccess";

}

Response.Redirect("~/Account/Manage" + msg);

}

Vous pouvez maintenant exécuter l’application et inscrire un nouvel utilisateur.

Pour Web Forms avec Update 3, modifiez les pages de compte pour passer le type de clé

Pour Web Forms avec Update 3, vous devez modifier les pages suivantes.

Confirm.aspx.cx

protected void Page_Load(object sender, EventArgs e)

{

string code = IdentityHelper.GetCodeFromRequest(Request);

string userId = IdentityHelper.GetUserIdFromRequest(Request);

if (code != null && userId != null)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ConfirmEmail(Int32.Parse(userId), code);

if (result.Succeeded)

{

StatusMessage = "Thank you for confirming your account.";

return;

}

}

StatusMessage = "An error has occurred";

}

RegisterExternalLogin.aspx.cs

protected void Page_Load()

{

// Process the result from an auth provider in the request

ProviderName = IdentityHelper.GetProviderNameFromRequest(Request);

if (String.IsNullOrEmpty(ProviderName))

{

RedirectOnFail();

return;

}

if (!IsPostBack)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var loginInfo = Context.GetOwinContext().Authentication.GetExternalLoginInfo();

if (loginInfo == null)

{

RedirectOnFail();

return;

}

var user = manager.Find(loginInfo.Login);

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

}

else if (User.Identity.IsAuthenticated)

{

// Apply Xsrf check when linking

var verifiedloginInfo = Context.GetOwinContext().Authentication

.GetExternalLoginInfo(IdentityHelper.XsrfKey, User.Identity.GetUserId());

if (verifiedloginInfo == null)

{

RedirectOnFail();

return;

}

var result = manager.AddLogin(User.Identity.GetUserId<int>(),

verifiedloginInfo.Login);

if (result.Succeeded)

{

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"],

Response);

}

else

{

AddErrors(result);

return;

}

}

else

{

email.Text = loginInfo.Email;

}

}

}

Manage.aspx.cs

public partial class Manage : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

public bool HasPhoneNumber { get; private set; }

public bool TwoFactorEnabled { get; private set; }

public bool TwoFactorBrowserRemembered { get; private set; }

public int LoginsCount { get; set; }

protected void Page_Load()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

HasPhoneNumber = String.IsNullOrEmpty(manager.GetPhoneNumber(

User.Identity.GetUserId<int>()));

// Enable this after setting up two-factor authentientication

//PhoneNumber.Text = manager.GetPhoneNumber(User.Identity.GetUserId()) ?? String.Empty;

TwoFactorEnabled = manager.GetTwoFactorEnabled(User.Identity.GetUserId<int>());

LoginsCount = manager.GetLogins(User.Identity.GetUserId<int>()).Count;

var authenticationManager = HttpContext.Current.GetOwinContext().Authentication;

if (!IsPostBack)

{

// Determine the sections to render

if (HasPassword(manager))

{

ChangePassword.Visible = true;

}

else

{

CreatePassword.Visible = true;

ChangePassword.Visible = false;

}

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

SuccessMessage =

message == "ChangePwdSuccess" ? "Your password has been changed."

: message == "SetPwdSuccess" ? "Your password has been set."

: message == "RemoveLoginSuccess" ? "The account was removed."

: message == "AddPhoneNumberSuccess" ? "Phone number has been added"

: message == "RemovePhoneNumberSuccess" ? "Phone number was removed"

: String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

}

}

private void AddErrors(IdentityResult result)

{

foreach (var error in result.Errors)

{

ModelState.AddModelError("", error);

}

}

// Remove phonenumber from user

protected void RemovePhone_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.SetPhoneNumber(User.Identity.GetUserId<int>(), null);

if (!result.Succeeded)

{

return;

}

var user = manager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("/Account/Manage?m=RemovePhoneNumberSuccess");

}

}

// DisableTwoFactorAuthentication

protected void TwoFactorDisable_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

manager.SetTwoFactorEnabled(User.Identity.GetUserId<int>(), false);

Response.Redirect("/Account/Manage");

}

//EnableTwoFactorAuthentication

protected void TwoFactorEnable_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

manager.SetTwoFactorEnabled(User.Identity.GetUserId<int>(), true);

Response.Redirect("/Account/Manage");

}

}

VerifyPhoneNumber.aspx.cs

public partial class VerifyPhoneNumber : System.Web.UI.Page

{

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var phonenumber = Request.QueryString["PhoneNumber"];

var code = manager.GenerateChangePhoneNumberToken(

User.Identity.GetUserId<int>(), phonenumber);

PhoneNumber.Value = phonenumber;

}

protected void Code_Click(object sender, EventArgs e)

{

if (!ModelState.IsValid)

{

ModelState.AddModelError("", "Invalid code");

return;

}

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.ChangePhoneNumber(

User.Identity.GetUserId<int>(), PhoneNumber.Value, Code.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

if (user != null)

{

IdentityHelper.SignIn(manager, user, false);

Response.Redirect("/Account/Manage?m=AddPhoneNumberSuccess");

}

}

// If we got this far, something failed, redisplay form

ModelState.AddModelError("", "Failed to verify phone");

}

}

AddPhoneNumber.aspx.cs

public partial class AddPhoneNumber : System.Web.UI.Page

{

protected void PhoneNumber_Click(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var code = manager.GenerateChangePhoneNumberToken(

User.Identity.GetUserId<int>(), PhoneNumber.Text);

if (manager.SmsService != null)

{

var message = new IdentityMessage

{

Destination = PhoneNumber.Text,

Body = "Your security code is " + code

};

manager.SmsService.Send(message);

}

Response.Redirect("/Account/VerifyPhoneNumber?PhoneNumber=" + HttpUtility.UrlEncode(PhoneNumber.Text));

}

}

ManagePassword.aspx.cs

public partial class ManagePassword : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

if (!IsPostBack)

{

// Determine the sections to render

if (HasPassword(manager))

{

changePasswordHolder.Visible = true;

}

else

{

setPassword.Visible = true;

changePasswordHolder.Visible = false;

}

// Render success message

var message = Request.QueryString["m"];

if (message != null)

{

// Strip the query string from action

Form.Action = ResolveUrl("~/Account/Manage");

}

}

}

protected void ChangePassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.ChangePassword(

User.Identity.GetUserId<int>(), CurrentPassword.Text, NewPassword.Text);

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

Response.Redirect("~/Account/Manage?m=ChangePwdSuccess");

}

else

{

AddErrors(result);

}

}

}

protected void SetPassword_Click(object sender, EventArgs e)

{

if (IsValid)

{

// Create the local login info and link the local account to the user

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

IdentityResult result = manager.AddPassword(

User.Identity.GetUserId<int>(), password.Text);

if (result.Succeeded)

{

Response.Redirect("~/Account/Manage?m=SetPwdSuccess");

}

else

{

AddErrors(result);

}

}

}

private void AddErrors(IdentityResult result)

{

foreach (var error in result.Errors)

{

ModelState.AddModelError("", error);

}

}

}

ManageLogins.aspx.cs

public partial class ManageLogins : System.Web.UI.Page

{

protected string SuccessMessage

{

get;

private set;

}

protected bool CanRemoveExternalLogins

{

get;

private set;

}

private bool HasPassword(ApplicationUserManager manager)

{

return manager.HasPassword(User.Identity.GetUserId<int>());

}

protected void Page_Load(object sender, EventArgs e)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

CanRemoveExternalLogins = manager.GetLogins(

User.Identity.GetUserId<int>()).Count() > 1;

SuccessMessage = String.Empty;

successMessage.Visible = !String.IsNullOrEmpty(SuccessMessage);

}

public IEnumerable<UserLoginInfo> GetLogins()

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var accounts = manager.GetLogins(User.Identity.GetUserId<int>());

CanRemoveExternalLogins = accounts.Count() > 1 || HasPassword(manager);

return accounts;

}

public void RemoveLogin(string loginProvider, string providerKey)

{

var manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

var result = manager.RemoveLogin(

User.Identity.GetUserId<int>(), new UserLoginInfo(loginProvider, providerKey));

string msg = String.Empty;

if (result.Succeeded)

{

var user = manager.FindById(User.Identity.GetUserId<int>());

IdentityHelper.SignIn(manager, user, isPersistent: false);

msg = "?m=RemoveLoginSuccess";

}

Response.Redirect("~/Account/ManageLogins" + msg);

}

}

TwoFactorAuthenticationSignIn.aspx.cs

public partial class TwoFactorAuthenticationSignIn : System.Web.UI.Page

{

private ApplicationSignInManager signinManager;

private ApplicationUserManager manager;

public TwoFactorAuthenticationSignIn()

{

manager = Context.GetOwinContext().GetUserManager<ApplicationUserManager>();

signinManager = Context.GetOwinContext().GetUserManager<ApplicationSignInManager>();

}

protected void Page_Load(object sender, EventArgs e)

{

var userId = signinManager.GetVerifiedUserId<ApplicationUser, int>();

if (userId == default(int))

{

Response.Redirect("/Account/Error", true);

}

var userFactors = manager.GetValidTwoFactorProviders(userId);

Providers.DataSource = userFactors.Select(x => x).ToList();

Providers.DataBind();

}

protected void CodeSubmit_Click(object sender, EventArgs e)

{

bool rememberMe = false;

bool.TryParse(Request.QueryString["RememberMe"], out rememberMe);

var result = signinManager.TwoFactorSignIn<ApplicationUser, int>(SelectedProvider.Value, Code.Text, isPersistent: rememberMe, rememberBrowser: RememberBrowser.Checked);

switch (result)

{

case SignInStatus.Success:

IdentityHelper.RedirectToReturnUrl(Request.QueryString["ReturnUrl"], Response);

break;

case SignInStatus.LockedOut:

Response.Redirect("/Account/Lockout");

break;

case SignInStatus.Failure:

default:

FailureText.Text = "Invalid code";

ErrorMessage.Visible = true;

break;

}

}

protected void ProviderSubmit_Click(object sender, EventArgs e)

{

if (!signinManager.SendTwoFactorCode(Providers.SelectedValue))

{

Response.Redirect("/Account/Error");

}

var user = manager.FindById(signinManager.GetVerifiedUserId<ApplicationUser, int>());

if (user != null)

{

var code = manager.GenerateTwoFactorToken(user.Id, Providers.SelectedValue);

}

SelectedProvider.Value = Providers.SelectedValue;

sendcode.Visible = false;

verifycode.Visible = true;

}

}

Exécuter l’application

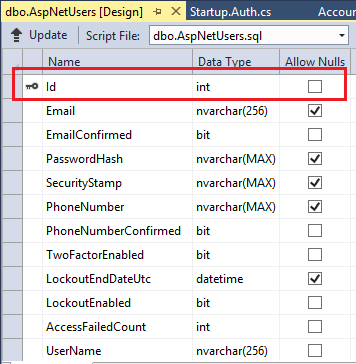

Vous avez terminé toutes les modifications nécessaires au modèle d’application web par défaut. Exécutez l’application et inscrivez un nouvel utilisateur. Après avoir inscrit l’utilisateur, vous remarquerez que la table AspNetUsers a une colonne Id qui est un entier.

Si vous avez déjà créé les tables d’identité ASP.NET avec une clé primaire différente, vous devez apporter des modifications supplémentaires. Si possible, supprimez simplement la base de données existante. La base de données est recréé avec la conception appropriée lorsque vous exécutez l’application web et ajoutez un nouvel utilisateur. Si la suppression n’est pas possible, exécutez d’abord le code des migrations pour modifier les tables. Toutefois, la nouvelle clé primaire entière ne sera pas configurée en tant que propriété SQL IDENTITY dans la base de données. Vous devez définir manuellement la colonne Id en tant qu’IDENTITÉ.

Autres ressources

- Vue d’ensemble des fournisseurs de stockage personnalisés pour ASP.NET Identity

- Migration d’un site web existant de l’appartenance SQL vers ASP.NET Identity

- Migration des données de fournisseur universel pour les profils d’appartenance et d’utilisateur vers ASP.NET Identity

- Exemple d’application avec la clé primaire modifiée