Configuration requise des pare-feu pour Azure Stack HCI

S’applique à : Azure Stack HCI, versions 23H2 et 22H2

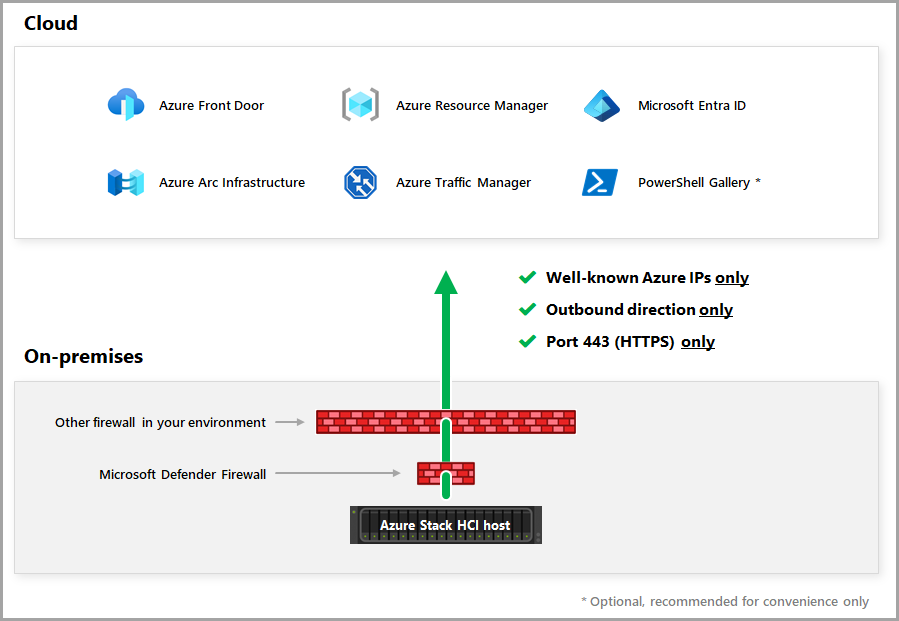

Cet article fournit des conseils sur la façon de configurer des pare-feu pour le système d’exploitation Azure Stack HCI. Il inclut les exigences de pare-feu pour les points de terminaison sortants et les règles et ports internes. L’article fournit également des informations sur l’utilisation des balises de service Azure avec le pare-feu Microsoft Defender.

Cet article explique également comment utiliser éventuellement une configuration de pare-feu hautement verrouillée pour bloquer tout le trafic vers toutes les destinations, sauf celles incluses dans votre liste d’autorisation.

Si votre réseau utilise un serveur proxy pour l’accès à Internet, consultez Configurer les paramètres de proxy pour Azure Stack HCI.

Important

Azure Express Route et Azure Private Link ne sont pas pris en charge pour Azure Stack HCI, version 23H2 ou l’un de ses composants, car il n’est pas possible d’accéder aux points de terminaison publics requis pour Azure Stack HCI, version 23H2.

Exigences de pare-feu pour les points de terminaison sortants

L’ouverture des ports 80 et 443 pour le trafic réseau sortant sur le pare-feu de votre organisation répond aux exigences de connectivité du système d’exploitation Azure Stack HCI pour se connecter à Azure et Microsoft Update.

Azure Stack HCI doit se connecter régulièrement à Azure pour :

- Adresses IP Azure connues

- Direction sortante

- Ports 80 (HTTP) et 443 (HTTPS)

Important

Azure Stack HCI ne prend pas en charge l’inspection HTTPS. Vérifiez que l’inspection HTTPS est désactivée le long de votre chemin de mise en réseau pour Azure Stack HCI afin d’éviter toute erreur de connectivité.

Comme illustré dans le diagramme suivant, Azure Stack HCI peut accéder à Azure à l’aide de plusieurs pare-feu potentiellement.

URL de pare-feu requises pour les déploiements Azure Stack HCI 23H2

À compter d’Azure Stack HCI, version 23H2, tous les clusters activent automatiquement l’infrastructure Azure Resource Bridge et AKS et utilisent l’agent Arc for Servers pour se connecter au plan de contrôle Azure. Outre la liste des points de terminaison spécifiques À HCI dans le tableau suivant, les points de terminaison Azure Resource Bridge sur Azure Stack HCI , les points de terminaison AKS sur Azure Stack HCI et les points de terminaison de serveurs avec Azure Arc doivent être inclus dans la liste verte de votre pare-feu.

Pour la liste consolidée usa Est des points de terminaison, notamment HCI, serveurs avec Arc, ARB et AKS utilisent :

Pour la liste consolidée des points de terminaison de l’Europe Ouest, notamment HCI, les serveurs avec Arc, ARB et AKS utilisent :

Pour la liste consolidée australie Est des points de terminaison, notamment HCI, serveurs avec Arc, ARB et AKS utilisent :

Pour la liste consolidée du Canada Central des points de terminaison, notamment HCI, les serveurs avec Arc, ARB et AKS utilisent :

Exigences de pare-feu pour les services Azure supplémentaires

En fonction des services Azure supplémentaires que vous activez pour Azure Stack HCI, vous devrez peut-être apporter des modifications supplémentaires à la configuration du pare-feu. Reportez-vous aux liens suivants pour plus d’informations sur les exigences de pare-feu pour chaque service Azure :

- Agent Azure Monitor

- Azure portal

- Azure Site Recovery

- Azure Virtual Desktop

- Microsoft Defender

- Microsoft Monitoring Agent (MMA) et Log Analytique Agent

- Qualys

- Prise en charge à distance

- Windows Admin Center

- Windows Admin Center dans Portail Azure

Exigences de pare-feu pour les règles et ports internes

Vérifiez que les ports réseau appropriés sont ouverts entre tous les nœuds de serveur, à la fois au sein d’un site et entre les sites pour les clusters étendus (la fonctionnalité de cluster étendu est disponible uniquement dans Azure Stack HCI, version 22H2.). Vous aurez besoin de règles de pare-feu appropriées pour autoriser le trafic bidirectionnel ICMP, SMB (port 445, plus port 5445 pour SMB Direct si vous utilisez RDMA iWARP) et WS-MAN (port 5985) entre tous les serveurs du cluster.

Lorsque vous utilisez l’Assistant Création de cluster dans Windows Admin Center pour créer le cluster, l’Assistant ouvre automatiquement les ports de pare-feu appropriés sur chaque serveur du cluster pour le clustering de basculement, Hyper-V et le réplica de stockage. Si vous utilisez un pare-feu différent sur chaque serveur, ouvrez les ports comme l’expliquent les sections suivantes :

Gestion du système d’exploitation Azure Stack HCI

Vérifiez que les règles de pare-feu suivantes sont configurées dans votre pare-feu local pour la gestion du système d’exploitation Azure Stack HCI, notamment les licences et la facturation.

| Règle | Action | Source | Destination | Service | Ports |

|---|---|---|---|---|---|

| Autoriser le trafic entrant/sortant vers et depuis le service Azure Stack HCI sur les serveurs de cluster | Autoriser | Serveurs de clusters | Serveurs de clusters | TCP | 30301 |

Windows Admin Center

Assurez-vous que les règles de pare-feu suivantes sont configurées dans votre pare-feu local pour Windows Admin Center.

| Règle | Action | Source | Destination | Service | Ports |

|---|---|---|---|---|---|

| Fournir l’accès à Azure et Microsoft Update | Autoriser | Windows Admin Center | Azure Stack HCI | TCP | 445 |

| Utiliser Windows Remote Management (WinRM) 2.0 pour les connexions HTTP pour exécuter des commandes sur les serveurs Windows à distance |

Autoriser | Windows Admin Center | Azure Stack HCI | TCP | 5985 |

| Utiliser WinRM 2.0 pour les connexions HTTPS pour exécuter des commandes sur les serveurs Windows à distance |

Autoriser | Windows Admin Center | Azure Stack HCI | TCP | 5986 |

Remarque

Lors de l’installation de Windows Admin Center, si vous sélectionnez le paramètre Use WinRM over HTTPS only (Utiliser WinRM sur HTTPS uniquement), le port 5986 est requis.

Clustering de basculement

Assurez-vous que les règles de pare-feu suivantes sont configurées dans votre pare-feu local pour le clustering de basculement.

| Règle | Action | Source | Destination | Service | Ports |

|---|---|---|---|---|---|

| Autoriser la validation du cluster de basculement | Autoriser | Système de gestion | Serveurs de clusters | TCP | 445 |

| Autoriser l’allocation de port dynamique RPC | Autoriser | Système de gestion | Serveurs de clusters | TCP | Minimum de 100 ports au-dessus du port 5000 |

| Autoriser l’appel de procédure distante (RPC) | Autoriser | Système de gestion | Serveurs de clusters | TCP | 135 |

| Autoriser l’administrateur de cluster | Autoriser | Système de gestion | Serveurs de clusters | UDP | 137 |

| Autoriser le service de cluster | Autoriser | Système de gestion | Serveurs de clusters | UDP | 3343 |

| Autoriser le service de cluster (requis pendant une opération de jonction de serveur.) |

Autoriser | Système de gestion | Serveurs de clusters | TCP | 3343 |

| Autoriser ICMPv4 et ICMPv6 pour la validation du cluster de basculement |

Autoriser | Système de gestion | Serveurs de clusters | n/a | n/a |

Remarque

Le système de gestion inclut tout ordinateur à partir duquel vous envisagez d’administrer le cluster, à l’aide d’outils tels que Windows Admin Center, Windows PowerShell ou System Center Virtual Machine Manager.

Hyper-V

Assurez-vous que les règles de pare-feu suivantes sont configurées dans votre pare-feu local pour Hyper-V.

| Règle | Action | Source | Destination | Service | Ports |

|---|---|---|---|---|---|

| Autoriser la communication intra-cluster | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 445 |

| Autoriser le mappeur de point de terminaison RPC et WMI | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 135 |

| Autoriser la connectivité HTTP | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 80 |

| Autoriser la connectivité HTTPS | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 443 |

| Autoriser la migration dynamique | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 6600 |

| Autoriser le service de gestion des machines virtuelles | Autoriser | Système de gestion | Serveur Hyper-V | TCP | 2179 |

| Autoriser l’allocation de port dynamique RPC | Autoriser | Système de gestion | Serveur Hyper-V | TCP | Minimum de 100 ports au-dessus du port 5000 |

Remarque

Ouvrez une plage de ports au-dessus du port 5000 pour autoriser l’allocation de port dynamique RPC. Les ports inférieurs à 5000 peuvent déjà être utilisés par d’autres applications et provoquer des conflits avec les applications DCOM. L’expérience précédente montre qu’un minimum de 100 ports doivent être ouverts, car plusieurs services système s’appuient sur ces ports RPC pour communiquer entre eux. Pour plus d’informations, consultez Comment configurer l’allocation de port dynamique RPC avec des pare-feu.

Réplica de stockage (cluster étendu)

Assurez-vous que les règles de pare-feu suivantes sont configurées dans votre pare-feu local pour le réplica de stockage (cluster étendu).

| Règle | Action | Source | Destination | Service | Ports |

|---|---|---|---|---|---|

| Autoriser le protocole SMB (Server Message Block) |

Autoriser | Serveurs de cluster étendu | Serveurs de cluster étendu | TCP | 445 |

| Autoriser Web Services Management (WS-MAN) |

Autoriser | Serveurs de cluster étendu | Serveurs de cluster étendu | TCP | 5985 |

| Autoriser ICMPv4 et ICMPv6 (si vous utilisez l’applet de commande PowerShell Test-SRTopology) |

Autoriser | Serveurs de cluster étendu | Serveurs de cluster étendu | n/a | n/a |

Mettre à jour le pare-feu Microsoft Defender

Cette section montre comment configurer le pare-feu Microsoft Defender pour permettre aux adresses IP qui sont associées à une étiquette de service de se connecter au système d’exploitation. Une étiquette de service représente un groupe d’adresses IP d’un service Azure donné. Microsoft gère les adresses IP incluses dans l’étiquette de service, et met automatiquement à jour l’étiquette de service à mesure que les adresses IP changent, afin de limiter les mises à jour au minimum. Pour plus d’informations, consultez Étiquette de service de réseau virtuel.

Téléchargez le fichier JSON à partir de la ressource suivante sur l’ordinateur cible exécutant le système d’exploitation : Plages d’adresses IP Azure et balises de service – Cloud public.

Utilisez la commande PowerShell suivante pour ouvrir le fichier JSON :

$json = Get-Content -Path .\ServiceTags_Public_20201012.json | ConvertFrom-JsonObtenez la liste des plages d’adresses IP pour une balise de service donnée, telle que la balise de

AzureResourceManagerservice :$IpList = ($json.values | where Name -Eq "AzureResourceManager").properties.addressPrefixesImportez la liste des adresses IP sur votre pare-feu d’entreprise externe, si vous utilisez une liste verte.

Créez une règle de pare-feu pour chaque serveur du cluster afin d’autoriser le trafic sortant 443 (HTTPS) vers la liste des plages d’adresses IP :

New-NetFirewallRule -DisplayName "Allow Azure Resource Manager" -RemoteAddress $IpList -Direction Outbound -LocalPort 443 -Protocol TCP -Action Allow -Profile Any -Enabled True

Étapes suivantes

Pour plus d'informations, consultez également :

- La section consacrée au Pare-feu Windows et aux ports WinRM 2.0 de la rubrique Installation et configuration de l’administration à distance de Windows