Configurer les paramètres de passerelle VPN pour Azure Stack Hub

Une passerelle VPN est un type de passerelle de réseau virtuel qui achemine le trafic chiffré entre votre réseau virtuel dans Azure Stack Hub et une passerelle VPN distante. La passerelle VPN distante peut être dans Azure, un appareil dans votre centre de données ou un appareil dans un autre site. S’il y a une connexion réseau entre deux points de terminaison, vous pouvez établir une connexion VPN sécurisée de site à site (S2S) entre les deux réseaux.

Une passerelle VPN s’appuie sur la configuration de plusieurs ressources, chacune contenant des paramètres configurables. Cet article décrit les ressources et les paramètres relatifs à une passerelle VPN pour un réseau virtuel créé dans le modèle de déploiement Resource Manager. Vous trouverez des descriptions et diagrammes de topologie pour chaque solution de connexion dans Créer des passerelles VPN pour Azure Stack Hub.

Paramètres de la passerelle VPN

Types de passerelle

Chaque réseau virtuel Azure Stack Hub prend en charge une passerelle de réseau virtuel unique, qui doit être du type Vpn. Cela diffère d’Azure, qui prend également en charge d’autres types.

Lorsque vous créez une passerelle de réseau virtuel, vous devez vous assurer que le type de passerelle est adapté à votre configuration. Une passerelle VPN nécessite l’indicateur -GatewayType Vpn, par exemple :

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

Références SKU de passerelle sans chemin d’accès rapide VPN activé

Lorsque vous créez une passerelle de réseau virtuel, vous devez spécifier la référence SKU que vous souhaitez utiliser. Sélectionnez les références SKU qui répondent à vos besoins en fonction des types de charges de travail, du débit, des fonctionnalités et des contrats SLA.

Vous pouvez avoir 10 passerelles hautes performances ou 20 de base et standard avant d’atteindre la capacité maximale.

Azure Stack Hub propose les références (SKU) de passerelle VPN indiquées dans le tableau suivant :

| Référence SKU | Débit maximal de connexion VPN | Nombre maximal de connexions par machine virtuelle GW active | Nombre maximal de connexions VPN par empreinte |

|---|---|---|---|

| De base | 100 Mbits/s Tx/Rx | 10 | 20 |

| Standard | 100 Mbits/s Tx/Rx | 10 | 20 |

| Hautes performances | 200 Mbits/s Tx/Rx | 5 | 10 |

Références SKU de passerelle avec le chemin rapide VPN activé

Avec la publication de la préversion publique de VPN Fast Path, Azure Stack Hub prend en charge trois nouvelles références SKU avec un débit plus élevé.

Les nouvelles limites et le débit seront activés une fois que le chemin d’accès rapide VPN sera activé sur votre empreinte Azure Stack.

Azure Stack Hub propose les références (SKU) de passerelle VPN indiquées dans le tableau suivant :

| Référence SKU | Débit maximal de connexion VPN | Nombre maximal de connexions par machine virtuelle GW active | Nombre maximal de connexions VPN par empreinte |

|---|---|---|---|

| De base | 100 Mbits/s Tx/Rx | 25 | 50 |

| Standard | 100 Mbits/s Tx/Rx | 25 | 50 |

| Hautes performances | 200 Mbits/s Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbits/s Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbits/s Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbits/s Tx/Rx | 2 | 4 |

Redimensionnement des références SKU des passerelles de réseau virtuel

Azure Stack Hub ne prend pas en charge un redimensionnement d’une référence SKU héritée prise en charge (De base, Standard et HighPerformance) vers une référence SKU plus récente prise en charge par Azure (VpnGw1, VpnGw2 et VpnGw3).

De nouvelles passerelles et connexions de réseau virtuel doivent être créées afin d’utiliser les nouvelles références SKU activées par vpn Fast Path.

Configurer la référence SKU de passerelle de réseau virtuel

Portail Azure Stack Hub

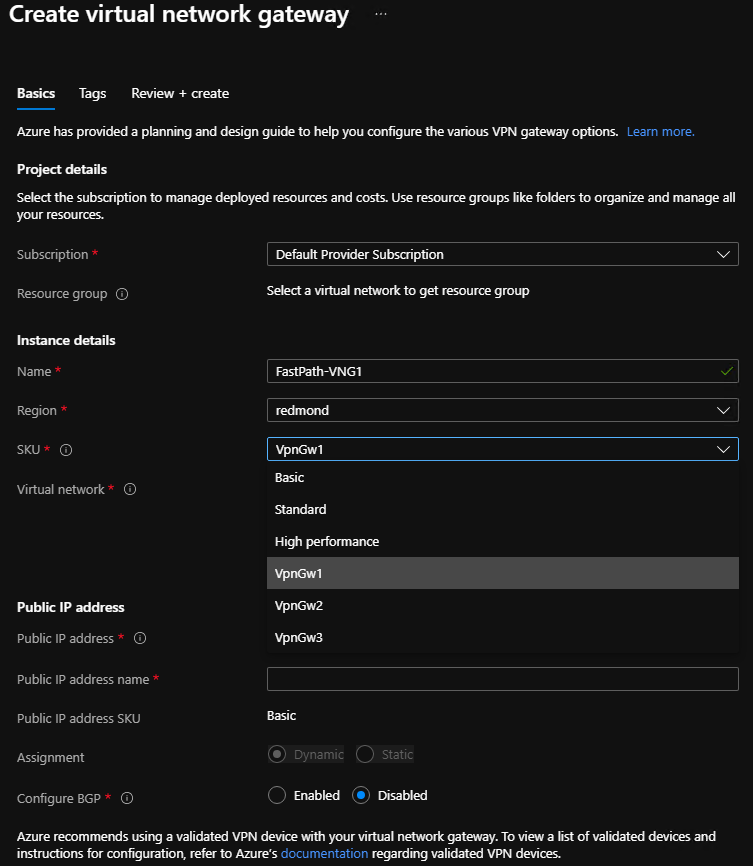

Si vous utilisez le portail Azure Stack Hub pour créer une passerelle de réseau virtuel, la référence SKU peut être sélectionnée à l’aide de la liste déroulante. Les nouvelles références SKU VPN Fast Path (VpnGw1, VpnGw2, VpnGw3) ne seront visibles qu’après avoir ajouté le paramètre de requête « ?azurestacknewvpnskus=true » à l’URL et l’actualisation.

L’exemple d’URL suivant rend les nouvelles références SKU de passerelle de réseau virtuel visibles dans le portail utilisateur Azure Stack Hub :

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Avant de créer ces ressources, l’opérateur doit avoir activé VPN Fast Path sur l’empreinte Azure Stack Hub. Pour plus d’informations, consultez Vpn Fast Path pour les opérateurs.

PowerShell

L’exemple PowerShell suivant spécifie le paramètre -GatewaySkuStandard :

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Types de connexion

Dans le modèle de déploiement de Resource Manager, chaque configuration nécessite un type spécifique de connexion de passerelle de réseau virtuel. Les valeurs PowerShell pour Resource Manager disponibles pour -ConnectionType sont IPsec.

L’exemple PowerShell ci-après crée une connexion S2S qui nécessite le type de connexion IPsec :

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

Types de VPN

Lorsque vous créez la passerelle de réseau virtuel d’une configuration de passerelle VPN, vous devez spécifier un type de VPN. Le type de VPN que vous choisissez dépend de la topologie de connexion que vous souhaitez créer. Un type VPN peut également dépendre du matériel utilisé. Les configurations S2S nécessitent un périphérique VPN. Certains périphériques VPN seront ne prennent en charge qu’un certain type de VPN.

Important

Pour l’instant, Azure Stack Hub prend uniquement en charge le type de VPN basé sur un routage. Si votre appareil prend en charge uniquement les VPN basés sur des stratégies, les connexions à ces appareils à partir d’Azure Stack Hub ne sont pas prises en charge.

De plus, Azure Stack Hub ne prend pas en charge l’utilisation de sélecteurs de trafic basés sur des stratégies pour les passerelles basées sur un routage, car Azure Stack Hub ne prend pas en charge les sélecteurs de trafic basés sur des stratégies, bien qu’ils soient pris en charge dans Azure.

PolicyBased : les VPN basés sur des stratégies chiffrent et acheminent les paquets par le biais de tunnels IPsec basés sur des stratégies IPsec qui sont configurées avec les combinaisons de préfixes d’adresses entre votre réseau local et le réseau virtuel Azure Stack Hub. La stratégie ou le sélecteur de trafic prennent généralement la forme d’une liste d’accès dans la configuration de périphérique VPN.

Notes

Le type PolicyBased est pris en charge dans Azure, mais pas dans Azure Stack Hub.

RouteBased : les VPN RouteBased basés sur le routage utilisent des itinéraires qui sont configurés dans la table de transfert IP ou de routage pour acheminer les paquets vers leurs interfaces de tunnel correspondantes. Les interfaces de tunnel chiffrent ou déchiffrent ensuite les paquets se trouvant dans et hors des tunnels. La stratégie, ou sélecteur de trafic, des VPN RouteBased est configurée comme universelle (ou utilise des caractères génériques). Par défaut, ils ne sont pas modifiables. Le VPN RouteBased a pour valeur RouteBased.

L’exemple PowerShell suivant spécifie la -VpnType en tant que RouteBased. Lorsque vous créez une passerelle, vous devez vous assurer que le type -VpnType est adapté à votre configuration.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Configurations prises en charge par les passerelles de réseau virtuel lorsque le chemin d’accès rapide VPN n’est pas activé

| Type de VPN | Type de connexion | Prise en charge du routage actif (BGP) | Point de terminaison distant NAT-T activé | |

|---|---|---|---|---|

| Référence SKU VNG de base | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Non pris en charge | Non requis |

| Standard VNG SKU | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Non requis |

| référence SKU High-Performance VNG | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Non requis |

Configurations prises en charge par les passerelles de réseau virtuel lorsque le chemin rapide VPN est activé

| Type de VPN | Type de connexion | Prise en charge de routage actif (BGP) | Point de terminaison distant NAT-T activé | |

|---|---|---|---|---|

| Référence SKU VNG de base | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Non pris en charge | Obligatoire |

| Standard VNG SKU | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Obligatoire |

| référence SKU High-Performance VNG | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Obligatoire |

| VPNGw1 VNG SKU | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Obligatoire |

| VPNGw2 VNG SKU | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Obligatoire |

| VPNGw2 VNG SKU | VPN basé sur un itinéraire | Clé pré-partagée IPSec | Pris en charge, jusqu’à 150 itinéraires | Obligatoire |

Sous-réseau de passerelle

Avant de créer votre passerelle VPN, vous devez d’abord créer un sous-réseau de passerelle. Le sous-réseau de passerelle comporte les adresses IP utilisées par les machines virtuelles et les services de passerelle de réseau virtuel. Lorsque vous créez votre passerelle de réseau virtuel et la connexion, la machine virtuelle de passerelle propriétaire de la connexion est liée au sous-réseau de passerelle et est configurée avec les paramètres de passerelle VPN requis. Ne déployez aucun autre élément (des machines virtuelles supplémentaires, par exemple) dans le sous-réseau de passerelle.

Important

Pour fonctionner correctement, le sous-réseau de passerelle doit être nommé SousRéseau_Passerelle . Azure Stack Hub utilise ce nom pour identifier le sous-réseau dans lequel déployer les machines virtuelles et les services de passerelle de réseau virtuel.

Lorsque vous créez le sous-réseau de passerelle, vous spécifiez le nombre d’adresses IP que contient le sous-réseau. Les adresses IP dans le sous-réseau de passerelle sont allouées aux machines virtuelles et aux services de passerelle. Certaines configurations nécessitent plus d’adresses IP que d’autres. Prenez connaissance des instructions relatives à la configuration que vous souhaitez créer et vérifier que le sous-réseau de passerelle que vous souhaitez créer respecte ces instructions.

En outre, vous devez vous assurer que votre sous-réseau de passerelle dispose de suffisamment d’adresses IP pour gérer les futures configurations supplémentaires. Bien qu’il vous soit possible de créer un sous-réseau de passerelle aussi petit que /29, nous vous recommandons de créer un sous-réseau de taille /28 ou supérieure (/28, /27, /26, etc.). Ainsi, si vous ajoutez des fonctionnalités, vous n’avez pas à détruire votre passerelle puis à supprimer et à recréer le sous-réseau de la passerelle pour autoriser plusieurs adresses IP.

L’exemple PowerShell Resource Manager suivant montre un sous-réseau de passerelle nommé GatewaySubnet. Vous pouvez voir que la notation CIDR spécifie une taille /27, ce qui permet d’avoir un nombre suffisamment élevé d’adresses IP pour la plupart des configurations actuelles.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Important

Lorsque vous travaillez avec des sous-réseaux de passerelle, évitez d’associer un groupe de sécurité réseau (NSG) au sous-réseau de passerelle. Si vous associez un groupe de sécurité réseau à ce sous-réseau, votre passerelle VPN cessera peut-être de fonctionner normalement. Pour plus d’informations sur les groupes de sécurité réseau, consultez Présentation du groupe de sécurité réseau ?.

Passerelles de réseau local

Lorsque vous créez une configuration de passerelle VPN dans Azure, la passerelle du réseau local représente souvent votre emplacement local. Dans Azure Stack Hub, elle représente tout appareil de VPN distant situé en dehors d’Azure Stack Hub. Cet appareil peut être un appareil VPN de votre centre de données (ou d’un centre de données distant) ou bien d’une passerelle VPN dans Azure.

Vous attribuez un nom à la passerelle de réseau local, l’adresse IP publique du périphérique VPN distant et spécifiez les préfixes d’adresse qui se trouvent à l’emplacement local. Azure Stack Hub examine les préfixes d’adresse de destination pour le trafic réseau, consulte la configuration que vous avez spécifiée pour votre passerelle de réseau local et achemine les paquets en conséquence.

Cet exemple PowerShell crée une passerelle de réseau local :

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '23.99.221.164' -AddressPrefix '10.5.51.0/24'

Parfois, vous devez modifier les paramètres de passerelle de réseau local. C’est le cas, par exemple, lorsque vous ajoutez ou modifiez la plage d’adresses, ou lorsque l’adresse IP du périphérique VPN change. Pour plus d’informations, consultez Modification des paramètres de passerelle de réseau local à l’aide de PowerShell.

Paramètres IPsec/IKE

Lorsque vous configurez une connexion VPN dans Azure Stack Hub, vous devez la configurer aux deux extrémités. Si vous configurez une connexion VPN entre Azure Stack Hub et un dispositif matériel tel qu’un commutateur ou un routeur agissant en tant que passerelle VPN, ce dispositif peut nécessiter la définition de paramètres supplémentaires.

Contrairement à Azure qui prend en charge plusieurs offres en tant qu’initiateur et répondeur, Azure Stack Hub ne prend en charge qu’une seule offre par défaut. Si vous devez utiliser différents paramètres IPSec/IKE pour travailler avec votre appareil VPN, d’autres paramètres sont disponibles pour vous permettre de configurer votre connexion manuellement. Pour plus d’informations, consultez Configurer la stratégie IPsec/IKE pour des connexions VPN site à site.

Important

Lorsque vous utilisez le tunnel S2S, les paquets sont encapsulés avec des en-têtes supplémentaires, ce qui augmente la taille globale du paquet. Dans ces scénarios, vous devez définir TCP MSS sur 1350. Dans le cas où vos appareils VPN ne prendraient pas en charge le réglage de la taille maximale de segment, vous pouvez à la place définir l’unité de transmission maximale dans l’interface de tunnel sur 1400 octets. Pour plus d’informations, consultez Réglage des performances TCPIP des réseaux virtuels.

Paramètres IKE Phase 1 (Mode principal)

| Propriété | Valeur |

|---|---|

| Version IKE | IKEv2 |

| Groupe Diffie-Hellman* | ECP384 |

| Méthode d'authentification | Clé prépartagée |

| Chiffrement et algorithmes de hachage* | AES256, SHA384 |

| Durée de vie de l’AS (durée) | 28 800 secondes |

Paramètres IKE Phase 2 (Mode rapide)

| Propriété | Valeur |

|---|---|

| Version IKE | IKEv2 |

| Chiffrement et algorithmes de hachage (Chiffrement) | GCMAES256 |

| Chiffrement et algorithmes de hachage (Authentification) | GCMAES256 |

| Durée de vie de l’AS (durée) | 27 000 secondes |

| Durée de vie de l’AS (kilo-octets) | 33 553 408 |

| PFS (Perfect Forward Secrecy)* | ECP384 |

| Détection d’homologue mort | Prise en charge |

* Paramètre nouveau ou modifié.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour