Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Cet article explique comment ajouter la fonctionnalité d’authentification Azure Active Directory B2C (Azure AD B2C) à une application web Azure. Pour plus d’informations, consultez l’article Configurer votre application App Service ou Azure Functions pour vous connecter à l’aide d’un fournisseur OpenID Connect .

Aperçu

OpenID Connect (OIDC) est un protocole d’authentification basé sur OAuth 2.0. Utilisez l’OIDC pour connecter en toute sécurité les utilisateurs à une application web Azure. Le flux de connexion implique les étapes suivantes :

- Les utilisateurs accèdent à Azure Web App et sélectionnent Se connecter.

- L’application web Azure lance une demande d’authentification et redirige les utilisateurs vers Azure AD B2C.

- Les utilisateurs s’inscrivent ou se connectent et réinitialisent le mot de passe. Ils peuvent également se connecter avec un compte social.

- Une fois que les utilisateurs se sont connectés avec succès, Azure AD B2C retourne un jeton d’ID à Azure Web App.

- Azure Web App valide le jeton d’ID, lit les revendications et renvoie une page sécurisée aux utilisateurs.

Lorsque le jeton d’ID expire ou que la session de l’application est invalidée, Azure Web App lance une nouvelle demande d’authentification et redirige les utilisateurs vers Azure AD B2C. Si la session d’authentification unique d’Azure AD B2C est active, Azure AD B2C émet un jeton d’accès sans inviter les utilisateurs à se reconnecter. Si la session Azure AD B2C expire ou devient non valide, les utilisateurs sont invités à se connecter à nouveau.

Conditions préalables

- Si vous n’avez pas encore créé d’application, suivez les instructions sur la création d’une application web Azure.

Étape 1 : Configurer votre flux d’utilisateurs

Lorsqu’un utilisateur tente de se connecter à votre application, l’application lance une requête d’authentification auprès du point de terminaison d’autorisation via un flux d’utilisateur. Le flux d’utilisateur définit et contrôle l’expérience de l’utilisateur. Une fois que l’utilisateur a terminé le flux d’utilisateur, Azure AD B2C génère un jeton, puis redirige l’utilisateur vers votre application.

Si vous ne l’avez pas déjà fait, créez un flux d’utilisateur ou une stratégie personnalisée. Répétez les étapes pour créer trois flux utilisateur distincts comme suit :

- Un flux d’utilisateur Inscription et connexion combiné, par exemple

susi. Ce flux utilisateur prend également en charge l’expérience Mot de passe oublié. - Un flux utilisateur Modification de profil, tel que

edit_profile. - Un flux utilisateur Réinitialisation du mot de passe, tel que

reset_password.

Azure AD B2C ajoute B2C_1_ devant le nom du flux utilisateur. Par exemple, susi devient B2C_1_susi.

Étape 2 : Inscrire une application web

Pour permettre à votre application de se connecter avec Azure AD B2C, inscrivez votre application dans le répertoire Azure AD B2C. L’inscription de votre application établit une relation d’approbation entre l’application et Azure AD B2C.

Lors de l’inscription de l’application, vous spécifiez l’URI de redirection. L’URI de redirection est le point de terminaison vers lequel les utilisateurs sont redirigés par Azure AD B2C après s’être authentifié avec Azure AD B2C. Le processus d’inscription de l’application génère un ID d’application, également appelé ID client, qui identifie votre application de façon unique. Une fois votre application inscrite, Azure AD B2C utilise à la fois l’ID d’application et l’URI de redirection pour créer des demandes d’authentification. Vous créez également une clé secrète client, que votre application utilise pour acquérir les jetons en toute sécurité.

Étape 2.1 : Inscrire l’application

Pour inscrire votre application, procédez comme suit :

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Dans le portail Azure, recherchez et sélectionnez Azure AD B2C.

Sélectionnez Inscriptions d'applications, puis sélectionnez Nouvelle inscription.

Sous Nom, entrez un nom pour l’application (par exemple, Mon application web Azure).

Sous Types de comptes pris en charge, sélectionnez Comptes dans un fournisseur d’identité ou annuaire organisationnel (pour authentifier les utilisateurs avec des flux d’utilisateurs).

Sous URI de redirection, sélectionnez Web, puis entrez

https://<YOUR_SITE>/.auth/login/aadb2c/callbackdans la zone d’URL. Remplacez<YOUR_SITE>par le nom de votre application web Azure. Par exemple :https://contoso.azurewebsites.net/.auth/login/aadb2c/callback. Si vous avez configuré les domaines personnalisés d’une application web Azure, utilisez le domaine personnalisé dans l’URI de redirection. Par exemple,https://www.contoso.com/.auth/login/aadb2c/callbackSous Autorisations, cochez la case Accorder le consentement administrateur aux autorisations openid et offline access.

Sélectionnez Inscrire.

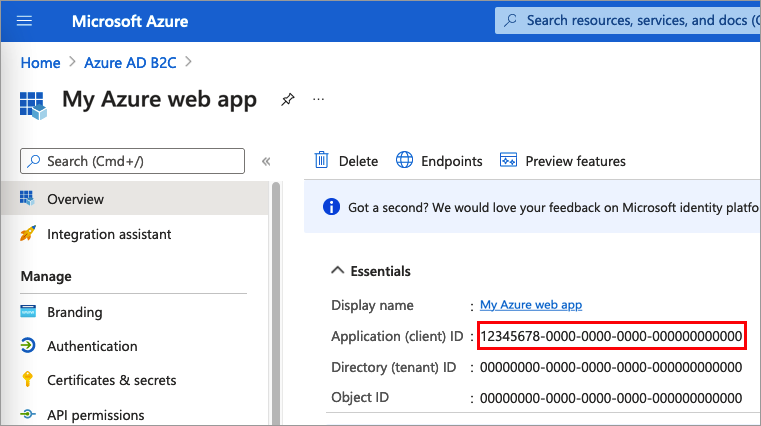

Sélectionnez Vue d’ensemble.

Enregistrez l’ID d’application (client) que vous utiliserez ultérieurement pour configurer l'application web.

Étape 2.2 : Créer une clé secrète client

- Dans la page Azure AD B2C - Inscriptions d’applications , sélectionnez l’application que vous avez créée, par exemple Mon application web Azure.

- Dans le menu de gauche, sous Gérer, sélectionnez Certificats et secrets.

- Sélectionnez Nouveau secret client.

- Entrez une description pour la clé secrète client dans la zone Description. Par exemple, clientsecret1.

- Sous Expire, sélectionnez une durée pendant laquelle le secret est valide, puis sélectionnez Ajouter.

- Enregistrez la valeur du secret en prévision d’une utilisation dans le code de votre application cliente. Cette valeur secrète ne sera plus jamais affichée lorsque vous aurez quitté cette page. Vous utiliserez cette valeur comme secret d’application dans le code de votre application.

Étape 3 : Configurer l’application Azure

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs locataires, sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre locataire Microsoft Entra ID à partir du menu Répertoires + abonnements .

Accédez à votre application web Azure.

Sélectionnez Authentification dans le menu de gauche. Sélectionnez Ajouter un fournisseur d’identité.

Sélectionnez OpenID Connect dans la liste déroulante des fournisseurs d’identité.

Pour le nom du fournisseur OpenID, tapez

aadb2c.Pour Entrée de métadonnées, sélectionnez URL du document. Ensuite, pour l’URL du document , fournissez l’URL suivante :

https://<TENANT_NAME>.b2clogin.com/<TENANT_NAME>.onmicrosoft.com/<POLICY_NAME>/v2.0/.well-known/openid-configurationRemplacez

<TENANT_NAME>par la première partie de votre nom de locataire Azure AD B2C (par exemple,https://contoso.b2clogin.com/contoso.onmicrosoft.com). Si vous avez configuré un domaine personnalisé , vous pouvez utiliser ce domaine personnalisé. Remplacez le nom de votre locataire B2C, contoso.onmicrosoft.com, dans l’URL de la demande d’authentification par le GUID de votre ID de locataire. Par exemple, vous pouvez passerhttps://fabrikamb2c.b2clogin.com/contoso.onmicrosoft.com/àhttps://account.contosobank.co.uk/<tenant ID GUID>/.Remplacez le

<POLICY_NAME>par les flux d’utilisateurs ou la stratégie personnalisée que vous avez créée à l’étape 1.

Pour l’ID client , fournissez l’ID de l’application Web (client) de l’étape 2.1.

Pour la clé secrète client , fournissez la clé secrète de l’application Web (client) à partir de l’étape 2.2.

Conseil / Astuce

Votre secret client est stocké sous forme de paramètre d’application, ce qui garantit qu’il est stocké de manière sécurisée. Vous pouvez mettre à jour ce paramètre ultérieurement pour utiliser des références Key Vault si vous souhaitez gérer le secret dans Azure Key Vault.

Conservez le reste des paramètres avec les valeurs par défaut.

Appuyez sur le bouton Ajouter pour finir la configuration du fournisseur d’identité.

Étape 4 : Vérifier l’application web Azure

- Dans votre navigateur, accédez à votre application Web Azure à l’aide de

https://<app-name>.azurewebsites.net. Remplacez<app-name>par votre application web Azure. - Terminez le processus d’inscription ou de connexion.

- Dans votre navigateur, accédez à l’URL

https://<app-name>.azurewebsites.net/.auth/mesuivante pour afficher les informations sur l’utilisateur connecté. Remplacez<app-name>par votre application web Azure.

Récupérer les jetons dans le code de l'application

À partir de votre code serveur, les jetons spécifiques au fournisseur sont ajoutés dans l’en-tête de requête, afin que vous puissiez y accéder facilement. Le tableau suivant présente les noms d’en-tête de jeton possibles :

| Nom de l’en-tête | Descriptif |

|---|---|

| X-MS-CLIENT -PRINCIPAL-NAME | Nom complet de l’utilisateur. |

| X-MS-CLIENT -PRINCIPAL-ID | Sous-revendication du jeton d’ID. |

| X-MS-CLIENT -PRINCIPAL-IDP | Le nom du fournisseur d’identité, aadb2c. |

| X-MS-TOKEN-AADB2C-ID-TOKEN | Jeton d’ID émis par Azure AD B2C |

Étapes suivantes

- Une fois l’authentification réussie, vous pouvez voir le nom d’affichage dans la barre de navigation. Pour afficher les revendications que le jeton Azure AD B2C retourne à votre application, consultez Utiliser des identités d’utilisateur dans l’authentification Azure App Service.

- Découvrez comment utiliser des jetons OAuth dans l’authentification Azure App Service.