Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

La migration d’un autre fournisseur d’identité vers Azure Active Directory B2C (Azure AD B2C) peut également nécessiter la migration de comptes d’utilisateur existants. Deux méthodes de migration sont abordées ici, la migration préalable et la migration transparente. Avec l’une ou l’autre approche, vous devez écrire une application ou un script qui utilise l’API Microsoft Graph pour créer des comptes d’utilisateur dans Azure AD B2C.

Regardez cette vidéo pour en savoir plus sur les stratégies de migration des utilisateurs Azure AD B2C et les étapes à prendre en compte.

Remarque

Avant de commencer la migration, assurez-vous que le quota inutilisé de votre locataire Azure AD B2C peut prendre en charge tous les utilisateurs que vous prévoyez de migrer. Découvrez comment obtenir les données d'utilisation de votre locataire. Si vous devez augmenter la limite de quota de votre locataire, contactez le support Technique Microsoft.

Pré-migration

Dans le flux de pré-migration, votre application de migration effectue les étapes suivantes pour chaque compte d’utilisateur :

- Lisez le compte d’utilisateur de l’ancien fournisseur d’identité, y compris ses informations d’identification actuelles (nom d’utilisateur et mot de passe).

- Créez un compte correspondant dans votre répertoire Azure AD B2C avec les informations d’identification actuelles.

Utilisez le flux de pré-migration dans l’une des deux situations suivantes :

- Vous avez accès aux informations d’identification en texte clair d’un utilisateur (son nom d’utilisateur et son mot de passe).

- Les informations d’identification sont chiffrées, mais vous pouvez les déchiffrer.

Pour plus d’informations sur la création de comptes d’utilisateur par programmation, consultez Gérer les comptes d’utilisateur Azure AD B2C avec Microsoft Graph.

Migration transparente

Utilisez le flux de migration fluide si les mots de passe en texte clair dans l’ancien fournisseur d’identité ne sont pas accessibles. Par exemple, quand :

- Le mot de passe est stocké dans un format chiffré unidirectionnel, par exemple avec une fonction de hachage.

- Le mot de passe est stocké par l'ancien fournisseur d'identité de telle manière que vous ne puissiez pas y accéder. Par exemple, lorsque le fournisseur d’identité valide les informations d’identification en appelant un service web.

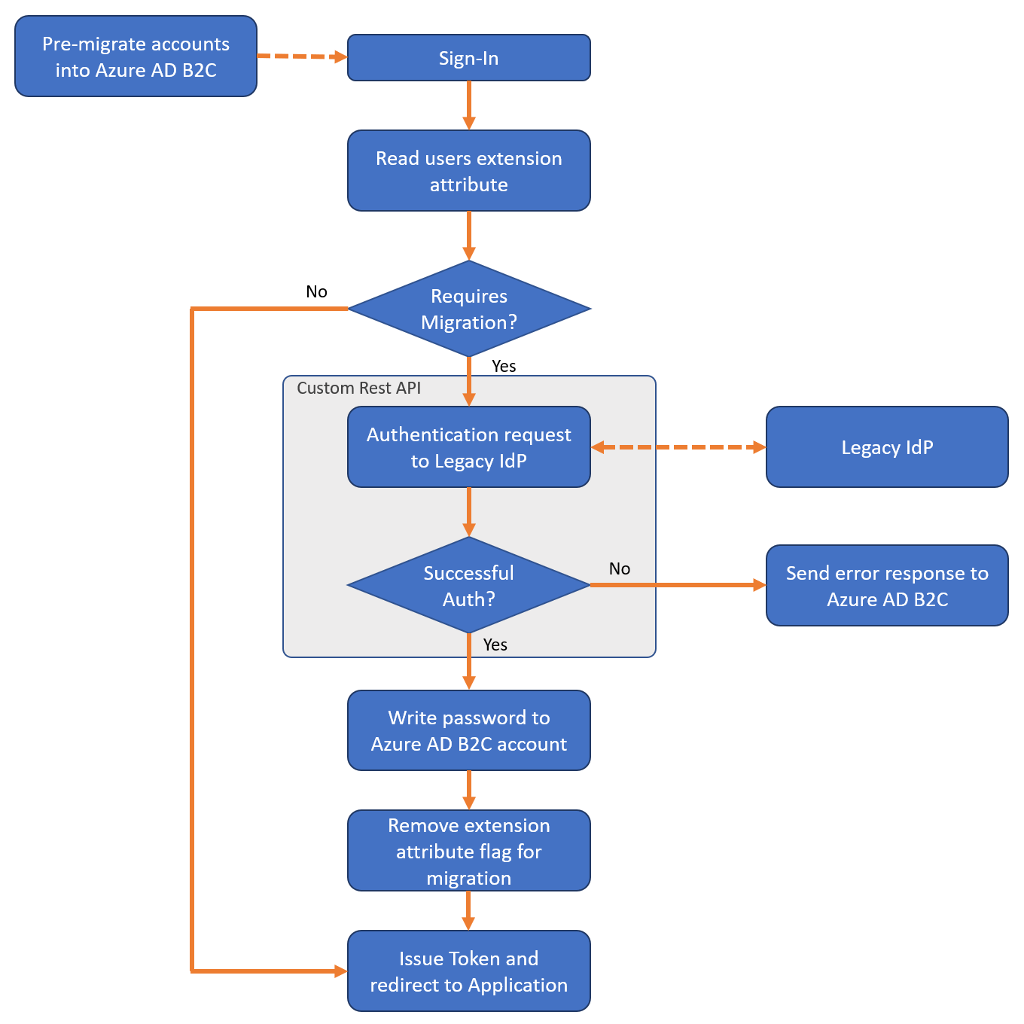

Le flux de migration fluide nécessite toujours la migration préalable des comptes d’utilisateur, mais utilise ensuite une stratégie personnalisée pour interroger une API REST (que vous créez) pour définir le mot de passe de chaque utilisateur lors de la première connexion.

Le flux de migration fluide se compose de deux phases : la prémigration et la définition des informations d’identification.

Phase 1 : Pré-migration

- Votre application de migration lit les comptes d’utilisateur de l’ancien fournisseur d’identité.

- L’application de migration crée des comptes d’utilisateur correspondants dans votre répertoire Azure AD B2C, mais définit des mots de passe aléatoires que vous générez .

Phase 2 : Définir les informations d’identification

Une fois la pré-migration des comptes terminée, votre stratégie personnalisée et l’API REST effectuent les opérations suivantes lorsqu’un utilisateur se connecte :

- Lisez le compte d’utilisateur Azure AD B2C correspondant à l’adresse e-mail entrée.

- Vérifiez si le compte est marqué pour la migration en évaluant un attribut d’extension booléen.

- Si l’attribut d’extension retourne

True, appelez votre API REST pour valider le mot de passe par rapport au fournisseur d’identité hérité.- Si l’API REST détermine que le mot de passe est incorrect, retournez une erreur conviviale à l’utilisateur.

- Si l’API REST détermine que le mot de passe est correct, écrivez le mot de passe dans le compte Azure AD B2C et remplacez l’attribut

Falsed’extension booléenne par .

- Si l’attribut d’extension booléenne retourne

False, poursuivez le processus de connexion comme normal.

- Si l’attribut d’extension retourne

Pour voir un exemple de stratégie personnalisée et d’API REST, consultez l’exemple de migration utilisateur fluide sur GitHub.

Sécurité

L’approche de migration transparente utilise votre propre API REST personnalisée pour valider les informations d’identification d’un utilisateur par rapport au fournisseur d’identité hérité.

Vous devez protéger votre API REST contre les attaques par force brute. Un attaquant peut soumettre plusieurs mots de passe dans l’espoir de deviner les informations d’identification d’un utilisateur. Pour aider à vaincre ces attaques, arrêtez de traiter les demandes à votre API REST lorsque le nombre de tentatives de connexion dépasse un certain seuil. En outre, sécurisez la communication entre Azure AD B2C et votre API REST. Pour savoir comment sécuriser vos API RESTful pour la production, consultez l’API RESTful sécurisée.

Attributs utilisateur

Toutes les informations du fournisseur d’identité hérité ne doivent pas être migrées vers votre annuaire Azure AD B2C. Identifiez l’ensemble approprié d’attributs utilisateur à stocker dans Azure AD B2C avant de migrer.

-

STOCKER dans Azure AD B2C :

- Nom d’utilisateur, mot de passe, adresses e-mail, numéros de téléphone, numéros d’appartenance/identificateurs.

- Marqueurs de consentement pour la politique de confidentialité et les contrats de licence de l’utilisateur final.

-

Ne stockez pas dans Azure AD B2C :

- Données sensibles telles que les numéros de carte de crédit, les numéros de sécurité sociale (SSN), les dossiers médicaux ou d’autres données réglementées par les organismes gouvernementaux ou de conformité du secteur.

- Préférences marketing ou de communication, comportements des utilisateurs et insights.

Nettoyage du répertoire

Avant de commencer le processus de migration, profitez de la possibilité de nettoyer votre répertoire.

- Identifiez l’ensemble d’attributs utilisateur à stocker dans Azure AD B2C et migrez uniquement ce dont vous avez besoin. Si nécessaire, vous pouvez créer des attributs personnalisés pour stocker plus de données sur un utilisateur.

- Si vous effectuez une migration à partir d’un environnement avec plusieurs sources d’authentification (par exemple, chaque application possède son propre répertoire d’utilisateurs), migrez vers un compte unifié dans Azure AD B2C.

- Si plusieurs applications ont des noms d’utilisateur différents, vous pouvez les stocker dans un compte d’utilisateur Azure AD B2C à l’aide de la collection d’identités. À propos du mot de passe, laissez l’utilisateur en choisir un et le définir dans le répertoire. Par exemple, avec la migration transparente, seul le mot de passe choisi doit être stocké dans le compte Azure AD B2C.

- Supprimez les comptes d’utilisateur inutilisés ou ne migrez pas les comptes obsolètes.

Stratégie de mot de passe

Si les comptes que vous migrez ont une force de mot de passe plus faible que la force de mot de passe forte appliquée par Azure AD B2C, vous pouvez désactiver l’exigence de mot de passe fort. Pour plus d’informations, consultez Propriété de la stratégie de mot de passe.

Étapes suivantes

Le azure-ad-b2c/user-migration référentiel sur GitHub contient un exemple de stratégie personnalisée de migration fluide et un exemple de code d’API REST :

Exemple de code d’API REST et de stratégie personnalisée de migration utilisateur transparente