Préparer Active Directory Lightweight Directory Services pour l’approvisionnement à partir de Microsoft Entra ID

La documentation suivante fournit des informations sous forme de tutoriel qui montrent comment préparer une installation d’Active Directory Lightweight Directory Services (AD LDS). Cela peut servir d’échantillon de répertoire LDAP pour dépanner des problèmes ou pour montrer comment approvisionner des utilisateurs dans un répertoire LDAP à partir de Microsoft Entra ID.

Préparer l’annuaire LDAP

Si vous n’avez pas encore de serveur d’annuaire, utilisez les informations suivantes pour créer un environnement de test AD LDS. Ce programme d’installation utilise PowerShell et ADAMInstall.exe avec un fichier de réponses. Ce document ne traite pas des informations détaillées sur AD LDS. Pour plus d’informations, consultez Active Directory Lightweight Directory Services.

Si vous avez déjà installé AD LDS ou un autre serveur d’annuaire, vous pouvez ignorer ce contenu et continuer avec le Tutoriel : Connecteur LDAP générique pour l’hôte du connecteur ECMA afin d’installer et de configurer l’hôte du connecteur ECMA.

Créez un certificat SSL, un répertoire de test et installez AD LDS.

Utilisez le script PowerShell de l’annexe A. Le script effectue les actions suivantes :

- Crée un certificat auto-signé qui sera utilisé par le connecteur LDAP.

- Crée un répertoire pour le journal d’installation des fonctionnalités.

- Exporte le certificat dans le magasin personnel vers le répertoire.

- Importe le certificat à la racine de confiance sur la machine locale.

- Installe le rôle AD LDS sur notre machine virtuelle.

Sur la machine virtuelle Windows Server que vous utilisez pour tester le connecteur LDAP, modifiez le script pour le faire correspondre au nom de votre ordinateur, puis exécutez-le en utilisant Windows PowerShell avec des privilèges d’administrateur.

Créer une instance de AD LDS

Maintenant que le rôle a été installé, vous devez créer une instance de AD LDS. Pour créer une instance, vous pouvez utiliser le fichier de réponses fourni ci-dessous. Ce fichier va installer l’instance en mode silencieux sans utiliser l’interface utilisateur.

Copiez le contenu de l’Annexe B dans le bloc-notes et enregistrez-le en tant que answer.txt dans « C:\Windows\ADAM » .

Ouvrez une invite de commandes avec des privilèges Administrateur, puis exécutez le fichier exécutable suivant :

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Créer des conteneurs et un compte de service pour AD LDS

Utilisez ensuite le script PowerShell de l’annexe C. Le script effectue les actions suivantes :

- Crée un conteneur pour le compte de service qui sera utilisé avec le connecteur LDAP.

- Crée un conteneur où seront provisionnés les utilisateurs cloud.

- Crée le compte de service dans AD LDS.

- Active le compte de service.

- Ajoute le compte de service au rôle Administrateurs AD LDS.

Sur la machine virtuelle Windows Server que vous utilisez pour tester le connecteur LDAP, exécutez le script à l’aide de Windows PowerShell avec des privilèges d’administrateur.

Accorder des autorisations en lecture au SERVICE RÉSEAU sur le certificat SSL

Pour activer le protocole SSL, vous devez accorder au SERVICE RÉSEAU des autorisations de lecture sur le certificat que vous venez de créer. Pour accorder des autorisations, procédez comme suit.

- Accédez à C:\Program Data\Microsoft\Crypto\Keys.

- Cliquez avec le bouton droit sur le fichier système situé dans ce dossier. Il s’agit d’un GUID. Ce conteneur stocke notre certificat.

- Sélectionner les propriétés.

- En haut, sélectionnez l’onglet Sécurité.

- Sélectionnez Modifier.

- Cliquez sur Add.

- Dans la zone, entrez Service réseau et sélectionnez Vérifier les noms.

- Sélectionnez SERVICE RÉSEAU dans la liste, puis cliquez sur OK.

- Cliquez sur OK.

- Vérifiez que le compte de service réseau dispose des autorisations de lecture et d’écriture, exécutez les autorisations, puis cliquez sur Appliquer, et sur OK.

Vérifier la connectivité SSL avec AD LDS

Maintenant que nous avons configuré le certificat et accordé les autorisations du compte de service réseau, testez la connectivité pour vérifier qu’elle fonctionne.

- Ouvrez le Gestionnaire de serveur et sélectionnez AD LDS à gauche

- Cliquez avec le bouton droit sur votre instance AD LDS et sélectionnez ldp.exe dans la fenêtre contextuelle.

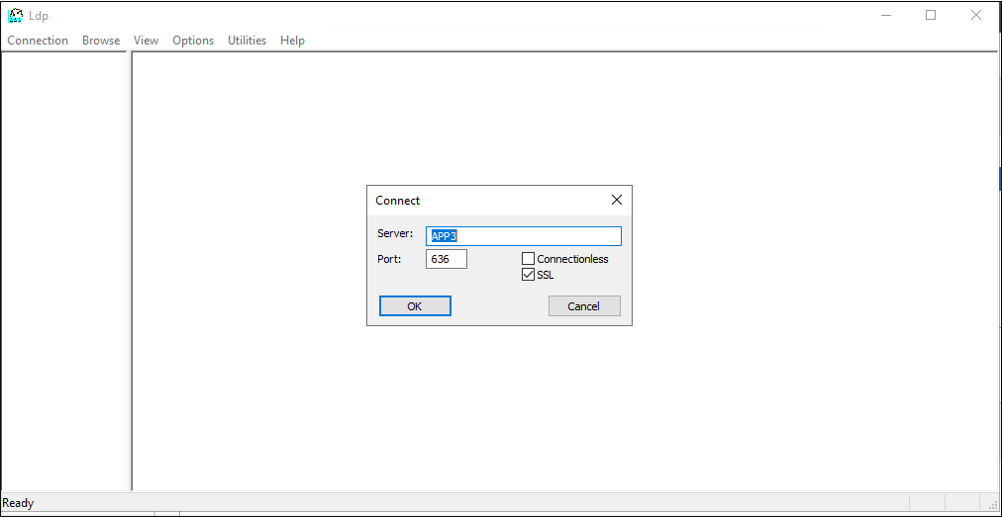

- En haut de ldp.exe, sélectionnez Connexion et Se connecter.

- Entrez les informations suivantes et cliquez sur OK.

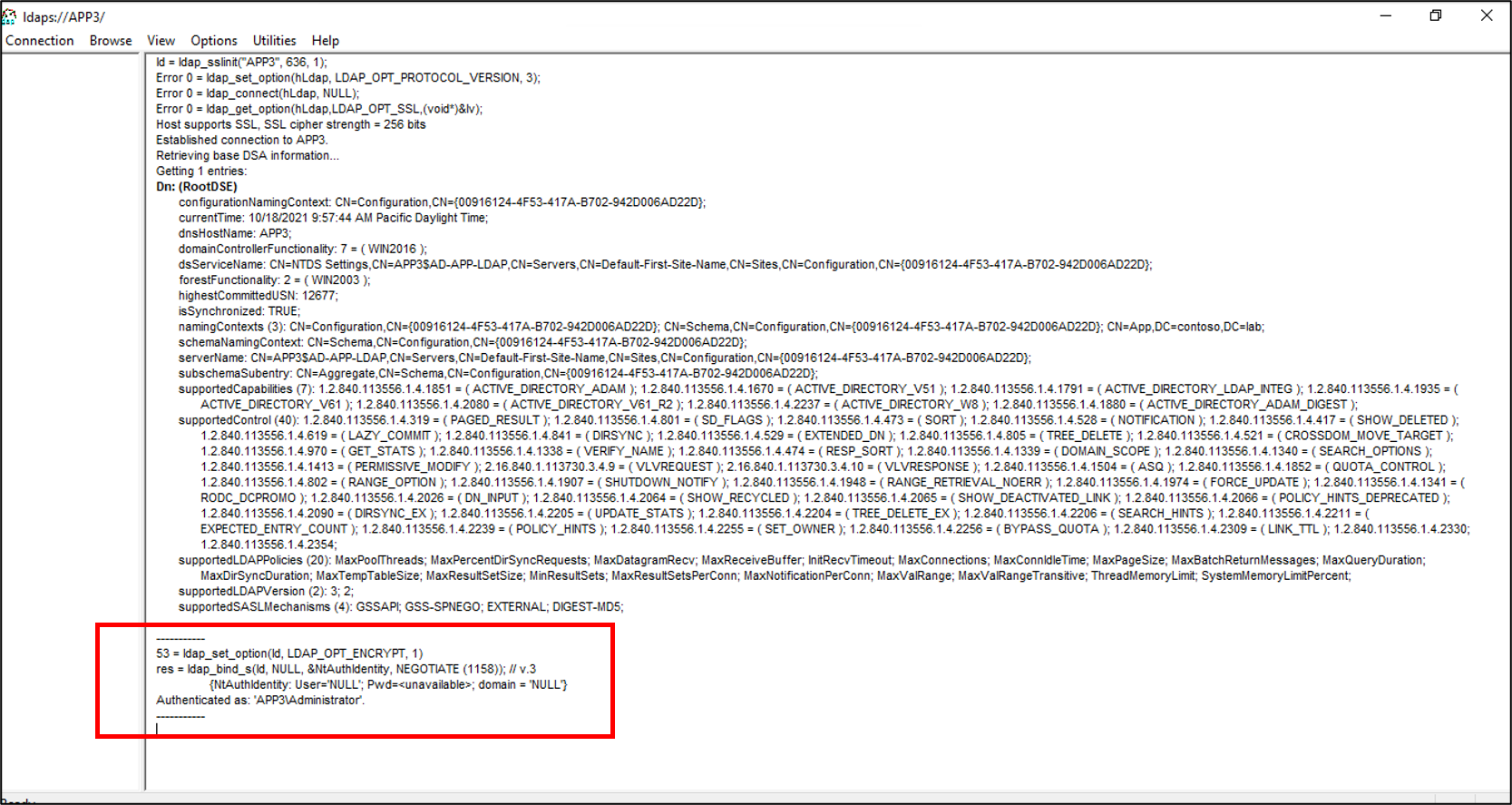

- Vous devez voir une réponse similaire à celle de la capture d’écran ci-dessous.

- En haut, sous Connexion, sélectionnez Lier.

- Acceptez les valeurs par défaut et cliquez sur OK.

- Vous devez maintenant établir une liaison réussie avec l’instance.

Désactiver la stratégie de mot de passe local

Actuellement, le connecteur LDAP approvisionne les utilisateurs avec un mot de passe vide. Cette configuration ne répond pas à la stratégie de mot de passe locale sur notre serveur. Nous allons donc la désactiver à des fins de test. Pour désactiver la complexité du mot de passe, sur un serveur non joint à un domaine, effectuez les étapes suivantes.

Important

Étant donné que la synchronisation de mot de passe en cours n’est pas une fonctionnalité de l’approvisionnement LDAP local, Microsoft recommande que AD LDS soit utilisé spécifiquement avec les applications fédérées, lorsqu’il est utilisé conjointement avec AD DS ou lors de la mise à jour d’utilisateurs existants dans une instance de AD LDS.

- Sur le serveur, cliquez sur Démarrer, sur Exécuter, puis sur gpedit.msc

- Dans l’éditeur de stratégie de groupe locale, accédez à Configuration de l’ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies de comptes > Stratégie de mot de passe.

- Sur la droite, double-cliquez sur Le mot de passe doit respecter des exigences de complexité, puis sélectionnez Désactivé.

- Cliquez sur Appliquer, puis sur OK

- Ouvrez l’éditeur de stratégie de groupe locale

Ensuite, continuez avec les instructions pour approvisionner des utilisateurs dans un répertoire LDAP à partir de Microsoft Entra ID afin de télécharger et configurer l’agent d’approvisionnement.

Annexe A : Installer le script AD LDS PowerShell

Le script PowerShell suivant peut être utilisé pour automatiser l’installation d’Active Directory Lightweight Directory Services. Vous devez modifier le script pour le faire correspondre à votre environnement : en particulier, remplacez APP3 par le nom d’hôte de votre ordinateur.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Annexe B : Fichier de réponses

Ce fichier est utilisé pour automatiser et créer une instance de AD LDS. Vous allez modifier ce fichier pour le faire correspondre à votre environnement : en particulier, remplacez APP3 par le nom d’hôte de votre serveur.

Important

Ce script utilise l’administrateur local pour le compte de service AD LDS et son mot de passe est codé en dur dans les réponses. Cette action est destinée à des fins de test uniquement et ne doit jamais être utilisée dans un environnement de production.

Si vous installez AD LDS sur un contrôleur de domaine et non pas sur un serveur membre ou autonome, vous devez remplacer LocalLDAPPortToListenOn et LocalSSLPortToListonOn par quelque chose d’autre que les ports habituels pour LDAP et pour LDAP sur SSL. Par exemple, LocalLDAPPortToListenOn=51300 et LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=Pa$$Word1

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Annexe C : Remplir AD LDS avec un script PowerShell

Script PowerShell pour remplir AD LDS avec des conteneurs et un compte de service.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"