Méthodes d’authentification dans Microsoft Entra ID - Application Microsoft Authenticator

L’application Microsoft Authenticator fournit un niveau de sécurité supplémentaire pour votre compte Microsoft Entra professionnel ou scolaire ou pour votre compte Microsoft. Elle est disponible pour Android et iOS. Avec l’application Microsoft Authenticator, les utilisateurs peuvent s’authentifier sans mot de passe lors de la connexion, ou avec une option de vérification supplémentaire lors de la réinitialisation du mot de passe en libre-service (SSPR) ou d’événements d’authentification multifacteur.

Vous pouvez désormais appliquer des clés d’accès pour l’authentification utilisateur. Les utilisateurs peuvent ensuite recevoir une notification via leur application mobile pour approuver ou refuser l’application Authenticator de générer un code de vérification OATH. Ce code peut ensuite être entré dans une interface de connexion. Si vous activez à la fois la notification et le code de vérification, les utilisateurs s’enregistrant sur l’application Authenticator peuvent utiliser une des deux méthodes pour vérifier leur identité à l’aide de clés d’accès.

Remarque

En préparation de la prise en charge des clés de sécurité dans Microsoft Authenticator, les utilisateurs peuvent voir Authenticator comme un fournisseur de clés de sécurité sur les appareils iOS et Android. Pour plus d’informations, consultez Connexion avec une clé d’accès (préversion).

Pour utiliser l’application Authenticator dans une invite de connexion au lieu de la combinaison nom d’utilisateur/mot de passe, consultez Activer la connexion sans mot de passe avec Microsoft Authenticator.

Note

- Les utilisateurs n’ont pas la possibilité d’enregistrer leur application mobile lorsqu’ils activent la réinitialisation de mot de passe en libre-service. En revanche, les utilisateurs peuvent inscrire leur application mobile sur https://aka.ms/mfasetup ou dans le cadre de l’inscription d’informations de sécurité combinée sur https://aka.ms/setupsecurityinfo.

- L’application Authenticator peut ne pas être prise en charge sur les versions bêta d’iOS et d’Android. En outre, à compter du 20 octobre 2023, l’application Microsoft Authenticator sur Android ne prend plus en charge les anciennes versions du Portail d'entreprise Android. Les utilisateurs Android avec les versions du Portail d’entreprise inférieures à 2111 (5.0.5333.0) ne peuvent pas réinscrire ou inscrire de nouvelles instances de Microsoft Authenticator tant qu’ils ne mettent pas à jour leur application Portail d'entreprise vers une version plus récente.

Connexion avec une clé d’accès (préversion)

Authenticator est une solution de clé d’accès gratuite qui permet aux utilisateurs d’effectuer des authentifications résistantes au hameçonnage sans mot de passe à partir de leurs propres téléphones. Voici quelques avantages clés de l’utilisation de clés d’accès dans l’application Authenticator :

- Les clés d’accès peuvent être facilement déployées à grande échelle. Les clés d’accès sont alors disponibles sur le téléphone d’un utilisateur pour les scénarios de gestion des périphériques mobiles (GPM) et les scénarios BYOD (apportez votre propre appareil).

- Les clés d’accès dans Authenticator ne sont pas plus coûteuses et voyagent avec les utilisateurs où qu’ils aillent.

- Les clés d’accès dans Authenticator sont liées à l’appareil, ce qui garantit que la clé d’accès ne disparaisse pas de l’appareil sur lequel il a été créé.

- Les utilisateurs restent à jour avec la dernière innovation de clé d’accès basée sur les normes WebAuthn ouvertes.

- Les entreprises peuvent calquer d’autres capacités en plus des flux d’authentification tels que la conformité FIPS 140.

Clé d’accès liée à l’appareil

Les clés d’accès dans l’application Authenticator sont liées à l’appareil pour s’assurer qu’elles ne quittent jamais l’appareil sur lequel elles ont été créées. Sur un appareil iOS, Authenticator utilise l’enclave sécurisée pour créer la clé d’accès. Sur Android, nous créons la clé d’accès dans l’élément sécurisé sur les appareils qui le prennent en charge, ou revenons à l’environnement d’exécution de confiance (TEE).

Fonctionnement de l’attestation de clé d’accès avec Authenticator

Pour l’instant, les clés secrètes dans Authenticator ne sont pas testées. La prise en charge de l’attestation pour les clés d’accès dans Authenticator est prévue pour une prochaine version.

Sauvegarder et restaurer des clés d’accès dans Authenticator

Les clés d’accès dans Authenticator ne sont pas sauvegardées et ne peuvent pas être restaurées sur un nouvel appareil. Pour créer des clés d’accès sur un nouvel appareil, utilisez la clé d’accès sur un ancien appareil ou utilisez une autre méthode d’authentification pour recréer la clé d’accès.

Connexion sans mot de passe

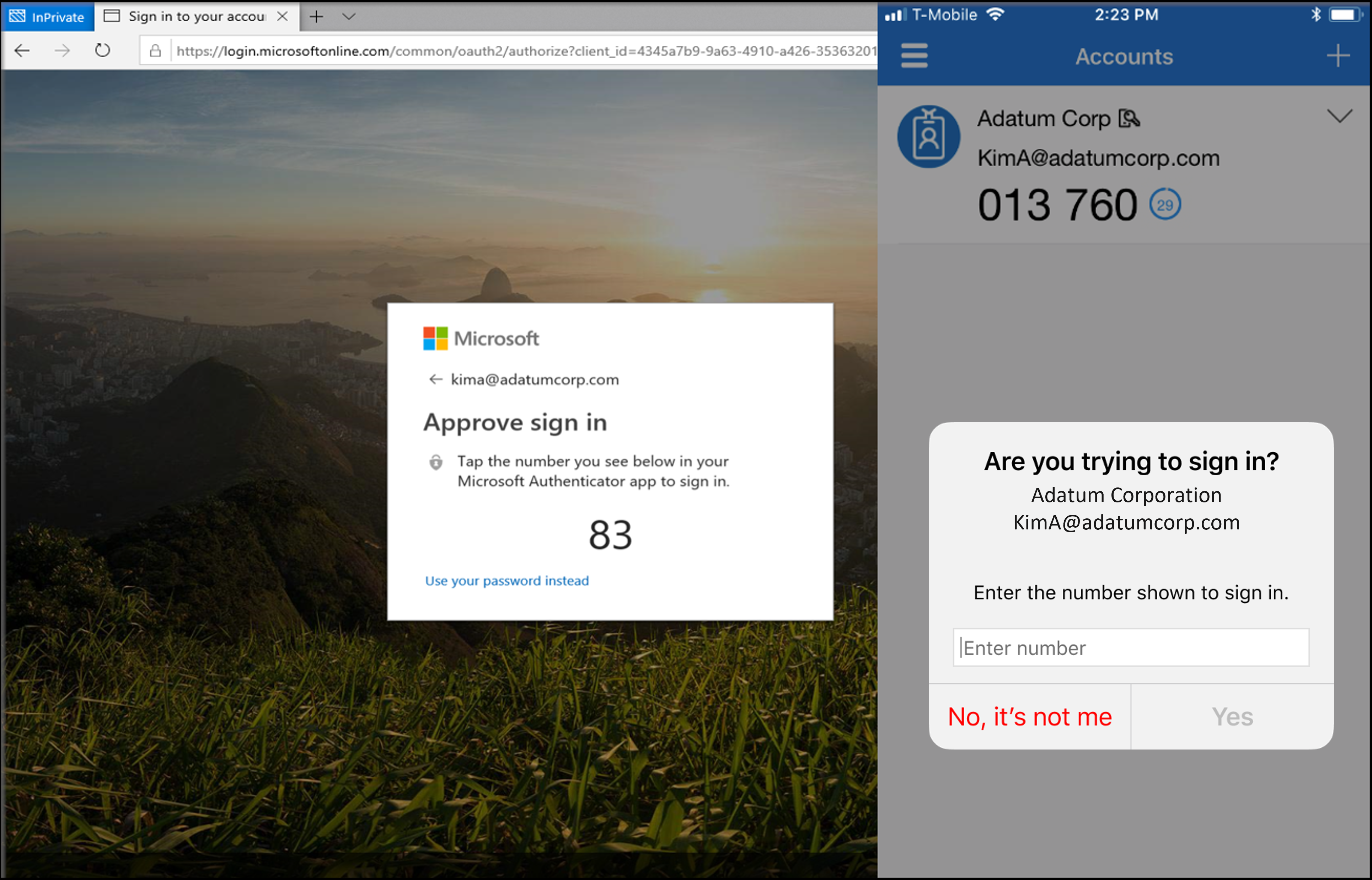

Au lieu d’obtenir une invite de mot de passe après avoir entré un nom d’utilisateur, les utilisateurs qui activent la connexion par téléphone dans l’application Authenticator voient s’afficher un message demandant d’entrer un nombre dans son application. Lorsque le nombre correct est sélectionné, le processus de connexion est terminé.

Cette méthode d’authentification offre un niveau élevé de sécurité et évite à l’utilisateur de fournir un mot de passe lors de la connexion.

Pour commencer à utiliser la connexion sans mot de passe, consultez Activer la connexion sans mot de passe avec Microsoft Authenticator.

Notification via une application mobile

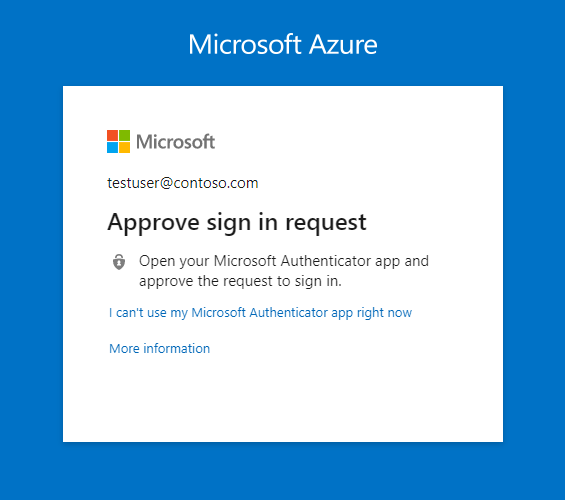

L’application Authenticator peut aider à empêcher tout accès non autorisé aux comptes et à arrêter les transactions frauduleuses en envoyant une notification à votre smartphone ou tablette. Les utilisateurs voient la notification et, si elle est légitime, sélectionnent Vérifier. Sinon, ils peuvent sélectionner Refuser.

Note

À compter d’août 2023, les connexions anormales ne génèrent pas de notifications, de la même façon que les connexions à partir d’emplacements inconnus ne génèrent pas de notifications. Pour approuver une connexion anormale, les utilisateurs peuvent ouvrir Microsoft Authenticator ou Authenticator Lite dans une application complémentaire appropriée comme Outlook. Ensuite, ils peuvent extraire pour actualiser ou appuyer sur Actualiser, puis approuver la demande.

En Chine, la méthode Notification via une application mobile sur les appareils Android ne fonctionne pas car les services Google Play (y compris les notifications Push) sont bloqués dans la région. En revanche, les notifications iOS fonctionnent. Pour les appareils Android, d’autres méthodes d’authentification doivent être proposées à ces utilisateurs.

Code de vérification de l’application mobile

L’application Authenticator peut être utilisée comme jeton logiciel pour générer un code de vérification OATH. Après avoir saisi votre nom d’utilisateur et votre mot de passe, vous entrez le code fourni par l’application Authenticator dans l’interface de connexion. Le code de vérification fournit un deuxième formulaire d’authentification.

Note

Les codes de vérification OATH générés par Authenticator ne sont pas pris en charge pour l’authentification basée sur les certificats.

Les utilisateurs peuvent combiner jusqu’à cinq jetons matériels OATH ou applications d’authentification, comme l’application Authenticator, configurées pour une utilisation à tout moment.

Conforme à FIPS 140 pour l’authentification Microsoft Entra

Conformément aux instructions décrites dans NIST SP 800-63B, les authentificateurs utilisés par les agences du gouvernement des États-Unis doivent utiliser le chiffrement validé FIPS 140. Cette directive aide les agences gouvernementales américaines à répondre aux exigences de l’Ordre exécutif (EO) 14028. En outre, cette directive aide d’autres secteurs réglementés tels que les organismes de santé travaillant avec des prescriptions électroniques pour les substances contrôlées (EPCS) afin de répondre à leurs exigences réglementaires.

FIPS 140 est une norme gouvernementale américaine qui définit les exigences de sécurité minimales pour les modules cryptographiques dans les produits et systèmes des technologies de l’information. Le programme CMVP (Cryptographic Module Validation Program) gère les tests par rapport à la norme FIPS 140.

Microsoft Authenticator pour iOS

À compter de la version 6.6.8, Microsoft Authenticator pour iOS utilise le module Apple CoreCrypto natif pour le chiffrement validé FIPS sur les appareils Apple iOS conformes à la norme FIPS 140. Toutes les authentifications Microsoft Entra utilisant des clés d’accès liées à l’appareil et résistant à l’hameçonnage, les authentifications multifacteur (MFA) de type Push, les connexions par téléphone sans mot de passe (PSI) et les codes secrets à usage unique (TOTP) utilisent le chiffrement FIPS.

Pour plus d’informations sur les modules de chiffrement validés FIPS 140 utilisés et sur les appareils iOS conformes, consultez Certifications de sécurité Apple iOS.

Remarque

Dans les nouvelles mises à jour de la version précédente de cet article : Microsoft Authenticator n’est pas encore conforme à FIPS 140 sur Android. Microsoft Authenticator sur Android est actuellement en attente de certification de conformité FIPS pour prendre en charge nos clients qui peuvent exiger le chiffrement validé FIPS.

Détermination du type d’inscription Microsoft Authenticator dans Informations de sécurité

Les utilisateurs peuvent accéder à Mes informations de sécurité (consultez les URL de la section suivante) en sélectionnant Informations de sécurité dans MyAccount pour gérer et ajouter d’autres inscriptions Microsoft Authenticator. Des icônes spécifiques sont utilisées pour déterminer si l’inscription Microsoft Authenticator est une connexion par téléphone sans mot de passe ou l’authentification multifacteur (MFA).

| Type d’inscription Authenticator | Icône |

|---|---|

| Microsoft Authenticator : connexion par téléphone sans mot de passe | |

| Microsoft Authenticator : (Notification/Code) |

Liens MySecurityInfo

| Cloud | URL MySecurityInfo |

|---|---|

| Commercial Azure (y compris GCC) | https://aka.ms/MySecurityInfo |

| Azure pour le gouvernement des États-Unis (y compris GCC High et DoD) | https://aka.ms/MySecurityInfo-us |

Mises à jour d’Authenticator

Microsoft met à jour en permanence Authenticator pour maintenir un niveau de sécurité élevé. Pour vous assurer que vos utilisateurs bénéficient de la meilleure expérience possible, nous vous recommandons de leur demander de mettre continuellement à jour leur application Authenticator. Dans le cas des mises à jour de sécurité critiques, les versions d’applications qui ne sont pas à jour peuvent cesser de fonctionner et empêcher les utilisateurs d’effectuer leurs authentifications. Si un utilisateur utilise une version de l’application qui n’est pas prise en charge, il est invité à effectuer une mise à niveau vers la dernière version avant de pouvoir poursuivre les authentifications.

Microsoft met également régulièrement hors service les versions antérieures de l’application Authenticator afin de maintenir un niveau de sécurité élevé pour votre organisation. Si l’appareil d’un utilisateur ne prend pas en charge les versions modernes de l’application Microsoft Authenticator, il ne peut pas se connecter à l’application. Nous vous recommandons d’utiliser un code de vérification OATH dans l’application Microsoft Authenticator pour effectuer l’authentification à deux facteurs.

Étapes suivantes

Pour bien démarrer avec les clés d’accès, consultez Activer la connexion avec des clés d’accès dans Microsoft Authenticator (préversion).

Pour plus d’informations sur la connexion sans mot de passe, consultez Activer la connexion sans mot de passe avec Microsoft Authenticator.

Découvrez comment configurer les méthodes d’authentification à l’aide de l’API REST Microsoft Graph.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour